漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2011-03691

漏洞标题:中关村在线用户注册邮件验证绕过缺陷

相关厂商:中关村在线

漏洞作者: 路人甲

提交时间:2011-12-21 12:35

修复时间:2011-12-21 12:51

公开时间:2011-12-21 12:51

漏洞类型:设计缺陷/逻辑错误

危害等级:低

自评Rank:1

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2011-12-21: 积极联系厂商并且等待厂商认领中,细节不对外公开

2011-12-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

中关村在线用户注册邮件验证时存在严重的逻辑缺陷,导致邮件验证失效

详细说明:

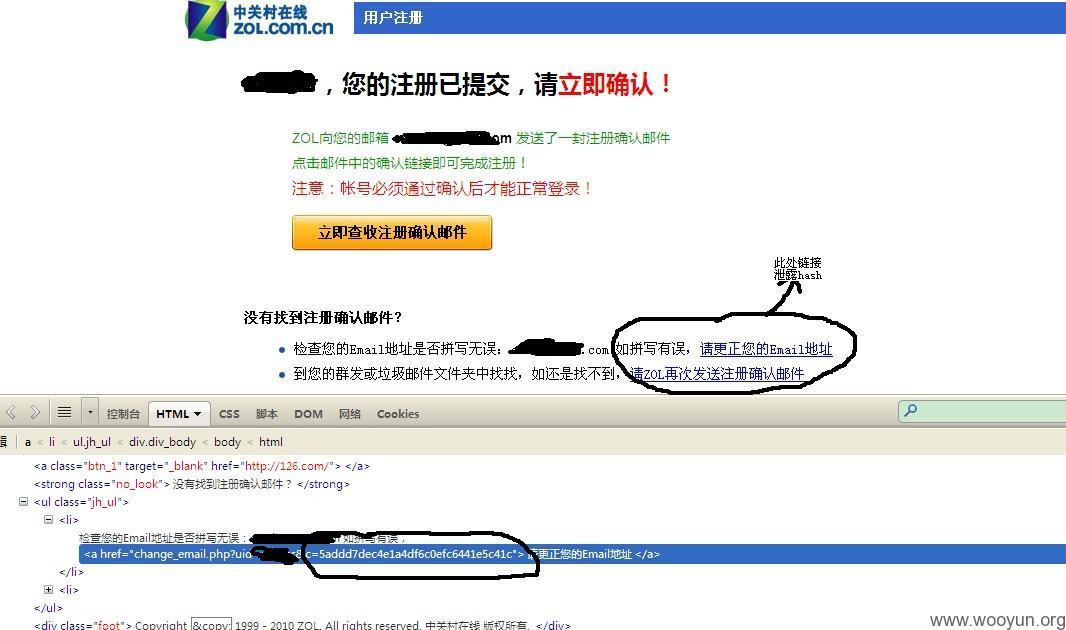

中关村在线用户注册时,需要向注册用户邮箱发送含有加密字符串的激活链接进行激活,如http://service.zol.com.cn/user/register_email_ok.php?uid=***&email=**@123.com&code=9c7aef28a6e7742cb1157a4d2f0b7375, 但加密字符串在”重新发送邮件“功能处泄露,如图:

导致可以猜到code处的 参数,直接拼接url http://service.zol.com.cn/user/register_email_ok.php?uid=***&email=***@123.com&code=5addd7dec4e1a4df6c0efc6441e5c41c 进行激活。

邮件验证形同虚设,导致恶意灌水注册。

漏洞证明:

注册新用户,邮箱随便填写,提交。

点击查看 源代码,找”再次发送注册邮件链接“取出code参数,拼接链接(uid为注册名称)http://service.zol.com.cn/user/register_email_ok.php?uid=***&email=***@123.com&code=5addd7dec4e1a4df6c0efc6441e5c41c 并访问,提示激活成功。

修复方案:

修改激活链接和 重新发送链接 以及 更换邮箱链接里的code参数一致的缺陷

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:6 (WooYun评价)