漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0213134

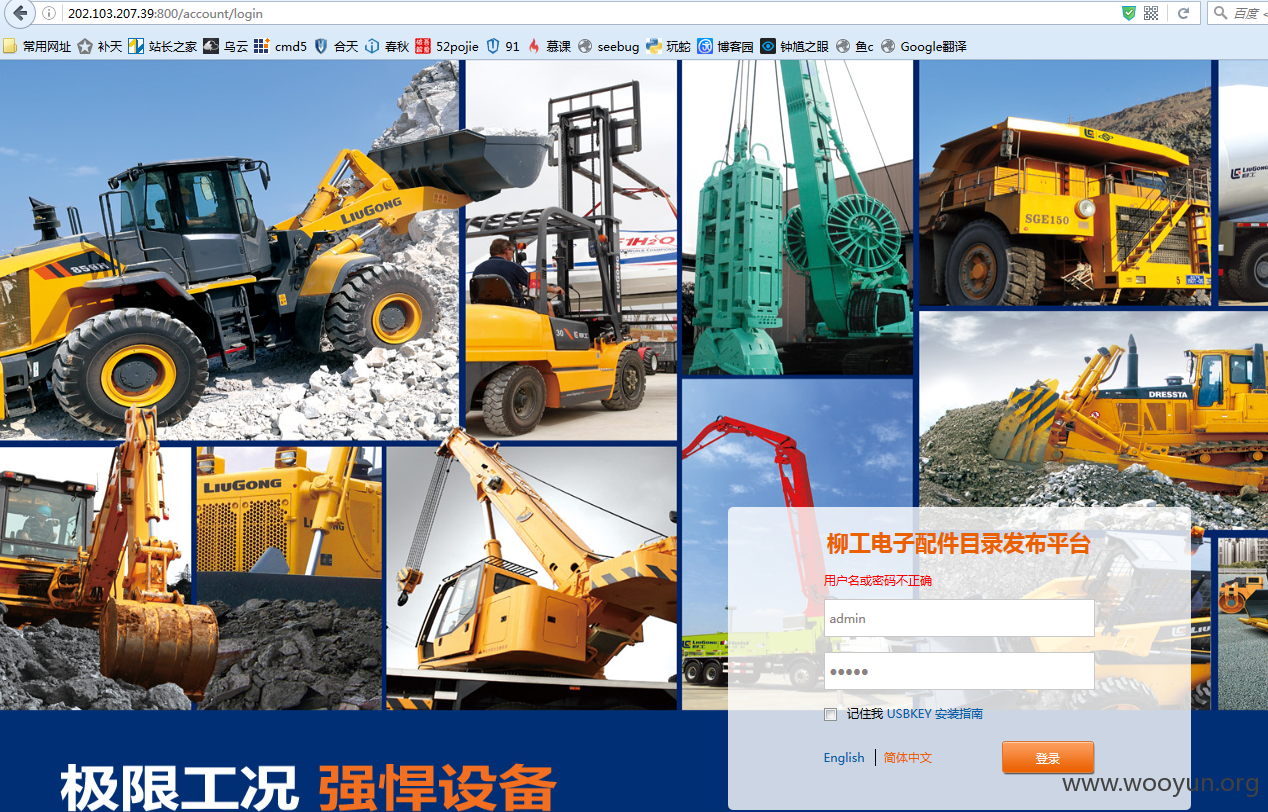

漏洞标题:对广西柳工一次小小的内网漫游(涉及内网众多弱口令)

相关厂商:广西柳工机械股份有限公司

漏洞作者: ~D~

提交时间:2016-05-26 16:47

修复时间:2016-07-10 17:10

公开时间:2016-07-10 17:10

漏洞类型:后台弱口令

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(广西网络与信息安全通报中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-26: 细节已通知厂商并且等待厂商处理中

2016-05-26: 厂商已经确认,细节仅向厂商公开

2016-06-05: 细节向核心白帽子及相关领域专家公开

2016-06-15: 细节向普通白帽子公开

2016-06-25: 细节向实习白帽子公开

2016-07-10: 细节向公众公开

简要描述:

广西柳工机械股份有限公司(以下简称柳工)是中国制造业500强企业――柳工集团的核心企业。作为国内工程机械行业和广西第一家上市公司,柳工被誉为“中国工程机械行业的排头兵”。目前公司主导产品为1.5t-10t(额定载重)轮式装载机、0.11-1.2立方米(斗容规格)履带式液压挖掘机、10-25吨(工作质量)压路机、中大吨位叉车、路面机械产品如沥青摊铺机、平地机、铣刨机和路拌机,以及灵活多用的小型产品系列如滑移装载机和挖掘装载机等。

详细说明:

毕竟国企,麻烦审核大大审完后打下码...

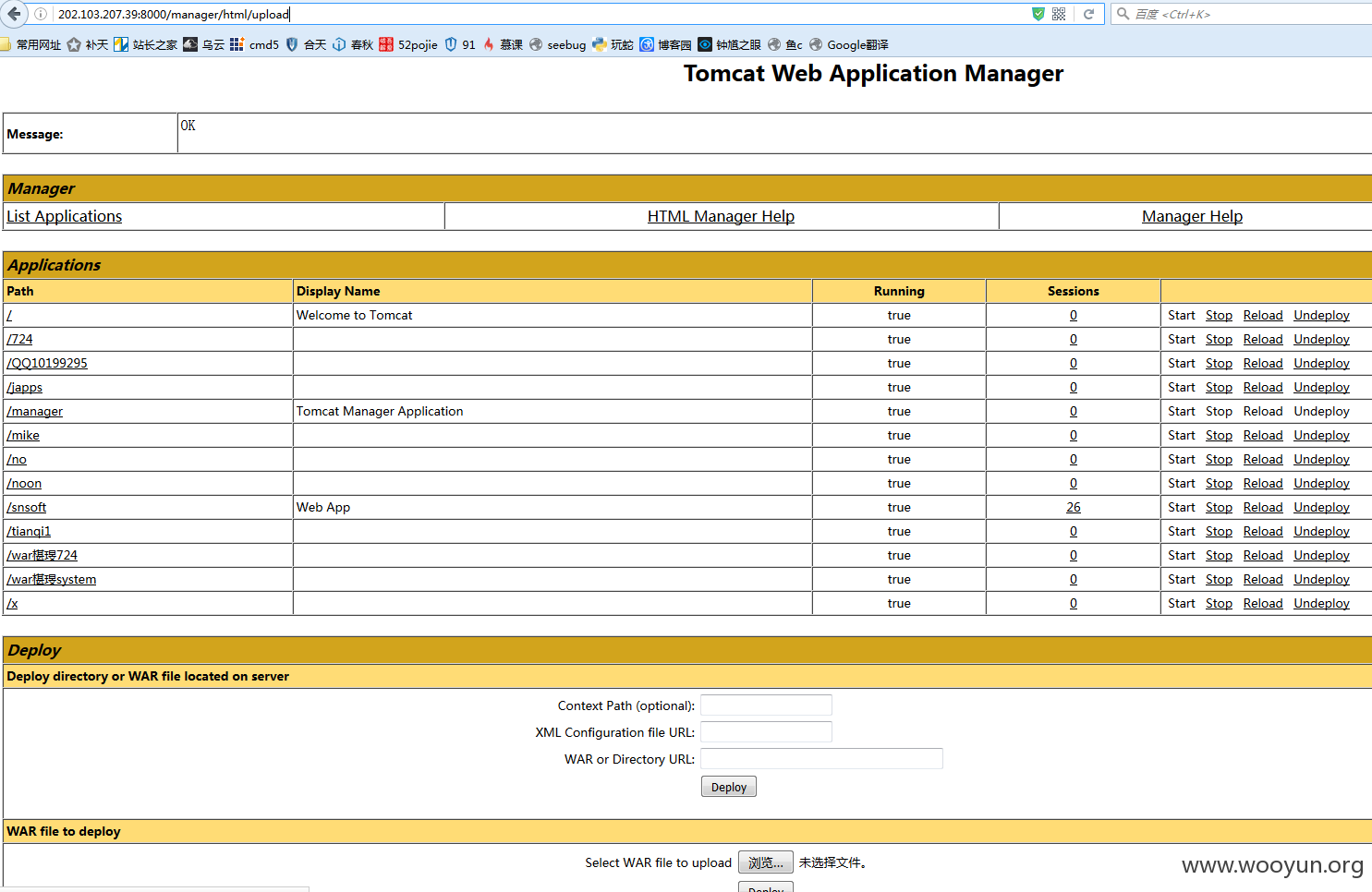

**.**.**.**:8000/manager/html

弱口令: tomcat tomcat

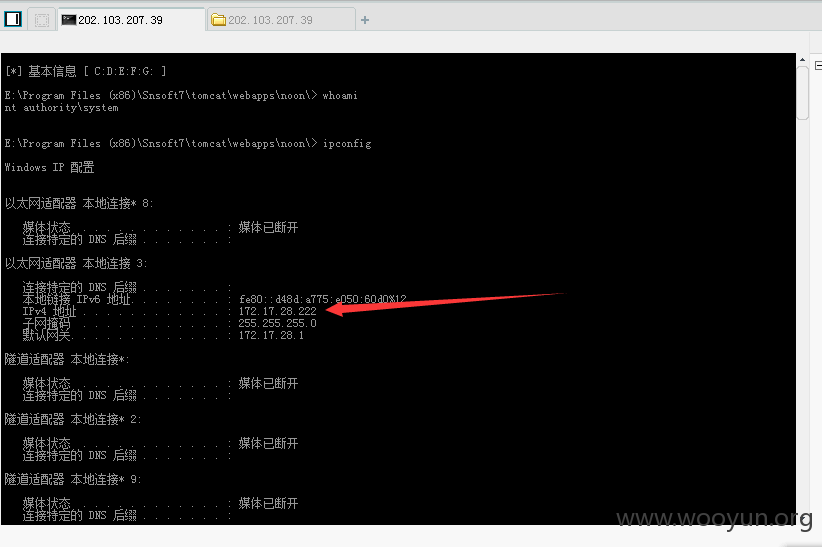

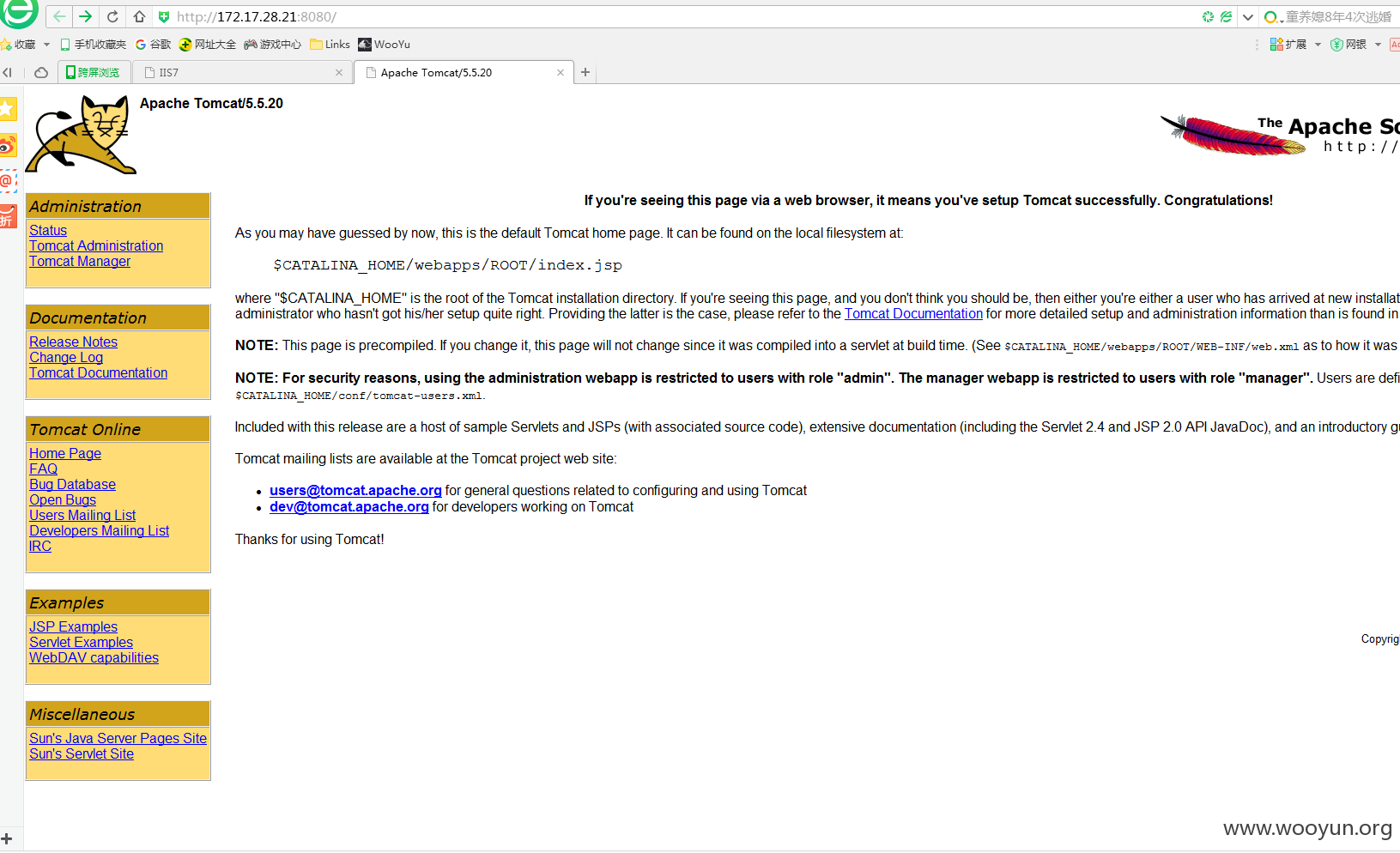

部署war包直接getshell,是个内网...那就看看吧(只是简单的看看)

漏洞证明:

3389是开放的,做个代理,没有防护直接连上....

简单的看了下弱口令还蛮多的....内网的通病啊(都认为内网就安全了...)

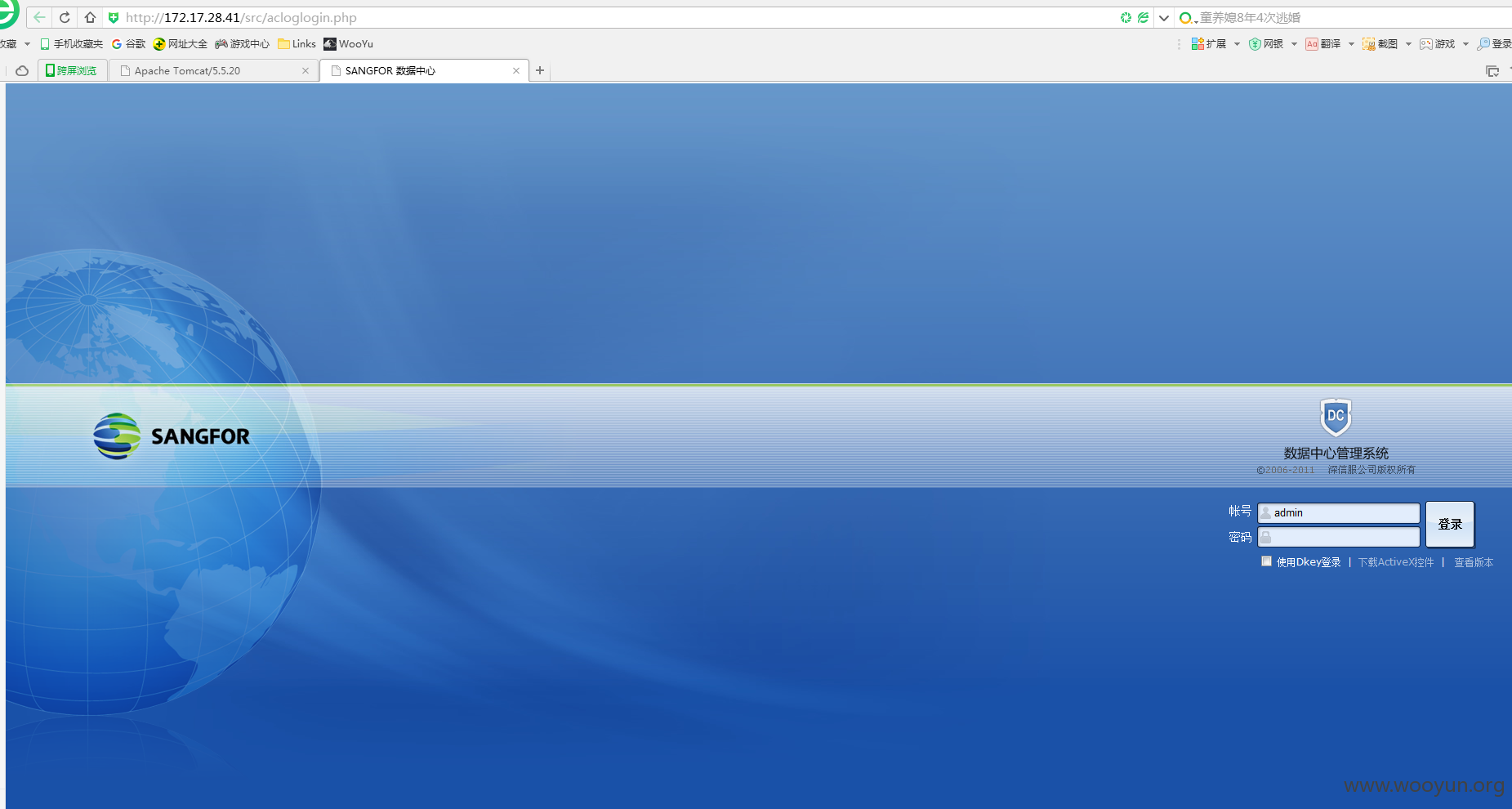

弱口令:admin admin

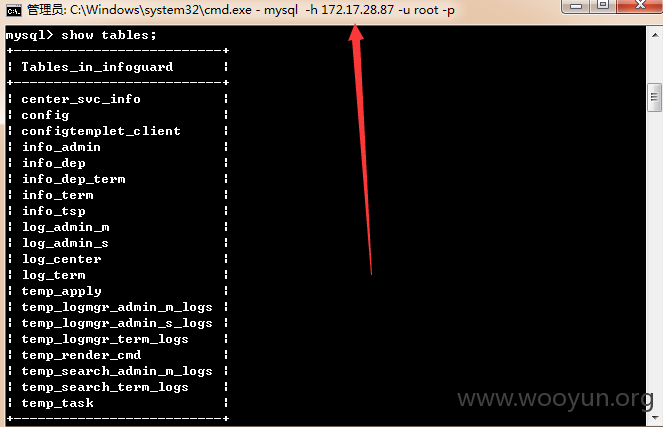

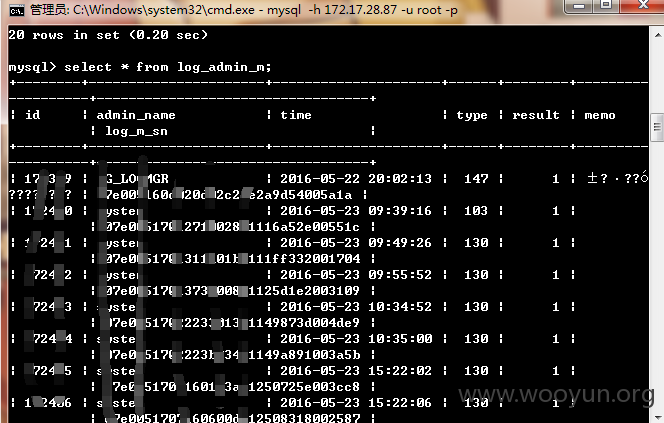

再来个数据库的 root root

内容挺多的,就不乱翻了...

点到为止,证明即可....

修复方案:

你们比我懂!

版权声明:转载请注明来源 ~D~@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2016-05-26 17:02

厂商回复:

xiexie

最新状态:

暂无