漏洞概要

关注数(24)

关注此漏洞

漏洞标题:名商网某站配置错误涉及680W域名信息+13W会员信息(14个数据库/域名持有人身份证/姓名/电话/地址等信息)

提交时间:2016-05-12 11:40

修复时间:2016-06-30 17:00

公开时间:2016-06-30 17:00

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2016-05-12: 细节已通知厂商并且等待厂商处理中

2016-05-16: 厂商已经确认,细节仅向厂商公开

2016-05-26: 细节向核心白帽子及相关领域专家公开

2016-06-05: 细节向普通白帽子公开

2016-06-15: 细节向实习白帽子公开

2016-06-30: 细节向公众公开

简要描述:

名商网成立于2005年3月,是国内最早为企业提供全方位域名解决方案的服务商,也是国内第一家提供全球性的域名交易平台。 名商网提供域名购买、域名出售、域名中介、域名评估、域名争议和域名停放等服务,旗下域名停放品牌“SilverClicks”拥有千万级全球互联网流量,是国内域名停放的定义者和领航者。同时,还拥有一支专业技术团队及在业界资深的法律顾问团队,无论在域名交易还是域名评估、争议方面都有着丰富的经验。

域名信息加起来接近一个G

可登陆会员账号出售买入域名

详细说明:

证明一下是名商网

**.**.**.**

原主机memcached未授权访问

**.**.**.** : 11211

在其中一个区块中找到了数据库的缓存信息

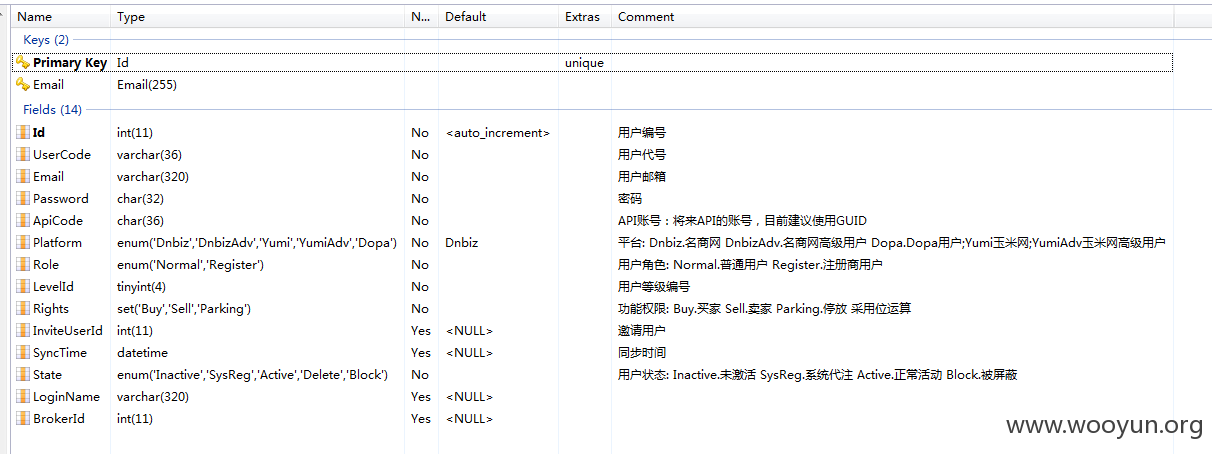

提取出账号密码

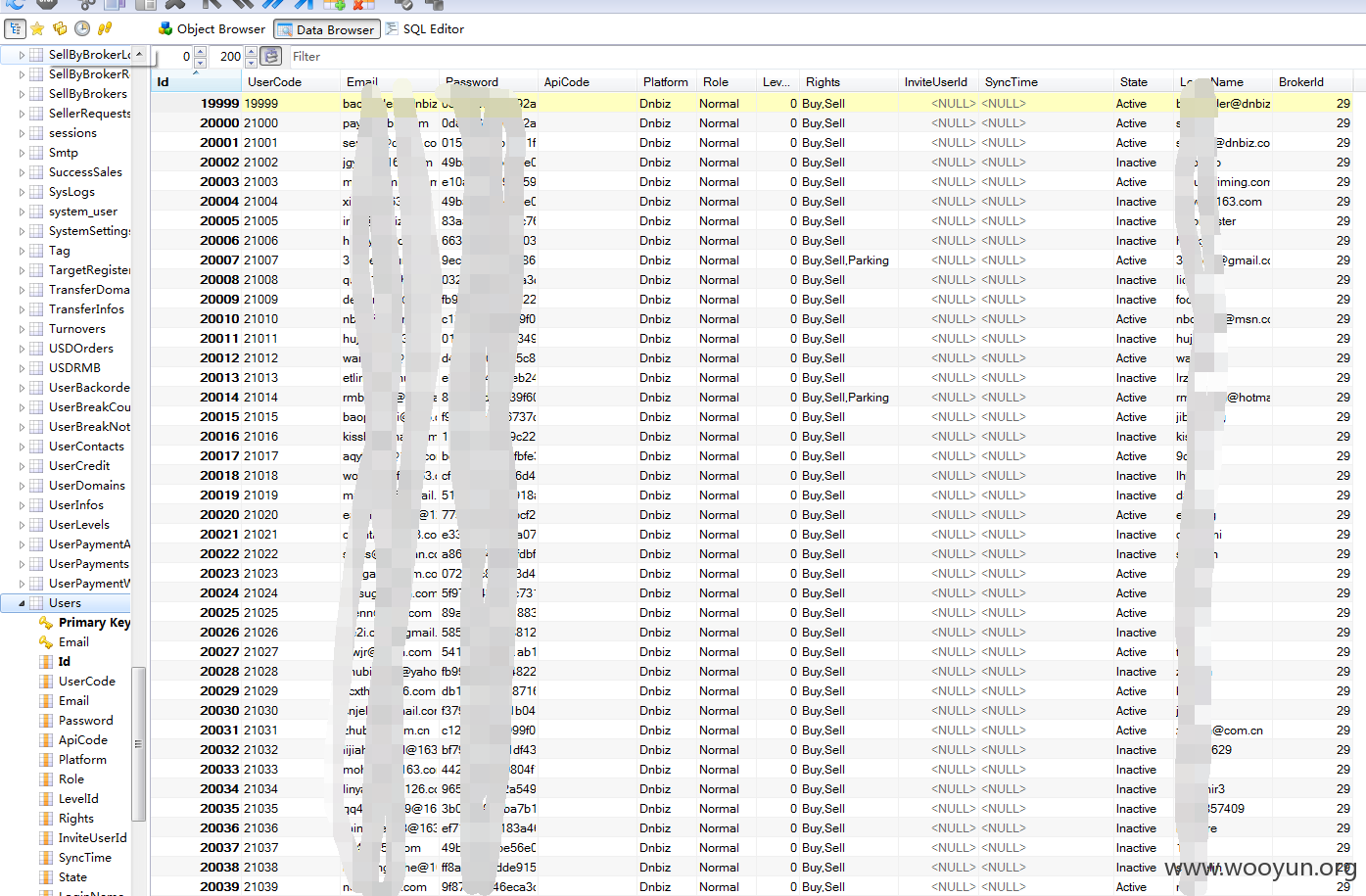

当前IP开了远程连接 数据库工具直连

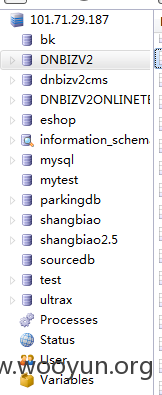

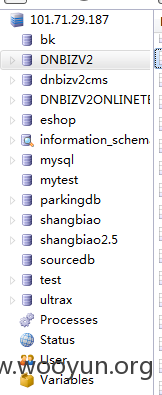

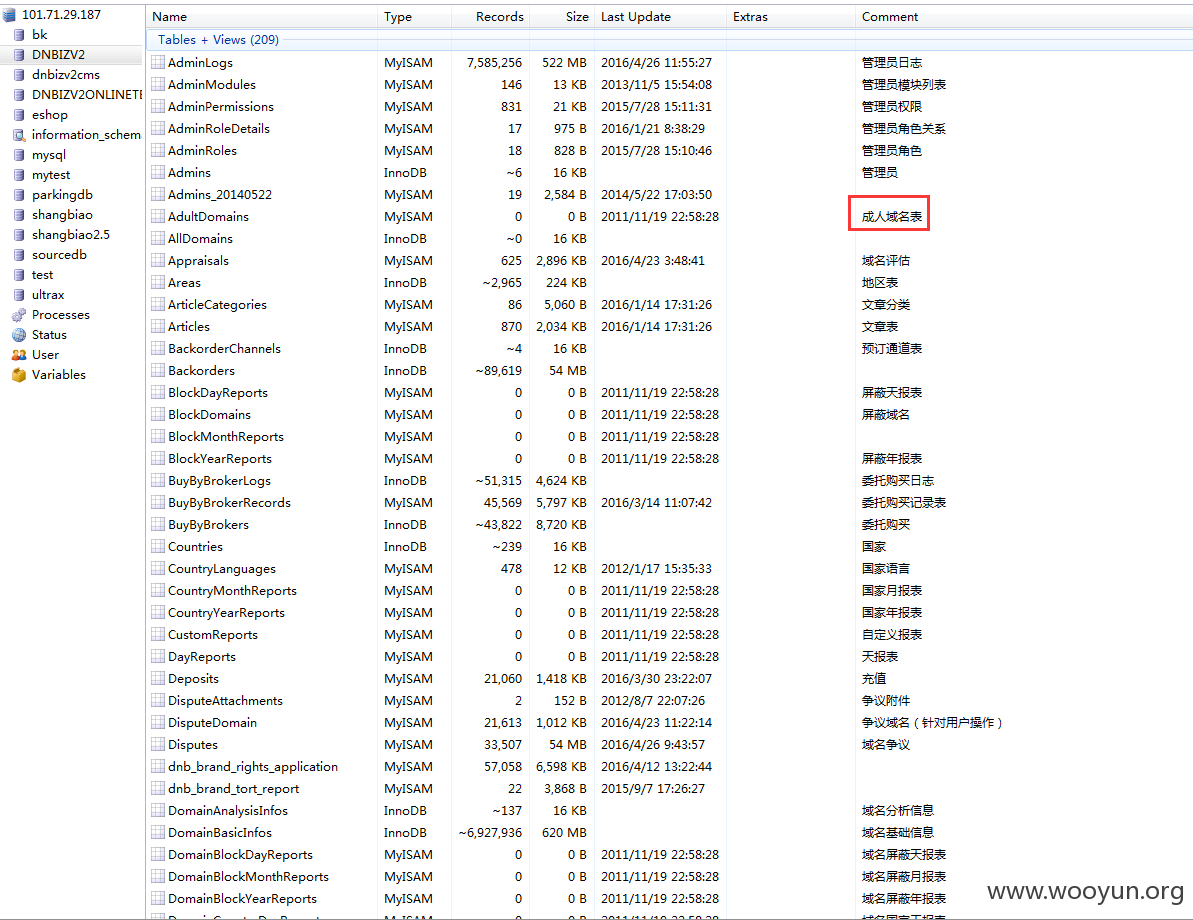

14个数据库

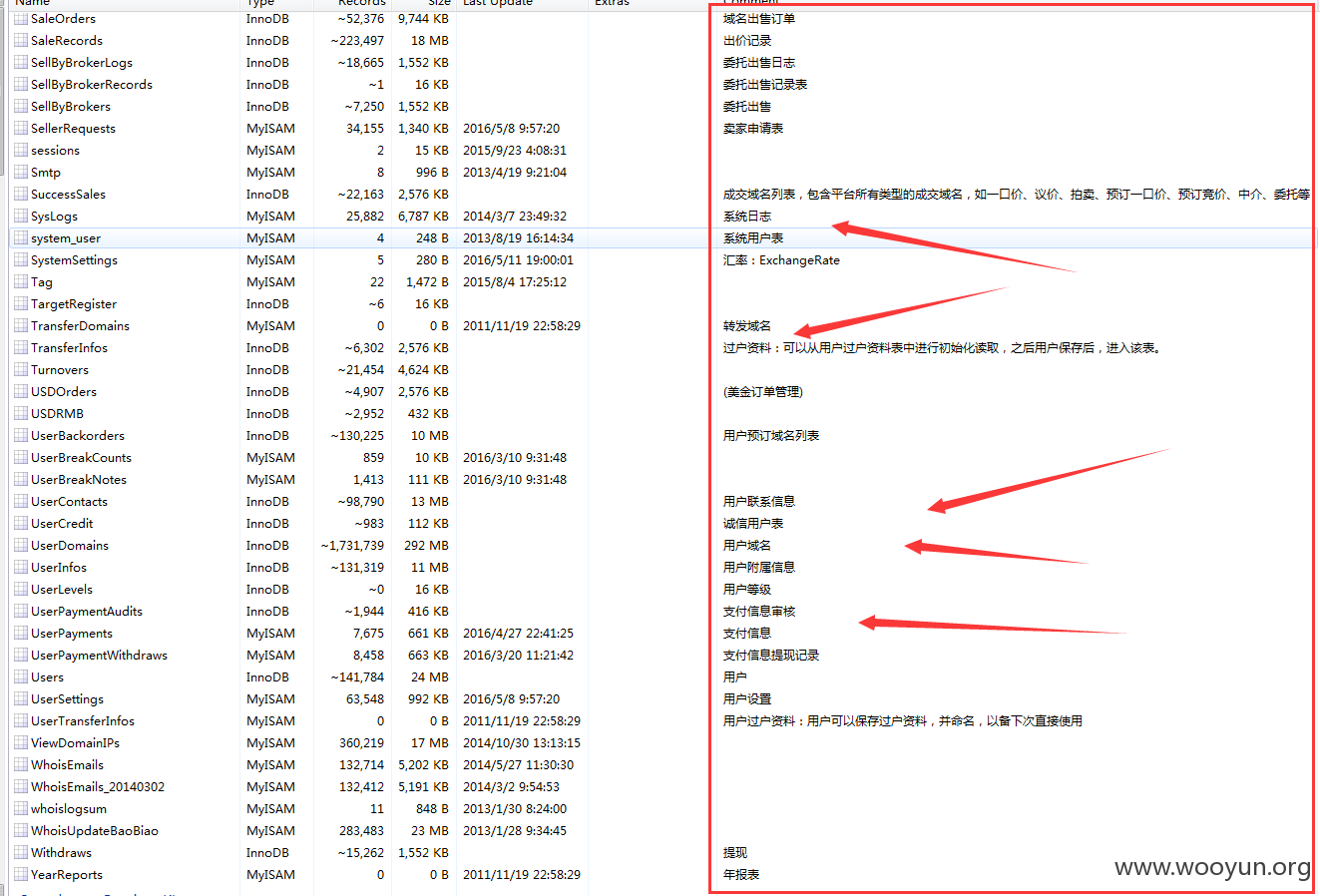

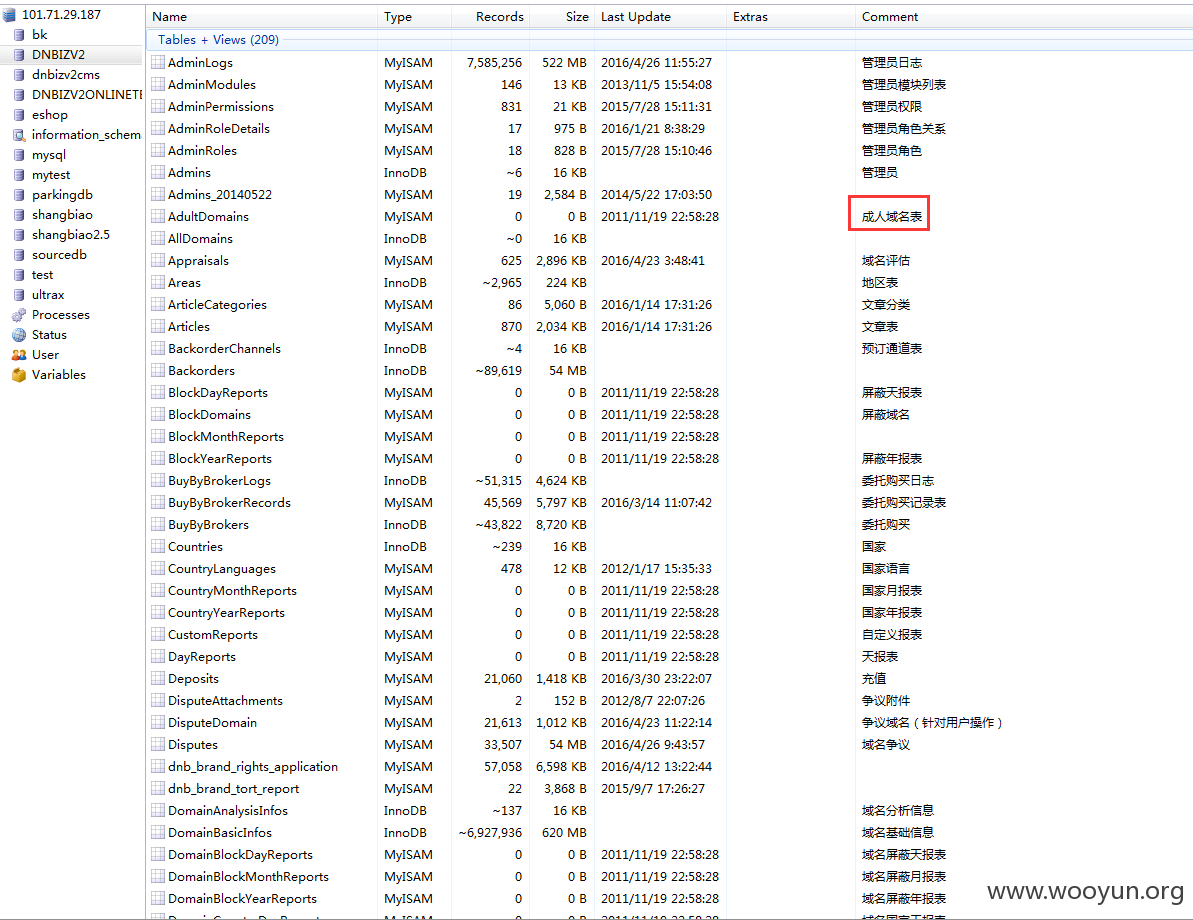

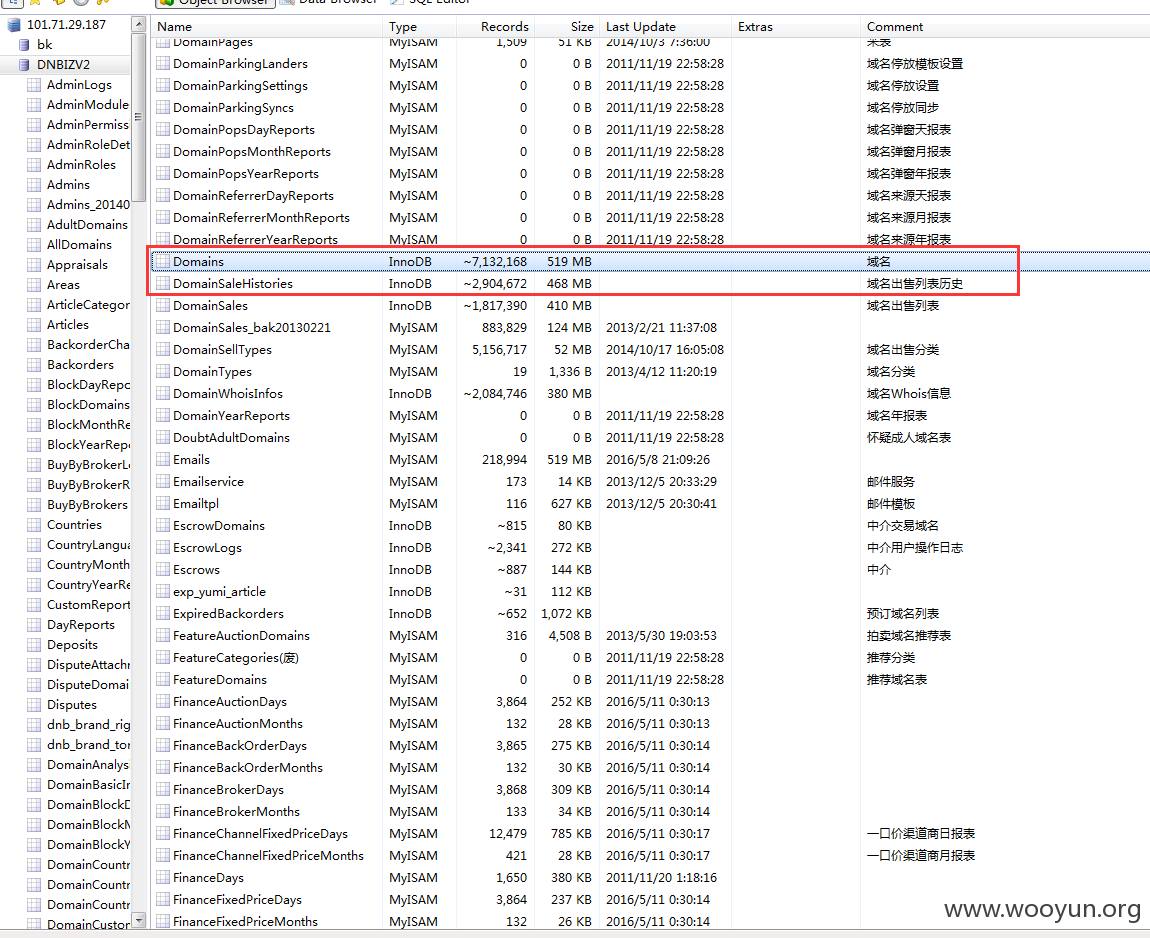

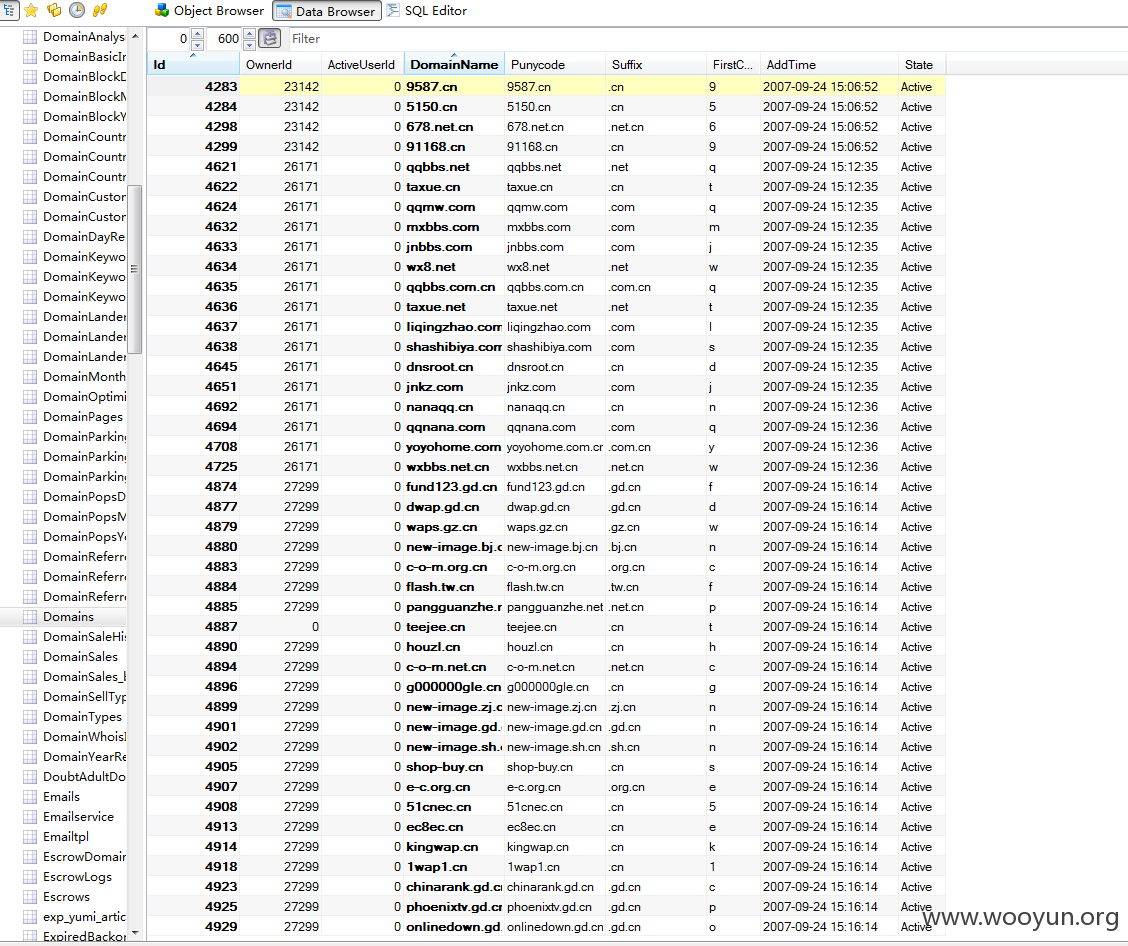

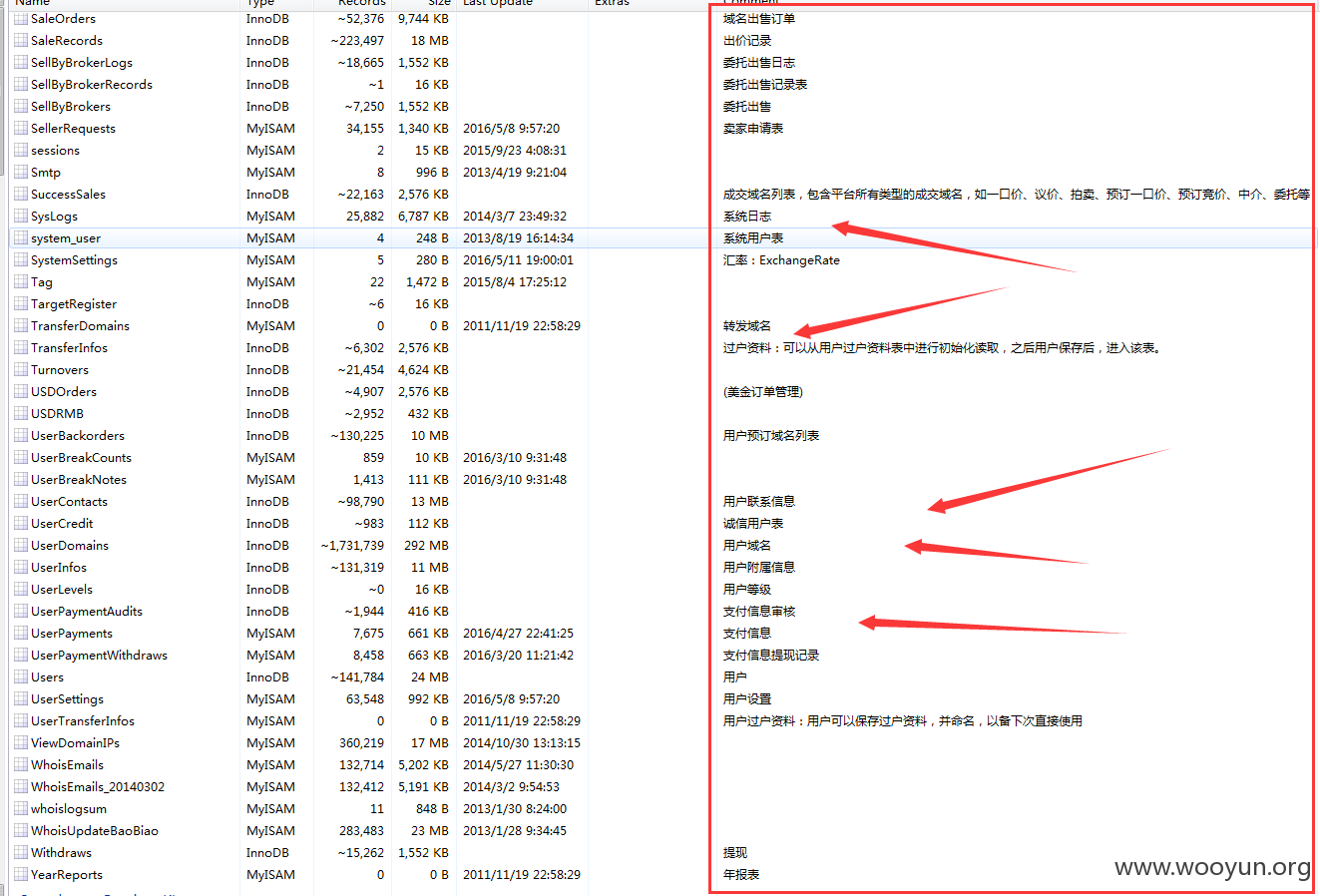

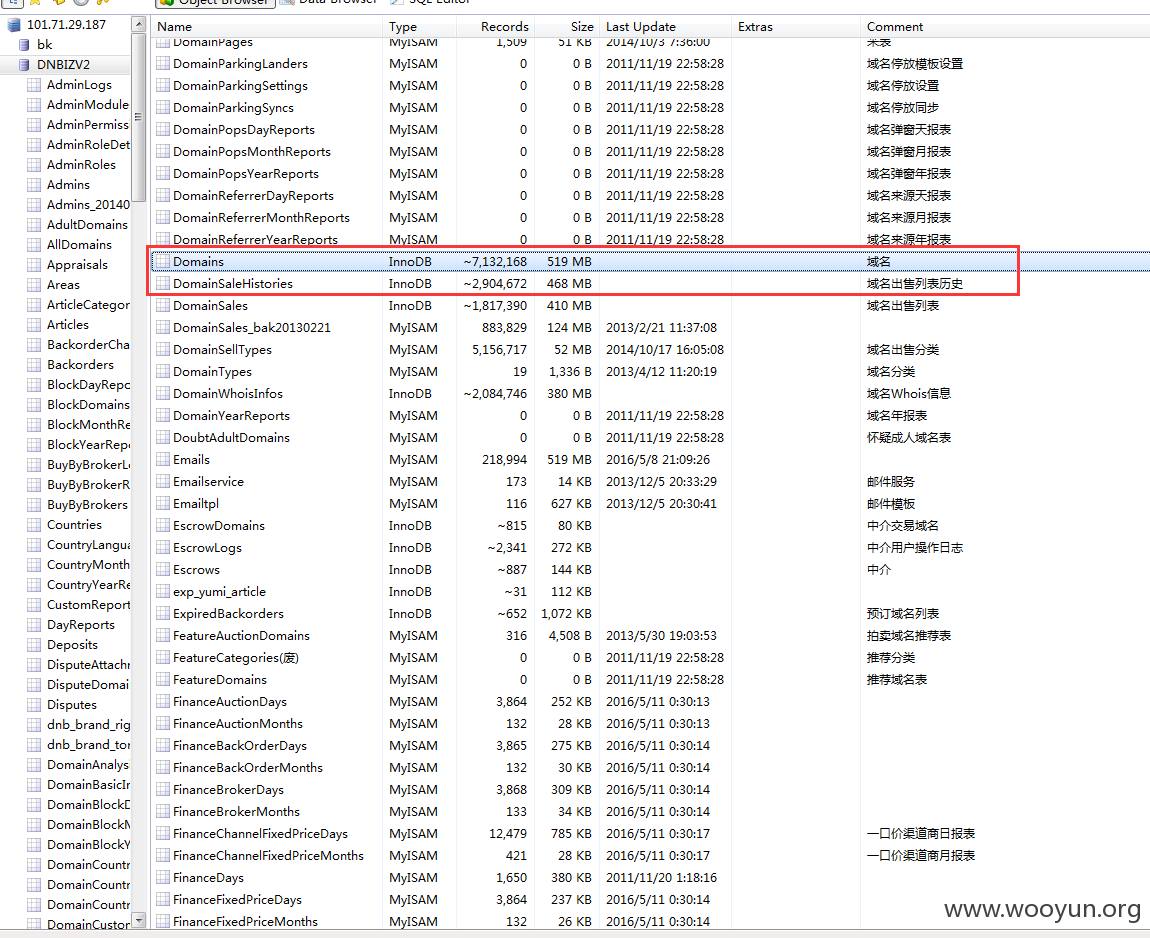

当前数据库表信息

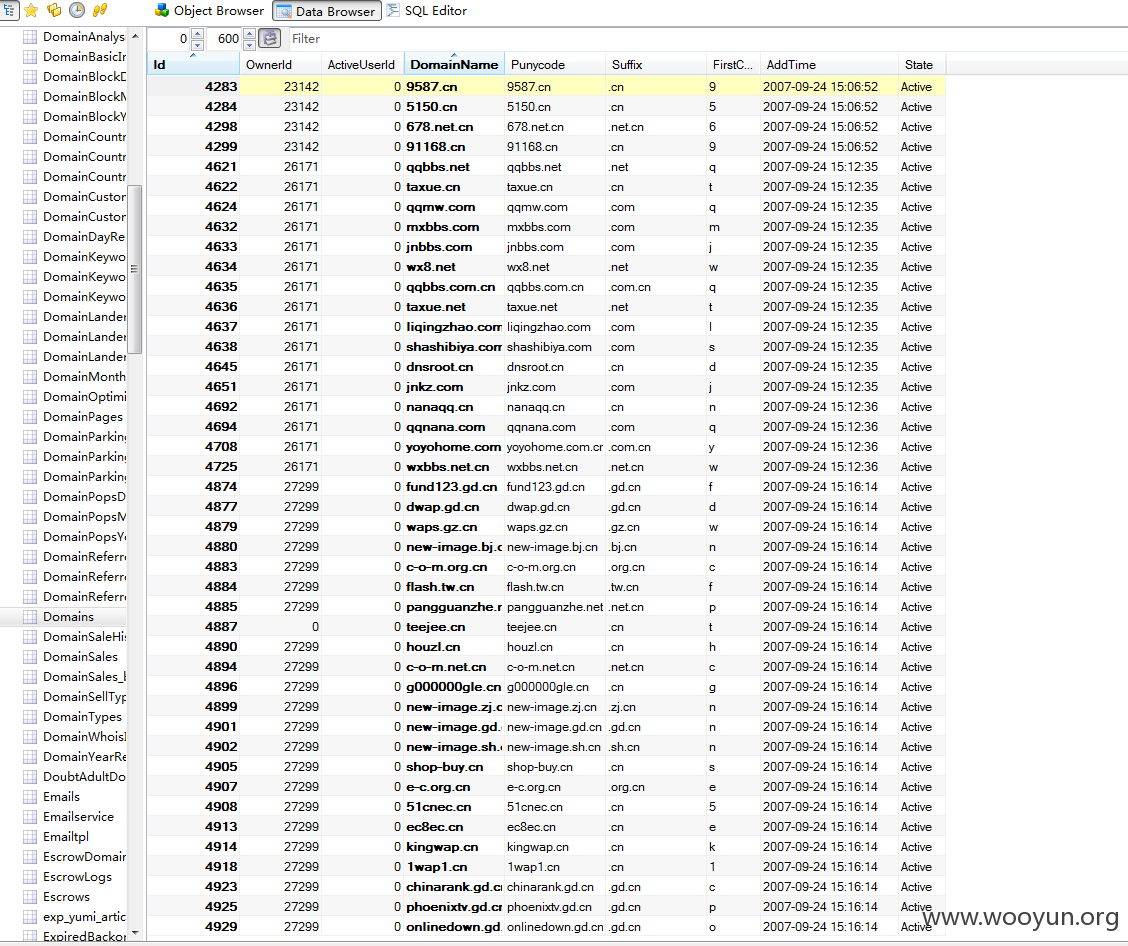

域名信息加起来接近一个G

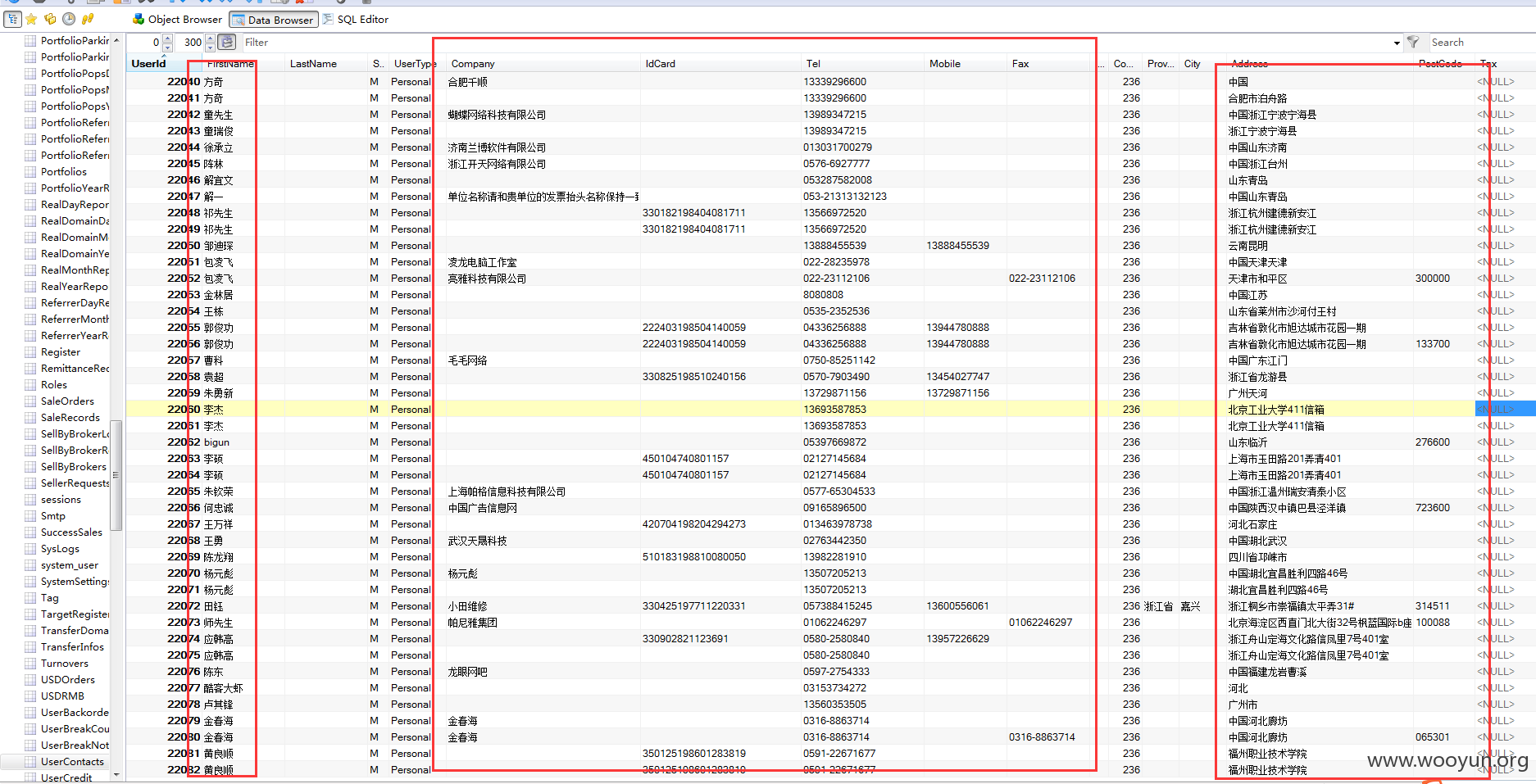

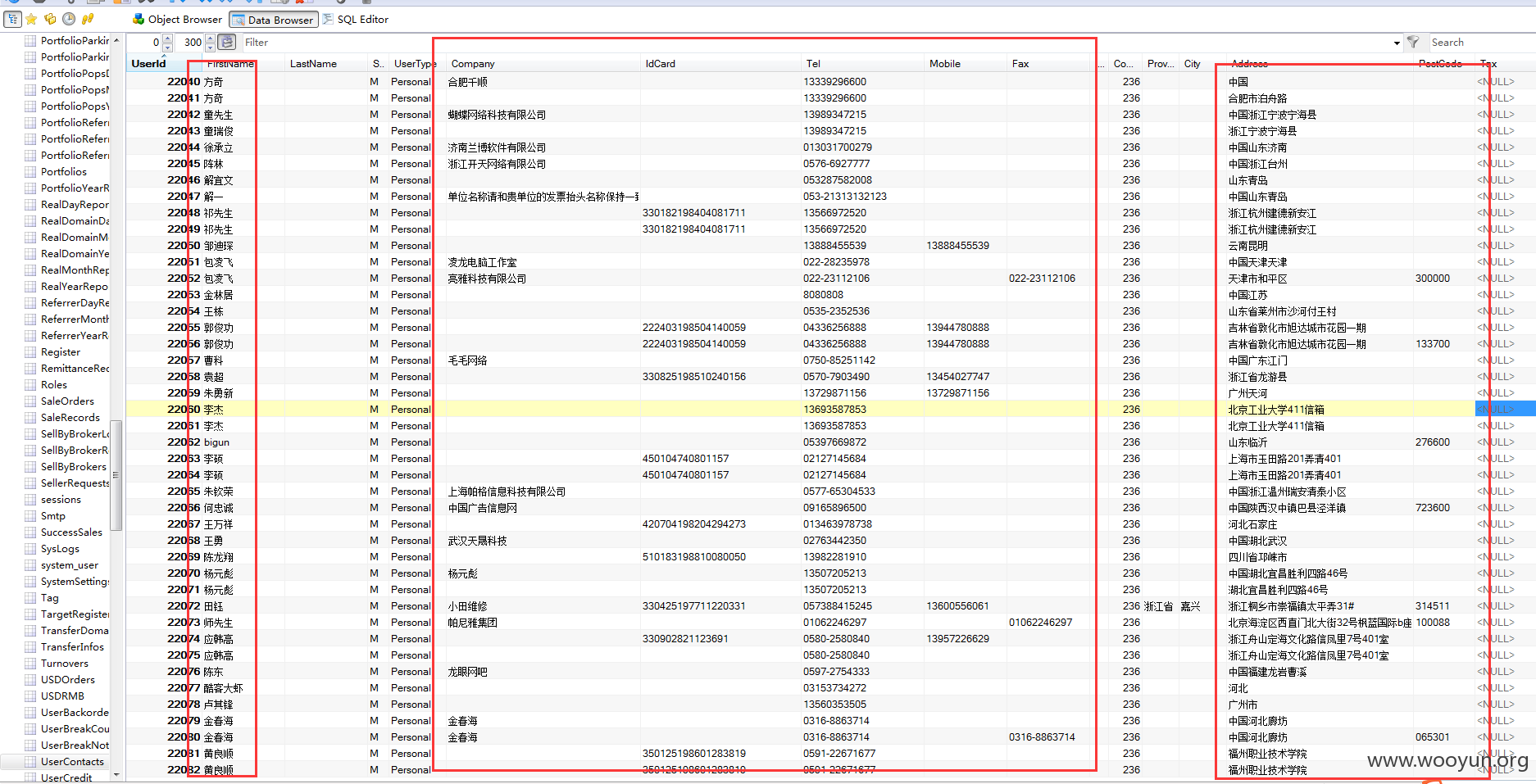

域名持有人信息,姓名电话地址等...

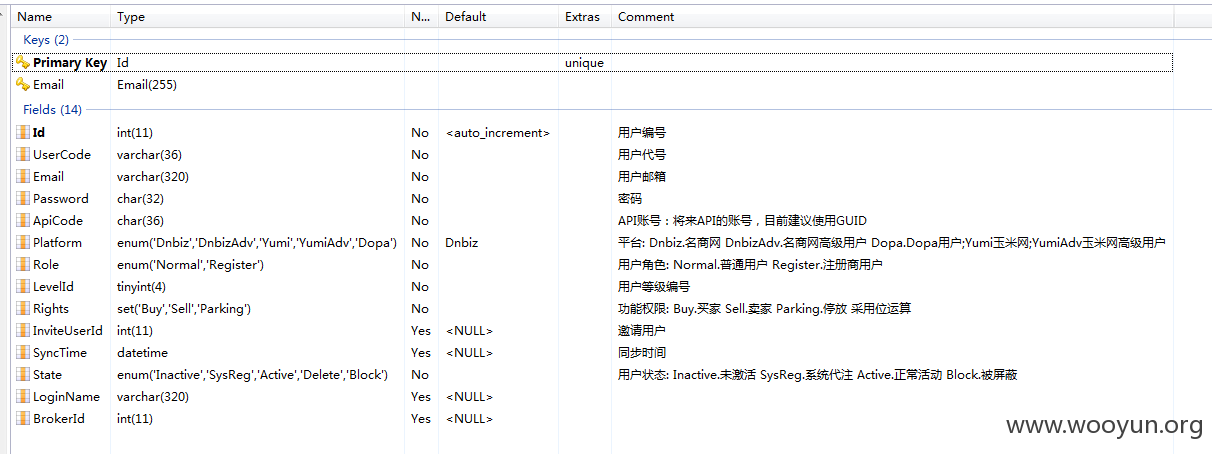

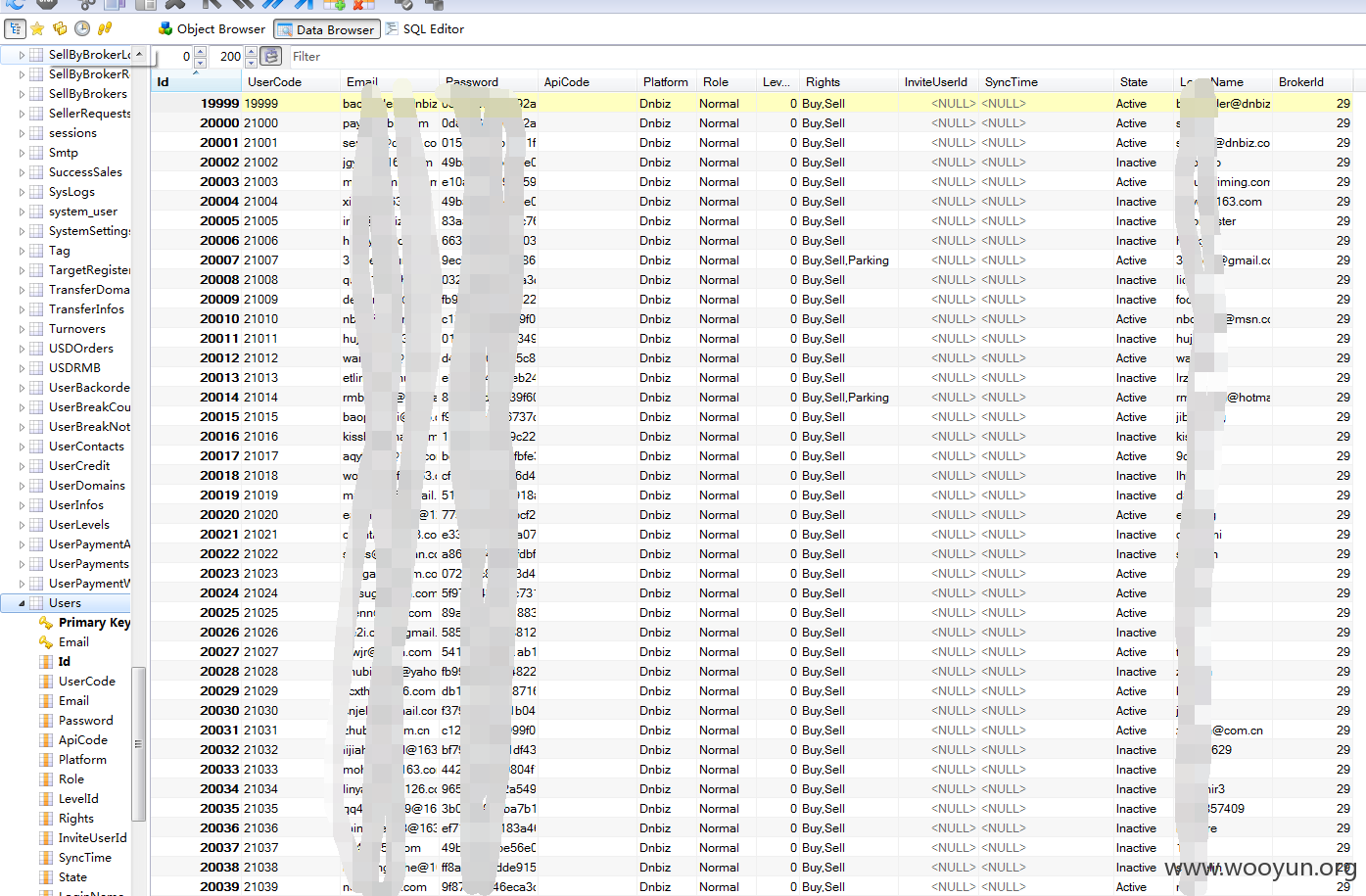

会员表

13W+会员信息

其他数据库没细看 0..0 说不定有惊喜~

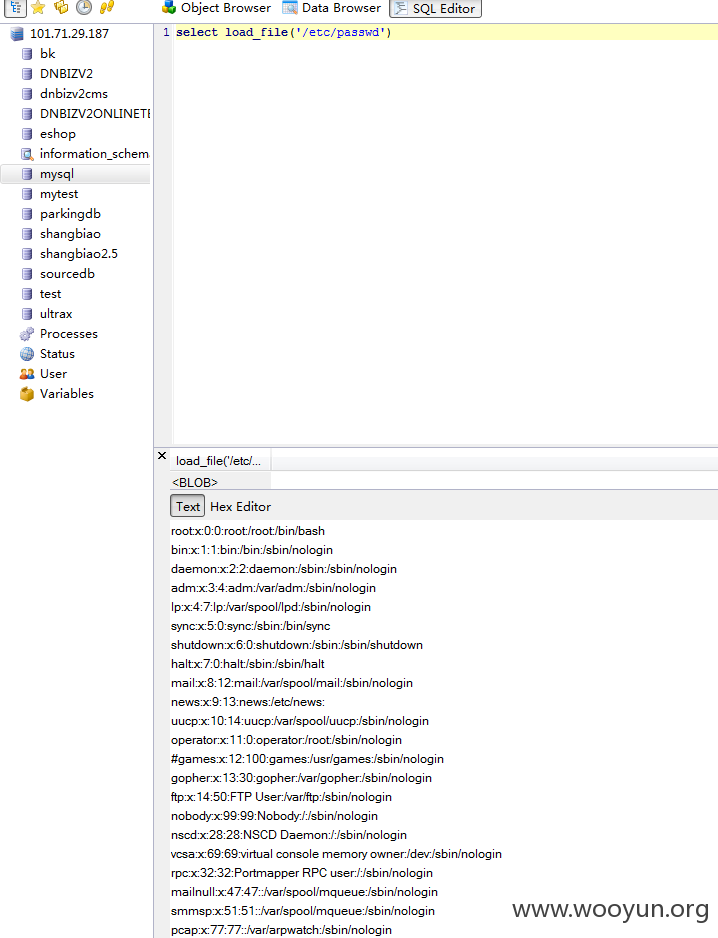

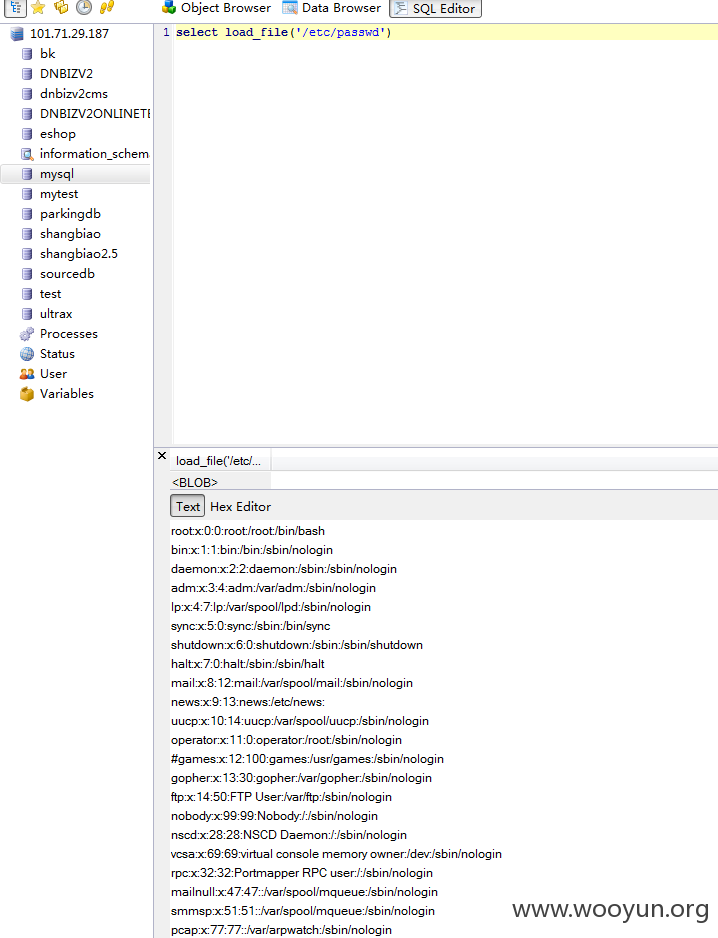

可以读文件 没有尝试写shell

漏洞证明:

修复方案:

版权声明:转载请注明来源 T0n9@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-05-16 16:51

厂商回复:

CNVD未直接复现所述情况,暂未建立与网站管理单位的直接处置渠道,待认领。

最新状态:

暂无