漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0196894

漏洞标题:买豪车特斯拉Model X修改参数下单劲省92000

相关厂商:特斯拉汽车

漏洞作者: 二哥

提交时间:2016-04-17 21:32

修复时间:2016-06-02 21:50

公开时间:2016-06-02 21:50

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:7

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-17: 细节已通知厂商并且等待厂商处理中

2016-04-18: 厂商已经确认,细节仅向厂商公开

2016-04-28: 细节向核心白帽子及相关领域专家公开

2016-05-08: 细节向普通白帽子公开

2016-05-18: 细节向实习白帽子公开

2016-06-02: 细节向公众公开

简要描述:

原本需要支付十万的订金,改了参数以Model 3的8000预订价格支付特斯拉Model x订单的订金

详细说明:

前两周发布的特斯拉Model 3,打算上官网交个订金预定一辆。

Geek都想有辆特斯拉,特斯拉Model X的双门好酷,但是目前囊中羞射买不起,订金都要100000. 亲(pian)民(yi)版的Model 3只要3.5w$起,还有机会。

之前看锄头哥花1元买特斯拉,付款漏洞也该修复了吧?在订单确认前顺便测了一下,结果还是有洞,花8000支付了Model x的订金

分别生产Model 3和Model x订单,不支付。

我生成了:

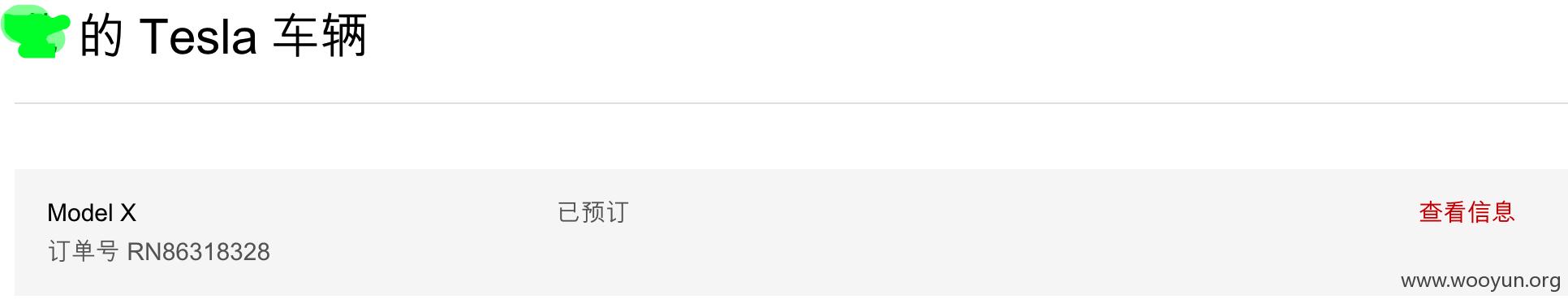

Model X 订单号 RN86318328

Model 3 订单号 RN93291455

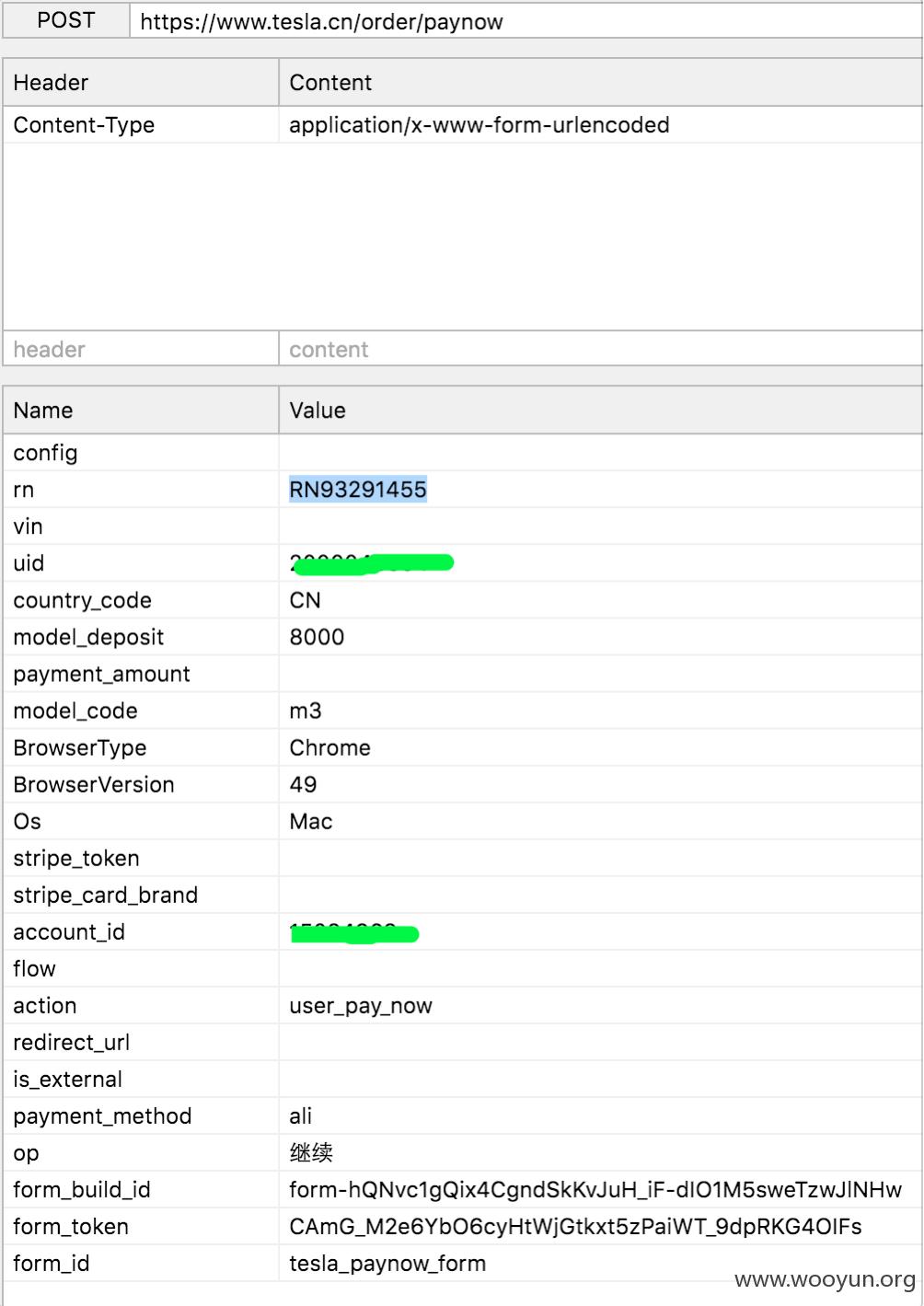

支付Model 3抓包后修改参数rn为目标订单号(Model S订金只要15000,还是选个100000的Model X划算)

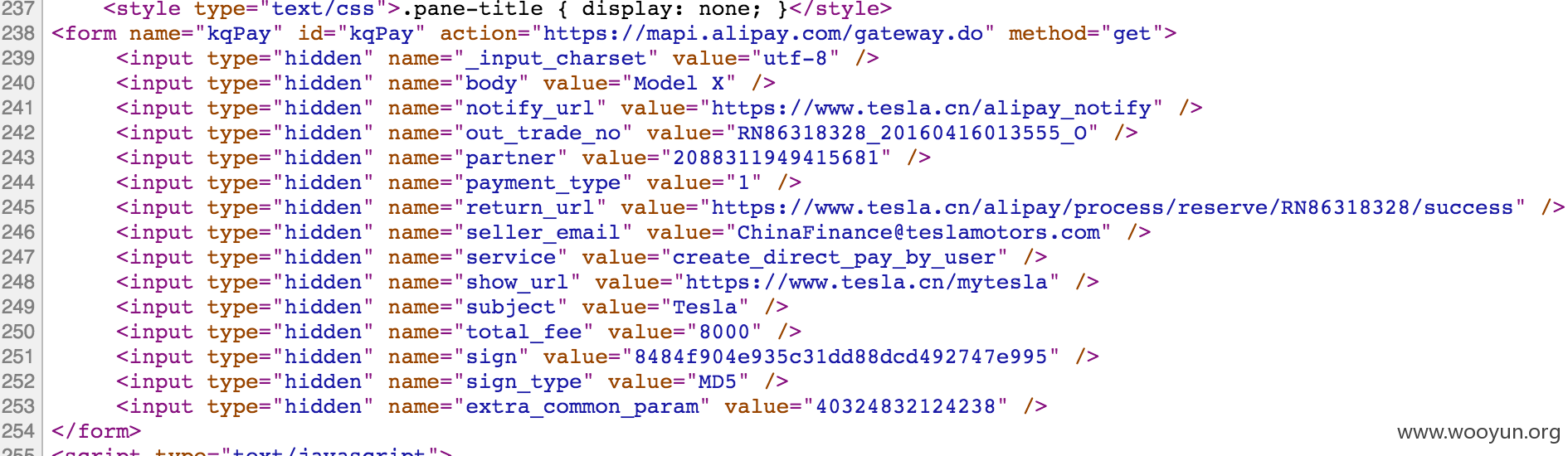

POST发包后得到源代码,查看源代码找到支付表单

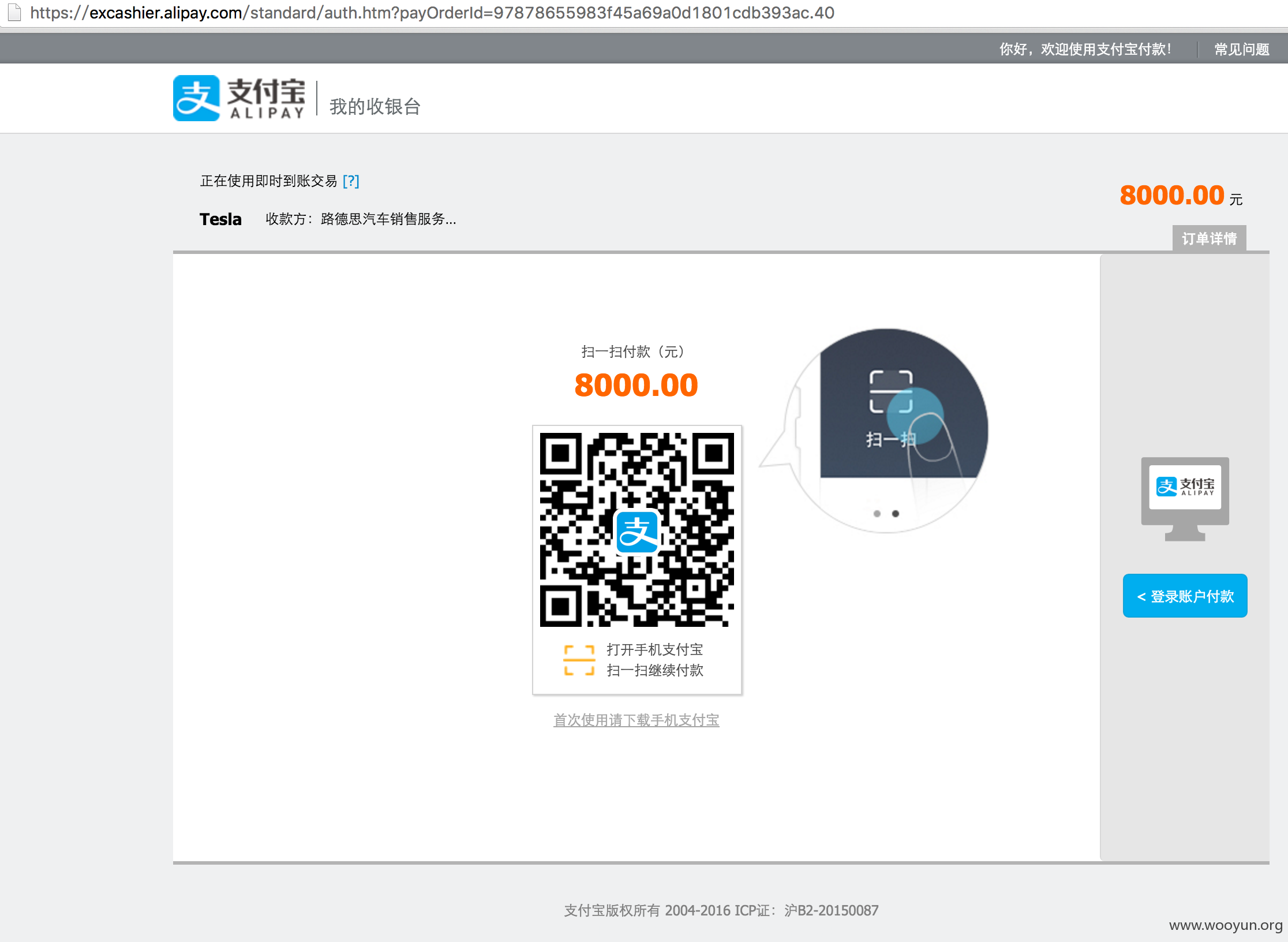

用的是GET方式,手工地址栏,然后支付

一路支付完成订单,8000块钱支付了Model X,蓦然回首,卧槽~这不是结束,这只是订金,还有近60万尾款。

这时候我是不是应该害怕,尾款楼下帮我付吧。

当初锄头哥壕无人性拒了官网作数1元卖他的特斯拉。

如果官网这么问我,我的脑袋会无节操的开启上下震动模式并伴随着猥琐的笑脸……

啪啪~我想多了,测完再去支付RN93291455的订单,也许这才是我能支付得起的吧~

漏洞证明:

修复方案:

Model_deposit金额和RN金额匹配

版权声明:转载请注明来源 二哥@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-04-18 21:44

厂商回复:

这个是前端的漏洞,感谢二哥,感谢各位白帽子朋友,我们会尽快修复。

最新状态:

暂无