漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0193228

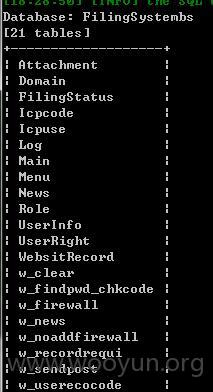

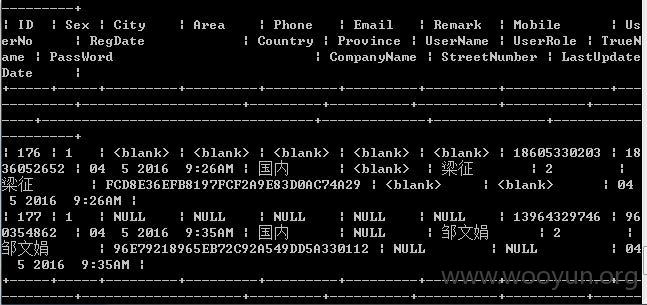

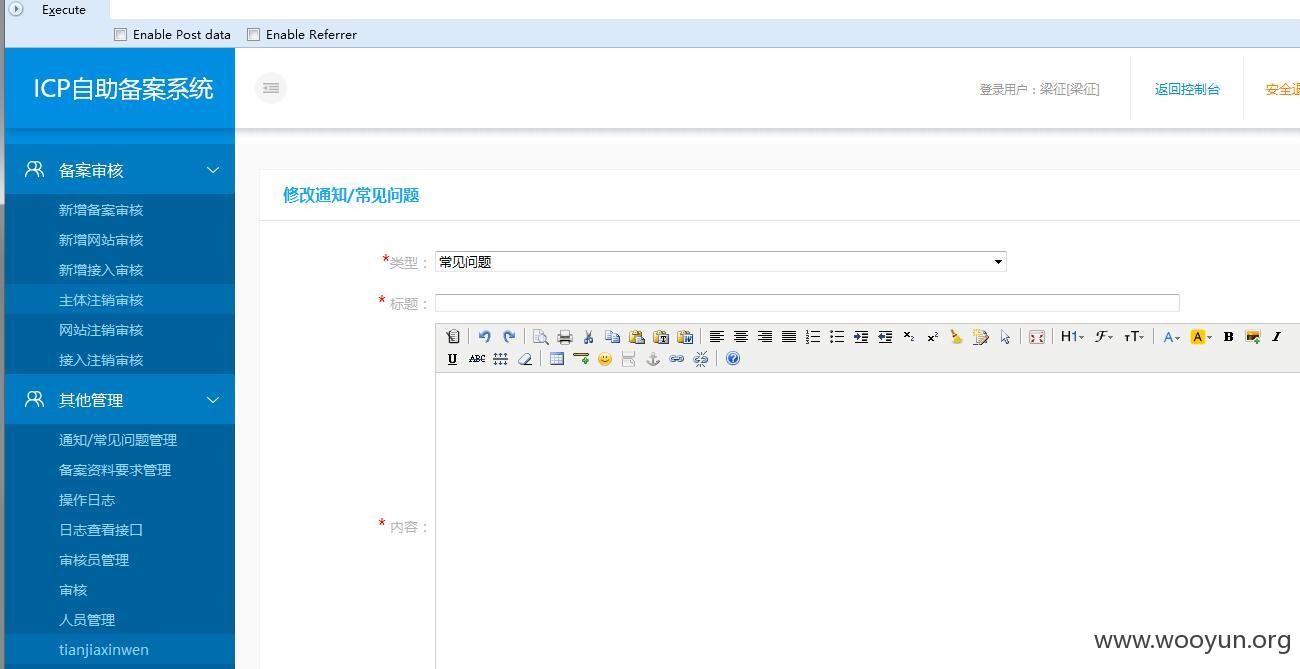

漏洞标题:百度云加速备案系统存在mssql注入漏洞可登录后台(疑测试中系统)

相关厂商:百度

漏洞作者: F4ther

提交时间:2016-04-06 19:13

修复时间:2016-05-24 11:50

公开时间:2016-05-24 11:50

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-06: 细节已通知厂商并且等待厂商处理中

2016-04-09: 厂商已经确认,细节仅向厂商公开

2016-04-19: 细节向核心白帽子及相关领域专家公开

2016-04-29: 细节向普通白帽子公开

2016-05-09: 细节向实习白帽子公开

2016-05-24: 细节向公众公开

简要描述:

系统似乎还没有正式上线。不清楚该系统是归小鸟云管理还是归百度云管理。目测rank不会高(高了更好)..从该网站的技术来看。应该是外包给鸟云做的

总之不是百度的服务器。

请管理员将其中敏感信息马赛克处理。谢谢。

详细说明:

漏洞证明:

修复方案:

这么简单,你们肯定会的。

版权声明:转载请注明来源 F4ther@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-04-09 11:44

厂商回复:

非常感谢您的报告,问题已着手处理,感谢您对百度安全的关注。如果您有任何疑问,欢迎反馈,我们会有专人跟进处理。

最新状态:

暂无