漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0190943

漏洞标题:三方支付之中汇支付内网漫游/涉及大量密码/oa系统/ftp涉及大量交易明细

相关厂商:中汇电子支付有限公司

漏洞作者: 千机

提交时间:2016-03-31 09:10

修复时间:2016-05-19 22:50

公开时间:2016-05-19 22:50

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-31: 细节已通知厂商并且等待厂商处理中

2016-04-04: 厂商已经确认,细节仅向厂商公开

2016-04-14: 细节向核心白帽子及相关领域专家公开

2016-04-24: 细节向普通白帽子公开

2016-05-04: 细节向实习白帽子公开

2016-05-19: 细节向公众公开

简要描述:

累死了,各种奇怪的配置,奇怪的密码

详细说明:

引发的原因很简单,

qq企业邮箱

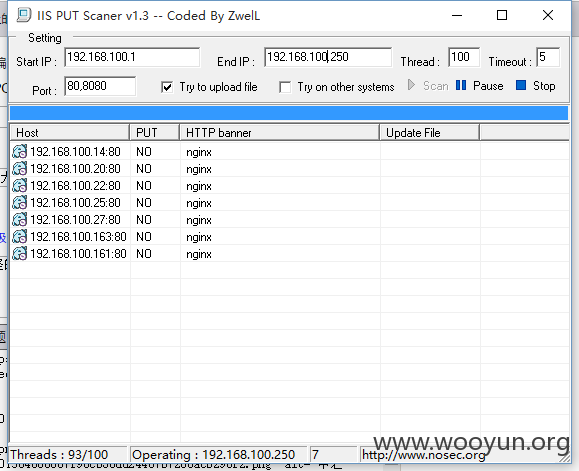

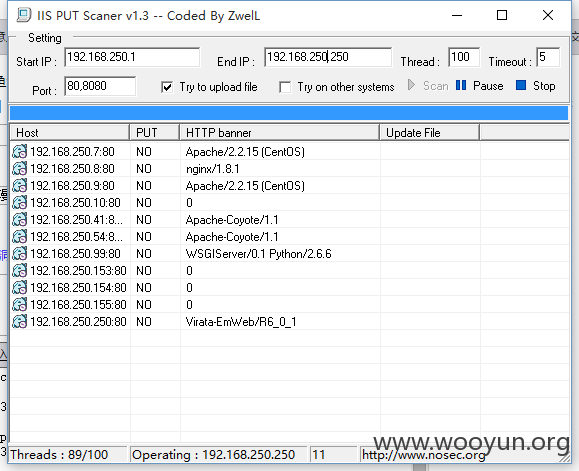

然后vpn是用的2.2版本的openvpn,一开始各种连不上,后来改了改就行了,成功连上vpn

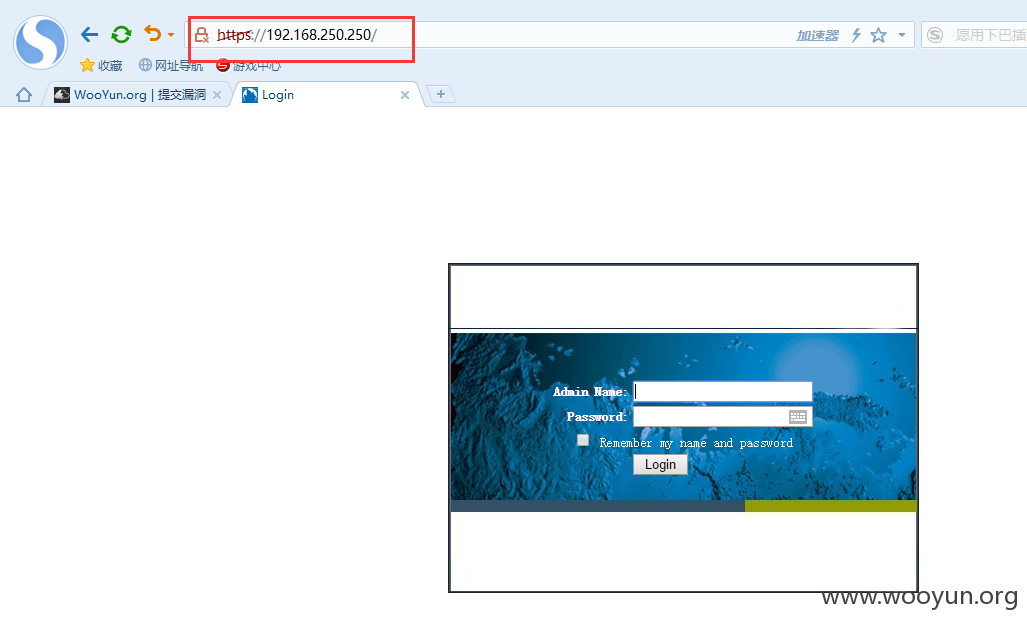

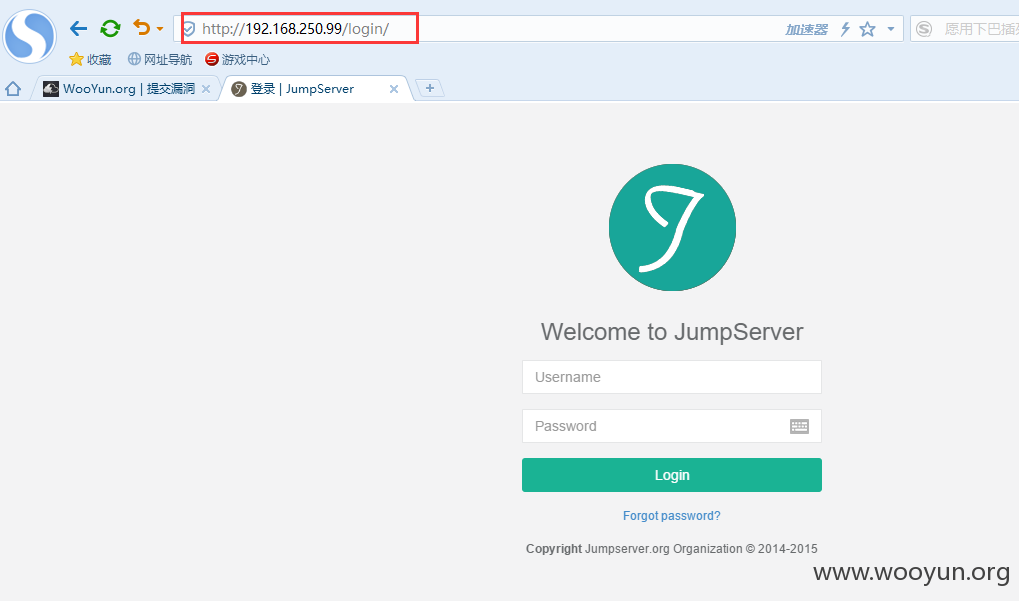

内部系统

看了下oa系统竟然是用友a8-v5的,,这不是撞我这儿了吗。。在邮箱里面找到了默认的配置

oa的链接为:

送你们一堆oa的漏洞

弱口令

系统管理员权限

内部员工信息及体系架构,这个点了竟然还有一个人在线。。

然后呢到系统维护页里面可以查看所有的日志

登陆名为工号

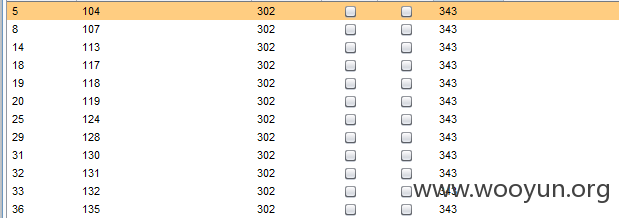

既然工号这么有规律前台又没验证码的话直接用默认密码爆破咯

这些密码都是邮箱里提到的弱口令

贵公司安全防护做的挺好的,就是员工安全意识不够

不深入了,弱口令该改改了

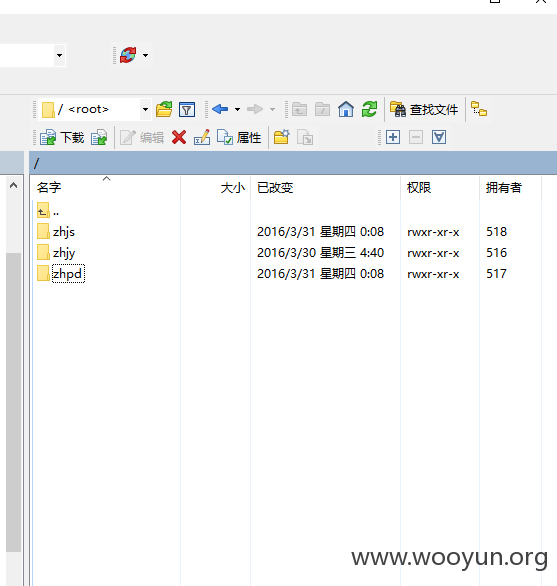

ftp泄露

可以看到的。。

交易明细,结算文件什么都有

交易明细。。上万条

然后呢,各种配置文件就不一一说了,邮箱里什么密码都提到了

这里贴出几个比较严重的

数据库的表

这个厉害了,所有数据库的密码

四大系统的密码

漏洞证明:

修复方案:

github,弱口令等等,邮箱里的信息

嘿嘿嘿,看我这么辛苦弄这么晚的份上,上首页给个20rank可好

版权声明:转载请注明来源 千机@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2016-04-04 22:49

厂商回复:

CNVD确认所述情况,已经由CNVD通过网站公开联系方式向网站管理单位通报。

最新状态:

2016-04-15:漏洞已修复