漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0190617

漏洞标题:米鼠网 任意获取用户帐号密码(上万用户,上万金额)

相关厂商:米鼠网

漏洞作者: 捭阖

提交时间:2016-04-01 11:27

修复时间:2016-05-16 11:30

公开时间:2016-05-16 11:30

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-01: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-05-16: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

找回密码存在严重漏洞,可修改找回密码的手机号

详细说明:

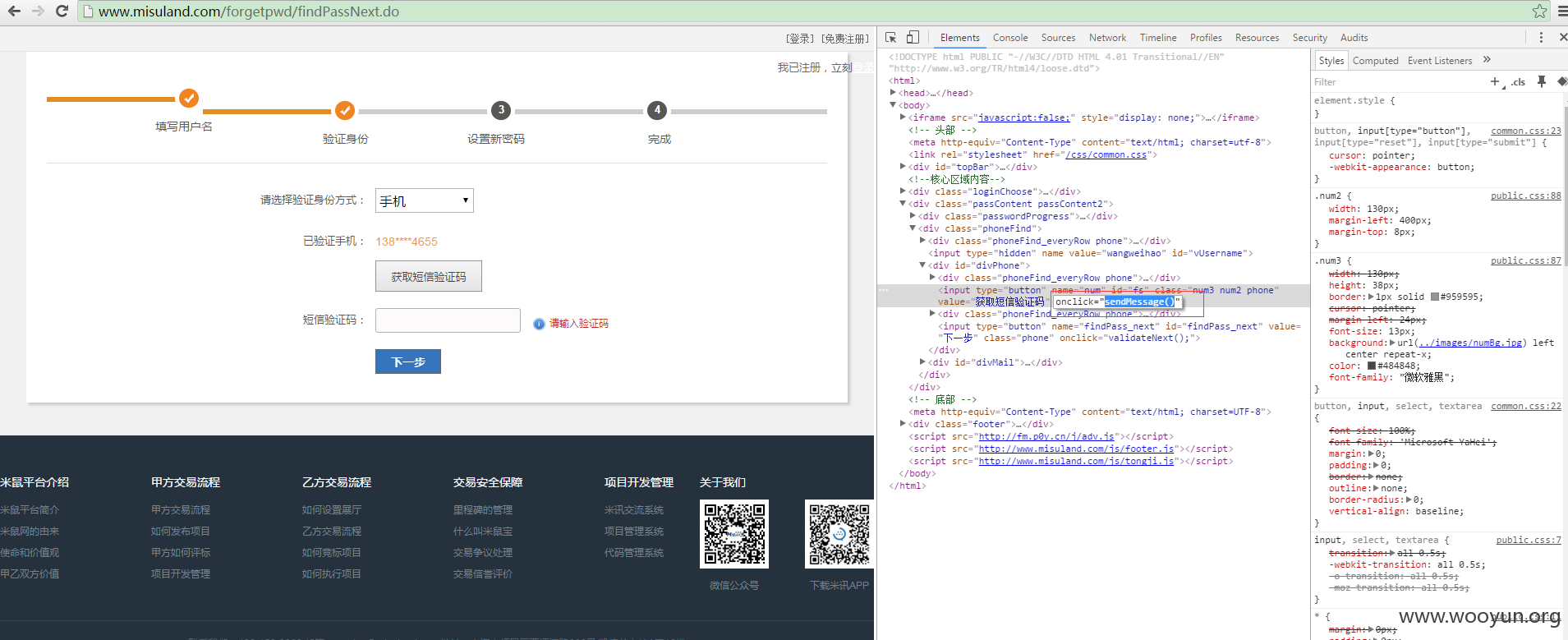

找回密码界面

http://**.**.**.**/account/findPassword.html

根据测试 发现在找回密码里面的用户名 是 项目详情页面 的发布方 后面显示的是帐号。

http://**.**.**.**/pjdetail/171386103482290176.html

复制发布方的帐号 到 找回密码界面 填写 复制过来的帐号, 填写验证码

跳转到成功页面,在此页面显示了对方的手机号,虽然不全。

我们来看看网页源码 ,看能不能发现手机号,

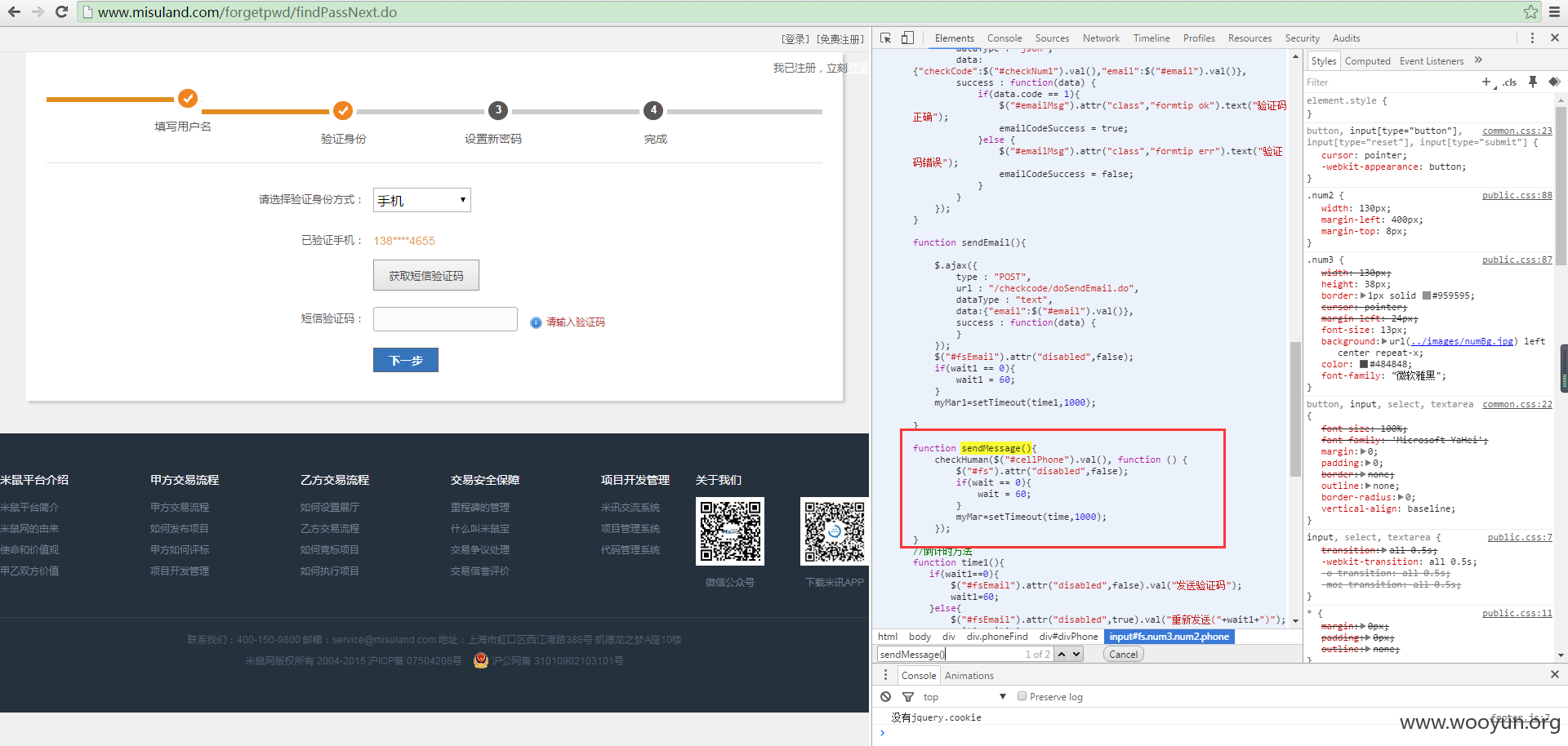

发现 点击获取验证码的时候 是调用了sendMessage() 这个函数, 跟着下面走看看这个函数

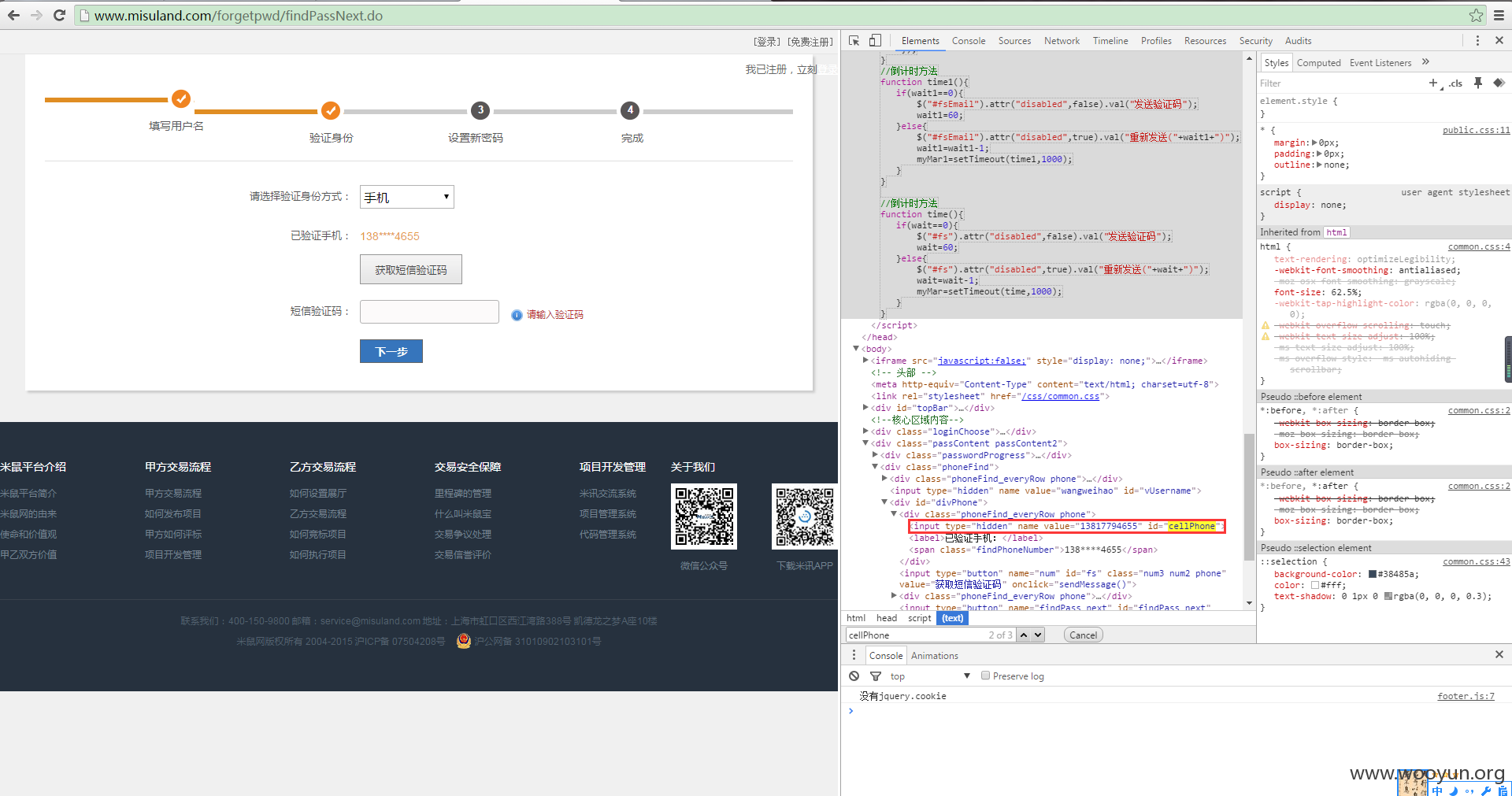

发现这个函数在一个 id为cellPhone 的控件里面获取的手机号, 如果我没猜错的话 应该是存在隐藏域里面的。 我们再来查下这个 cellPhone 的这个控件

在这里果然发现了这个手机号, ,,,,, 后面就不详细说明了。 经过测试 发现 修改隐藏域里面的手机号 改为自己的 点击 获取验证码 是可以得到验证码信息的 , 把手机上获取的验证码信息 填写上去 点击下一步 直接可以修改密码。。。。。。 此漏洞危害极大。。。。。。

漏洞证明:

找回密码界面

http://**.**.**.**/account/findPassword.html

根据测试 发现在找回密码里面的用户名 是 项目详情页面 的发布方 后面显示的是帐号。

http://**.**.**.**/pjdetail/171386103482290176.html

复制发布方的帐号 到 找回密码界面 填写 复制过来的帐号, 填写验证码

跳转到成功页面,在此页面显示了对方的手机号,虽然不全。

我们来看看网页源码 ,看能不能发现手机号,

发现 点击获取验证码的时候 是调用了sendMessage() 这个函数, 跟着下面走看看这个函数

发现这个函数在一个 id为cellPhone 的控件里面获取的手机号, 如果我没猜错的话 应该是存在隐藏域里面的。 我们再来查下这个 cellPhone 的这个控件

在这里果然发现了这个手机号, ,,,,, 后面就不详细说明了。 经过测试 发现 修改隐藏域里面的手机号 改为自己的 点击 获取验证码 是可以得到验证码信息的 , 把手机上获取的验证码信息 填写上去 点击下一步 直接可以修改密码。。。。。。 此漏洞危害极大。。。。。。

修复方案:

后台验证 发送的手机号是否为此帐号的。 前台不应存手机号。

版权声明:转载请注明来源 捭阖@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)