漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0181800

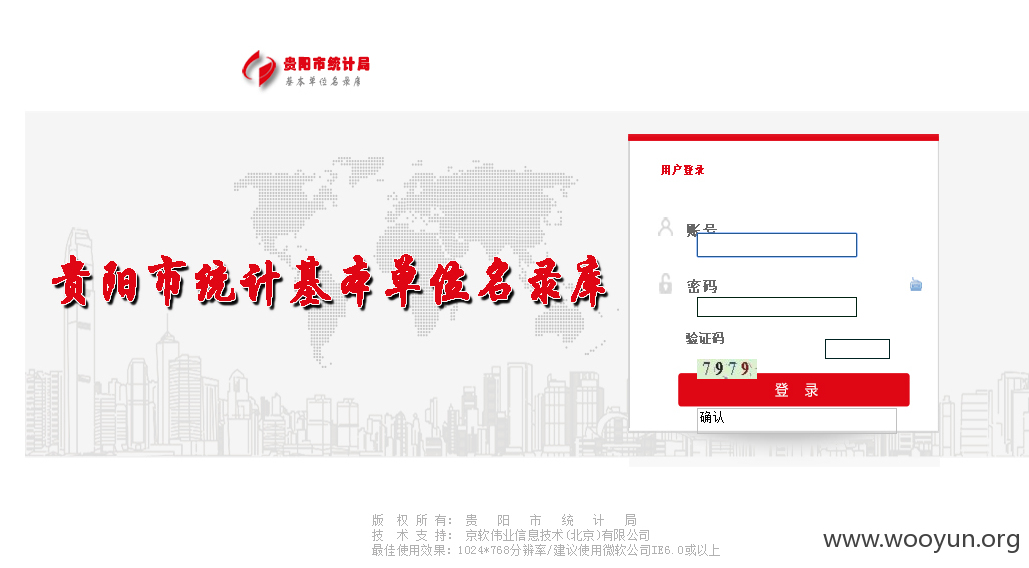

漏洞标题:贵阳市统计局多个系统漏洞可GetShell内网漫游(涉及企业/个人/资质//VPN/工商/地税/合同/各类统计等信息)

相关厂商:贵阳市统计局

漏洞作者: 路人甲

提交时间:2016-03-07 16:20

修复时间:2016-04-25 12:53

公开时间:2016-04-25 12:53

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-07: 细节已通知厂商并且等待厂商处理中

2016-03-11: 厂商已经确认,细节仅向厂商公开

2016-03-21: 细节向核心白帽子及相关领域专家公开

2016-03-31: 细节向普通白帽子公开

2016-04-10: 细节向实习白帽子公开

2016-04-25: 细节向公众公开

简要描述:

安全无小事!

详细说明:

测试站点有三个:

**.**.**.**/index_5201_mlk.jsp

**.**.**.**/index_5201_mlk.jsp

**.**.**.**/index_5201_mlk.jsp

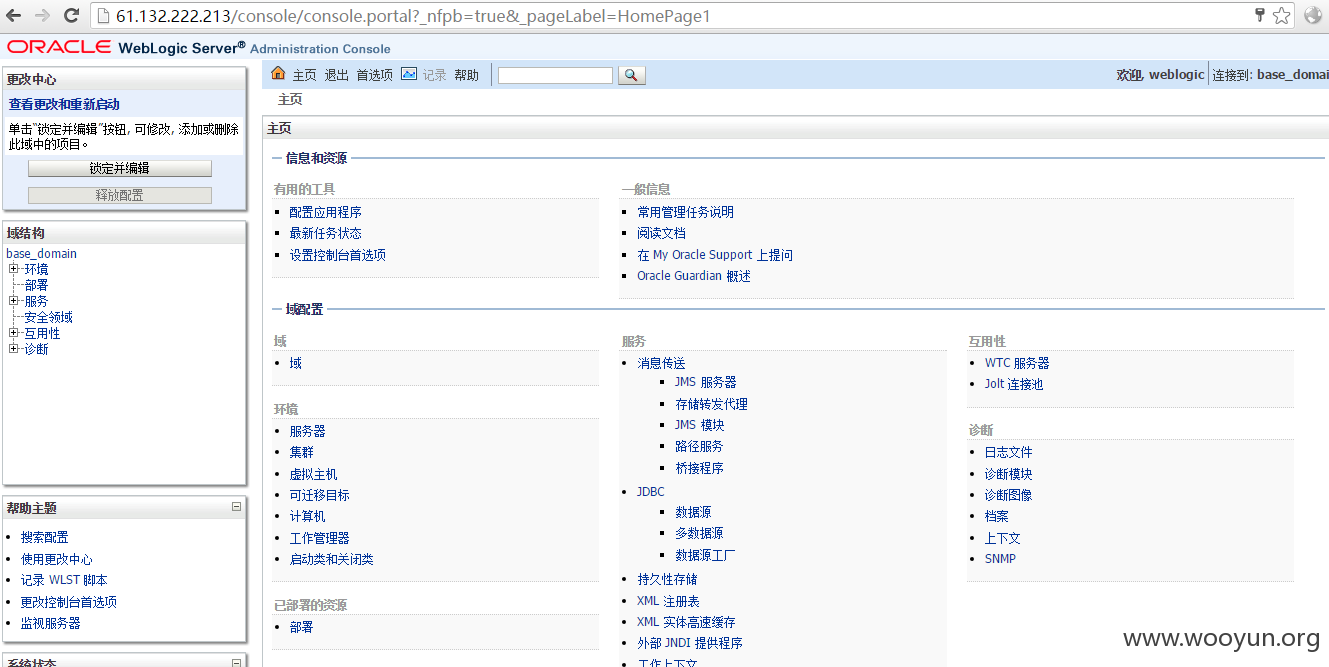

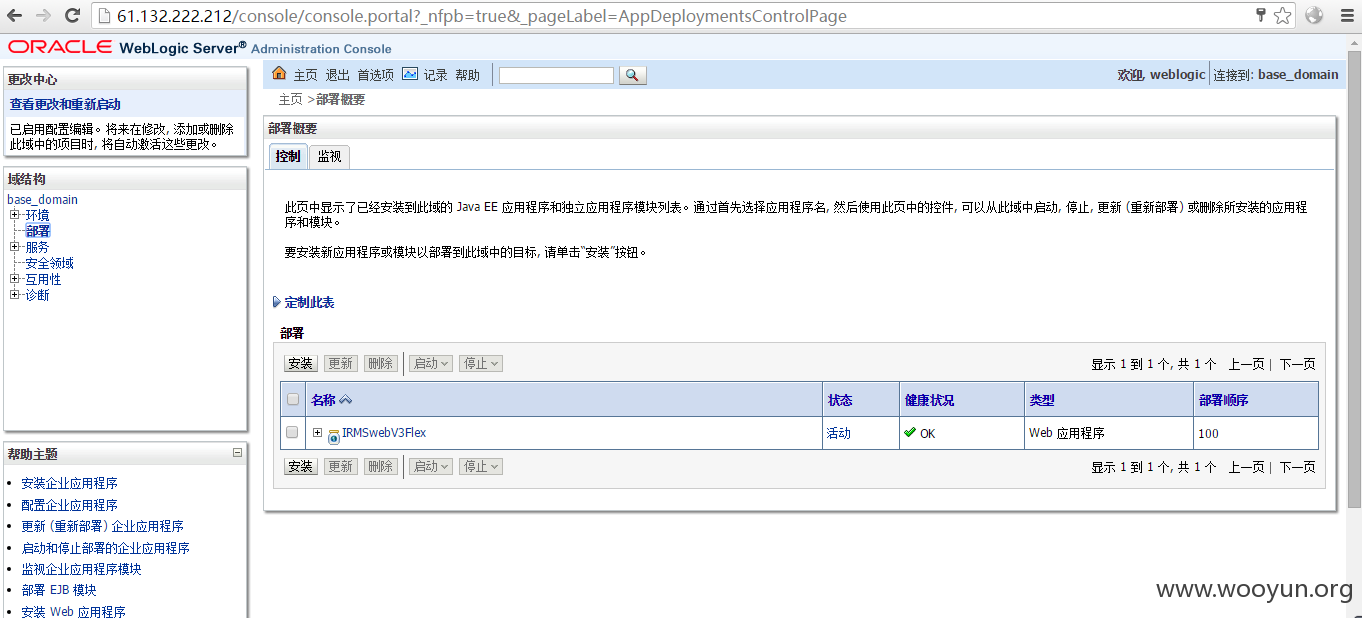

测试中发现站群部署的weblogic中间件,测试中主要问题有两个,weblogic弱口令以及JAVA反序列化命令执行漏洞。

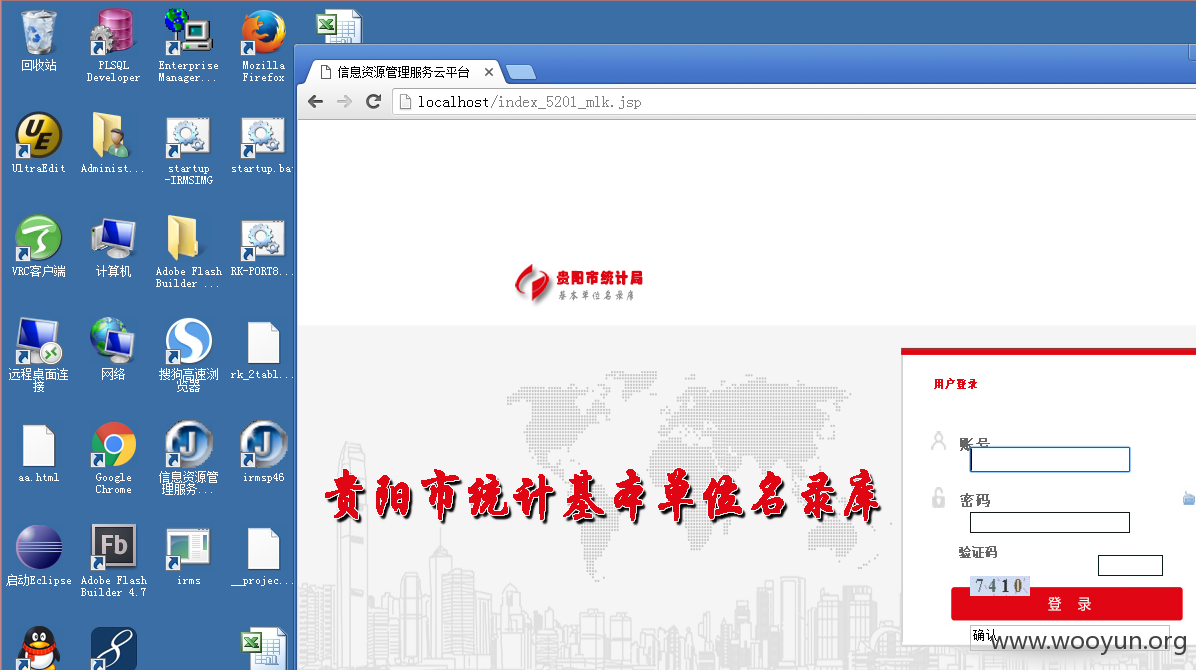

测试举例:贵阳市统计局:**.**.**.**/index_5201_mlk.jsp

进度数据库:**.**.**.**/index_5201_jdk.jsp

weblogic弱口令:weblogic/abcd******

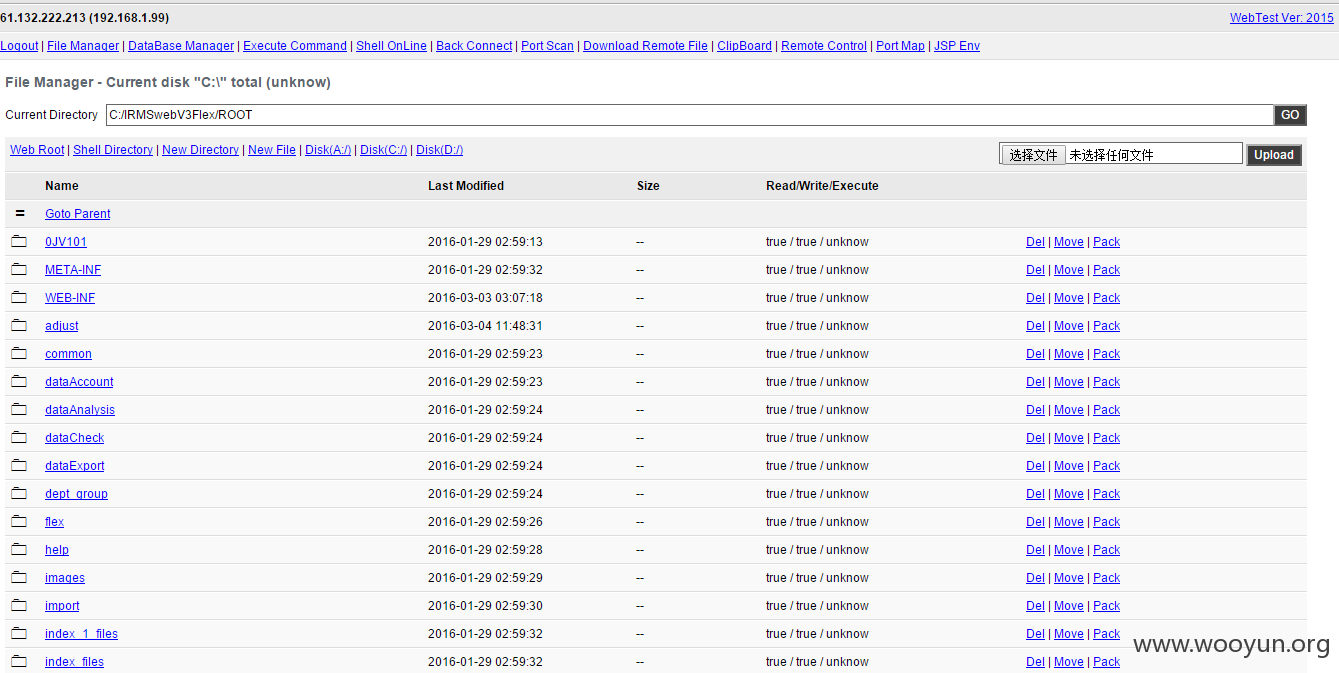

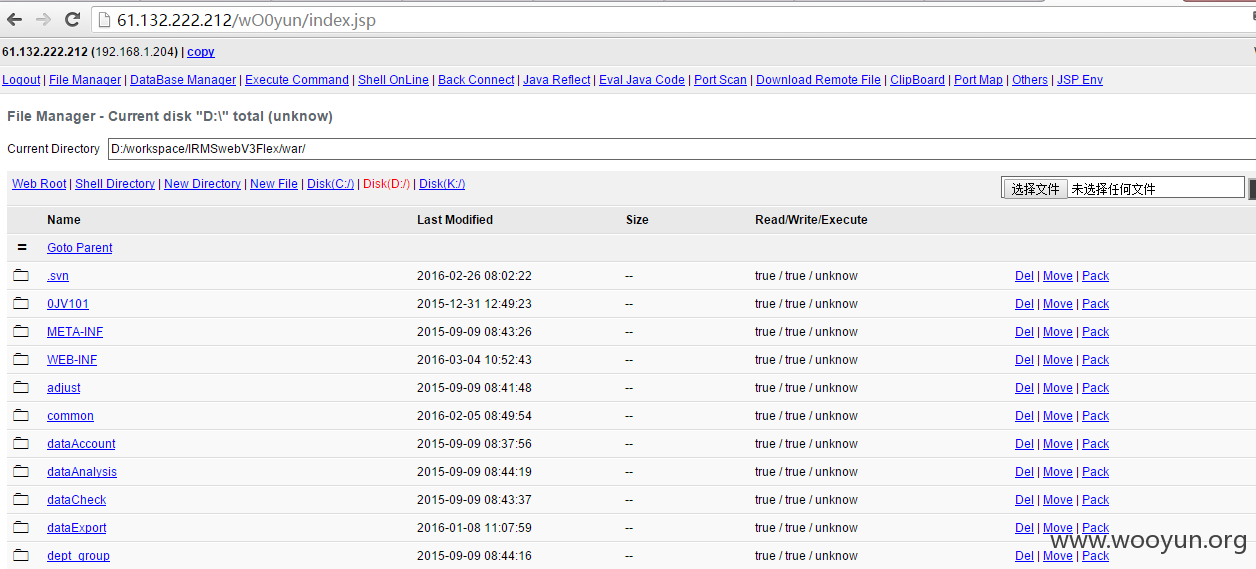

GetSehll:**.**.**.**/temp/W00yun.jsp w@@y.@OVER

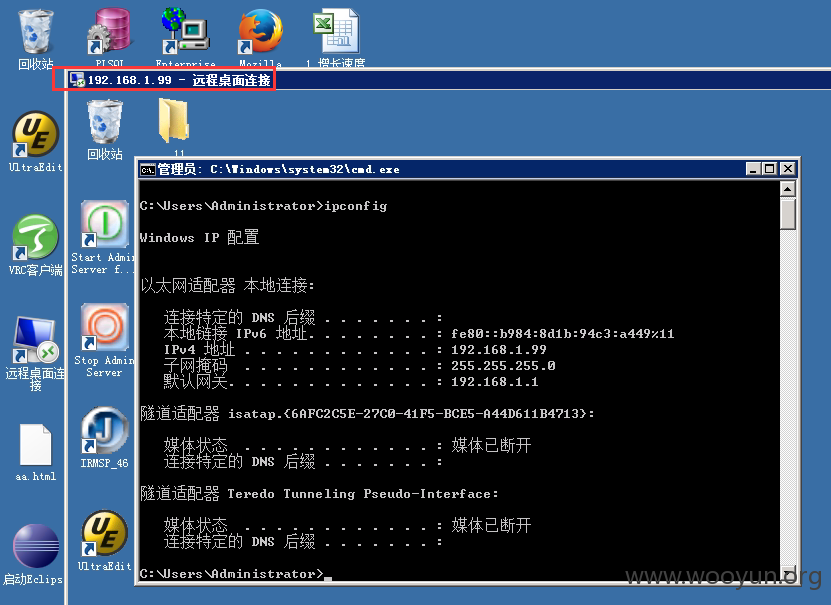

成功进入内网:

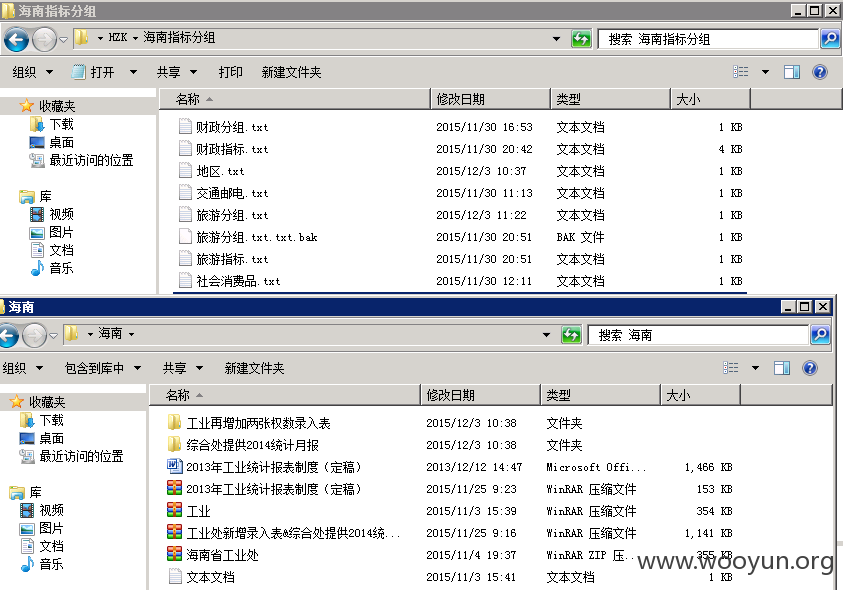

竟然有海南的数据:

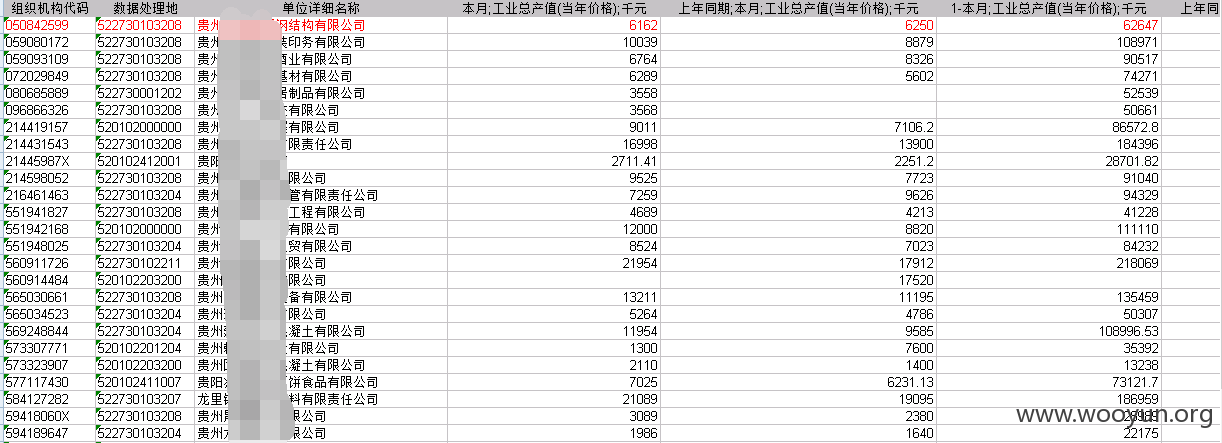

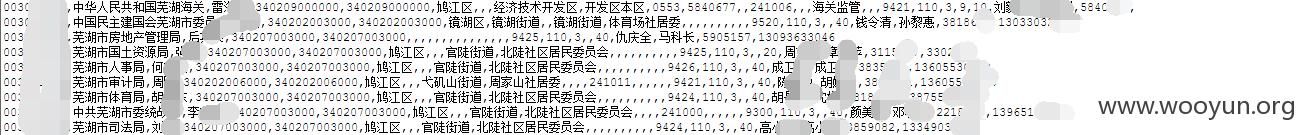

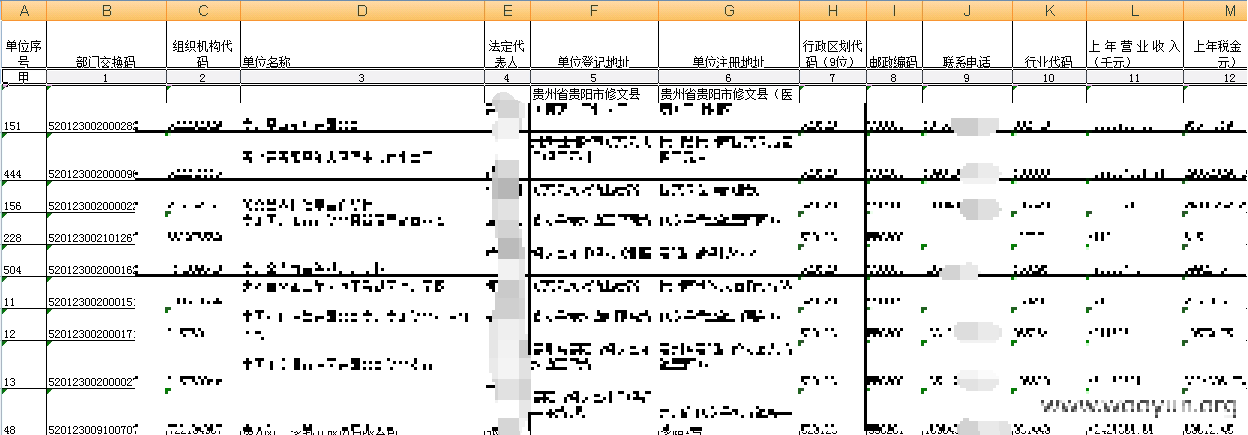

企业信息:

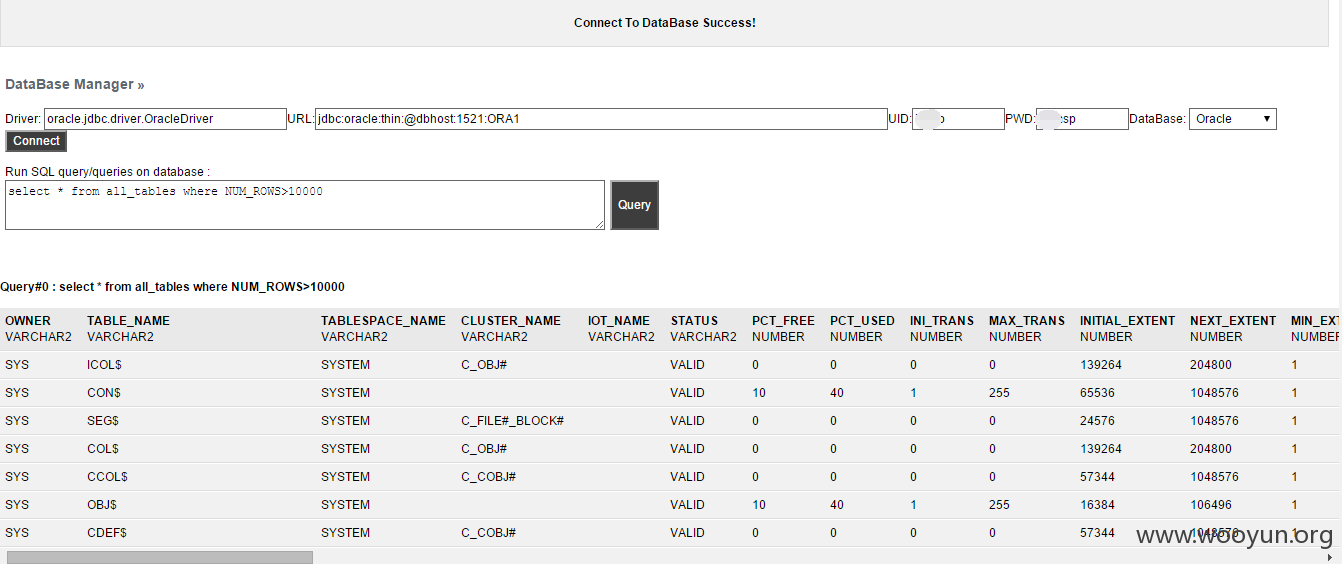

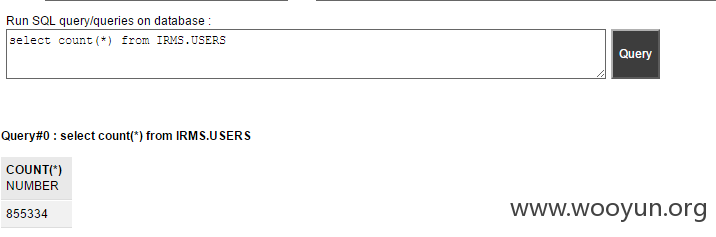

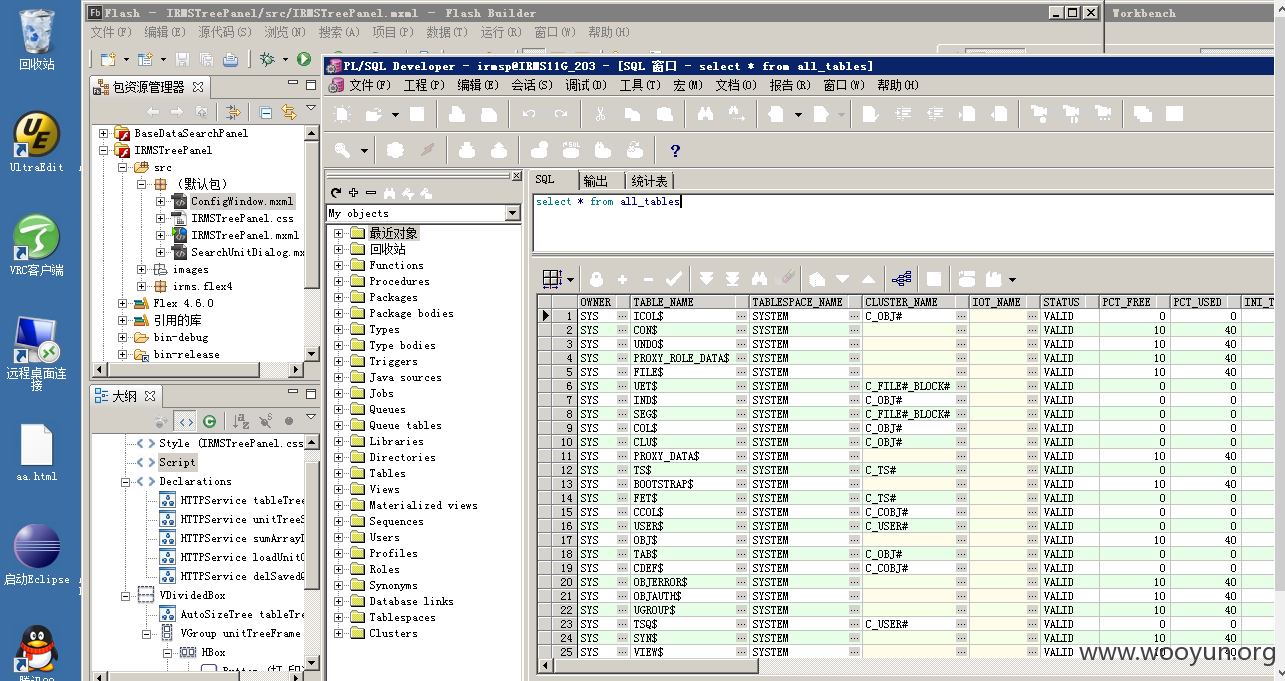

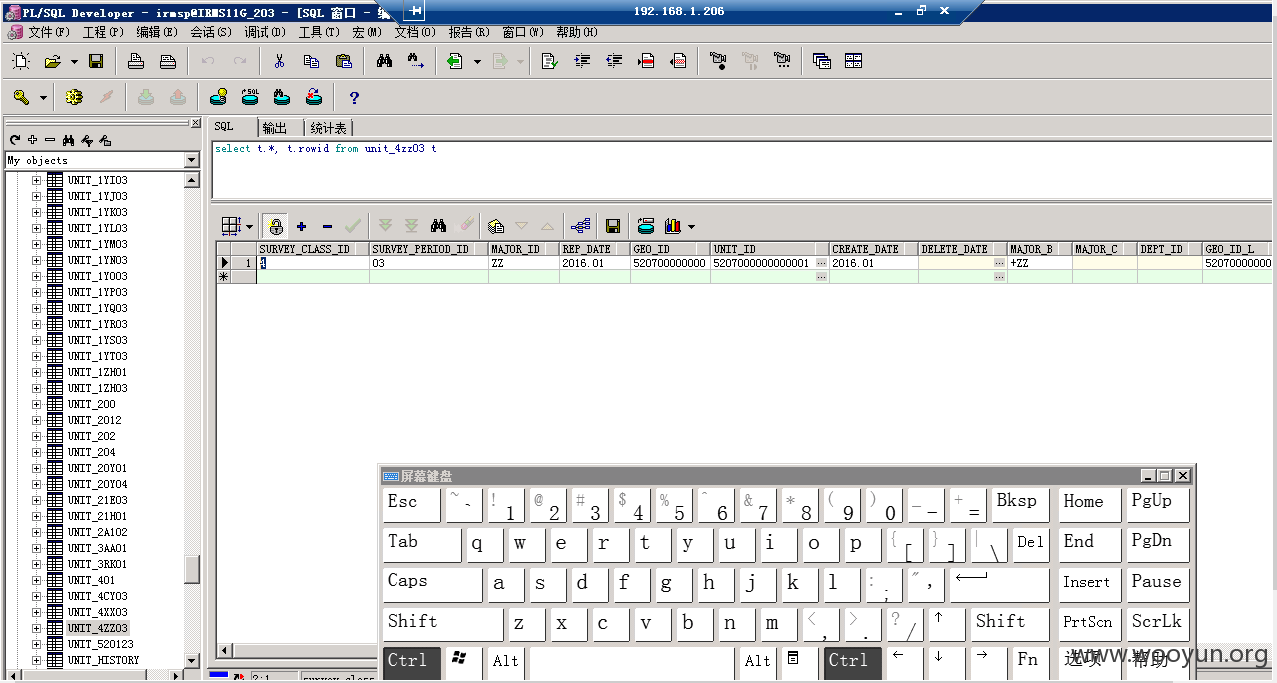

连接数据库:

企业用户信息:

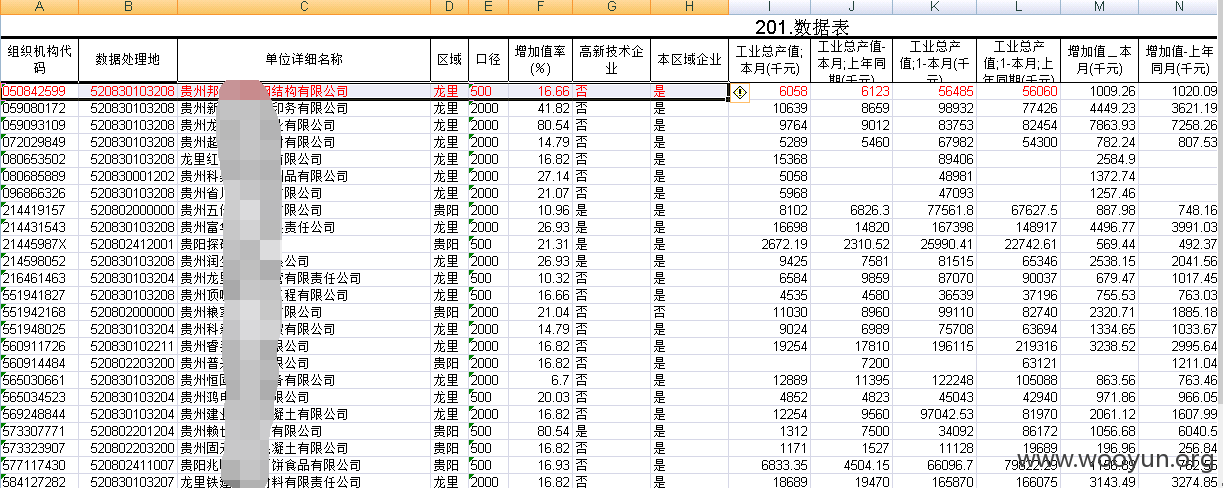

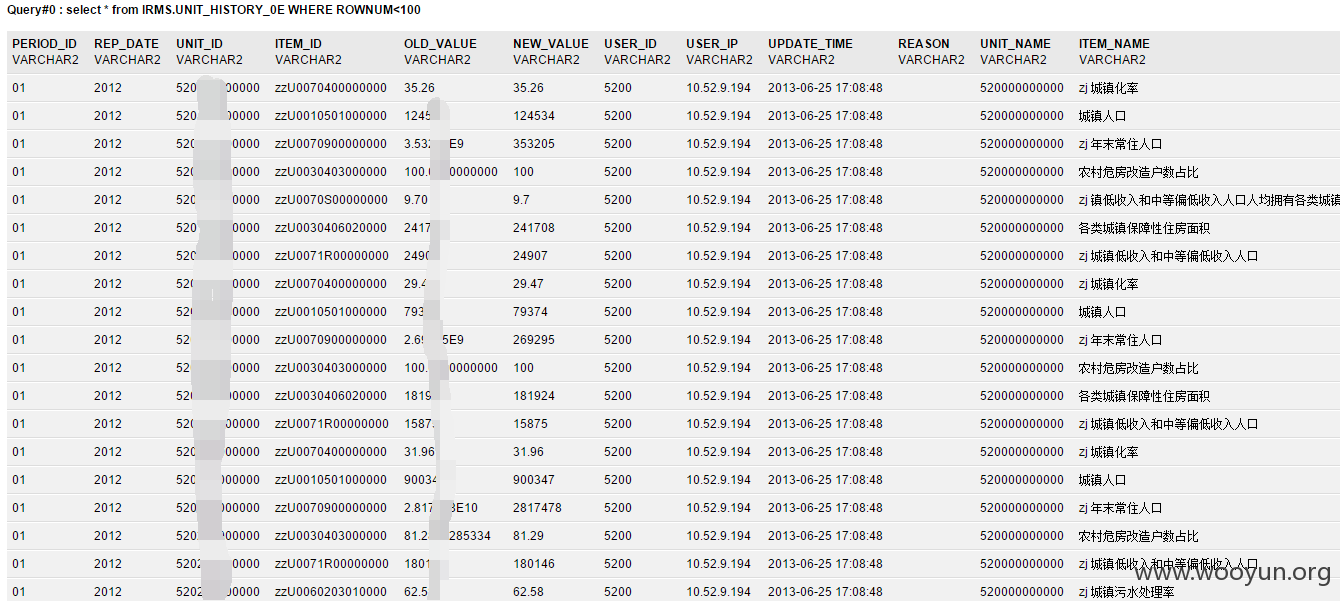

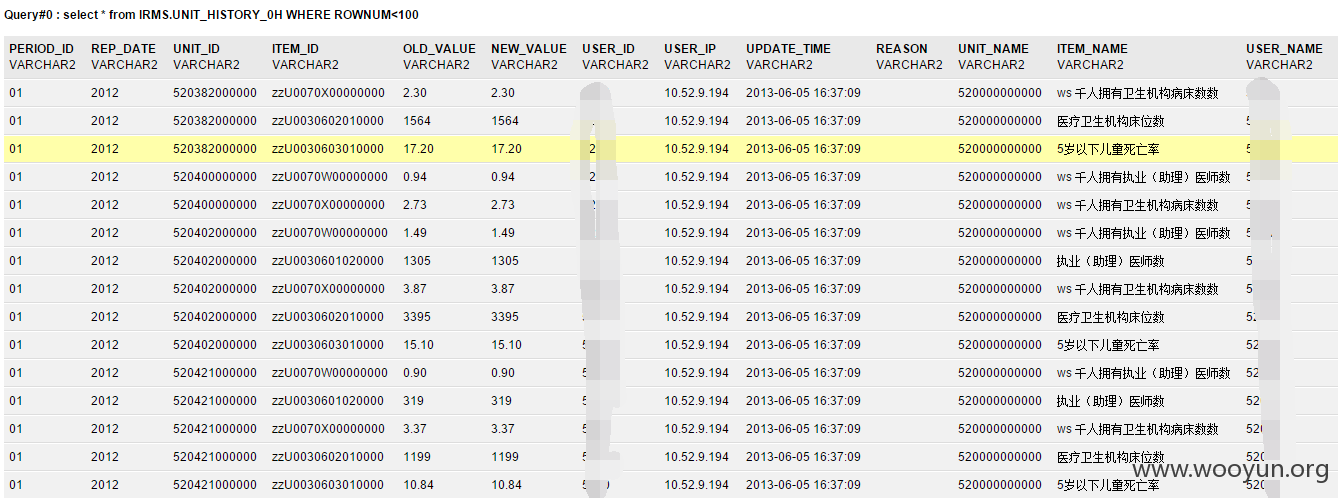

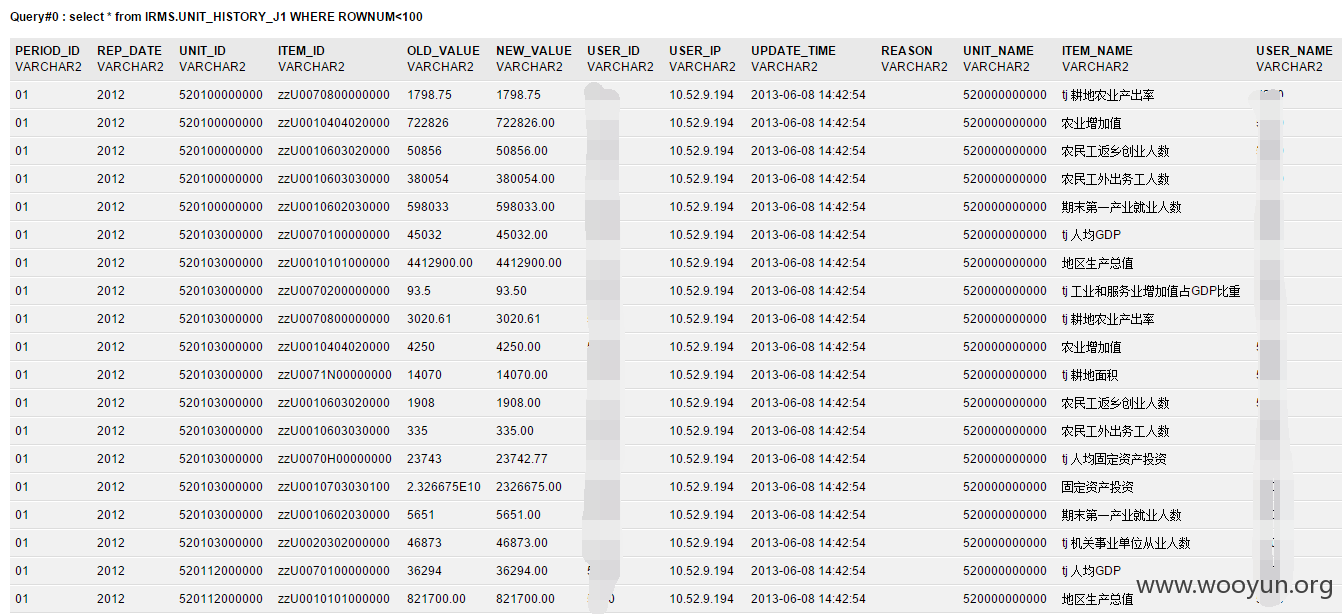

各类统计信息:

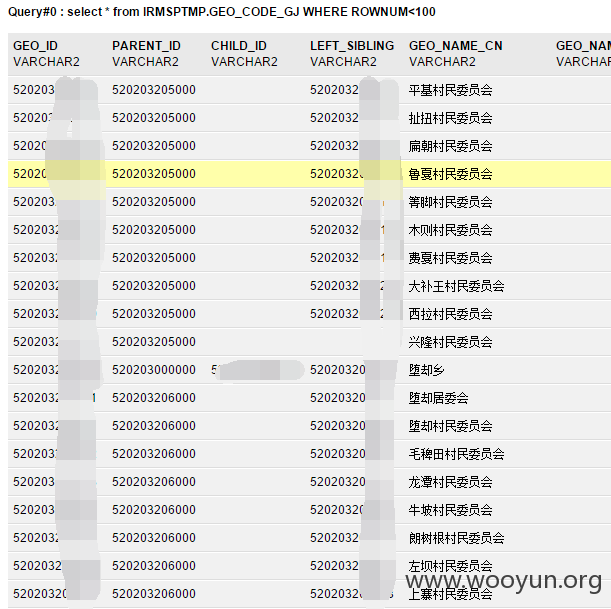

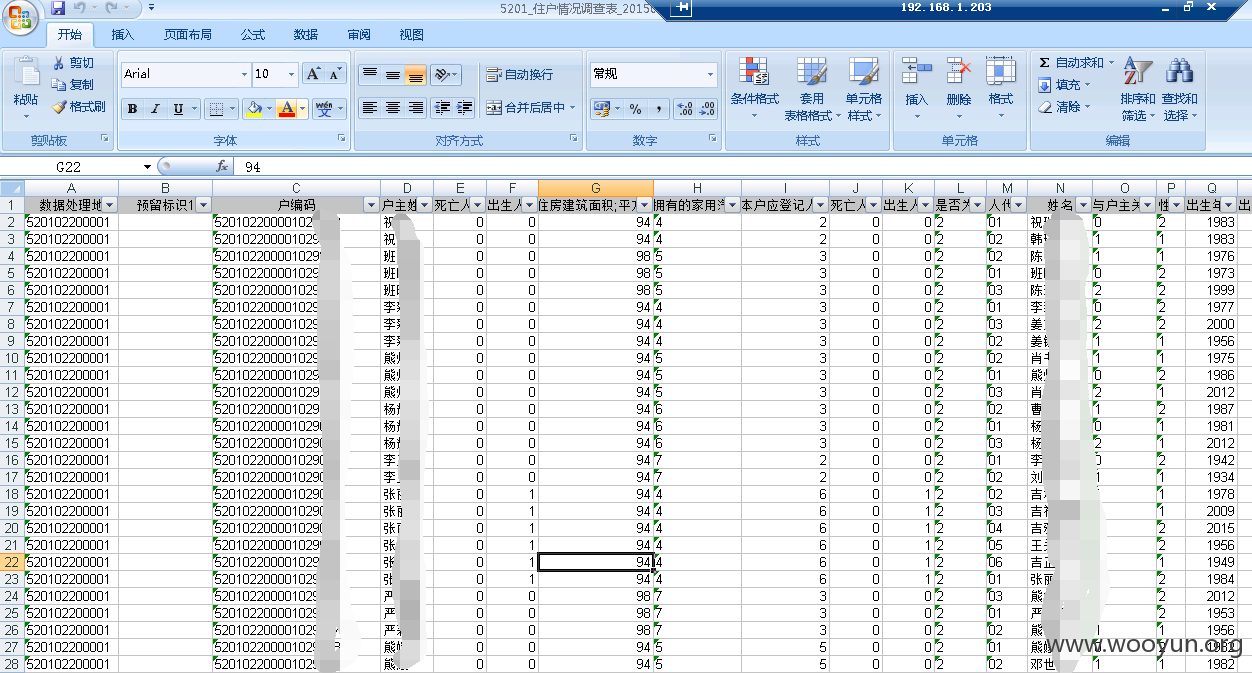

单位个体都到村了:

测试举例:**.**.**.**/index_5201_mlk.jsp

weblogic弱口令(同上):

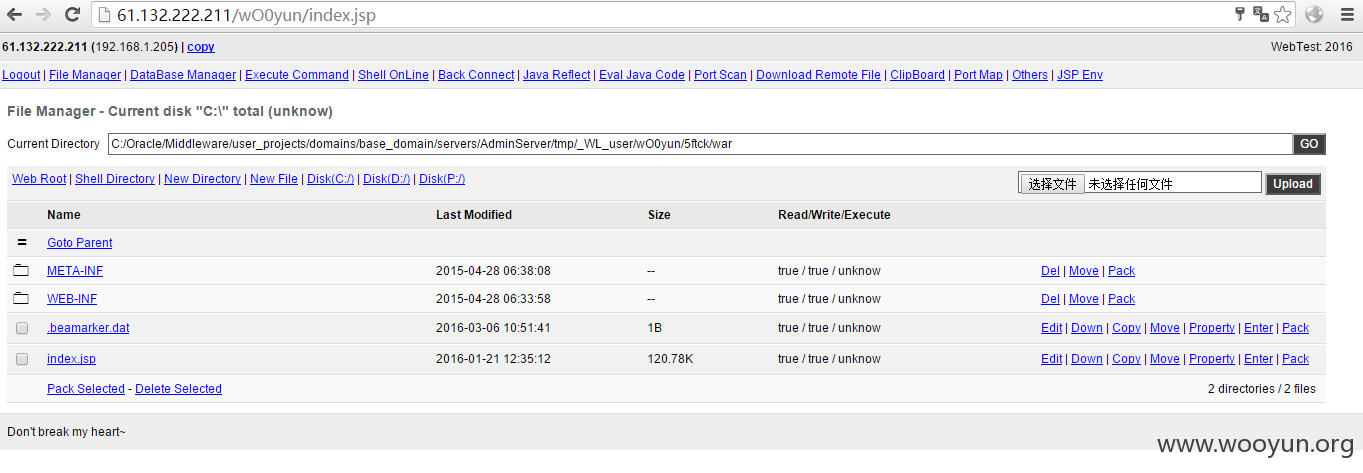

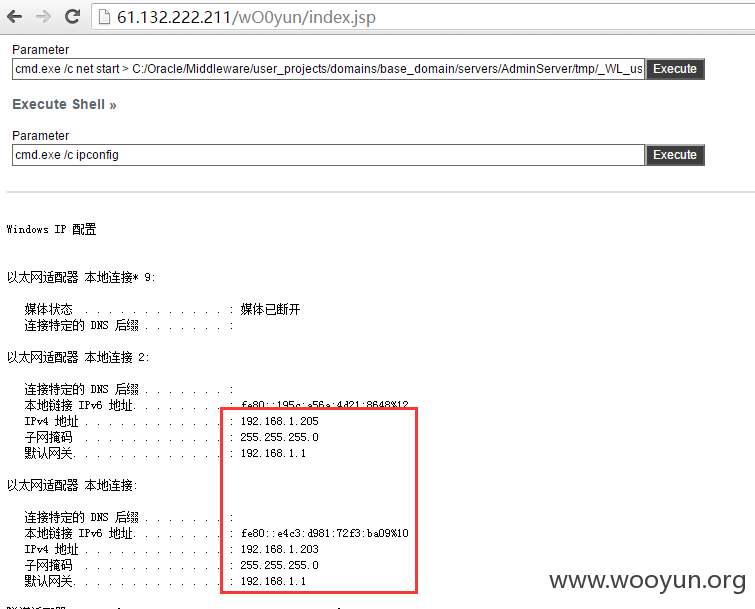

**.**.**.**/wO0yun/index.jsp w@@y.

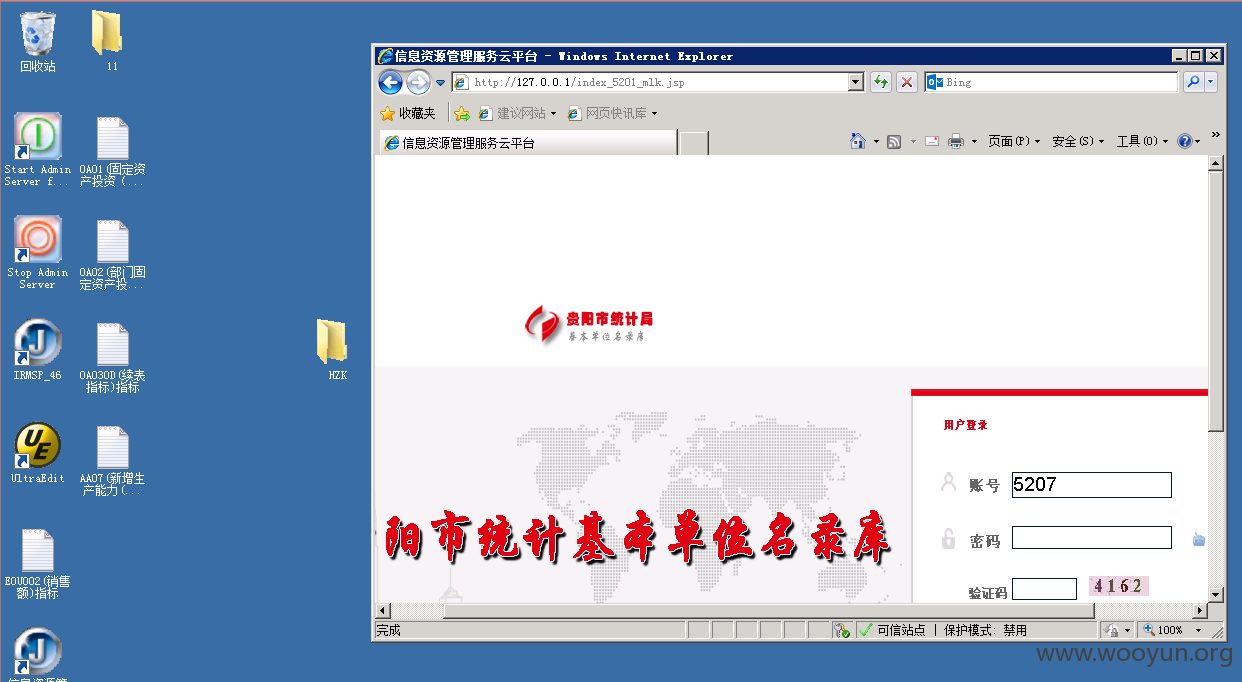

登入系统:

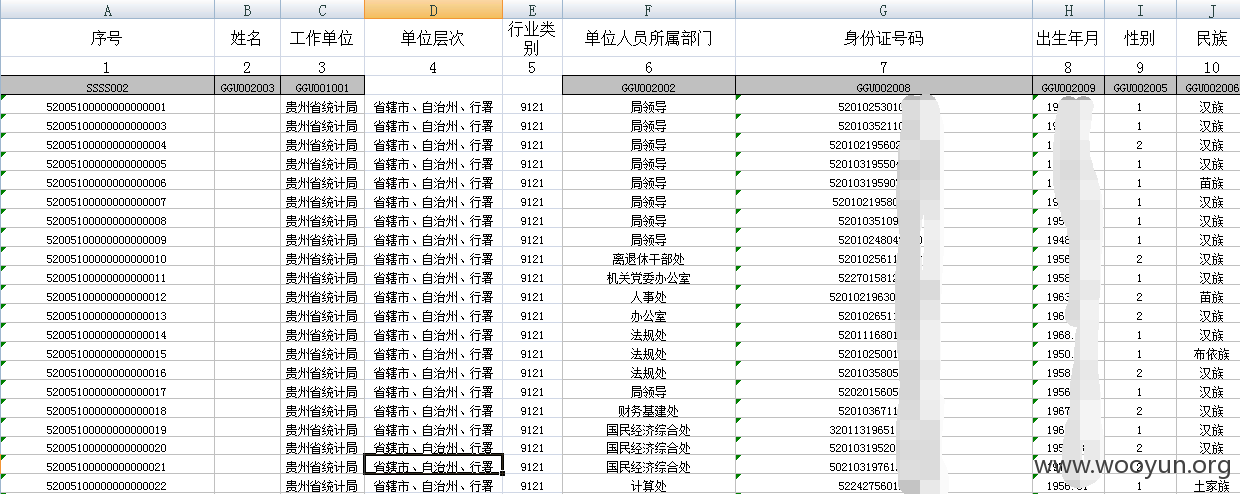

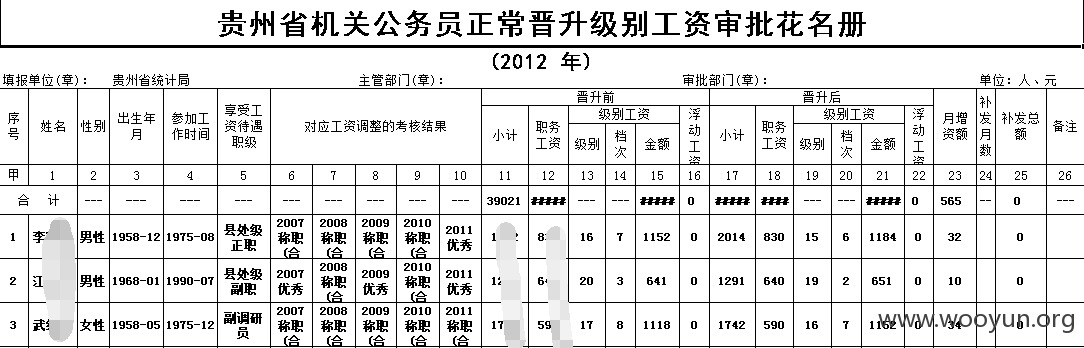

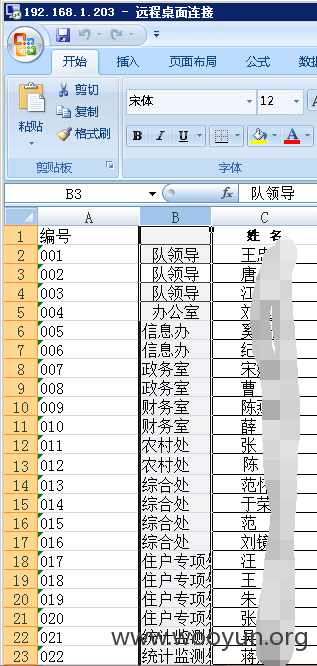

人员信息:

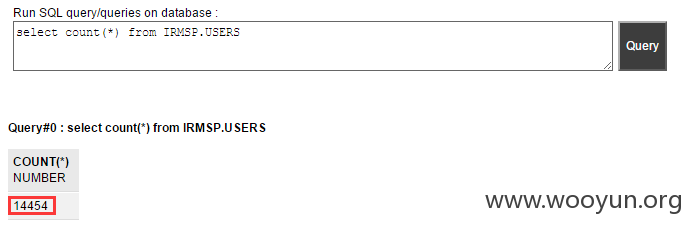

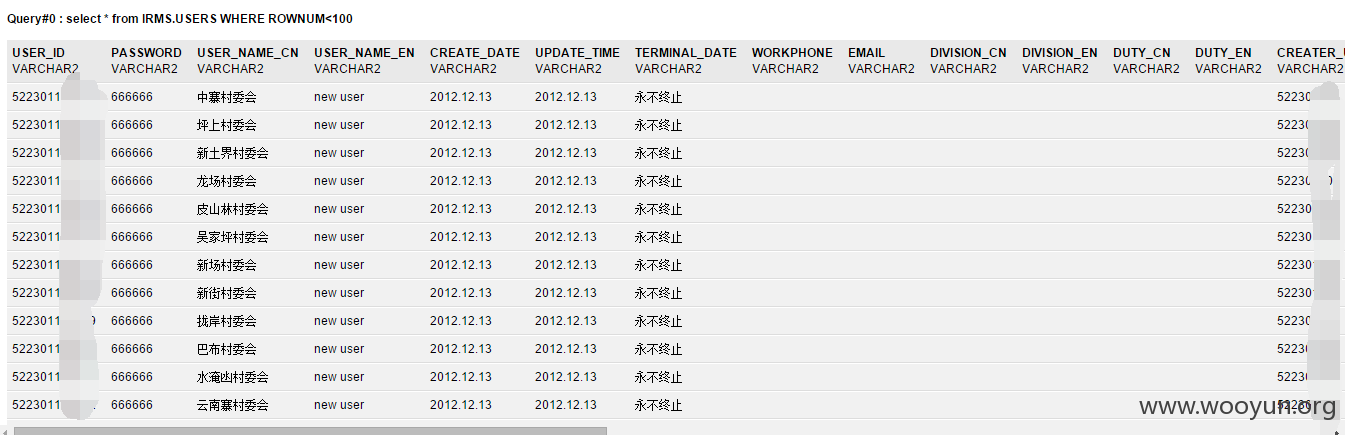

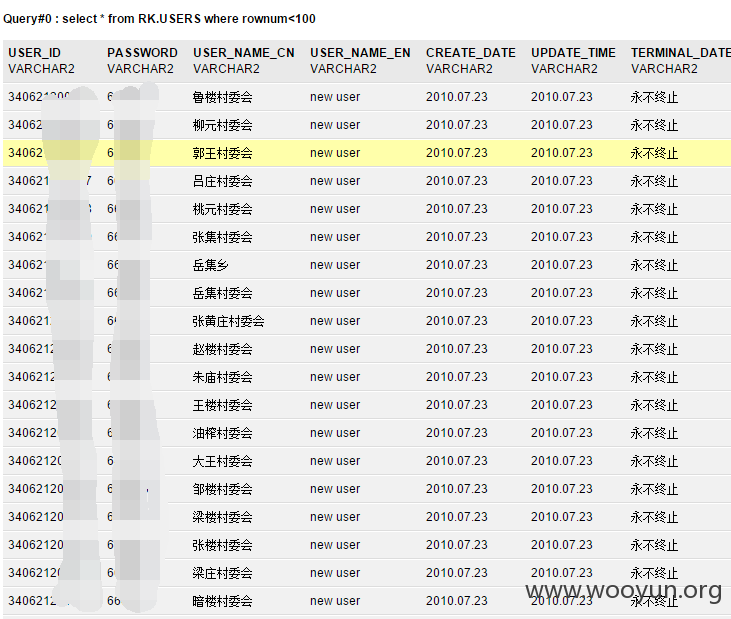

数据库权限配置不当,而且还是弱口令,一个用户可以查所有信息:

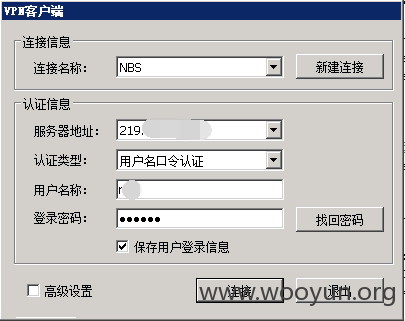

上面还有北京科技网的VPN:

内网其他信息:

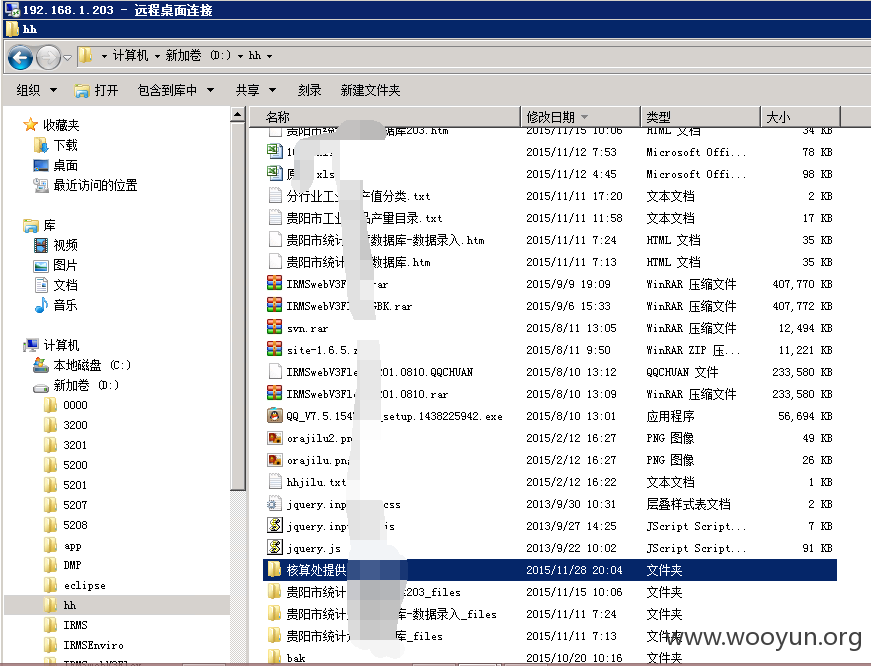

涉及开发、统计等信息:

人员信息:

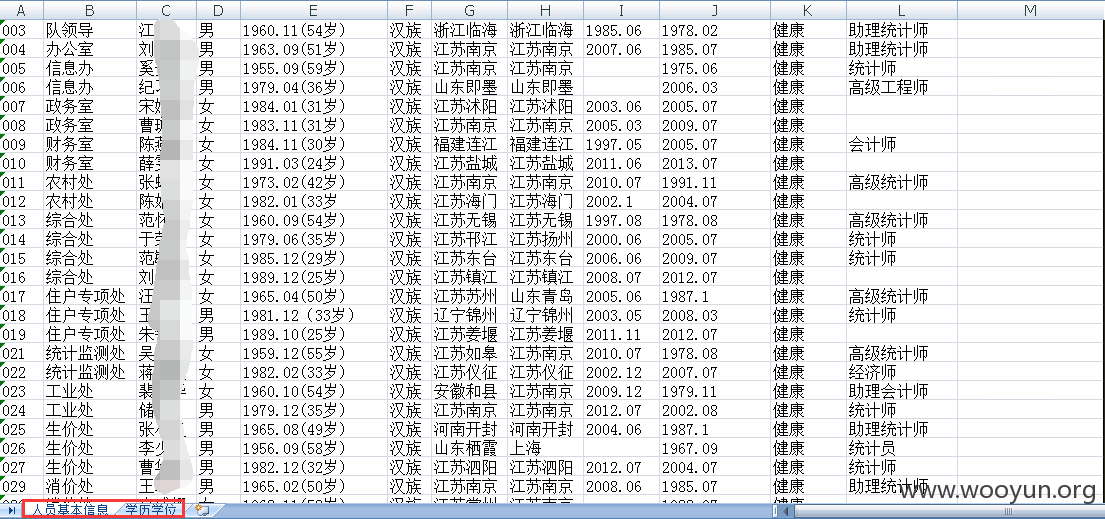

详细信息以及学历信息:

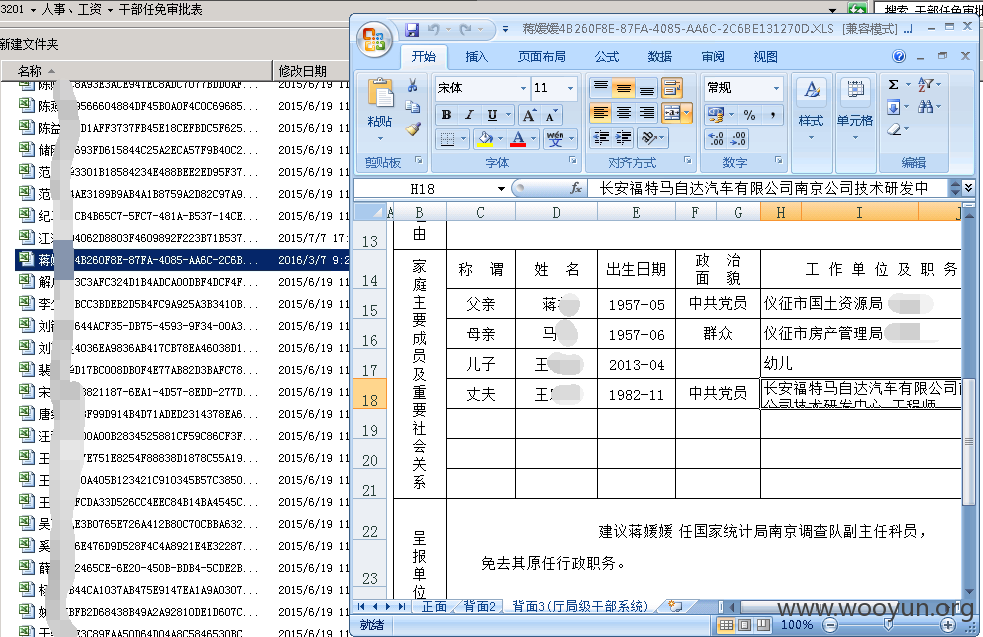

人员调配信息:

人员调查信息:

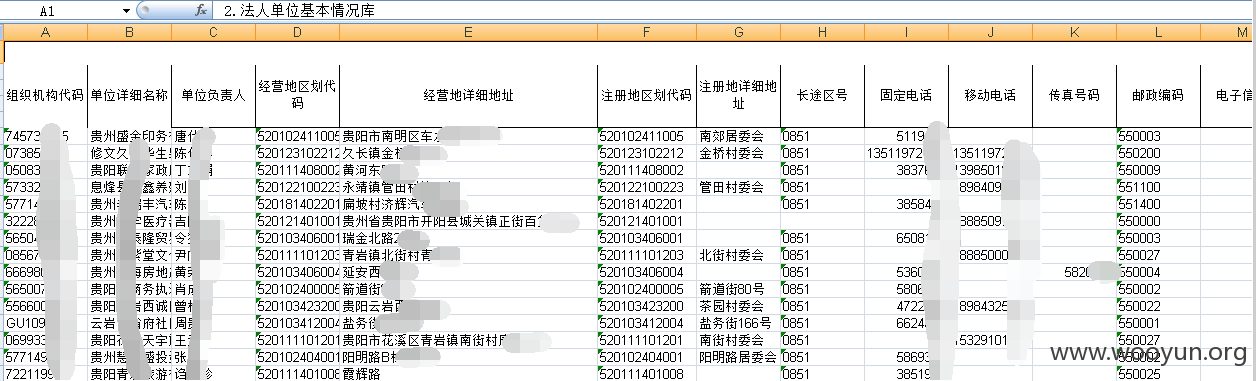

法人信息:

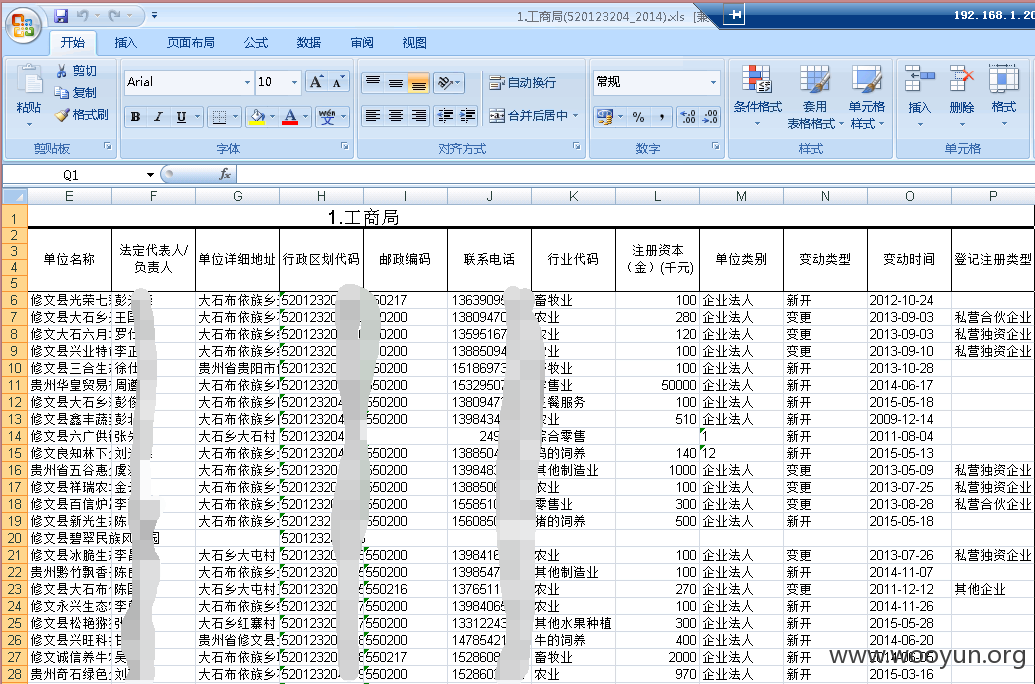

工商信息:

税务信息:

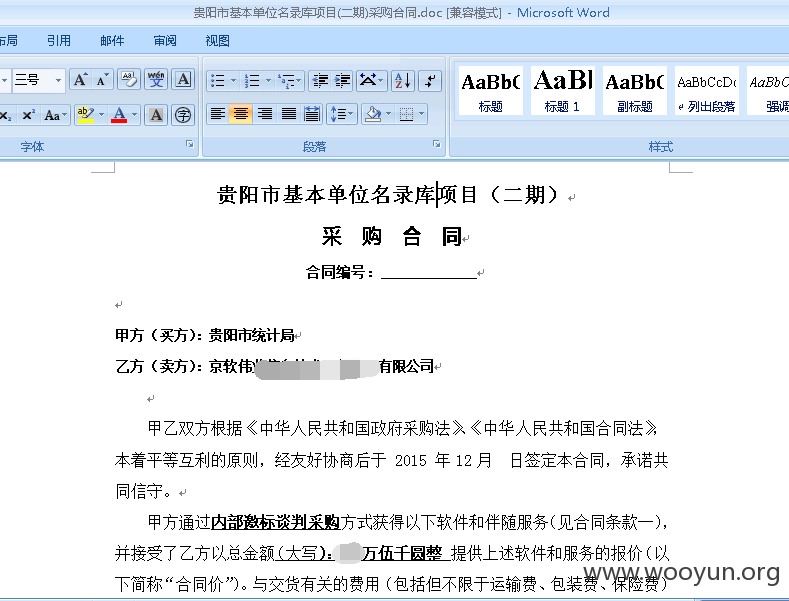

合同信息:

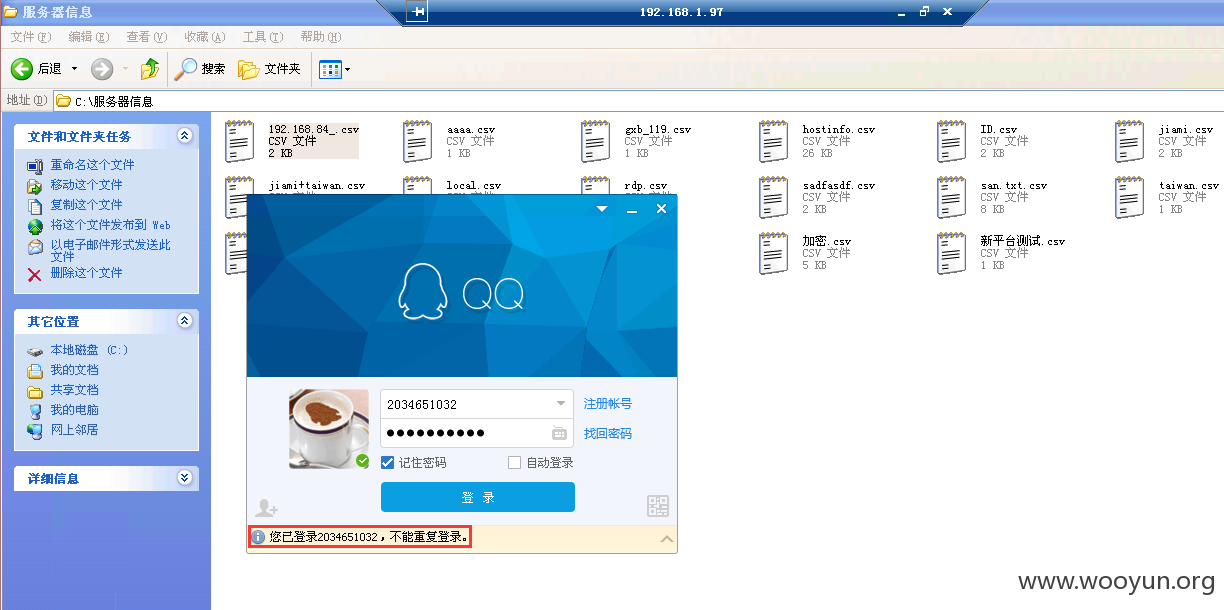

内网97信息:

内网206:

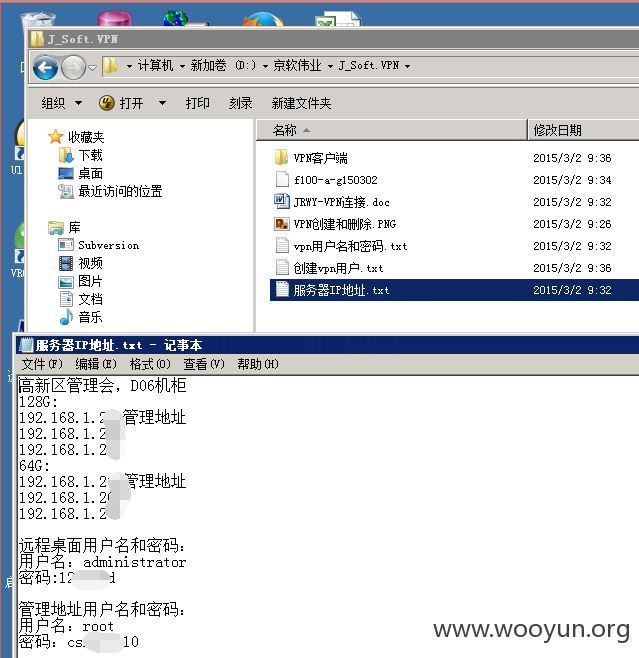

内网都是些明文记录的帐号信息:

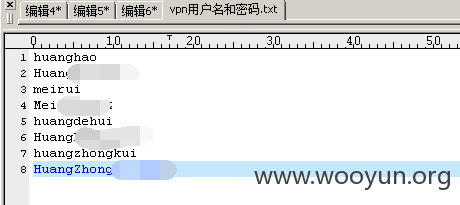

VPN帐号:

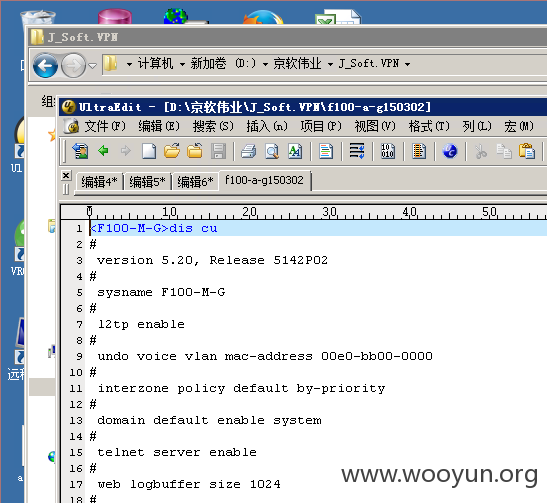

路由设备配置信息:

站点举例:**.**.**.**/index_5201_mlk.jsp

weblogic弱口令直接getshell:**.**.**.**/wO0yun/index.jsp w@@y.

这个地址之前已经连过了,这里就不再累赘了。

漏洞证明:

测试站点有三个:

**.**.**.**/index_5201_mlk.jsp

**.**.**.**/index_5201_mlk.jsp

**.**.**.**/index_5201_mlk.jsp

测试中发现站群部署的weblogic中间件,测试中主要问题有两个,weblogic弱口令以及JAVA反序列化命令执行漏洞。

测试举例:贵阳市统计局:**.**.**.**/index_5201_mlk.jsp

进度数据库:**.**.**.**/index_5201_jdk.jsp

weblogic弱口令:weblogic/abcd******

GetSehll:**.**.**.**/temp/W00yun.jsp w@@y.@OVER

成功进入内网:

竟然有海南的数据:

企业信息:

连接数据库:

企业用户信息:

各类统计信息:

单位个体都到村了:

测试举例:**.**.**.**/index_5201_mlk.jsp

weblogic弱口令(同上):

**.**.**.**/wO0yun/index.jsp w@@y.

登入系统:

人员信息:

数据库权限配置不当,而且还是弱口令,一个用户可以查所有信息:

上面还有北京科技网的VPN:

内网其他信息:

涉及开发、统计等信息:

人员信息:

详细信息以及学历信息:

人员调配信息:

人员调查信息:

法人信息:

工商信息:

税务信息:

合同信息:

内网97信息:

内网206:

内网都是些明文记录的帐号信息:

VPN帐号:

路由设备配置信息:

站点举例:**.**.**.**/index_5201_mlk.jsp

weblogic弱口令直接getshell:**.**.**.**/wO0yun/index.jsp w@@y.

这个地址之前已经连过了,这里就不再累赘了。其他信息我就不多截图了,管理员应该都知道。

修复方案:

1.提高密码复杂度;

2.打补丁;

3.oracle用户权限要严格设置;

4.服务降权,降低web服务器的系统权限;

5.默认的内网机登录密码建议不要记录;

6.对系统进行一次全面的安全检查。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2016-03-11 12:53

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给贵州分中心,由其后续协调网站管理单位处置.

最新状态:

暂无