漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0176904

漏洞标题:Tmailer邮件系统存在通用弱口令(影响中国联通/广发证券等企业)

相关厂商:www.taiheinfo.net

漏洞作者: adamyi

提交时间:2016-02-19 10:44

修复时间:2016-05-23 10:30

公开时间:2016-05-23 10:30

漏洞类型:默认配置不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-02-19: 细节已通知厂商并且等待厂商处理中

2016-02-23: 厂商已经确认,细节仅向厂商公开

2016-02-26: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2016-04-18: 细节向核心白帽子及相关领域专家公开

2016-04-28: 细节向普通白帽子公开

2016-05-08: 细节向实习白帽子公开

2016-05-23: 细节向公众公开

简要描述:

http://www.wooyun.org/bugs/wooyun-2010-0125719已有一个漏洞,泰信TMailer-邮件系统 隐蔽命令执行 全部邮件泄漏

此处为一类似但不同漏洞,比上一个漏洞更严重。因为上一个漏洞只能更改用户密码进入邮箱,这个漏洞可以不改密码进入邮箱,不会被察觉,隐蔽命令执行,全部邮件泄露。

详细说明:

首先见问题描述,问题严重性不言而喻,各种系统、账号、vpn,各种服务器随便进,各种密码随便拿。国内中大型企业tmailer实例并不少见。

我们先从上一个漏洞说起(http://**.**.**.**/bugs/wooyun-2010-0125719),上一个漏洞提到了http://**.**.**.**:8181/spam/system/index.action的通用密码。然而,tmailer不只8181端口有后台,2060端口还有一个更高端的后台,也存在写在代码中的通用密码,该密码在测试代码中。关于8181后台进入的更多内容,可以关注我的另一个漏洞:http://**.**.**.**/bugs/wooyun-2016-0176050,将在2016-04-03 11:44公开。

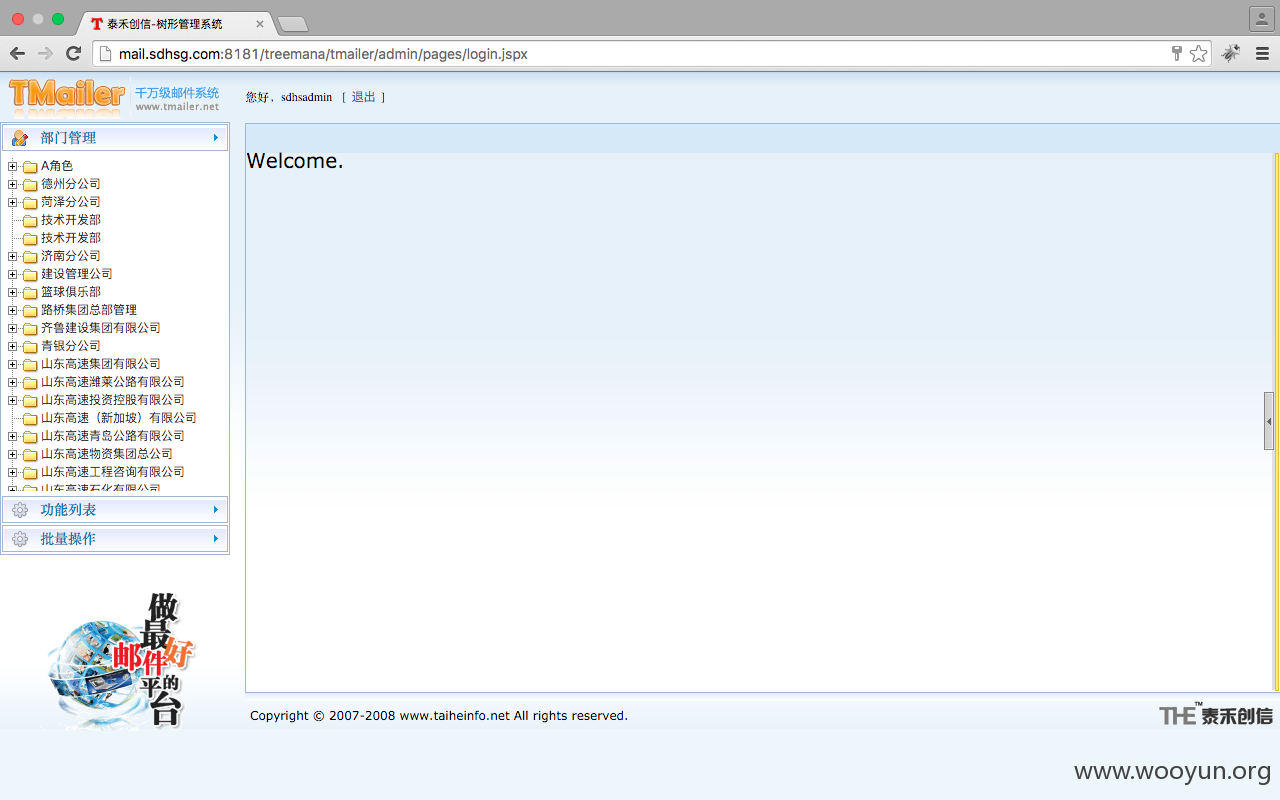

这个是8181端口后台截图:

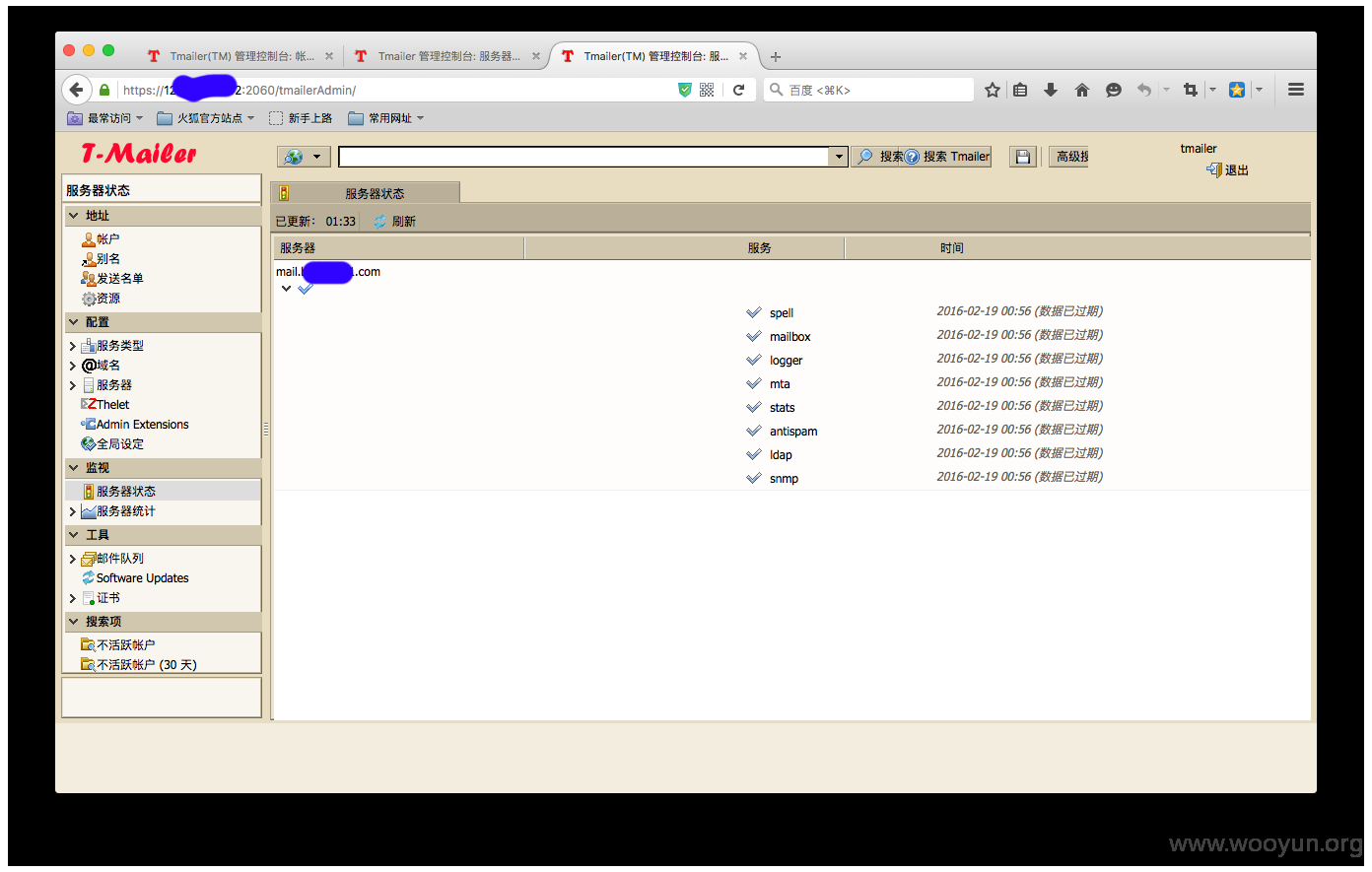

这个是2060端口后台截图:

是不是瞬间感觉高大上多了

然而更好的是,在8181,只能更改用户密码:

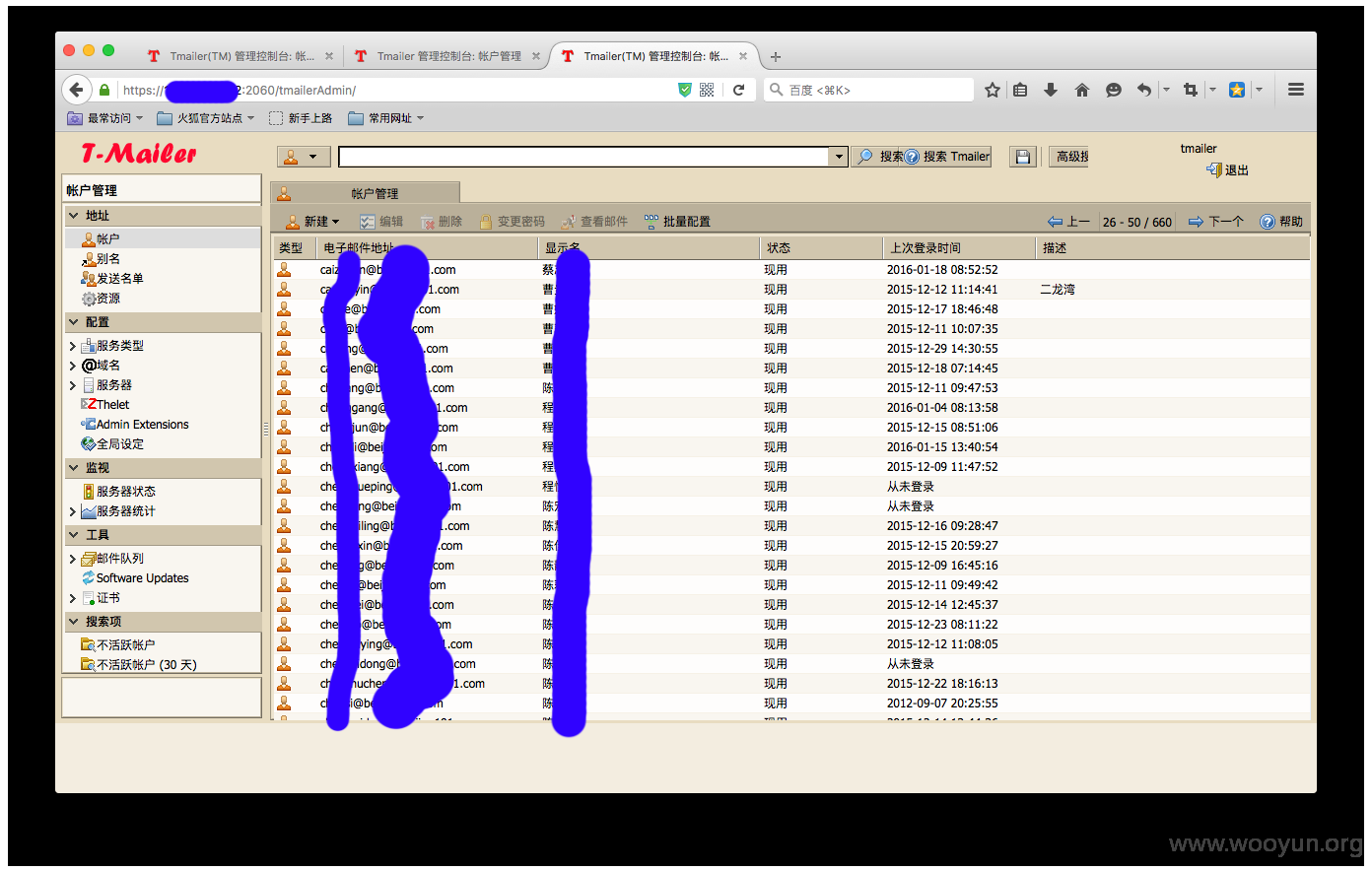

而在2060,

看没看到那个神奇的按钮!!!激动不激动!!!查看邮件2333我们来试一试

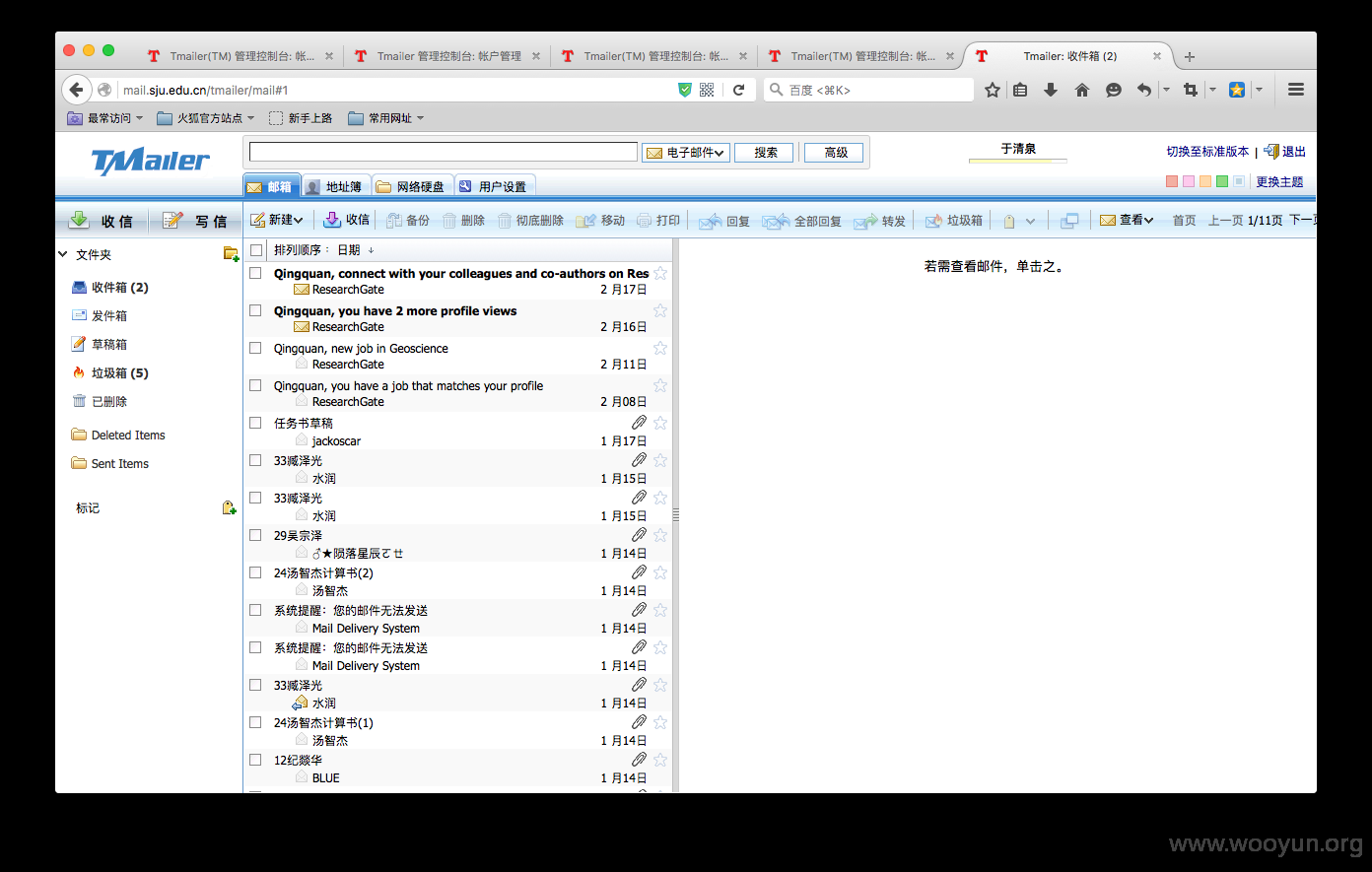

成功进入,三江学院的老师您辛苦了,放假还要收同学的作业

那么都什么单位受到影响呢,百度tmailer,一大堆,大部分都是所有端口映射到外网,都可以用,测试了好多,没有一个密码不正确:

官网案例

https://**.**.**.**:2060/tmailerAdmin/

山东高速集团

https://**.**.**.**:2060/tmailerAdmin/

三江学院

https://**.**.**.**:2060/tmailerAdmin/

T**.**.**.**官方

https://mail.t**.**.**.**:2060/tmailerAdmin/

北京一〇一中学

**.**.**.**:2060/tmailerAdmin/

广发证券

**.**.**.**:2060/tmailerAdmin/

中国联通某分邮件系统

**.**.**.**:2060/tmailerAdmin/

黄冈师范学院

https://**.**.**.**:2060/tmailerAdmin/

茂名市民邮箱

https://**.**.**.**:2060/tmailerAdmin/

广州铁路职业技术学院

https://**.**.**.**:2060/tmailerAdmin/

中监所

https://**.**.**.**:2060/tmailerAdmin/

等等

比较重要的邮件用户截图就不放出来了,省得泄露

漏洞证明:

我们来玩一件有趣的事情。

https://**.**.**.**:2060/tmailerAdmin/

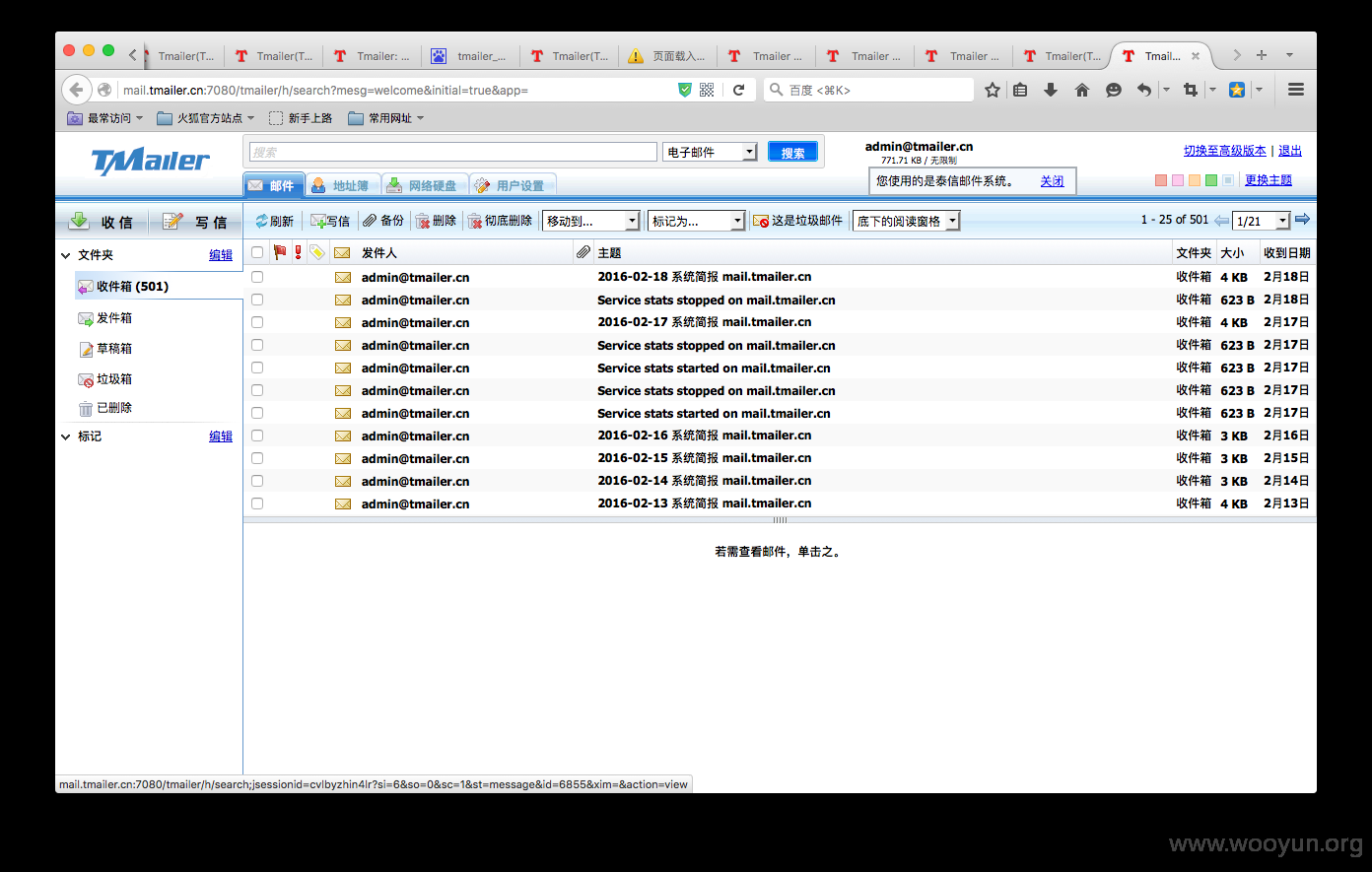

这个是**.**.**.**的邮箱

繁忙的admin,好,我们不管它,我们玩我们的。

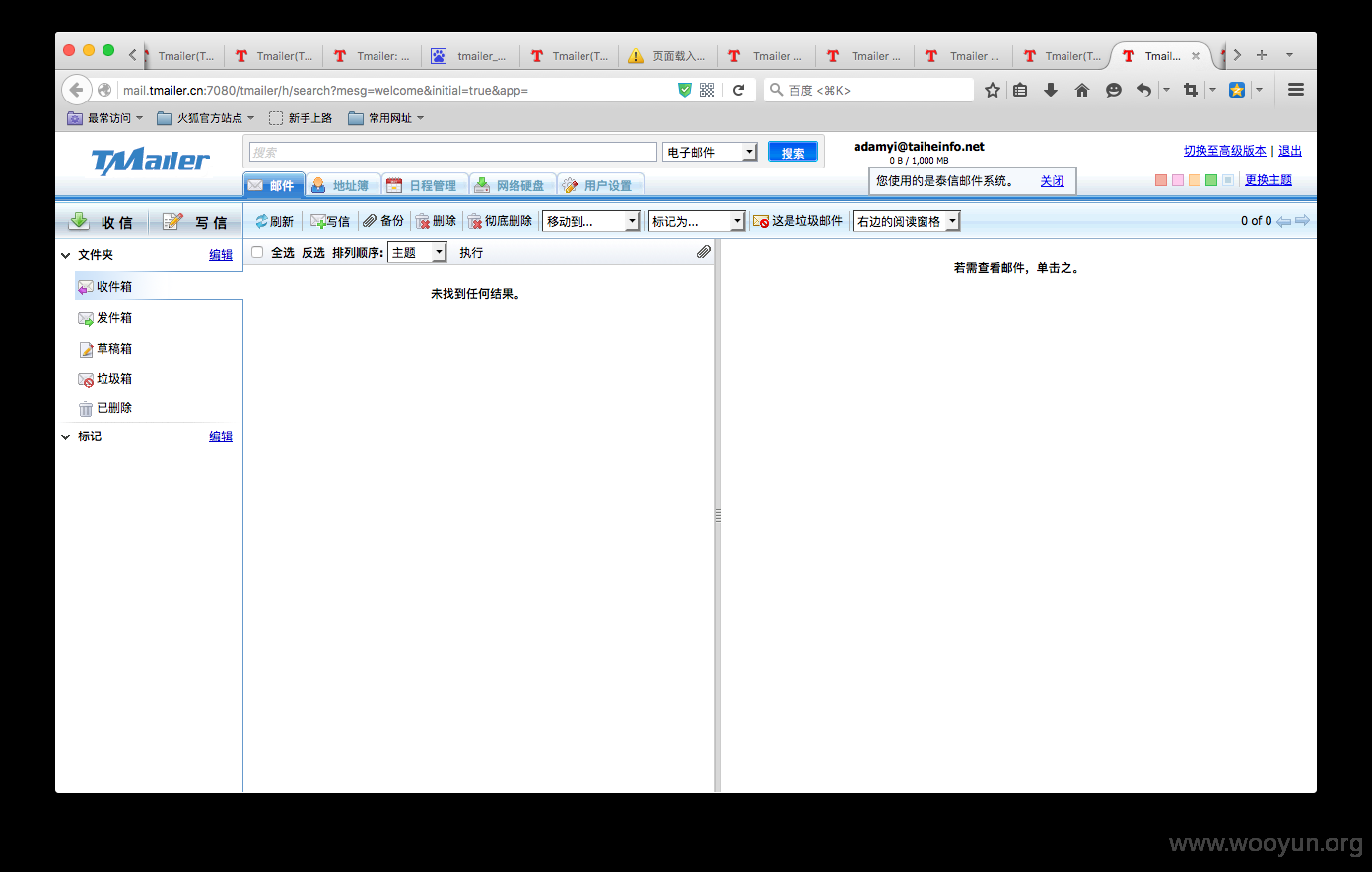

给自己建个邮箱玩玩2333

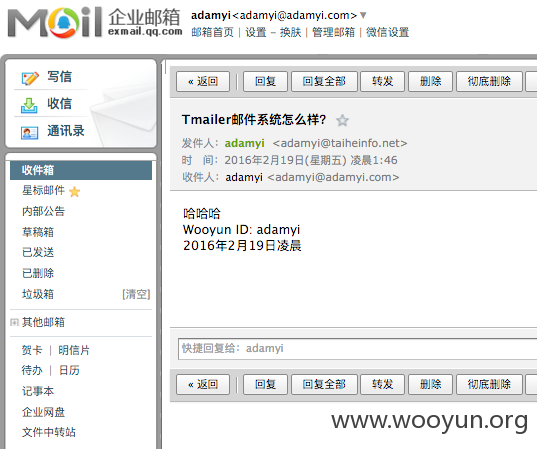

耶 我也是tmailer官方工作人员了,像不像!!!

想想,要是用这个去钓鱼,比如伪装tmailer官方员工,去给各个用tmailer的公司发邮件说要系统升级,需要root密码->_->就有更多好玩的事情发生,当然我还是不作死了,毕竟不作死就不会死

然而最后我想说(我怎么那么多废话2333):

多给点rank吧~~学校作业要写不完了呜呜

修复方案:

改相关代码,你们自己懂

版权声明:转载请注明来源 adamyi@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2016-02-23 10:29

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过软件生产厂商公开联系渠道向其邮件通报,由其后续提供修复方案。同时,将相关案例下转由CNCERT向保险行业信息化主管部门通报,转由CNCERT向国家上级信息安全协调机构上报,由其后续协调网站管理单位处置.

最新状态:

暂无