漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0171370

漏洞标题:深圳云软某敏感数据泄露导致打通内网,泄漏所有合作商家信息,可漫游

相关厂商:深圳市云软信息技术有限公司

漏洞作者: 路人甲

提交时间:2016-01-20 16:38

修复时间:2016-03-05 09:52

公开时间:2016-03-05 09:52

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-20: 细节已通知厂商并且等待厂商处理中

2016-01-20: 厂商已经确认,细节仅向厂商公开

2016-01-30: 细节向核心白帽子及相关领域专家公开

2016-02-09: 细节向普通白帽子公开

2016-02-19: 细节向实习白帽子公开

2016-03-05: 细节向公众公开

简要描述:

公司员工的安全意识很重要啊

详细说明:

深圳云软,合作的公司不少啊,还有挺多金融相关的企业,安全不能马虎哟

icloudsoft.com.cn

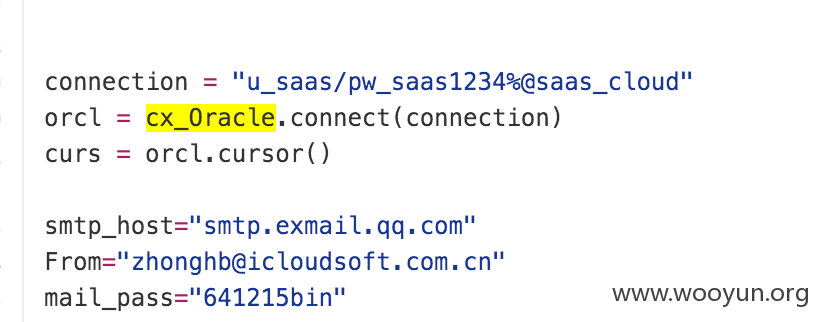

事件的起因是深圳云软的某一个员工将公司邮箱的密码传到了github上,开启了新世界的大门

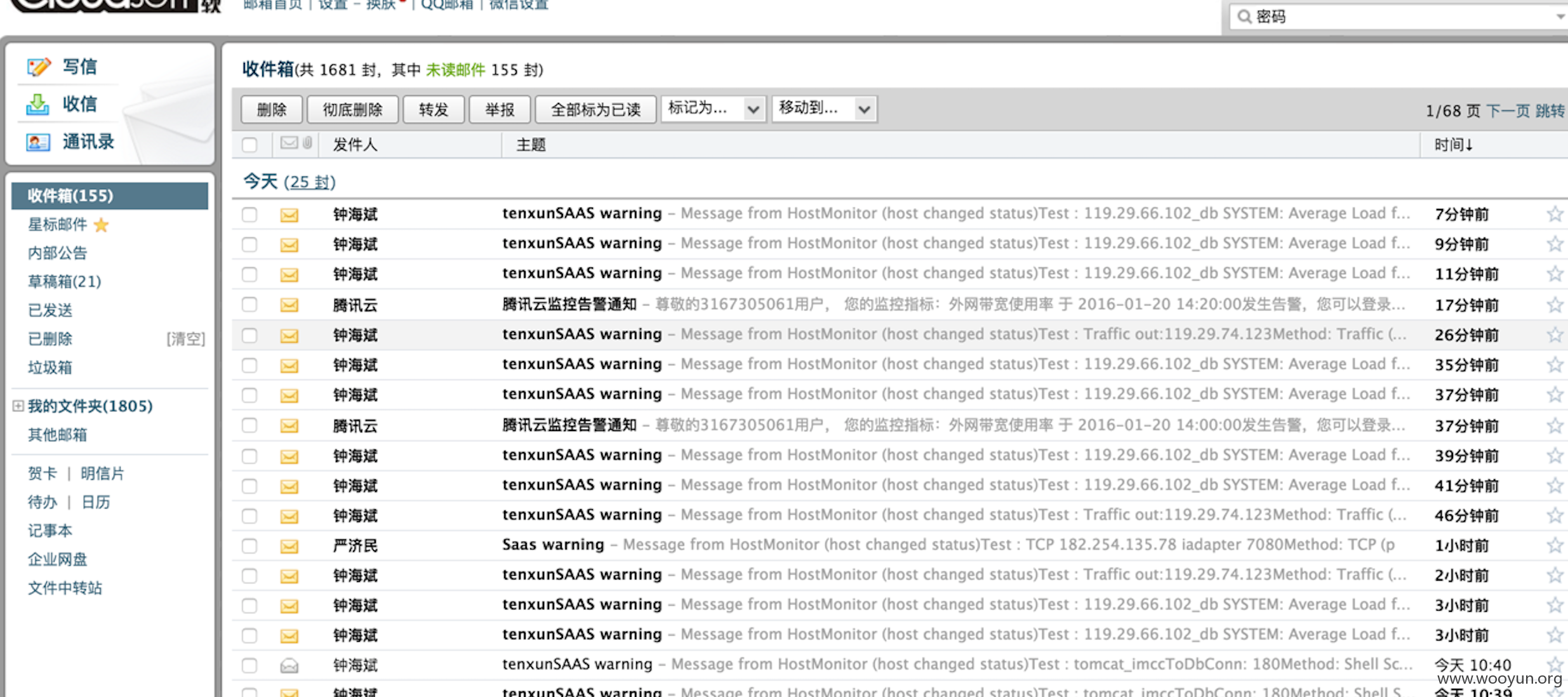

首先映入眼帘的是大量的监控邮件,可见这哥们是个苦逼运维啊

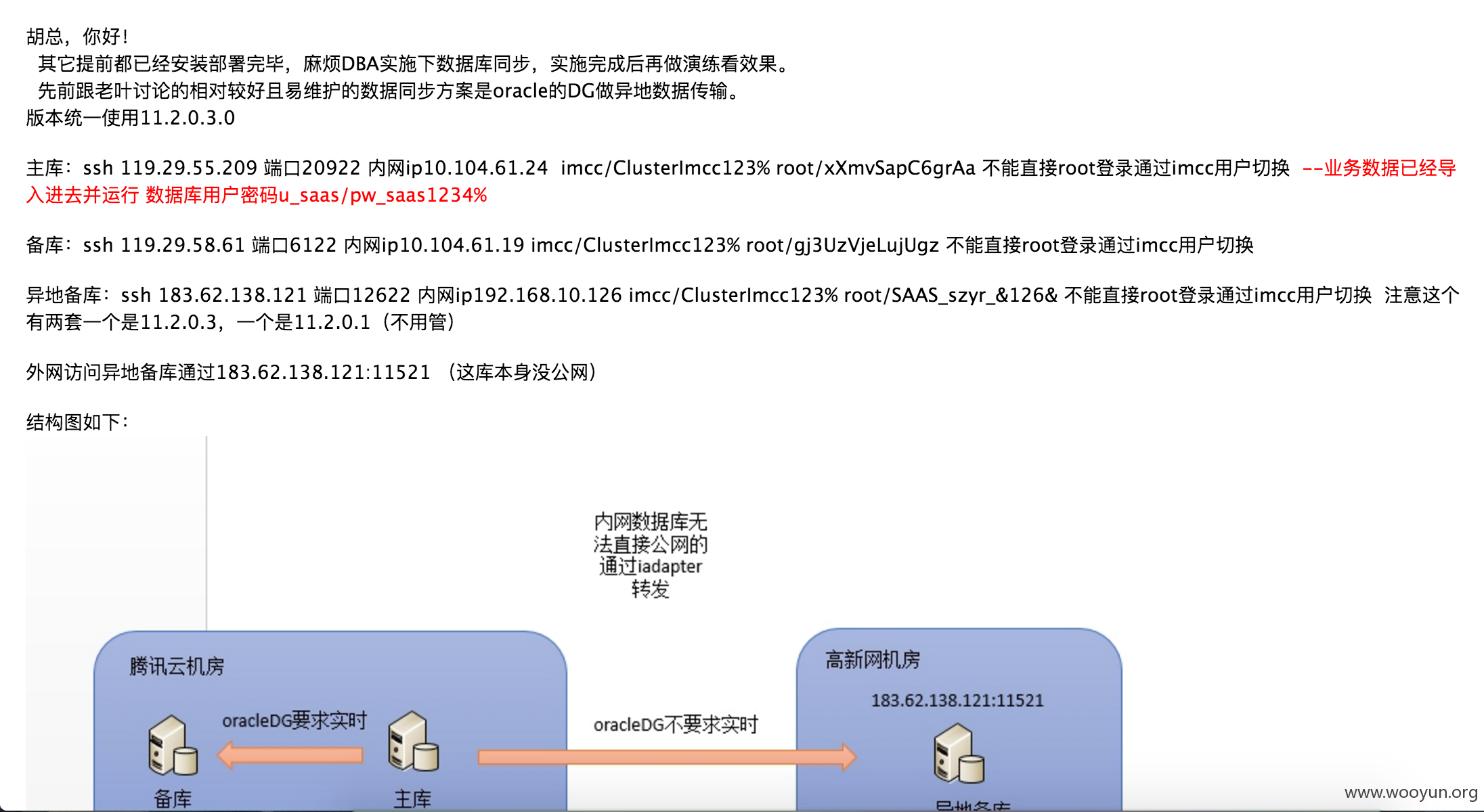

然后看发出去的信息,很多都是工作报告,耐心筛选之后得到了有用的信息:

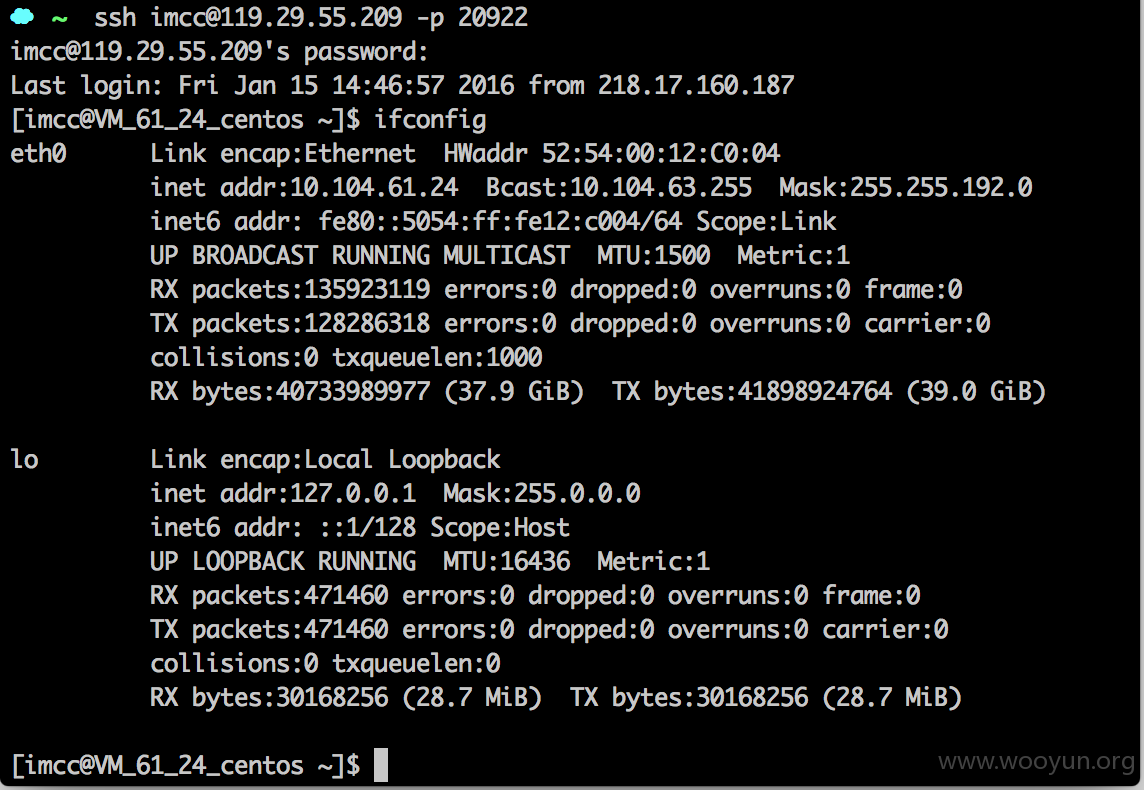

还等什么?可以漫游了对不对?

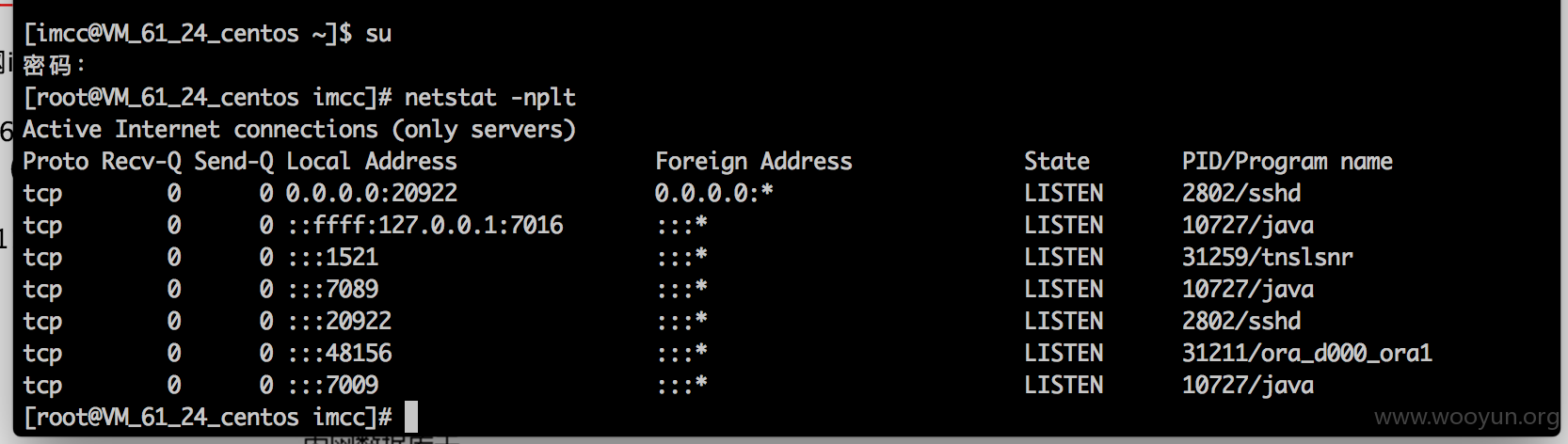

进去瞅瞅

喏,内网出来了卟,随便传个东西跳一下不就可以进一步做爱做的事情咯?

就在我即将敲下回车键的那一刹那,老婆的谆谆教导映入我的脑海,是啊,我这么做怎么对的起党对得起人民对的起政府,怎么对的起我的老婆?想到这里,我不禁潸然泪下,默默敲下了exit,静静地点了一根烟。。。

貌似这台机器还是线上机器,所以没敢动什么,点到为止,给你们造成困扰就不好了。

里面还有oracle数据库的用户名密码,数据量肯定不小,你们记得改一下。

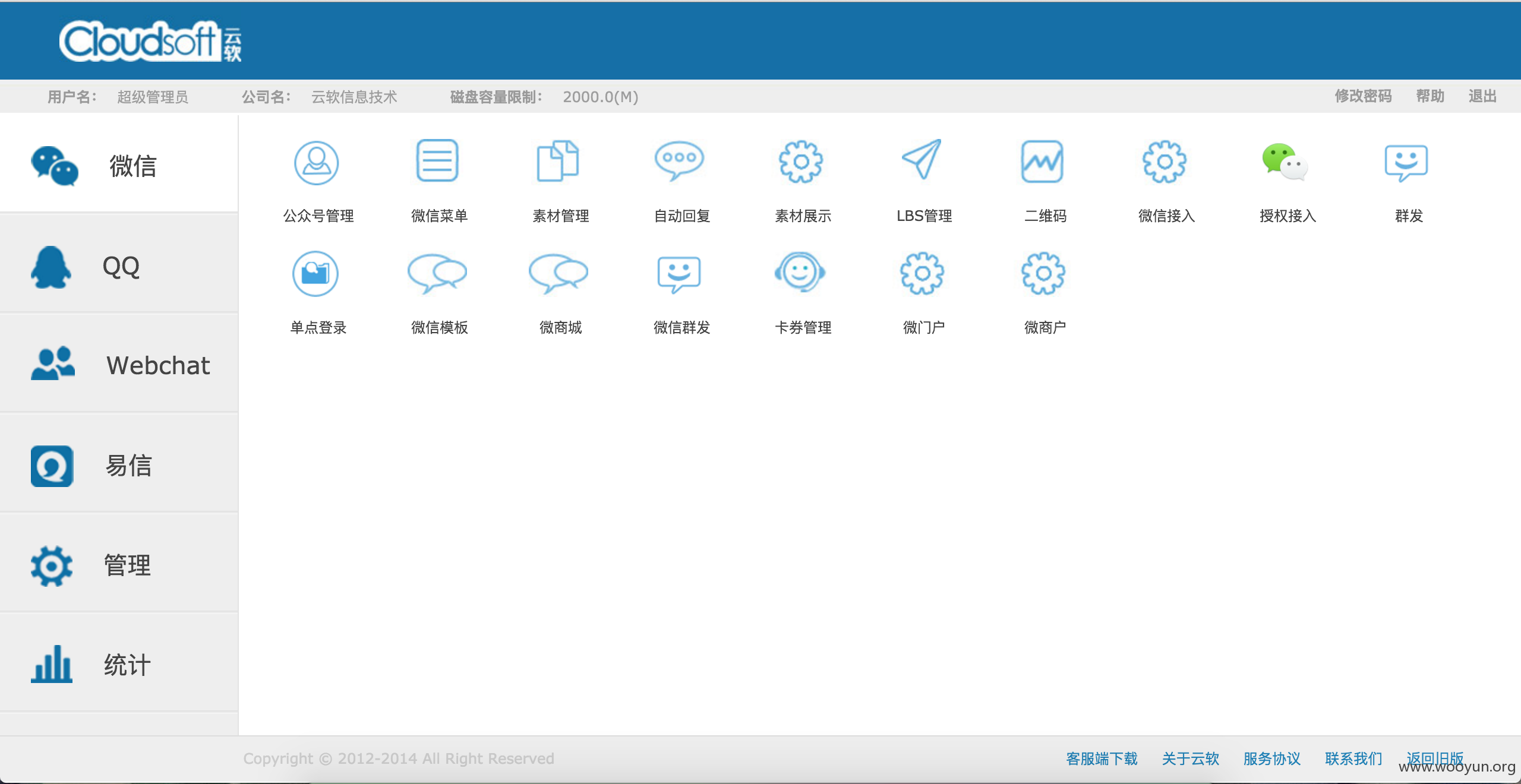

简单看了一下机器的history,然后发现了http://cloud.im-cc.com/后台的管理密码,用的也是腾讯云的东西

登进去看一眼

也没有继续getshell,你们也没有授权我做,也不会给我礼物,我才不干咧

好了到此为止了,估计继续挖下去,信息都多的我没眼看了

漏洞证明:

测试过程中一共登录过主机器两次,root两次,没留后门没脱裤,没干啥坏事放心吧

不过我说了也没啥用,你们该查查你们的

有啥事随时联系

ps:你们公司有没有啥纪念品啥的送点呗

修复方案:

该删删,该改改

另外加强防范啊

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2016-01-20 22:16

厂商回复:

感谢您发现的漏洞,为我们敲响了安全的警钟!请注意在公布信息的时候将敏感信息屏蔽(当然不公开更好,当反面教材可不是件快乐的事情)。

最新状态:

暂无