#1 上海大众燃气,存在java反序列化漏洞

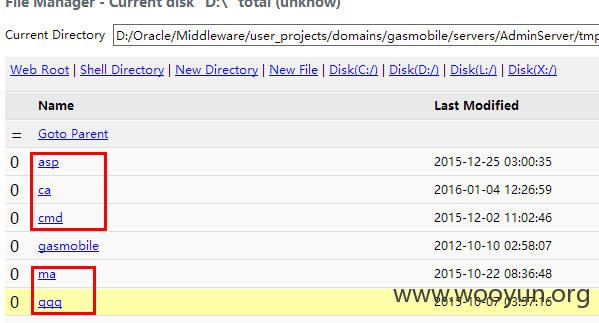

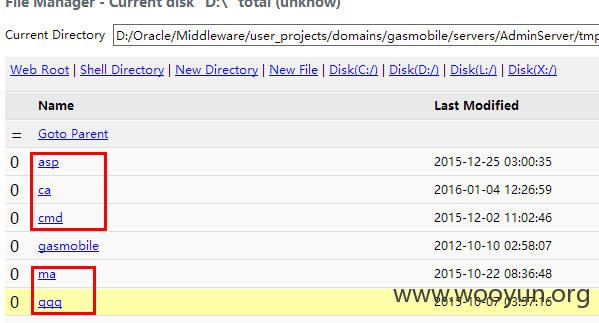

翻看目录发现该站点已经被挂了多个网马

**.**.**.**:7001/ca/ 密码:a

好几个就不一一展示了

找到配置文件

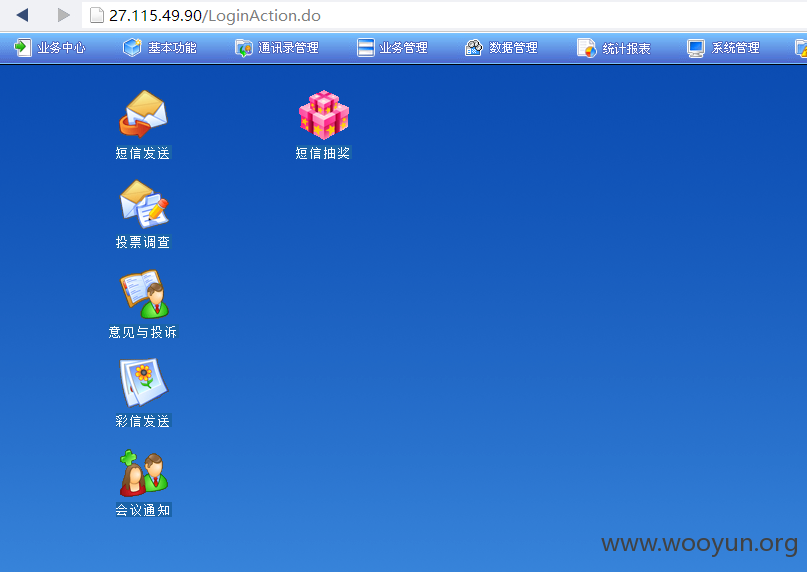

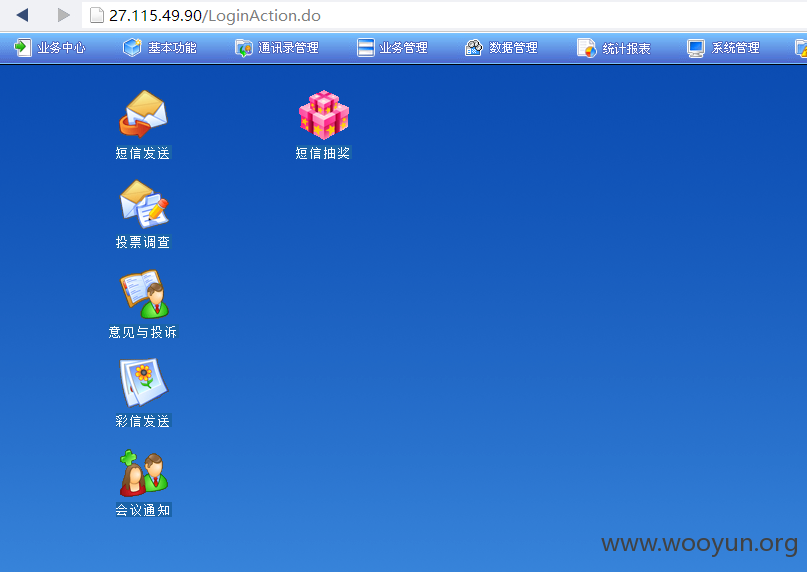

#2 登陆之后发现这是一个已经废弃的网站,没有发送过信息什么的

找到彩信编辑处,添加附件,存在任意文件上传

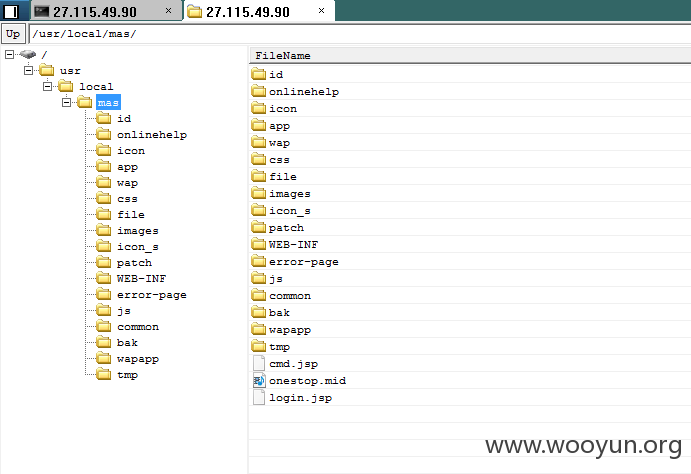

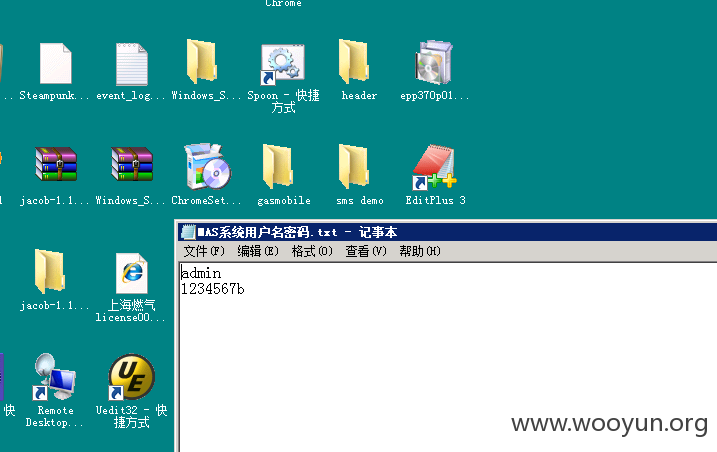

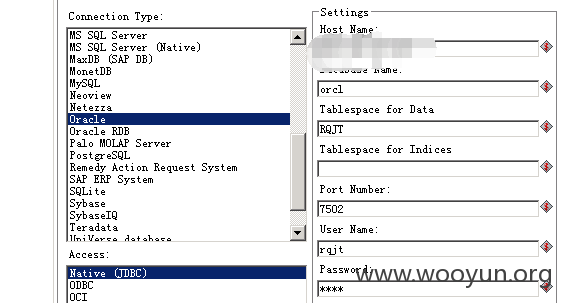

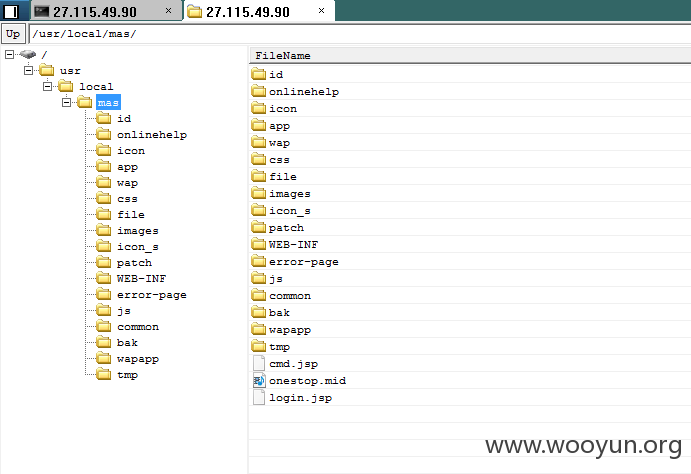

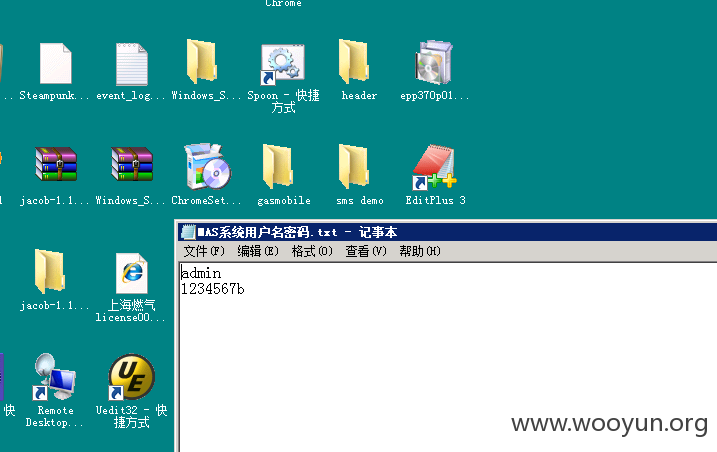

多个系统配置文件,多个账号

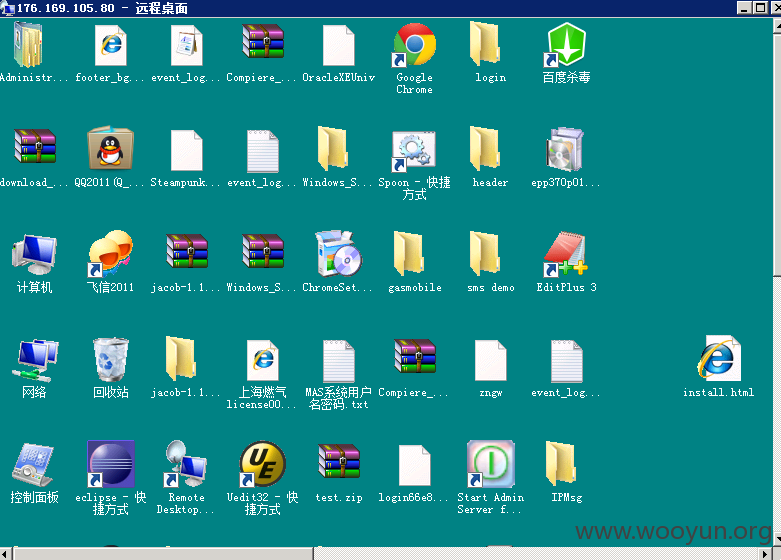

#3 内网小漫游

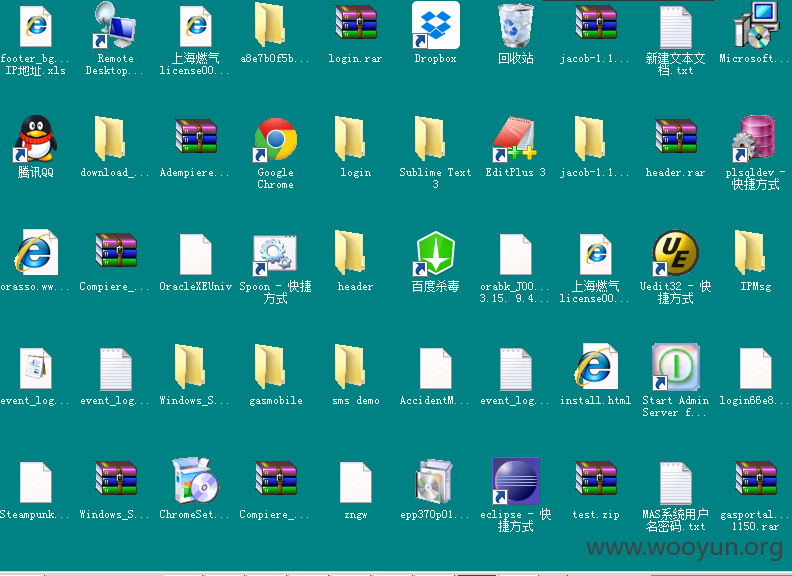

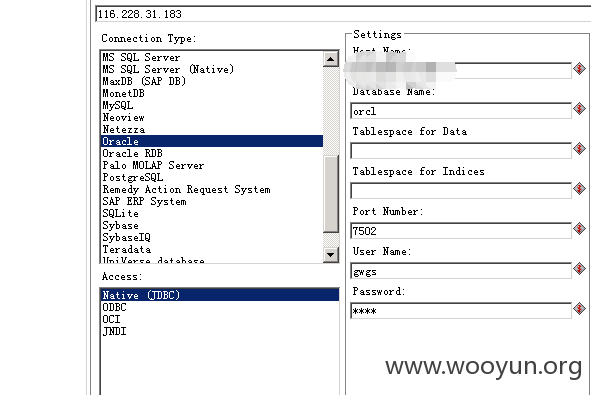

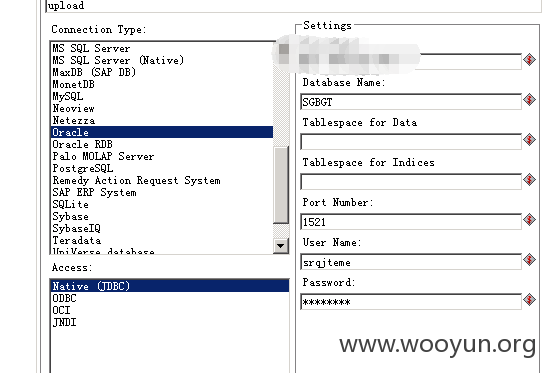

主机1

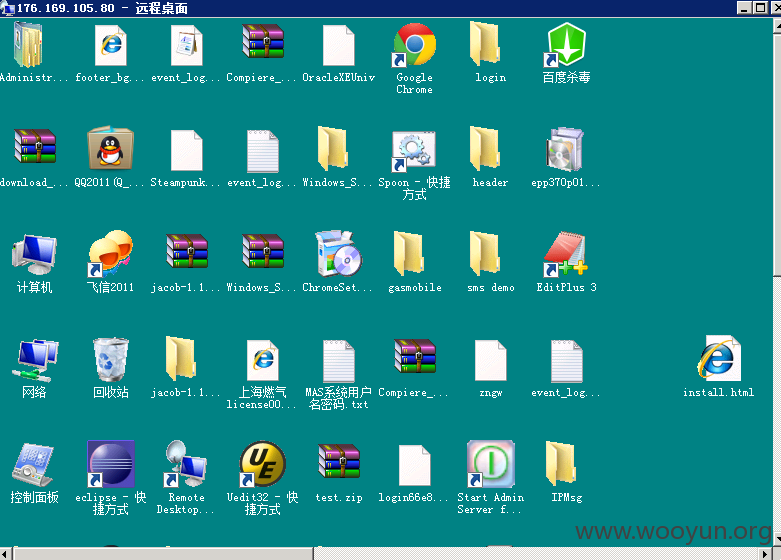

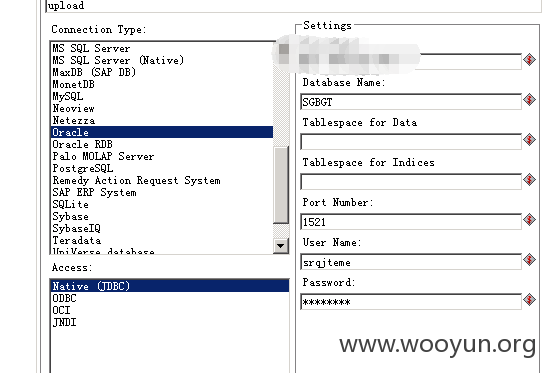

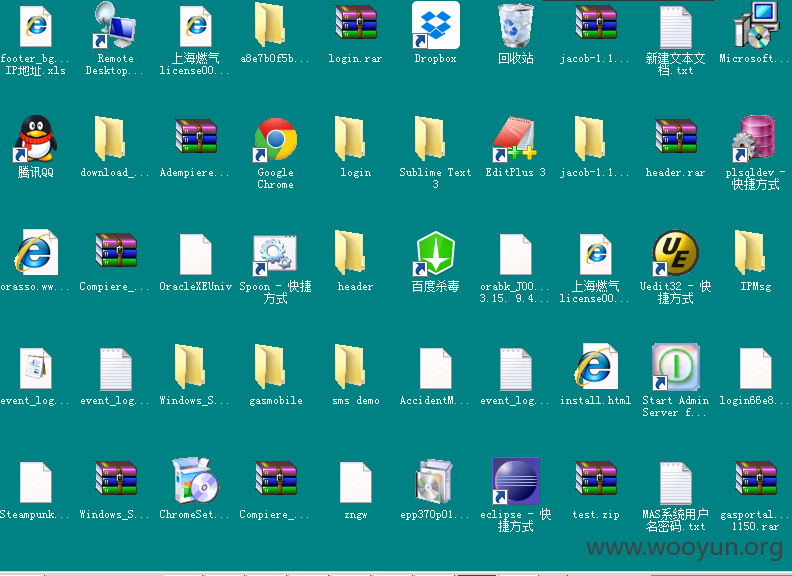

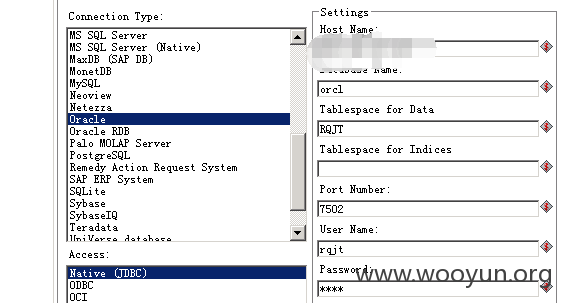

主机2

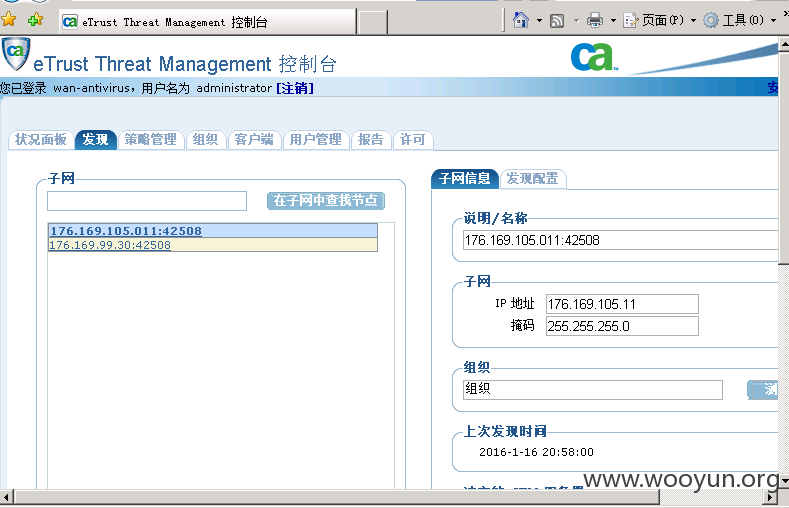

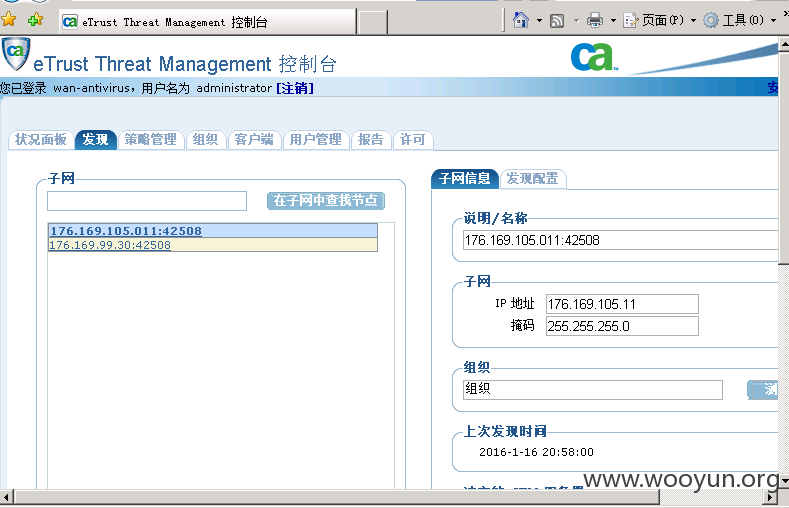

病毒库,不知道做什么的administrator 8888

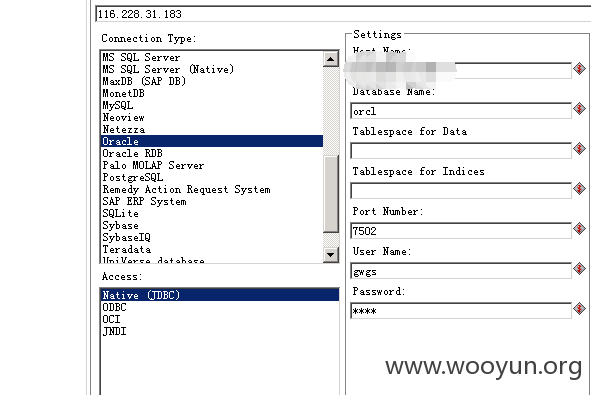

多个数据库外网ip,弱口令

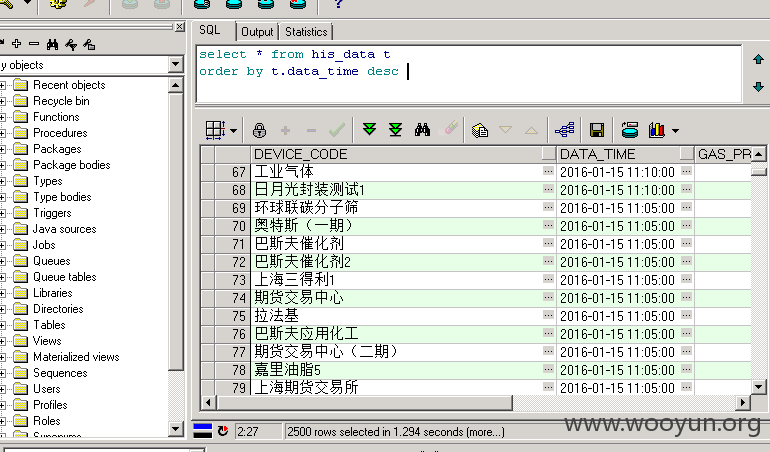

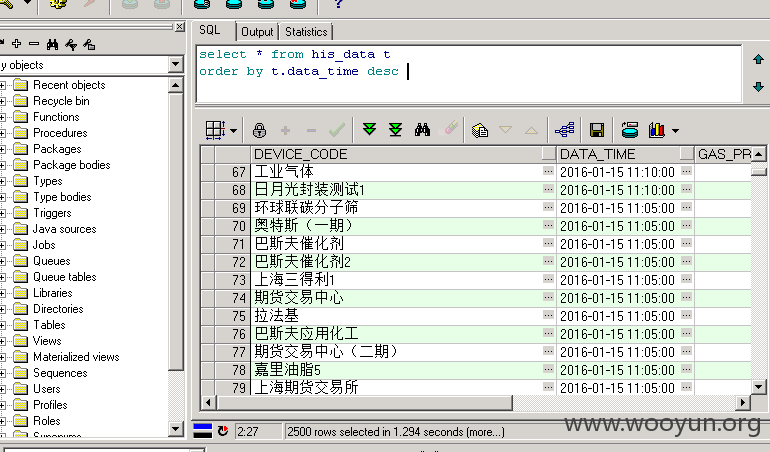

后来翻到一个数据库,涉及2500家企业的燃气使用情况!!!数据库信息 是最新的