漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0167221

漏洞标题:台湾某技术学院弱口令导致服务器沦陷(臺灣地區)

相关厂商:台湾某技术学

漏洞作者: 路人甲

提交时间:2016-01-04 16:42

修复时间:2016-02-20 15:48

公开时间:2016-02-20 15:48

漏洞类型:账户体系控制不严

危害等级:中

自评Rank:6

漏洞状态:已交由第三方合作机构(Hitcon台湾互联网漏洞报告平台)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-04: 细节已通知厂商并且等待厂商处理中

2016-01-08: 厂商已经确认,细节仅向厂商公开

2016-01-18: 细节向核心白帽子及相关领域专家公开

2016-01-28: 细节向普通白帽子公开

2016-02-07: 细节向实习白帽子公开

2016-02-20: 细节向公众公开

简要描述:

网站后台存在大量弱口令,密码更是弱弱弱。从网站后台入手,直接挖出其他服务器。不过因为他的FCKeditor是最新版且有waf,所以我并没有拿到shell。

详细说明:

0x0

直接

进入后台

看到登录框和密码,爆破,发现有许多弱口令,比如admin密码admin

和test等。

0x1

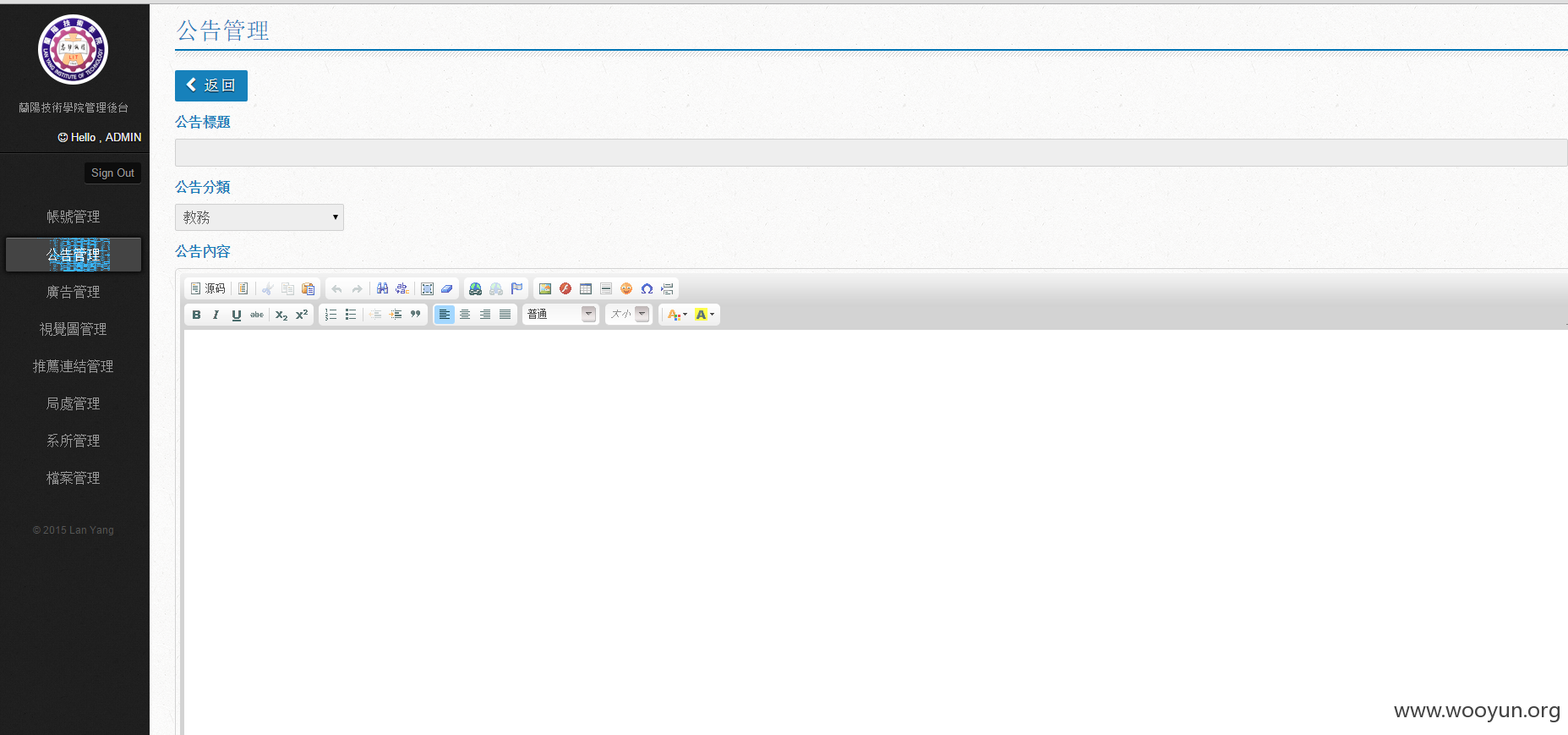

接着到网站后台

从这个界面我一开始觉得应该有点意思,然而并没有什么卵用。

为什么然并卵呢。还要从他的文件系统说起。

该网站用的是ckfinder最新版。这个文件管理器会检测上传文件

so,结果是上传不了asp、php,解析漏洞也没有。

所以一句话没有上传成功。

0x2

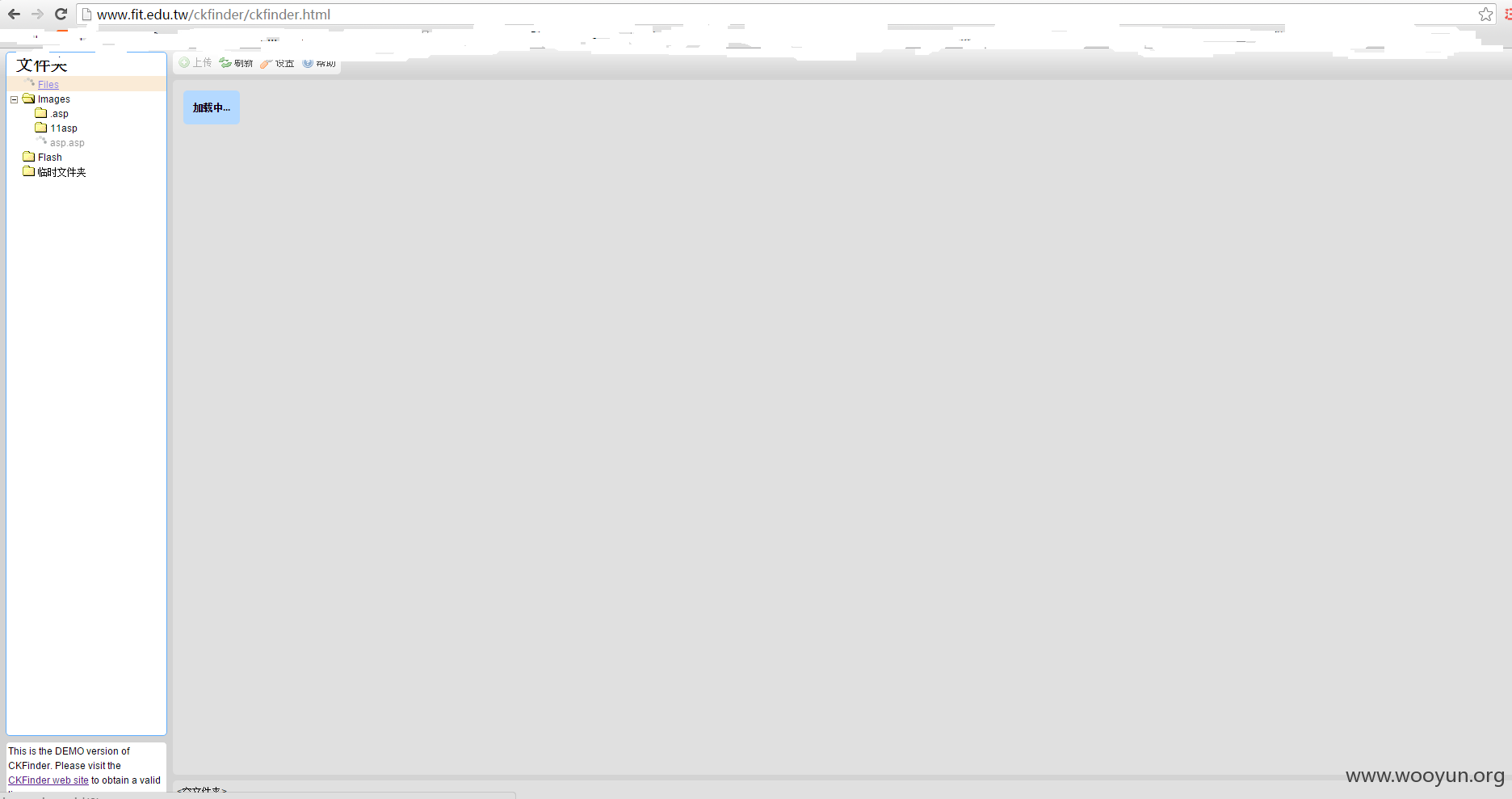

这个时候我就在挖他文件系统的地址了。找到好多个。

如:

扫到这么多个,发现只有**.**.**.**/ckeditor/ckeditor.html是文件系统。

0x3

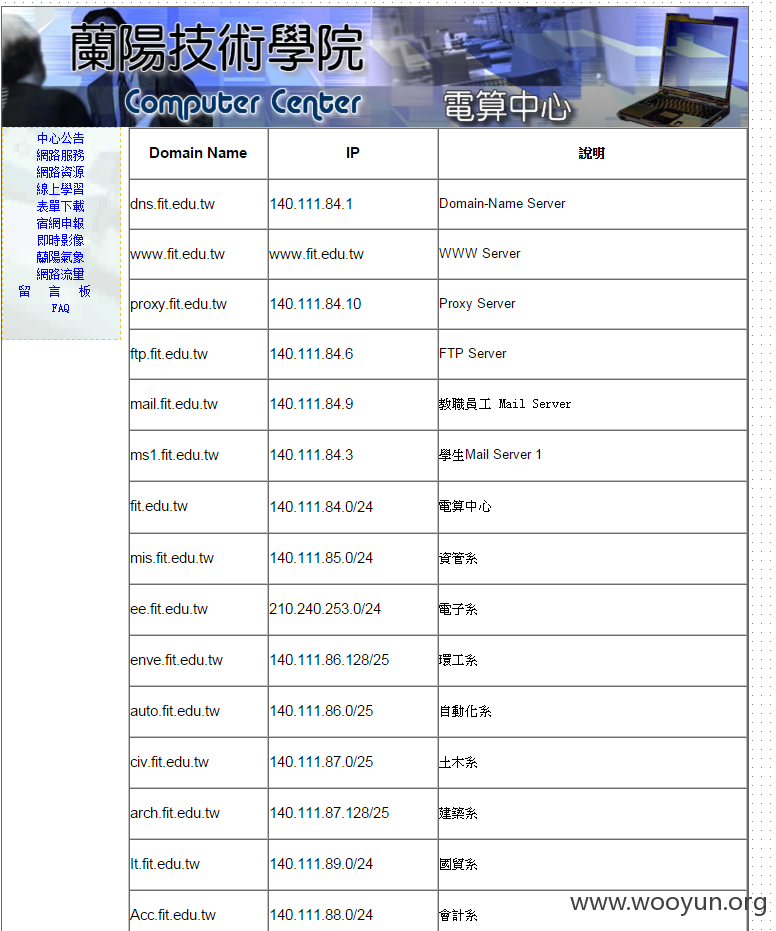

得到一个文件系统就开始深挖,包括数据库帐号密码,ip分配等。

0x4

没有拿到shell还是蛮可惜的。下次看看xss行不行了。

漏洞证明:

ip分配如下

文件管理系统

邮箱帐号命名规则:

“使用者帳號為2-8個小寫文數字且第一個字為文字,允許老師以英文名字命名,但為避免與他人重複請自行斟酌!

使用者密碼為6個小寫文數字且第一個字為文字,以便於自己記憶但不易被他人任意取用為原則。”

数据库帐号密码:

adminsg

admin0000

。。这个帐号密码是挖出来的。感觉有点侮辱智商,当假的看就好。。。

修复方案:

改密码。整理文件系统。文件系统的上传限制做得很好了。可是禁不住猪队友。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2016-01-08 03:35

厂商回复:

感謝通報

最新状态:

暂无