漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095940

漏洞标题:新意互动的一次内网安全测试(内部系统信息+易车网躺枪)

相关厂商:新意互动

漏洞作者: bey0nd

提交时间:2015-02-06 09:04

修复时间:2015-03-23 09:06

公开时间:2015-03-23 09:06

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-06: 细节已通知厂商并且等待厂商处理中

2015-02-06: 厂商已经确认,细节仅向厂商公开

2015-02-16: 细节向核心白帽子及相关领域专家公开

2015-02-26: 细节向普通白帽子公开

2015-03-08: 细节向实习白帽子公开

2015-03-23: 细节向公众公开

简要描述:

新意互动(CIG)是易车公司的全资子公司。2010年11月,易车公司于纽约证交所正式挂牌上市(股票代码:BITA),是国内第一个上市的汽车互联网企业。

详细说明:

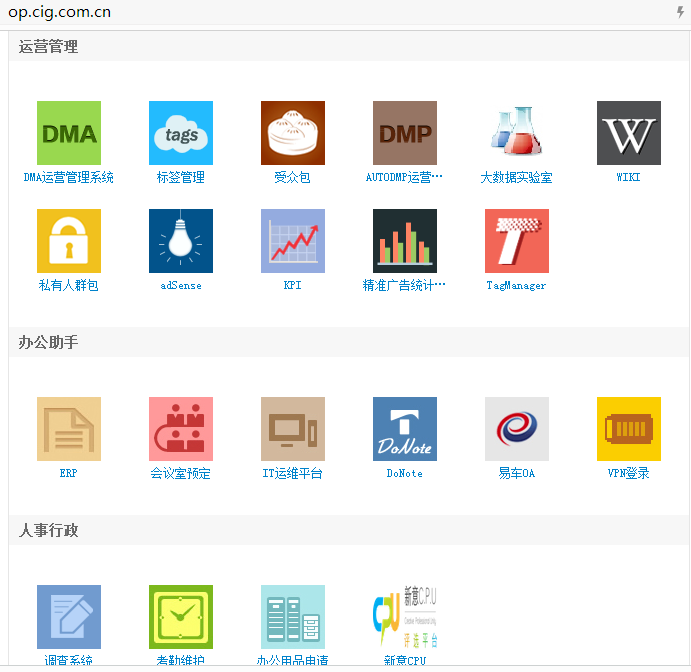

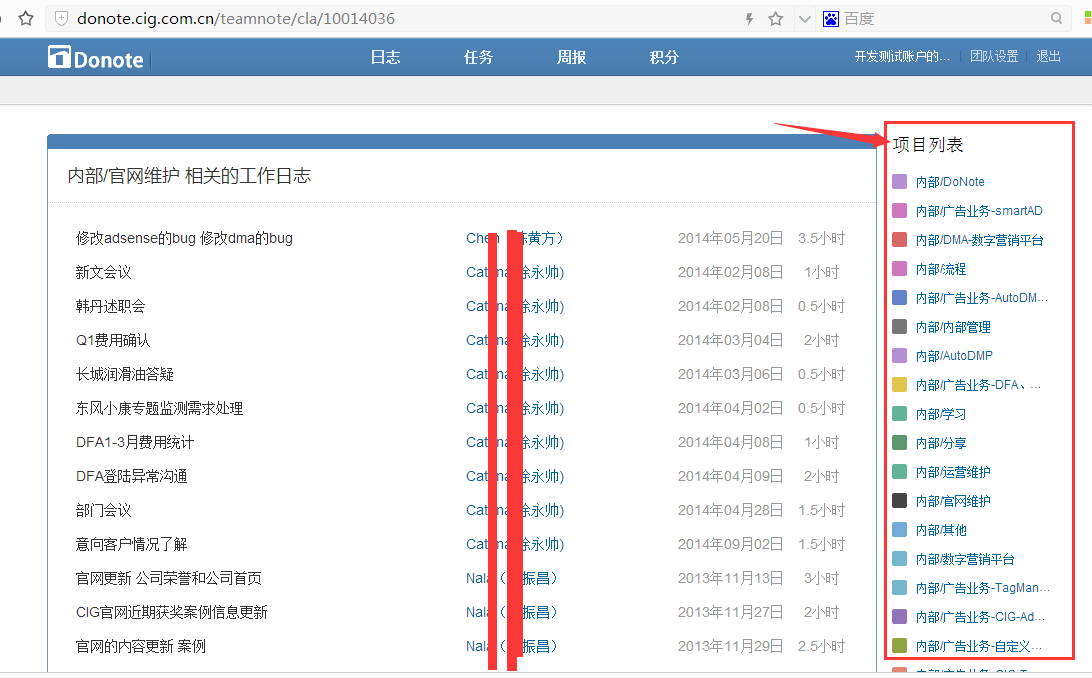

信息收集获取到了平台运营系统

http://op.cig.com.cn/

无验证码然后fuzz出了一个弱口令

test/123456

成功登陆系统

由于内部系统设置的是单点登陆,所有点击相应的链接自动就登陆了,进入DMA运营管理系统

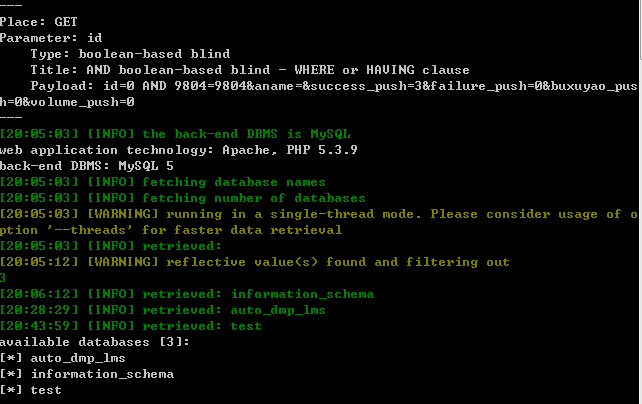

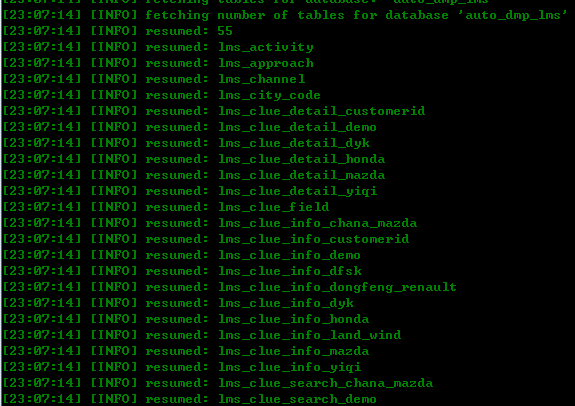

进来后发现存在几处注入

参数id注入

参数clue_id注入

网速太次,注入点就不跑了。

-----------

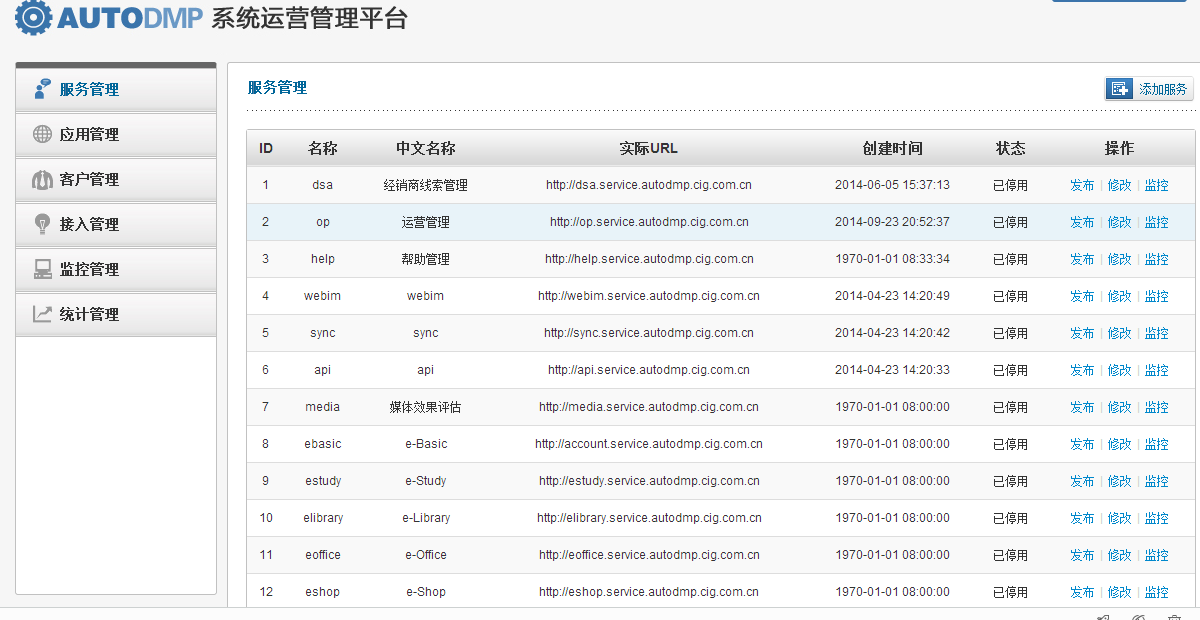

服务运行管理

然后在其他系统中找到了联系人邮件信息

研发部的成员信息

还有很多妹子信息,有照片哦~这个就不截图了

内部项目信息

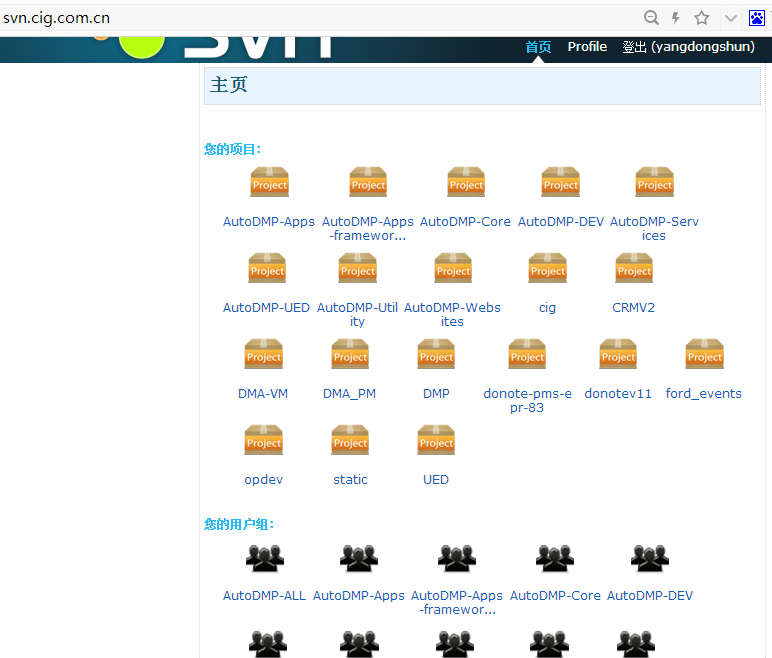

通过上面获取到的邮箱信息尝试登陆svn代码仓库系统。成功fuzz出了几个弱口令和账号密码相同的职工

基本上所有的内部系统代码和数据库信息都在这了

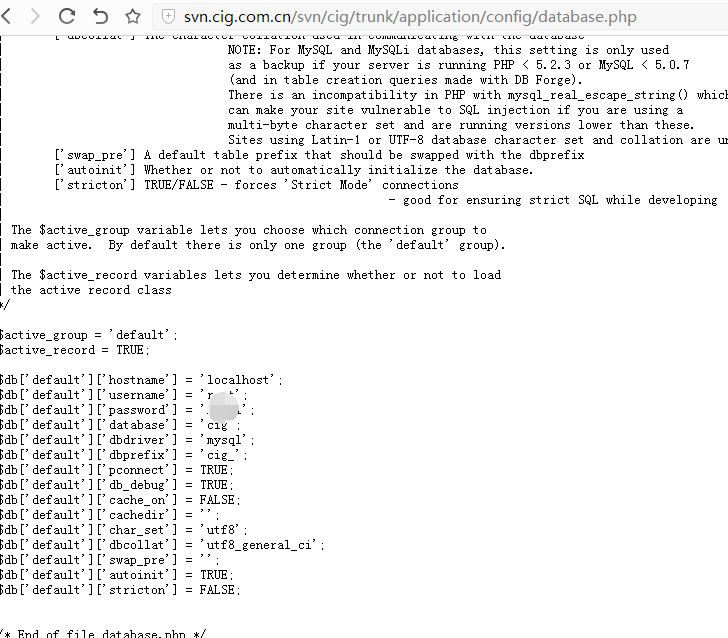

直接看下主站信息吧

还有备份可以直接下载哦

SVN服务器中还有企业执照信息,身份证信息,股票信息,商标注册等等之类的,这个不截图了

---------------

这个应该是http://op.cig.com.cn/运行平台的信息

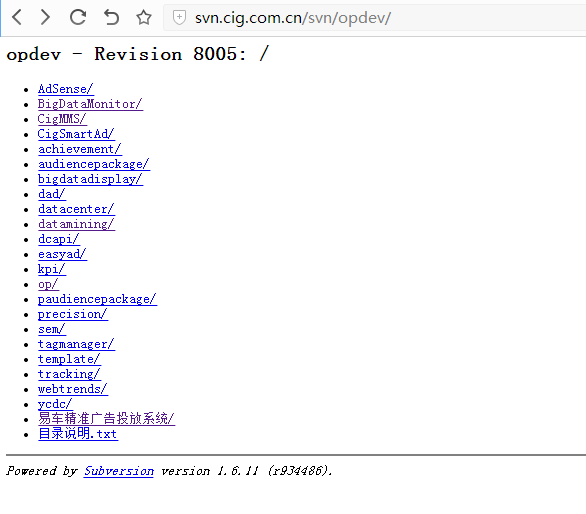

既然新意互动(CIG)是易车公司的全资子公司,我就想两者的网站应该会有交叉

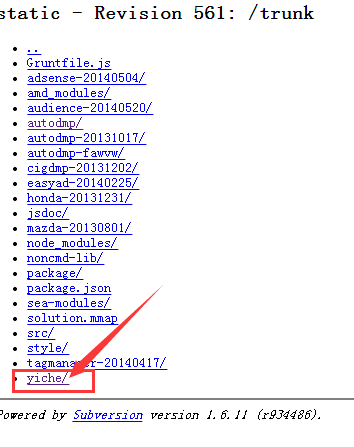

果然还是在SVN中找到了yiche的项目

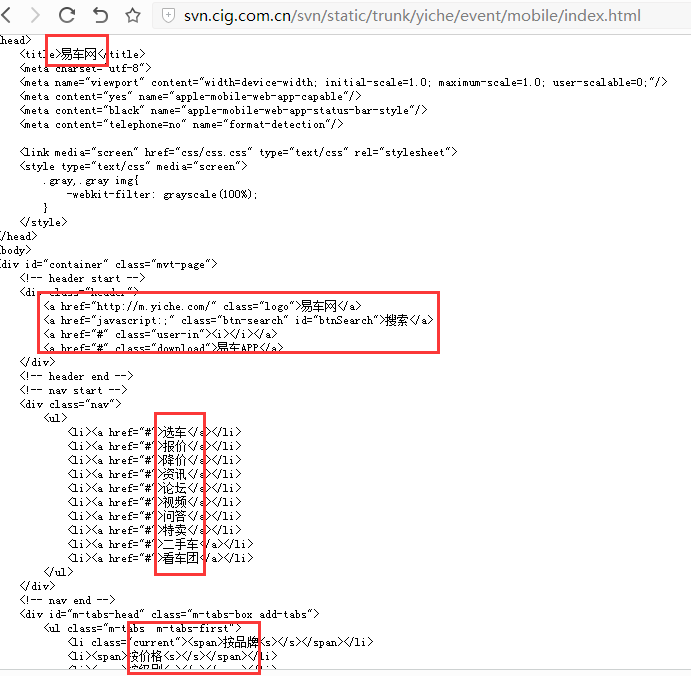

看下代码

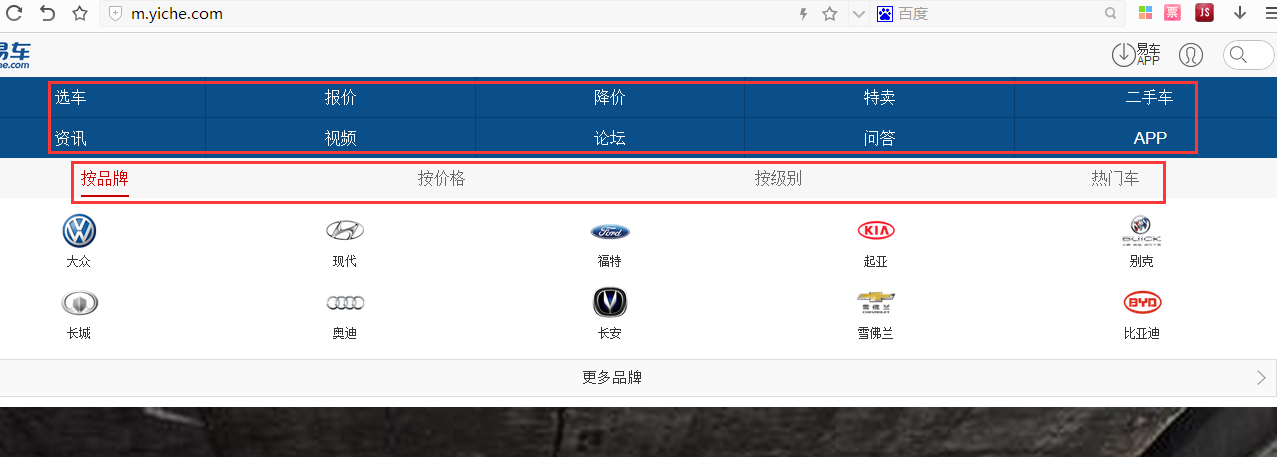

对上了!~完全一致有木有

直接用fuzz出的职工账号登陆svn提交一次代码就可以直接改掉易车手机主站了吧。。这个没试

还有其他的就不翻了,半夜眼花了....

漏洞证明:

如上说明

修复方案:

#1.提高员工安全意识

#2.svn之类的就不要放在外网了吧

版权声明:转载请注明来源 bey0nd@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-02-06 09:30

厂商回复:

非常感谢对易车的支持,我们会尽快处理

最新状态:

暂无