漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095212

漏洞标题:百程旅游漏洞大礼包(xss、支付漏洞、越权)

相关厂商:百程旅游

漏洞作者: Power

提交时间:2015-02-04 11:00

修复时间:2015-03-21 11:02

公开时间:2015-03-21 11:02

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-04: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

2014年3月12日,佰程旅行网完成B轮融资,融资金额接近2000万美元,投资方为阿里巴巴和宽带资本

这么大公司,你们安全运维做的吧?

详细说明:

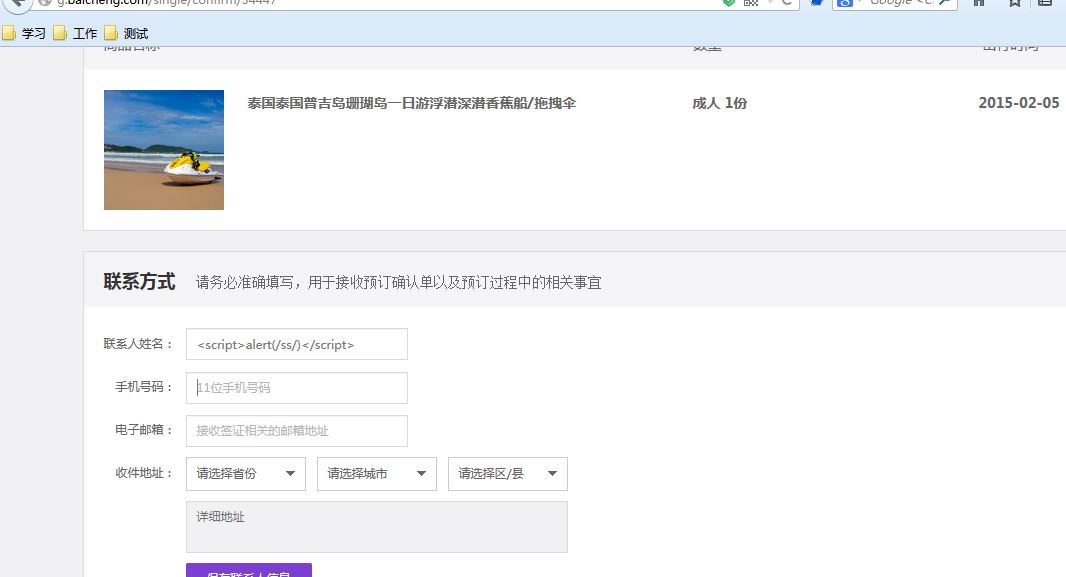

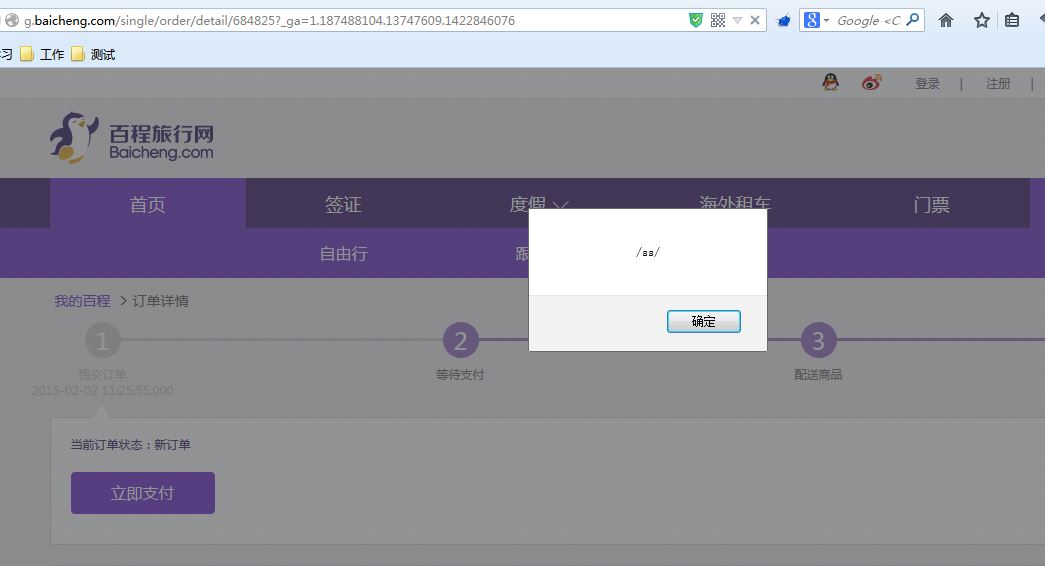

一:XSS 吃啥拉啥

只测试了一个功能点,估计没啥防御

下订单后,填联系方式时,谈个框,如下图

订单详情里查看

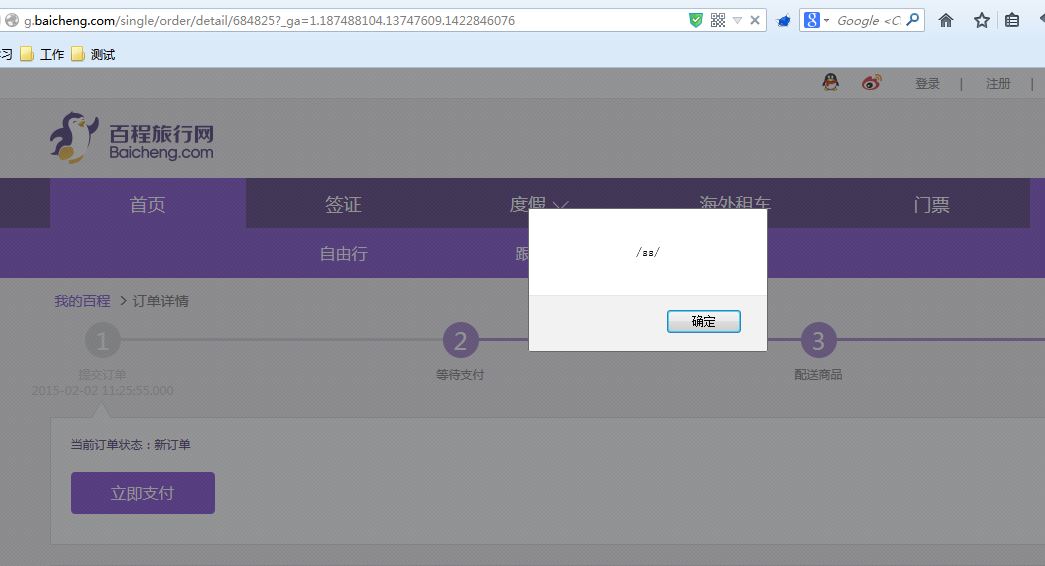

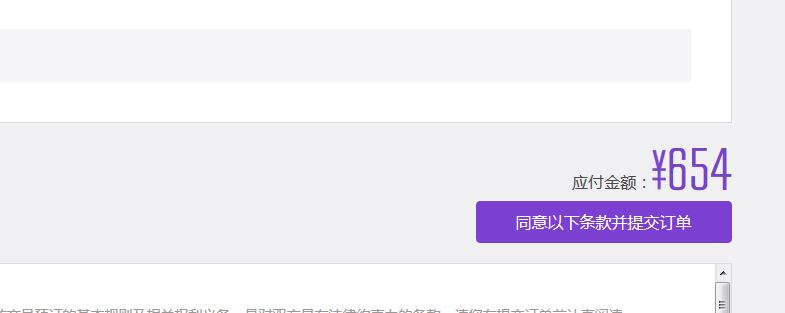

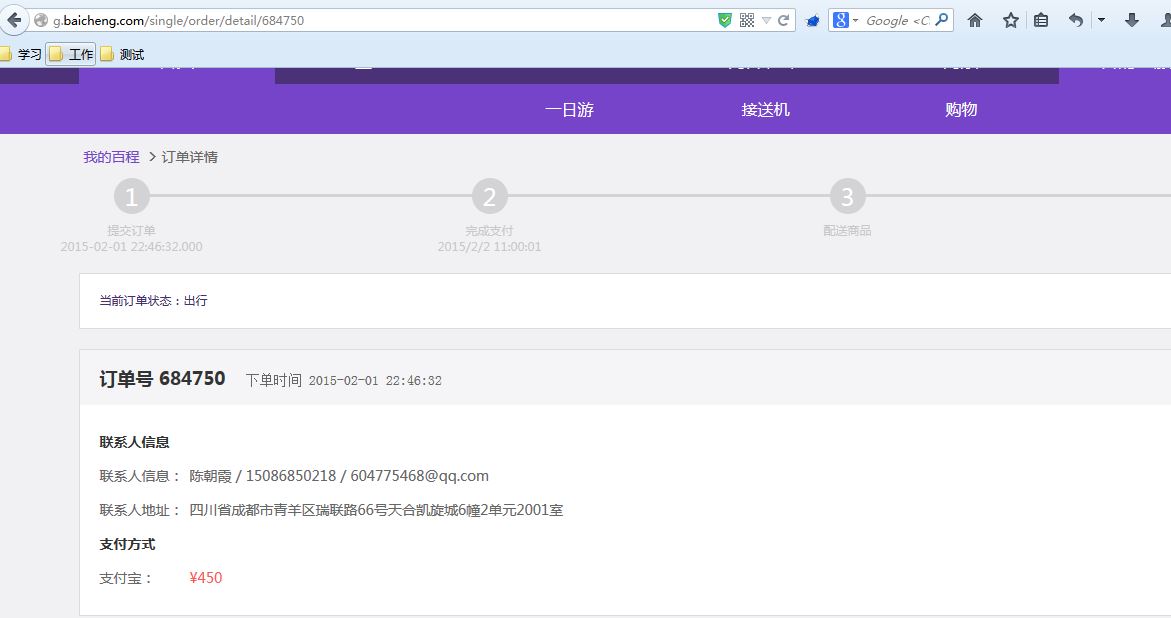

二:订单任意支付

首先购买旅游产品。

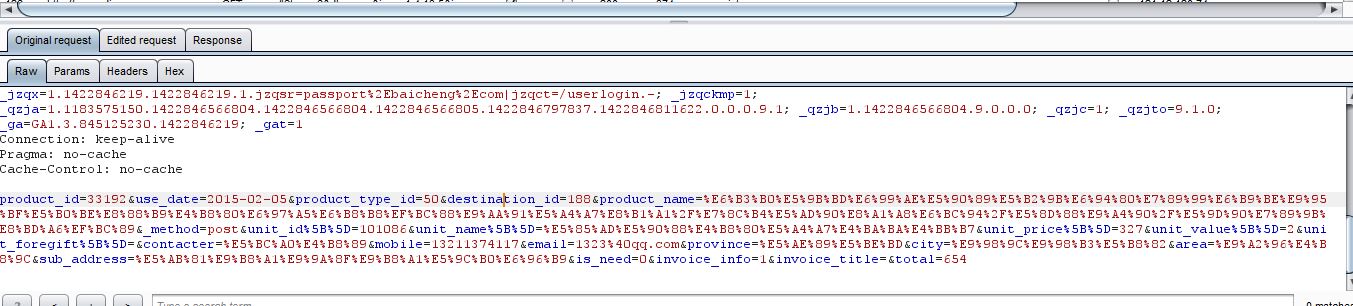

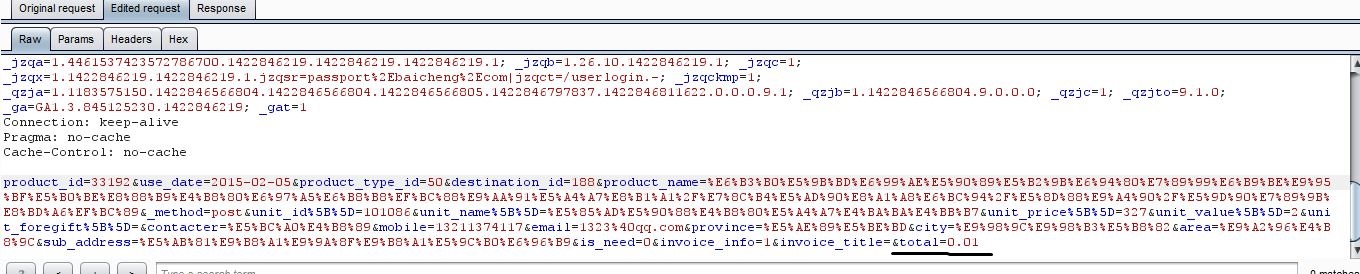

然后抓包,改包

改包如下

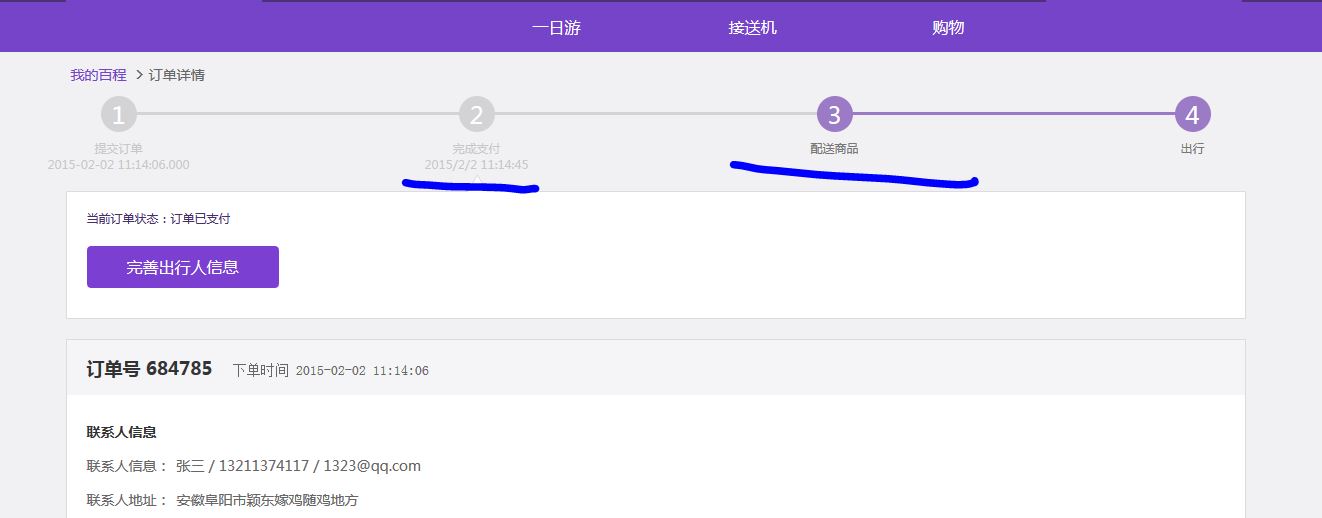

支付订单(记好了还给我钱啊 ^v^)

然后查看我的订单已经到了第三步配送状态了,奇葩的是,我有两个测试的未支付的订单,在我的全部订单中居然应该支付的金额也是我修改后的金额,神马逻辑啊

看看未支付的订单

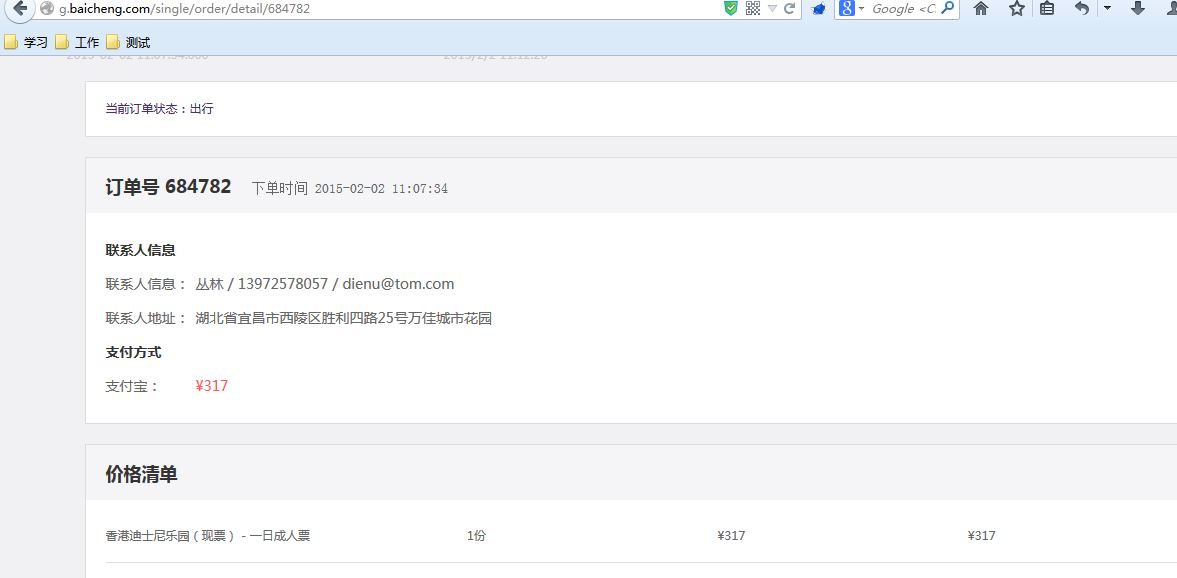

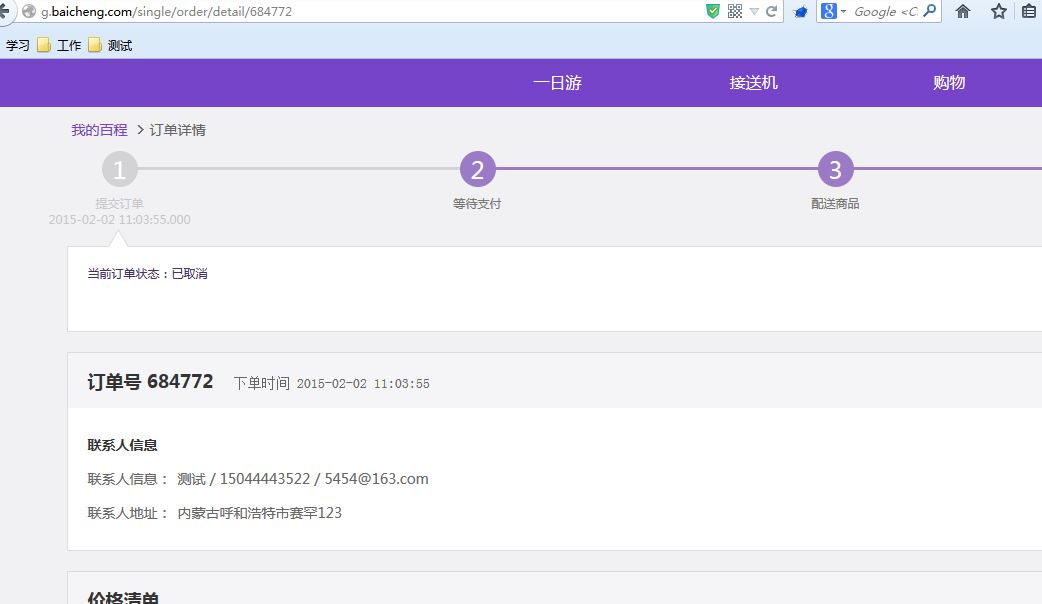

三:支付订单遍历

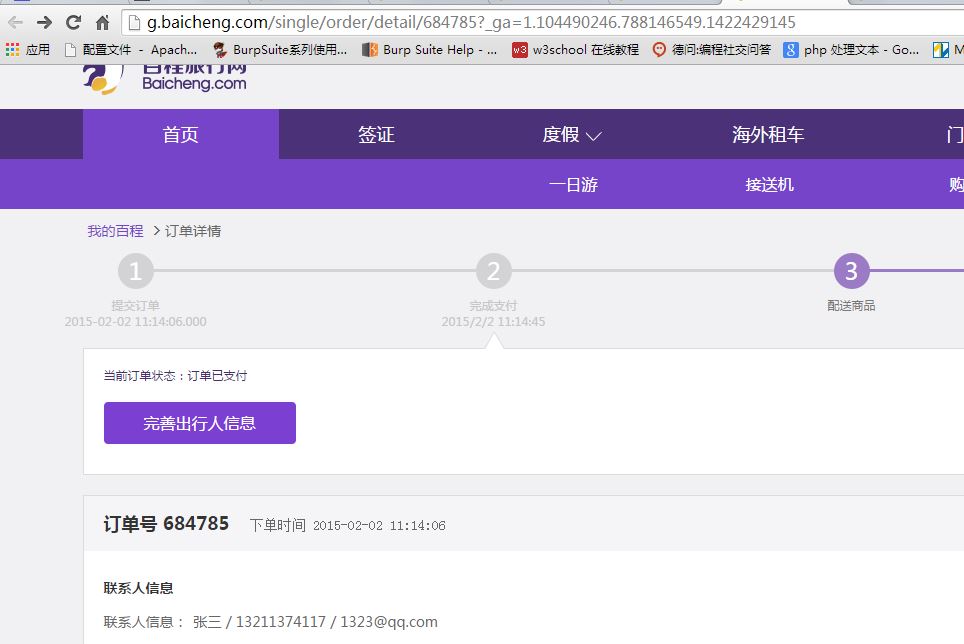

虽然查看订单的时候,URL上各种乱七八糟的字符,可是没啥作用啊

默认查看订单是这样

修改后边的数字既可遍历了

漏洞证明:

修复方案:

参考乌云案例,太多了

版权声明:转载请注明来源 Power@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝