漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094477

漏洞标题:拉卡拉某处越权操作

相关厂商:拉卡拉网络技术有限公司

漏洞作者: Hxai11

提交时间:2015-01-29 10:28

修复时间:2015-02-03 10:30

公开时间:2015-02-03 10:30

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:7

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-29: 细节已通知厂商并且等待厂商处理中

2015-02-03: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

越权操作rt

详细说明:

问题出现在:http://mall.lakala.com/

其中的购物车处

能够越权删除用户购物车中的内容

有两个用户

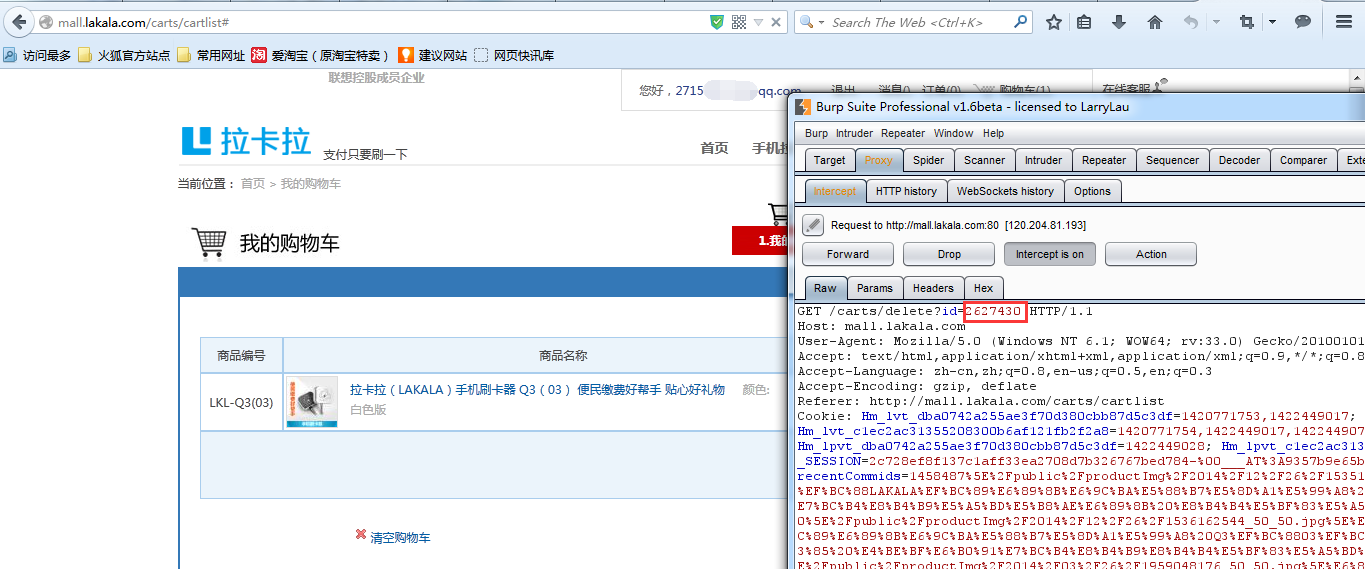

用户1添加了一个物品

之后我们点击删除看看

还是get请求的,后面的id是关键,我们记录一下2627430,并没删除,之后我们换一个用户

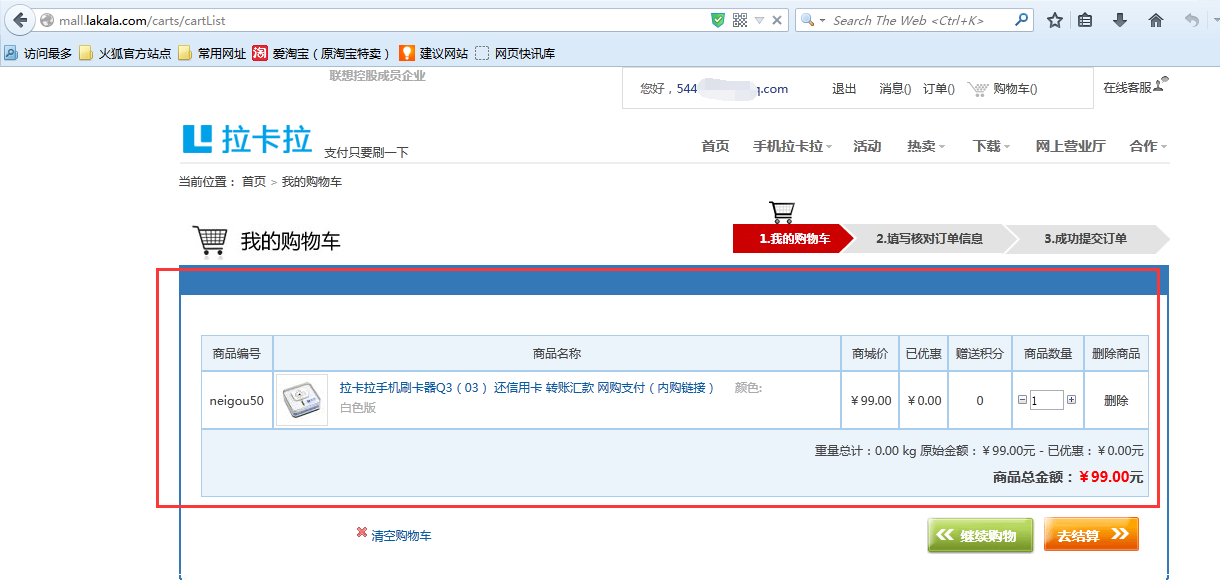

用户2也有一个物品,我们点击删除并抓包

看到id明显不同

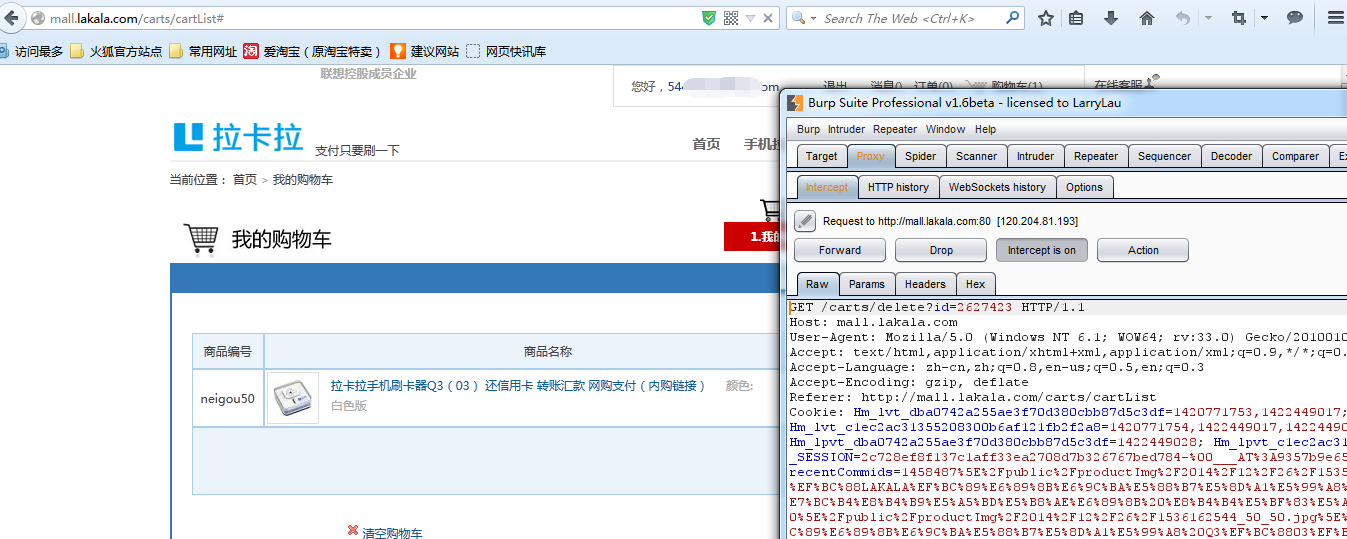

我们改成刚刚的id看看

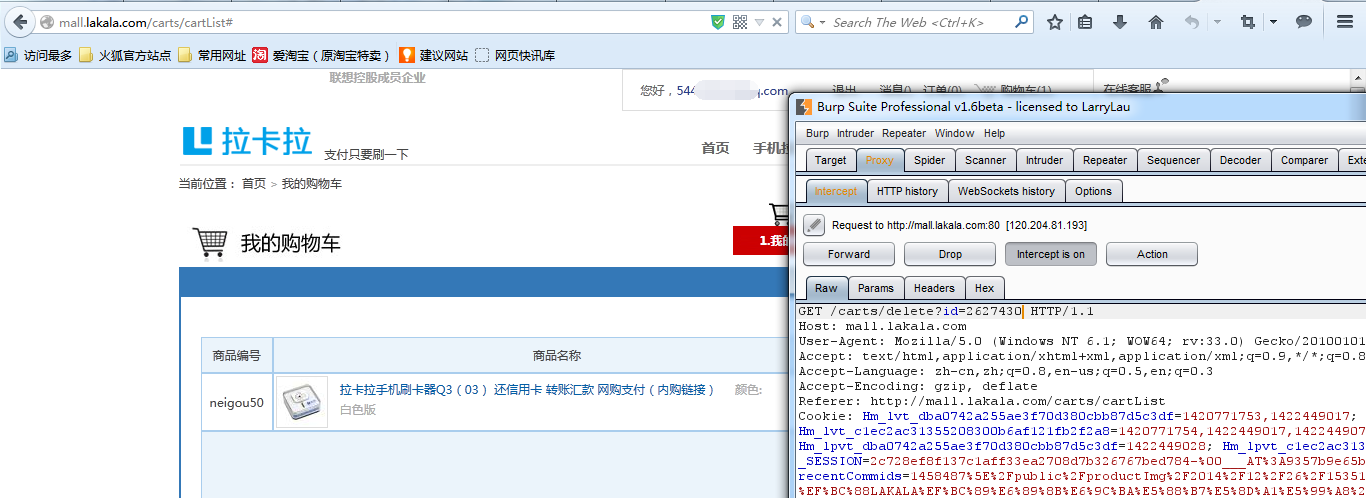

之后删除之后回到用户1看看

购物车已经没了。

(由于是get请求,可以直接fuzz将站内所有用户的购物车产品全删除了,哈哈!)

漏洞证明:

修复方案:

控制权限,增加tk

版权声明:转载请注明来源 Hxai11@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-02-03 10:30

厂商回复:

最新状态:

暂无