漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-092171

漏洞标题:某众筹平台弱口令导致后台泄漏用户敏感信息

相关厂商:全民投

漏洞作者: wooyuners

提交时间:2015-01-16 10:28

修复时间:2015-03-02 10:30

公开时间:2015-03-02 10:30

漏洞类型:服务弱口令

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-16: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-02: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

附带平台发布会照片,叫你们抽奖不抽到我

详细说明:

0x01

听说我们这里出了个众筹平台,还到会展中心办了发布会,于是我就想去瞅瞅。

到了会场一看,哇塞,人太多了,看来大家对众筹都很感兴趣嘛

主办方没有限制人数,而是到场人员通过他们的官方微信,领取门票(他们成为船票)--财富方舟的船票。

这就是电子船票

凭电子船票,在接待处领取实体票

妹纸很漂亮,但是人太多,没空拍妹纸

挡住的地方是编号。

然后再上一张现场图片

这个是会展中心大烟囱

也就是这个

0x02

他们的发布会主题,第一个是庆祝广西企业上市

第二就是众筹平台 全民投 www.qmtou.cn(具体图片没拍到)

好了,事情起因,就是他们抽奖的时候,没有抽到我!!!

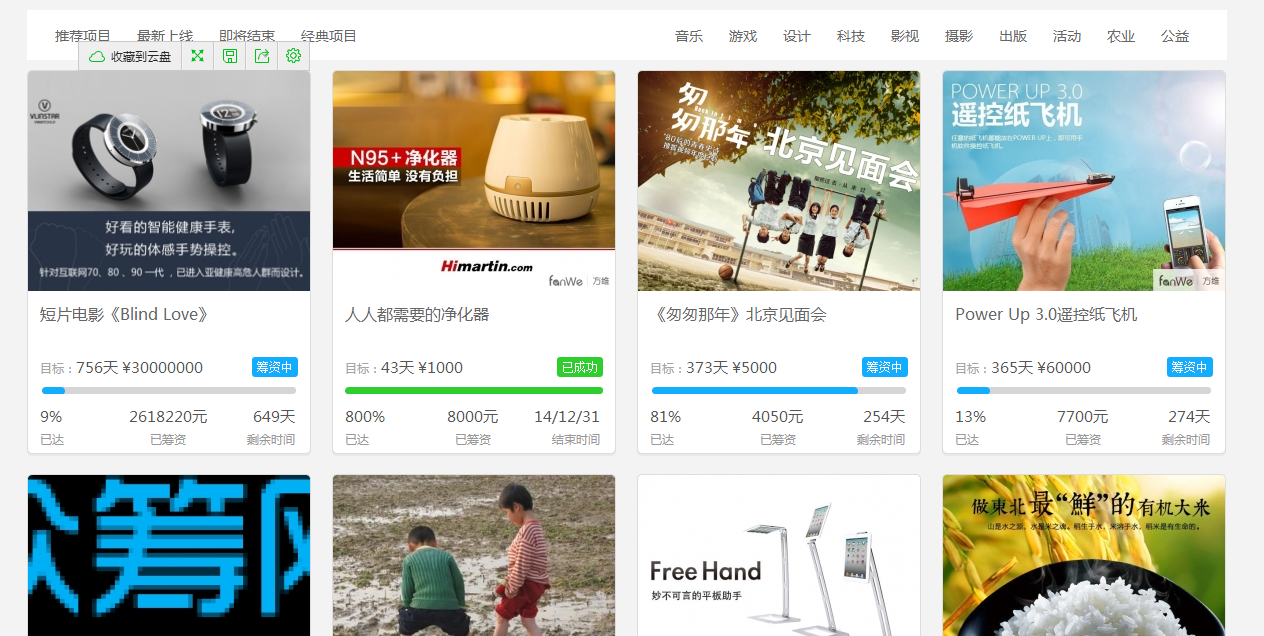

他们的首页

我看了一下,跟方维的差不多嘛,我估计就是方维的系统。

0x03

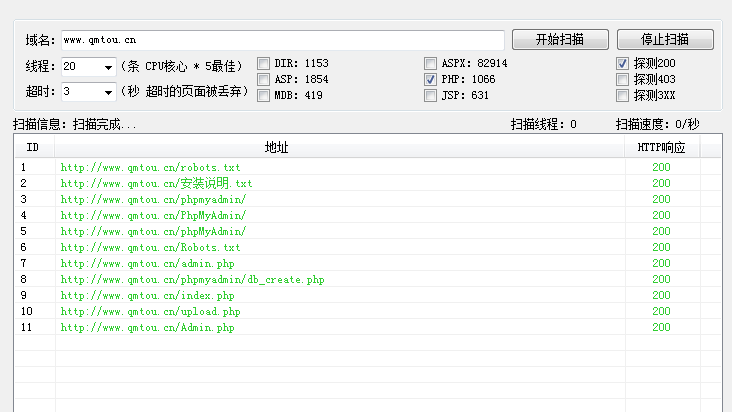

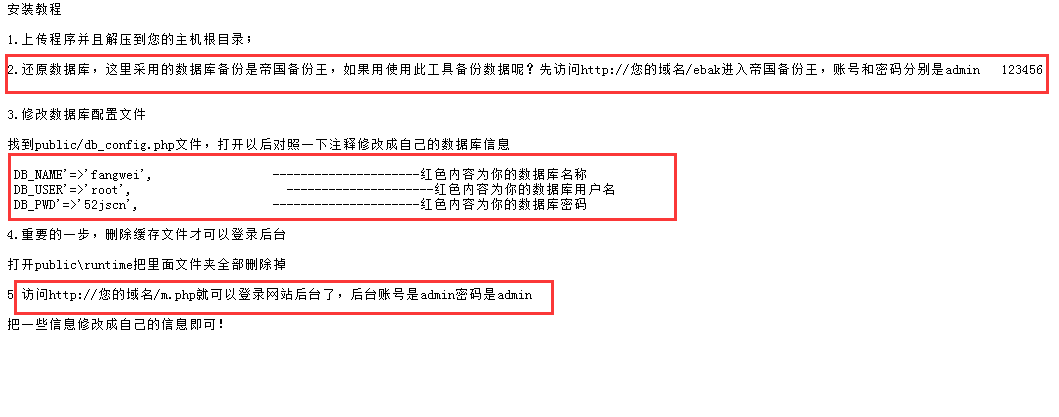

开工,最简单的,一边扫描器,一边看方维的信息

方维的演示地址:http://t1.fanwe.net:93/zc/

看样子应该是新版本或者新的UI

好了,我们看扫描器先

看到有安装说明.txt

我擦,信息量有点大

先登录m.php 看看弱口令有没有

比如admin qmtou、admin admin/admin quanmintou之类的

结果...admin admin 简直无法直视

会员信息。

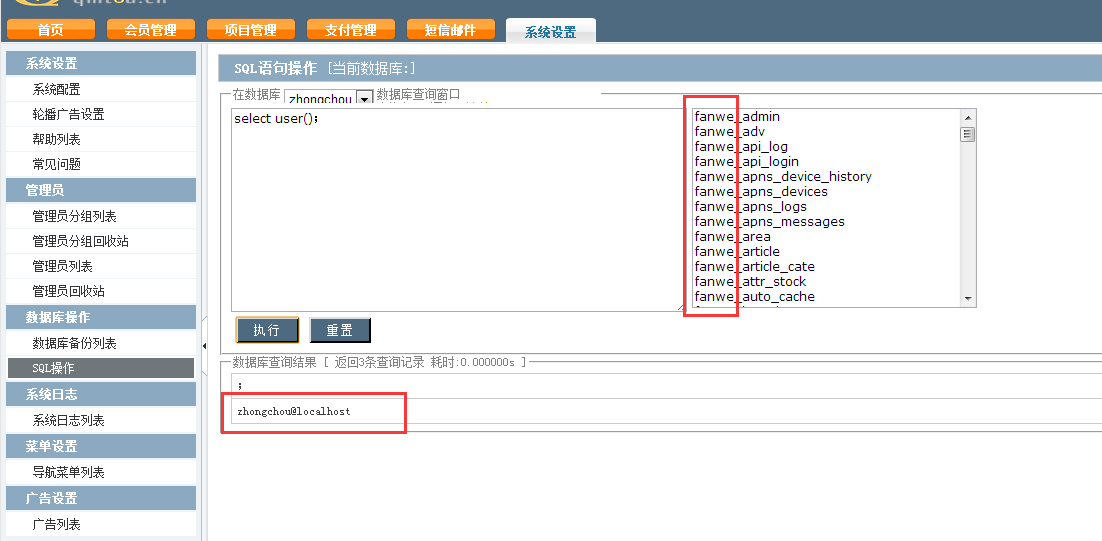

还有更好的,sql操作接口

执行一下select user 看看用户权限

不是root,懒得弄了。

可以看到数据库前缀,fanwe_ 方维

安装说明里面有帝国备份王路径还有账号密码/ebak admin 123456

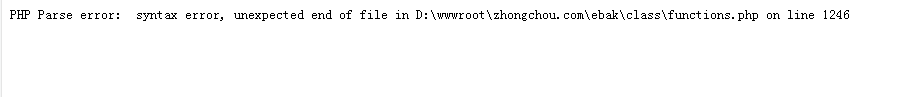

结果...暴露路径,太好了

过多的,我就不深入了,点到这里就行,毕竟本土第一个众筹

求通过 求Rank

漏洞证明:

修复方案:

密码都不改,怎么说好呢

版权声明:转载请注明来源 wooyuners@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝