漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-092067

漏洞标题:酷派短信服务配置不当可导致酷派云所有用户信息泄露(实时泄漏)

相关厂商:yulong.com

漏洞作者: 杀器王子

提交时间:2015-01-15 17:04

修复时间:2015-03-01 17:06

公开时间:2015-03-01 17:06

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-15: 细节已通知厂商并且等待厂商处理中

2015-01-17: 厂商已经确认,细节仅向厂商公开

2015-01-27: 细节向核心白帽子及相关领域专家公开

2015-02-06: 细节向普通白帽子公开

2015-02-16: 细节向实习白帽子公开

2015-03-01: 细节向公众公开

简要描述:

泄露内容包含同步到云端的手机通讯录、信息、拨号记录、记事本、相册,并且可以定位手机位置、拍摄上传当前摄像头前视野等等,危害极大。

详细说明:

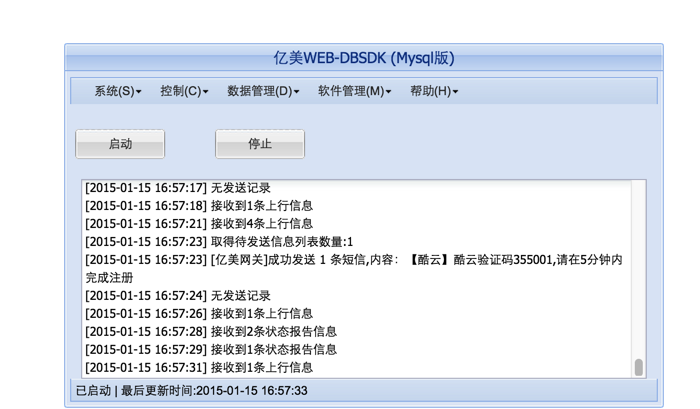

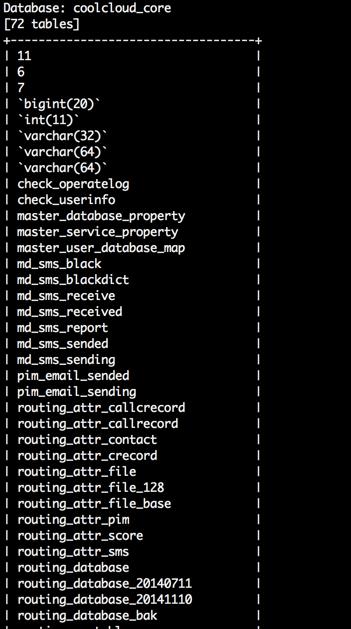

http://m.coolyun.com:9000/main

这个市coolyun注册找回密码的短信网关,没有任何限制直接访问。

数据实时刷新并且可以查看历史短信,功能强大。

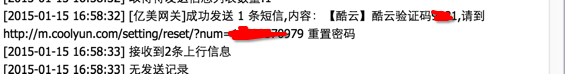

我们随便找一个实时的链接重置用户的密码。

重置并登陆成功。

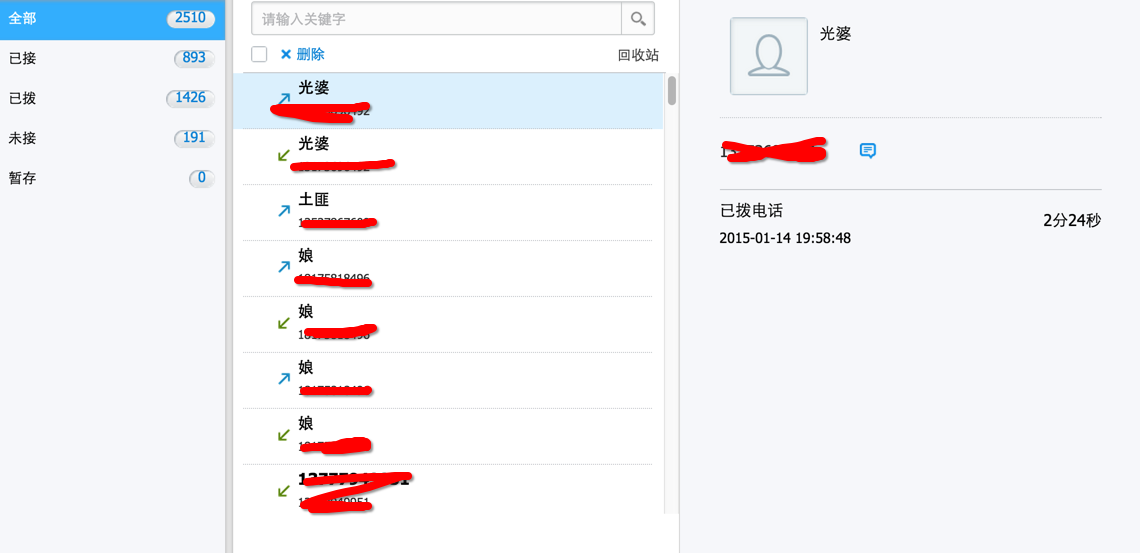

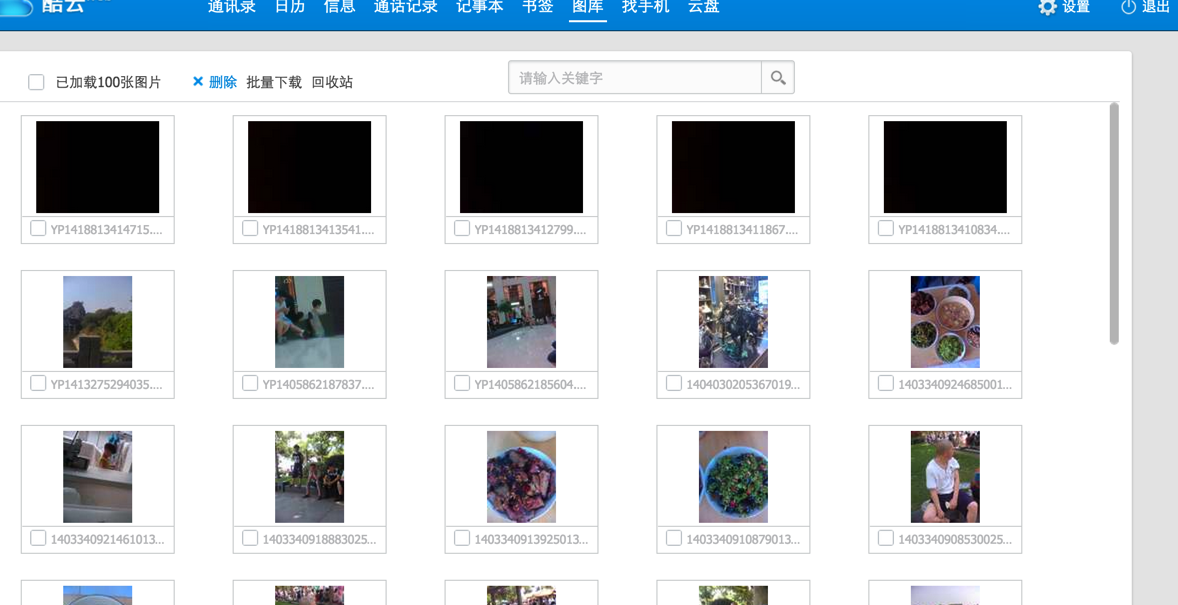

看看这里能做什么。

漏洞证明:

用户隐私一览无余,还可以精确定位位置。

短信网关存在sql注入,可以查到所有注册记录,也就是所,可以查到所有用户的手机号,所以说可以导致所有用户信息泄露。

注入点

http://m.coolyun.com:9000/services/cfgAction?_dc=1421302550495&act=search_records&target=send&page=1&send_from=&send_end=&schedule_from=&schedule_end=&status=-1&mobile=xxxx

mobile参数可以注入。

修复方案:

访问限制

版权声明:转载请注明来源 杀器王子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2015-01-17 13:35

厂商回复:

十分感谢“杀器王子”反馈的漏洞,由于临时策略变更,酷云短信注册服务端口临时暴露,导致可以被外部访问,引起该安全问题。此问题并非泄露所有用户信息,经恶意利用 ,可能会成功访问目标用户的云端信息。

我们十分重视用户的隐私安全,一经发现立即进行了整改。感谢对酷派安全的关注!

最新状态:

暂无