漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-090935

漏洞标题:QQ邮箱突破token限制CSRF设置任意提醒

相关厂商:腾讯

漏洞作者: 专注XSS三十年

提交时间:2015-01-12 17:34

修复时间:2015-04-13 16:58

公开时间:2015-04-13 16:58

漏洞类型:CSRF

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-12: 细节已通知厂商并且等待厂商处理中

2015-01-13: 厂商已经确认,细节仅向厂商公开

2015-01-16: 细节向第三方安全合作伙伴开放

2015-03-09: 细节向核心白帽子及相关领域专家公开

2015-03-19: 细节向普通白帽子公开

2015-03-29: 细节向实习白帽子公开

2015-04-13: 细节向公众公开

简要描述:

http://www.wooyun.org/bugs/wooyun-2014-087869/trace/2f5af7de40f9e859d432e8fae142803a

这个未通过漏洞的案例挖掘,如果不能引起重视,后续还会继续挖掘一系列案例。之所以选择腾讯仅仅是因为腾讯影响比较大,并不代表其它厂商就安全。

怎么说呢,虽然确实不算是漏洞,但是危害确实存在。之所以自评分高完全是因为我自己觉得前所未有且设计精巧非常牛逼无比强悍(省略自我吹捧一万字)

对于本具体案例来说,特点在于完全无视QQ邮箱的关键字过滤规则,可以发任意网站域名和任意内容,比如dubo,zousi,miyao,qiangzhi等等……完全不受过滤限制。危害你要多大就有多大。而这一切的前提仅仅是一个网络图片地址。操作简单,危害性大,自我评价满RANK!

详细说明:

我们以往的后台CSRF需要面对的困难是后台操作加上token,就无法构造了。这个思路就可以解决这个难题,通过referer来取得token / sid 之后,利用header重定向,自动实现CSRF。

具体到本案例,腾讯邮箱的这个利用构成基于两个要点:

1 使用远程图片来获取referer,在QQ邮件中的图片,referer会带有收件人的sid

2 使用SID的GET命令来生成日历提醒,定时执行指定内容。

通过一个简单的脚本将以上两点结合制作成自动执行功能。

这个思路同样适合任何token在链接中的程序,比如wapqq,以及大部分手机应用。

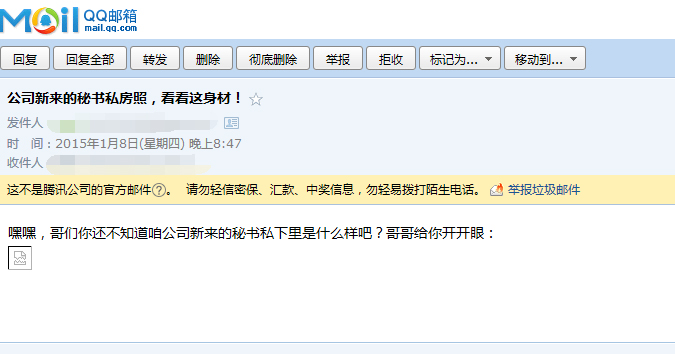

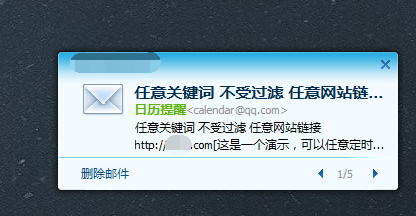

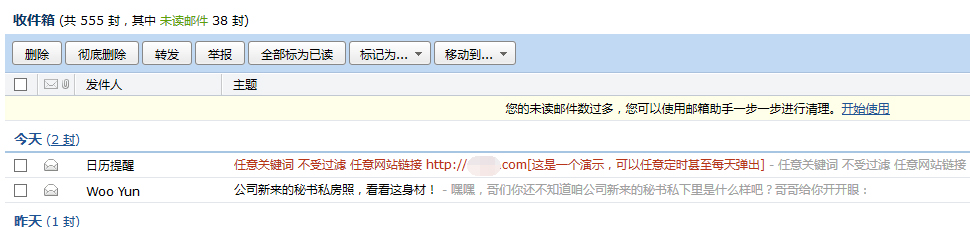

操作步骤:将附加代码保存在网站上,向目标受害者发送一封内容普通的邮件,通过插入图片功能调用这个链接。当受害者查看图片的时候,触发CSRF,会后台自动加入一个日历提醒。根据程序代码,3分钟后弹出右下角弹窗,同时在新邮件列表中显示红色醒目文字。

这个弹出的内容不但可以写超链接,同时没有任何过滤。

漏洞证明:

修复方案:

just xss it.

版权声明:转载请注明来源 专注XSS三十年@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-01-13 17:25

厂商回复:

非常感谢您的报告。这个问题我们已经确认,正在与业务部门进行沟通制定解决方案。如有任何新的进展我们将会及时同步。

最新状态:

暂无