漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-090659

漏洞标题:中国联通某系统存高危漏洞可致相关信息记录\LBS\社会等信息泄露风险

相关厂商:中国联通

漏洞作者: 路人甲

提交时间:2015-01-08 14:15

修复时间:2015-02-22 14:16

公开时间:2015-02-22 14:16

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-08: 细节已通知厂商并且等待厂商处理中

2015-01-13: 厂商已经确认,细节仅向厂商公开

2015-01-23: 细节向核心白帽子及相关领域专家公开

2015-02-02: 细节向普通白帽子公开

2015-02-12: 细节向实习白帽子公开

2015-02-22: 细节向公众公开

简要描述:

该漏洞可以查询用户的流量情况,以及最近联系人号码....

还可以得到目标号码手机绑定的邮箱帐号,手机IMEI,手机型号···还能定位,简直就是查小三神器啊!!!

详细说明:

漏洞证明:

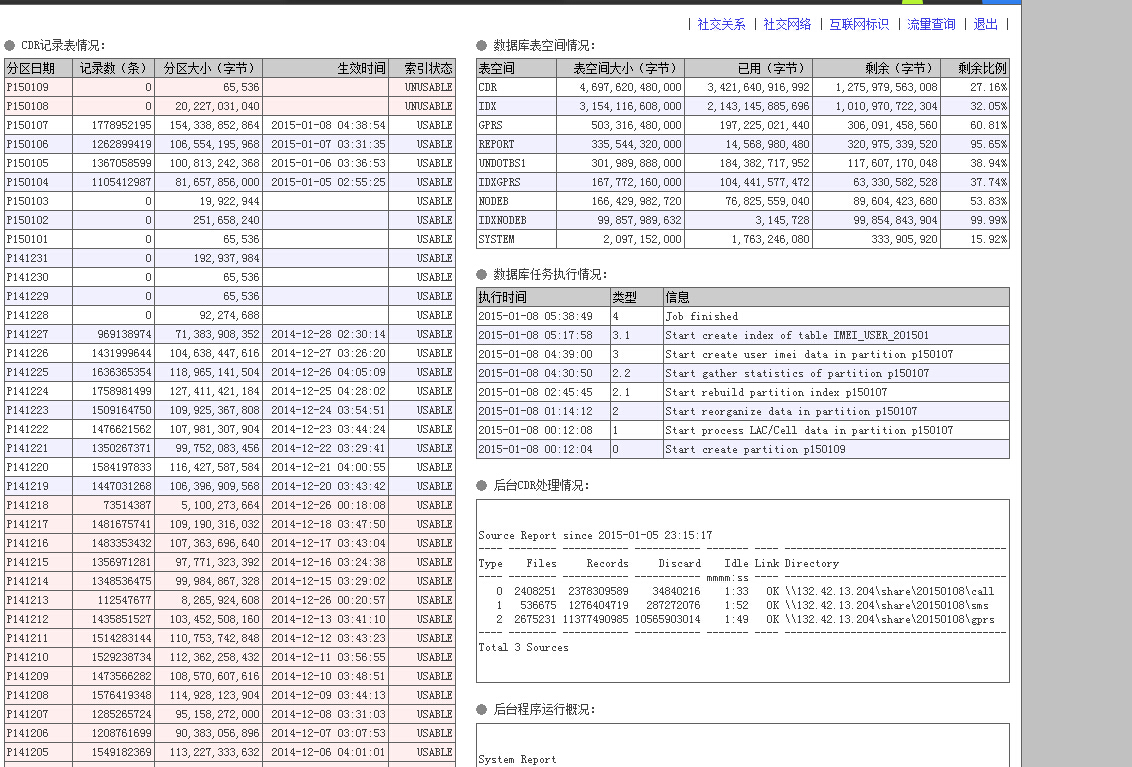

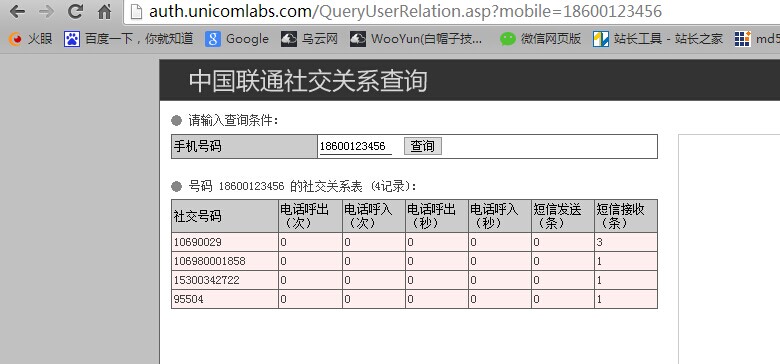

首先噢,可以看到最近联系人的联系频率···这还没啥,顶多用来查小三把

接着本文唯一的亮点

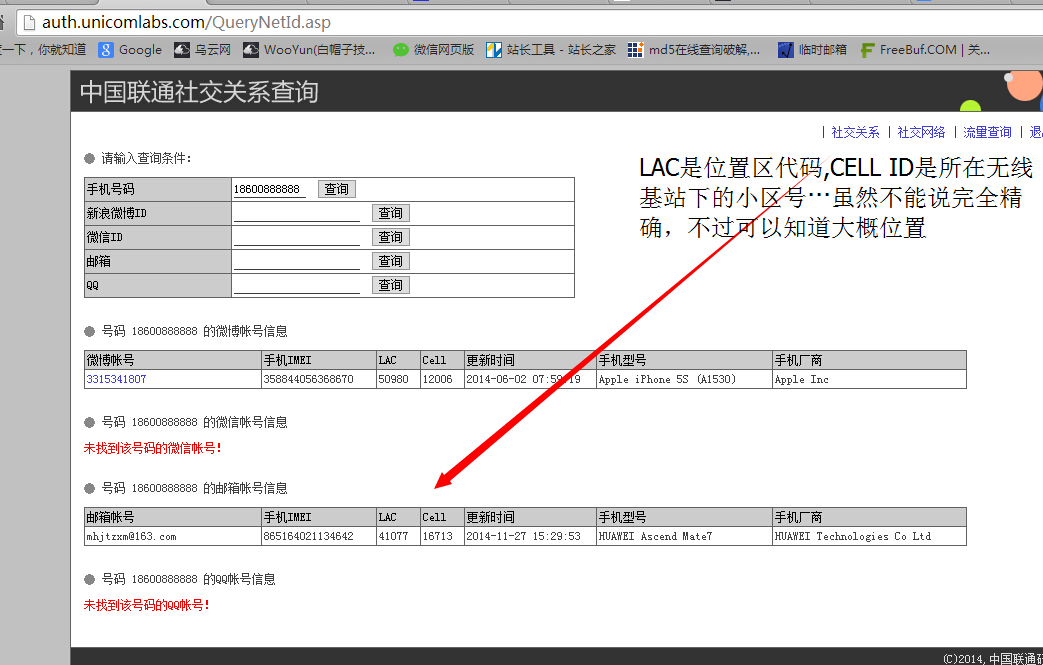

可以通过用户号码的邮箱帐号,手机IMEI,LAC Cell,更新时间,手机型号,手机厂商,新浪微博ID,微信ID,邮箱,QQ

在某个地方使用过该SIM卡登陆过的邮箱,微信,QQ,新浪微薄都可以知道···

这这这····简直是查小三神器啊!

这里还有一个隐藏的功能,如截图里说的可以获取LAC Cell,额好吧,一开始不知道是什么意思,百度了一下。是基站位置的代码和小区位置代码。,难不成还能定位?百度了谷歌一番

这里还给出了利用工具的源码。原谅我没有环境就不编译了。

也可以通过这里在线定位查询了。

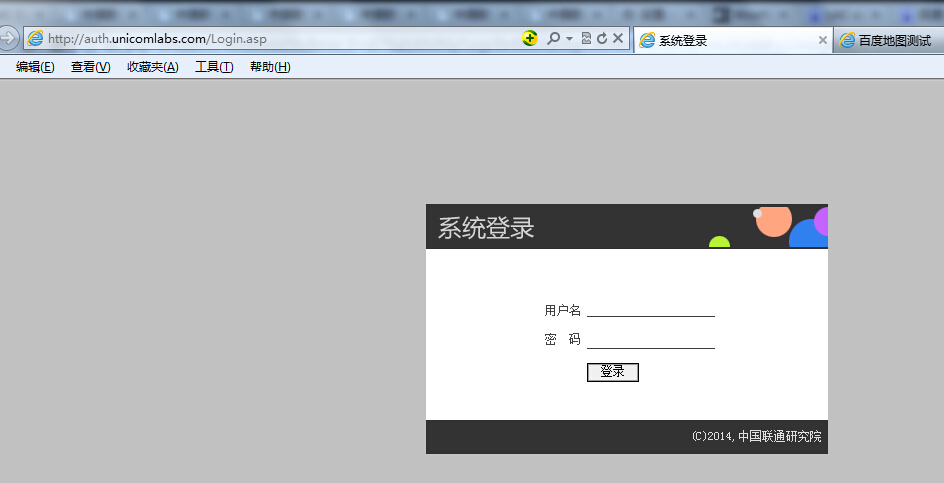

我猜该系统还并没有完善,又或者是因为我禁用了JS,所以部分功能失效···

这里的流量查询可以看到有一个界面,但是我测试了几个号码界面并不能正常打开。

众所周知,联通营业厅登陆后也有流量查询的功能,而那个流量查询可以精确到你什么时间段,访问什么网站。我猜这个界面估计也是一毛一样的功能把?

神器还扫到

这样一个地址,而在主页是没有看到相关链接的,莫非还有更多隐藏功能?

修复方案:

你猜?

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2015-01-13 10:31

厂商回复:

CNVD确认所述情况,已经转由CNCERT向中国联通通报。

最新状态:

暂无