漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-090121

漏洞标题:中国计算机技术职业资格网特殊字符未过滤

相关厂商:cncert国家互联网应急中心

漏洞作者: 理工小强

提交时间:2015-01-06 16:46

修复时间:2015-02-20 16:48

公开时间:2015-02-20 16:48

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:7

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-06: 细节已通知厂商并且等待厂商处理中

2015-01-11: 厂商已经确认,细节仅向厂商公开

2015-01-21: 细节向核心白帽子及相关领域专家公开

2015-01-31: 细节向普通白帽子公开

2015-02-10: 细节向实习白帽子公开

2015-02-20: 细节向公众公开

简要描述:

详细说明:

成绩查询接口特殊字符过滤存在问题,只进行了本地JavaScript检查,并未做服务器端验证,于是比如%这样的字段就可以被传递进去了,就出现了传说中的注入问题。

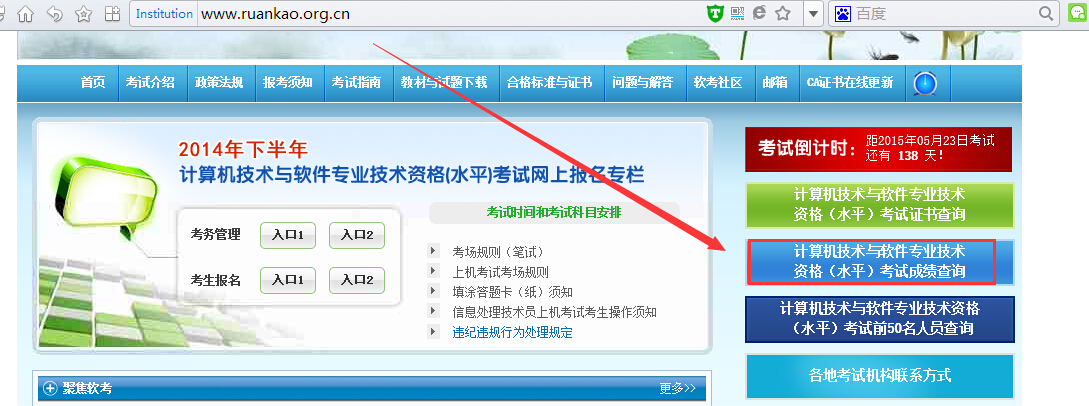

通过官方主页进入“计算机技术与资格成绩查询”,如图所示:

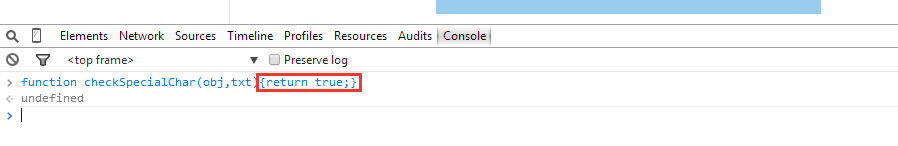

成绩查询的时候,比如姓名字段如果空着或者写上 % 就会提示你非法字符之类的,检查代码如下:

于是我就想呀,试试处理掉本地的验证

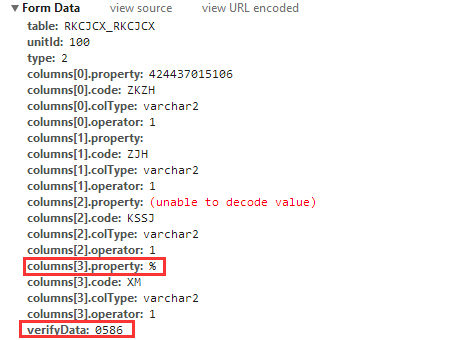

直接在console中输入自己的函数,覆盖页面中的函数,于是去提交

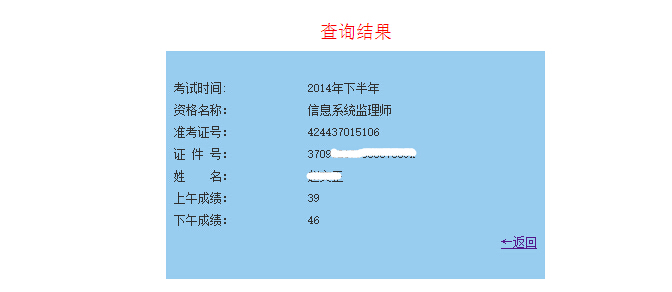

发现数据直接上去了,然后成绩也出来了

不知道这是哪个哥们的,视乎没有考过 Σ( ° △ °|||)︴

曾经是工信部下面的软考的,没敢尝试注入删除数据啥的,看这架势,应该是十有八九可以对数据库耍流氓了。

漏洞证明:

详细描述里面说了,只要本地JavaScript不组织,特殊字符啥的都能上去。

修复方案:

server端也做一次特殊字符处理

版权声明:转载请注明来源 理工小强@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-01-11 10:35

厂商回复:

最新状态:

暂无