漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-089909

漏洞标题:远盟康健某系统配置不当可导致内网渗透

相关厂商:healthlink.cn

漏洞作者: 路人甲

提交时间:2015-01-04 18:54

修复时间:2015-02-18 18:56

公开时间:2015-02-18 18:56

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-04: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-02-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

商业合作:

中国人寿保险股份有限公司 中国平安保险(集团)股份有... 中国太平洋财产保险股份有限... 中国人民保险集团股份有限公...美国友邦保险有限公司 美国丘博保险集团 中国国际航空公司 中国电信万事达卡国际组织 广大永明保险公司 天安人寿保险股份有限公司 华安财产保险股份有限公司英大泰和财产保险股份有限公... 大众保险股份有限公司 中国太平保险集团公司 泰康人寿保险股份有限公司国华人寿保险股份有限公司 瑞泰人寿保险有限公司 长城人寿保险股份有限公司 信泰人寿保险股份有限公司中韩人寿保险有限公司 阳光保险集团股份有限公司 中德安联人寿保险有限公司 合众人寿保险股份有限公司国联(北京)保险经纪有限公... 浙商财产保险股份有限公司 瑞宝健康产业(控股)集团 都邦财产保险有限公司中航三星人寿保险有限公司 北京卡巴斯基科技有限公司 中意人寿保险有限公司

合作机构

中国医院协会 中国医院协会急救中心(站)...

详细说明:

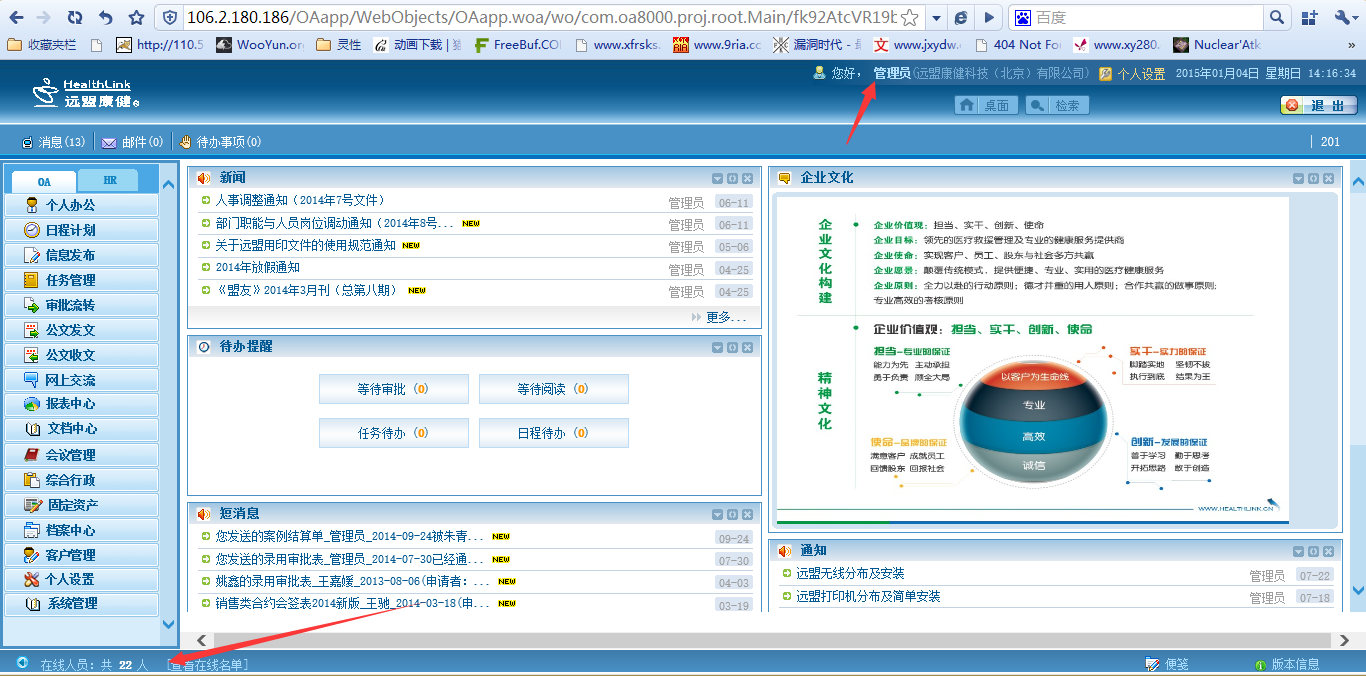

OA系统:

http://106.2.180.186/

存在弱口令 admin 654321

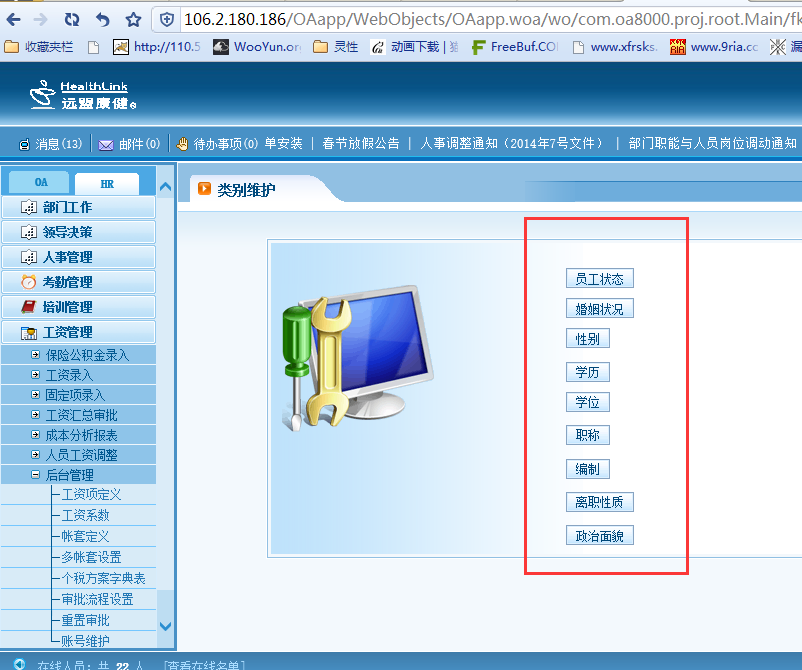

所有员工信息泄露(员工敏感信息)

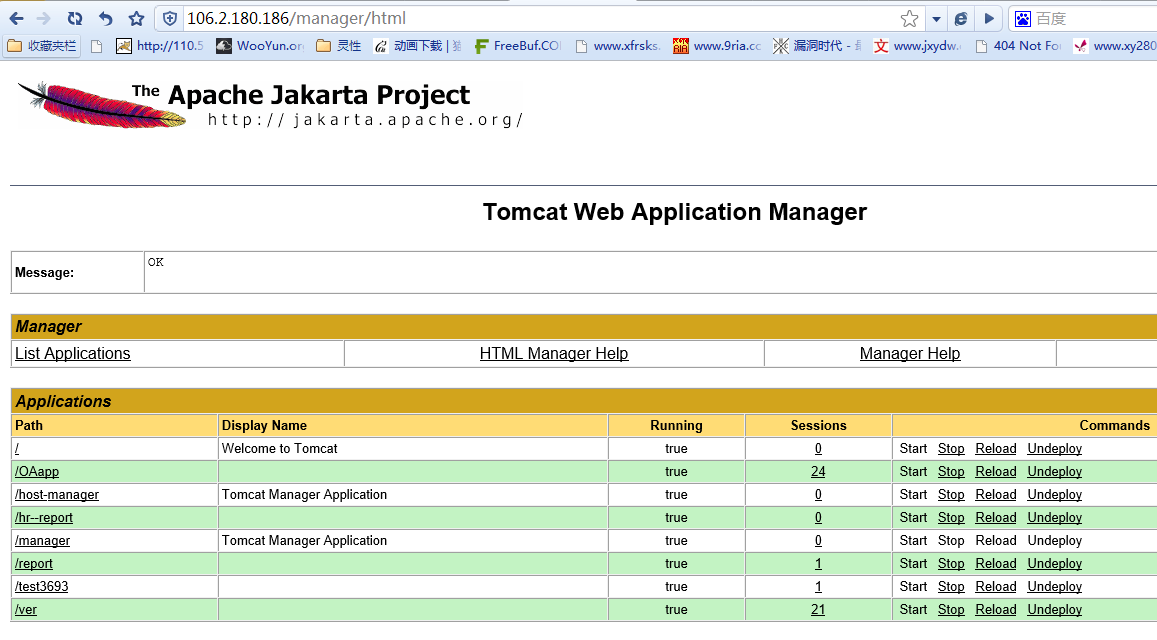

OA系统存在默认配置的tomcat口令

账号admin

密码htoa

登陆tomcat后台:

TOMCAT后台gets无压力:

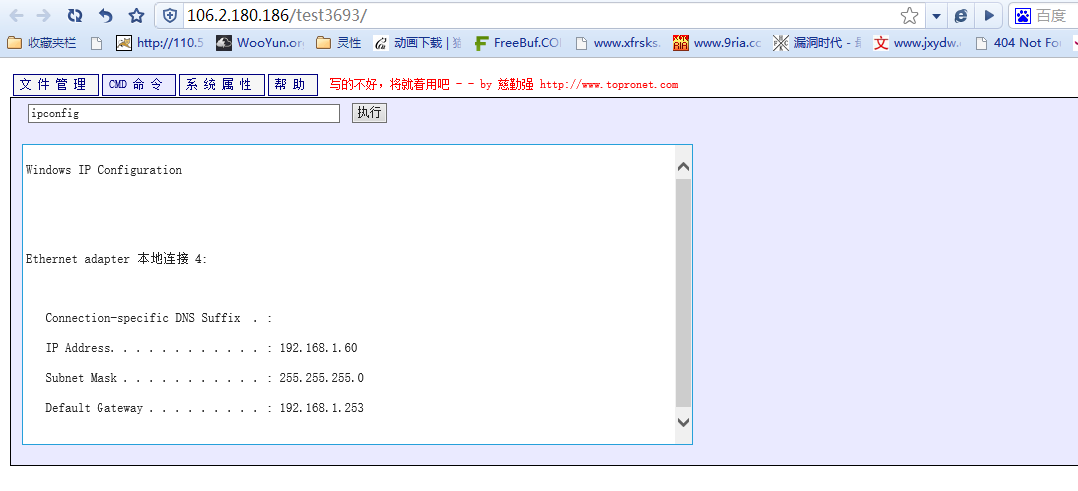

默认system权限,内网的所以就不深入了。

漏洞证明:

http://106.2.180.186/test3693/

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝