漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-089498

漏洞标题:如何使用360某企业产品控制航天四创全网并扩大危害影响面(以航天科技/工信部为例)

相关厂商:cncert国家互联网应急中

漏洞作者: 淡漠天空

提交时间:2015-01-04 11:50

修复时间:2015-02-18 11:52

公开时间:2015-02-18 11:52

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-04: 细节已通知厂商并且等待厂商处理中

2015-01-09: 厂商已经确认,细节仅向厂商公开

2015-01-19: 细节向核心白帽子及相关领域专家公开

2015-01-29: 细节向普通白帽子公开

2015-02-08: 细节向实习白帽子公开

2015-02-18: 细节向公众公开

简要描述:

年底打卡漏洞

内网。。。。在于要了解它的架构+业务

详细说明:

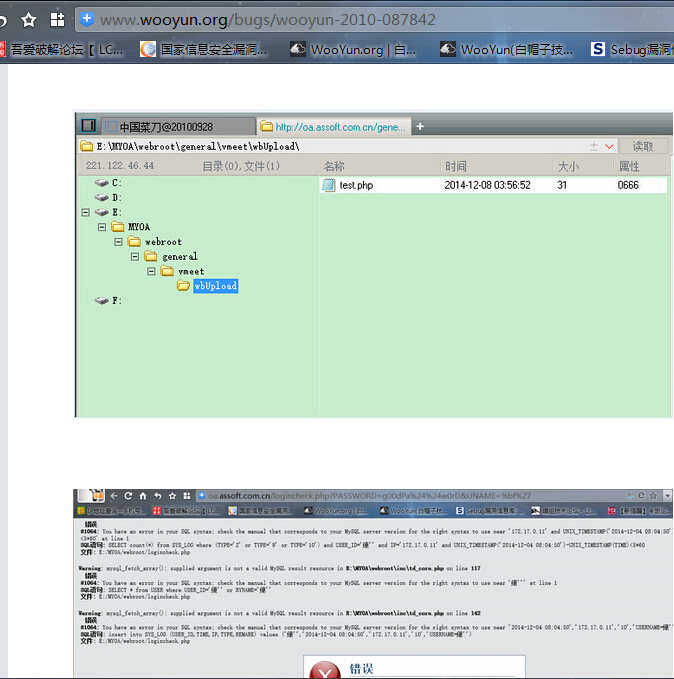

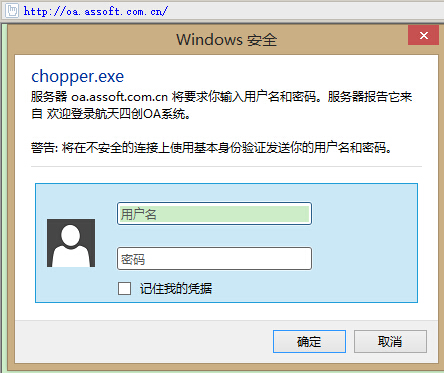

WooYun: 通达OA某版本系统存在通用SQL注入(附注射技巧) 入口应用

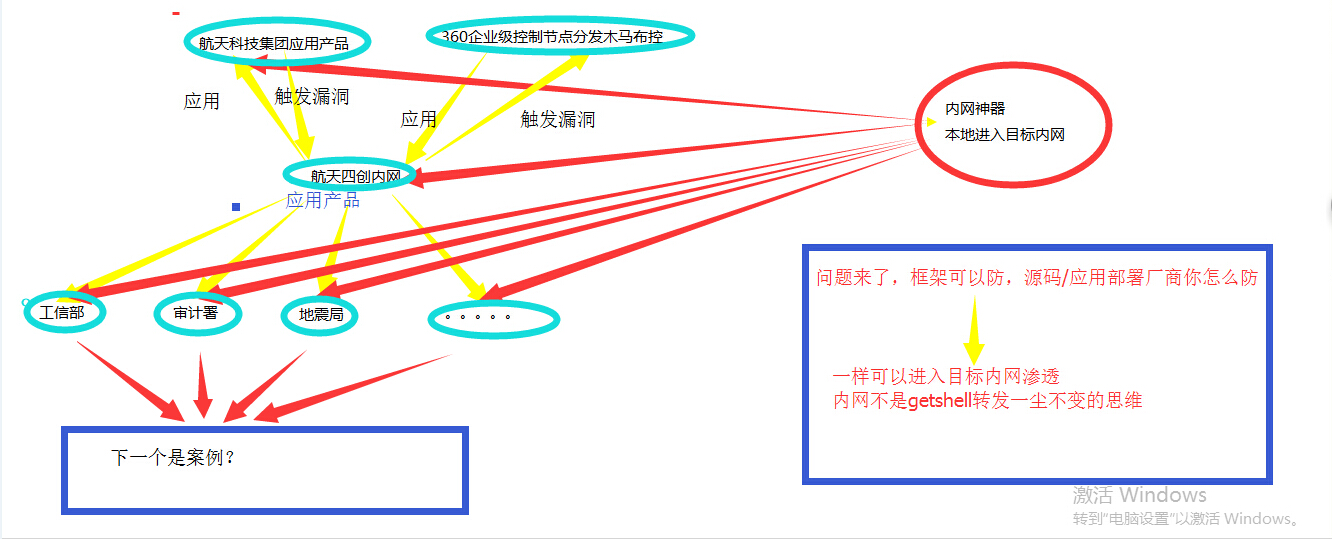

WooYun: 中国某航天科技集团公司内网可被跨域渗透 附加伤害值

WooYun: 360某企业防护产品默认功能配置不当+后台getshell+远控/木马分发利用内网 内网全网布控方法(两个案例全部应用)

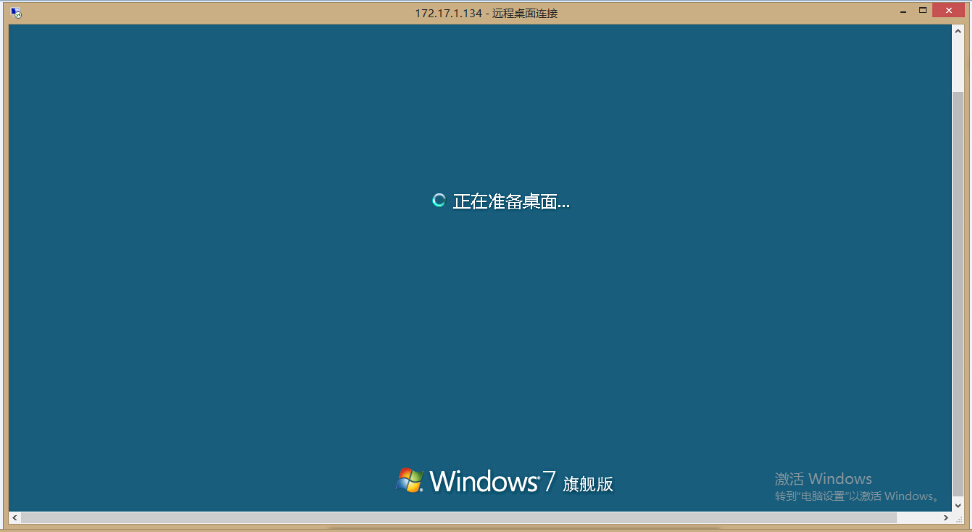

入口点+企业级产品控制节点(区别航天科技的远程桌面控制节点与海尔的radmin控制节点)=还是全网控制

WooYun: 360某企业防护产品默认功能配置不当+后台getshell+远控/木马分发利用内网 所应用的案例(172.17.0.11)即是航天四创内网 这里不再复制上图 请跳转

每个企业级内网都各自的架构业务特点 那么航天四创是什么

当使用企业级控制节点控制全网后发现 航天四创有个好习惯/规定:

每年对大型企业级客户进行产品维护,客户案例应用会在其内网测试,当然最重要的是下一个

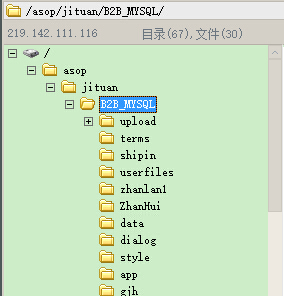

航天四创有备份客户源码(维护产品当然会有了,相当于backup 数据库配置都没变 呵呵呵呵)

航天四创可以接入客户内网。。。。(你们真吊)

举个例子

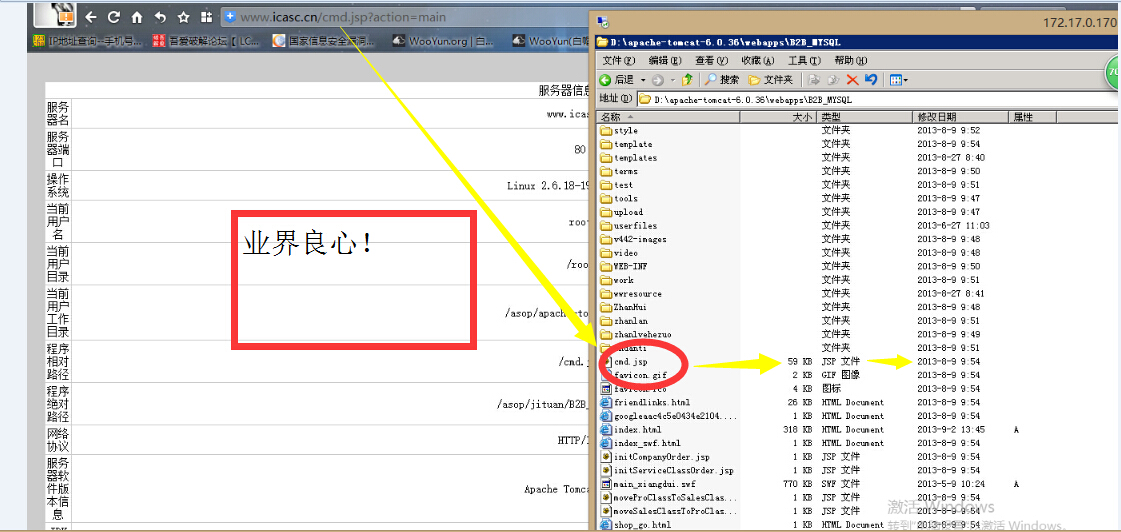

172.17.0.170

部署在航天科技集团内网的系统 航天四创内网进行测试 数据库什么的都有

对了。。。被日过一次 shell没删 业界良心

都不用研究源码了 直接getshell(cmd.jsp已删)

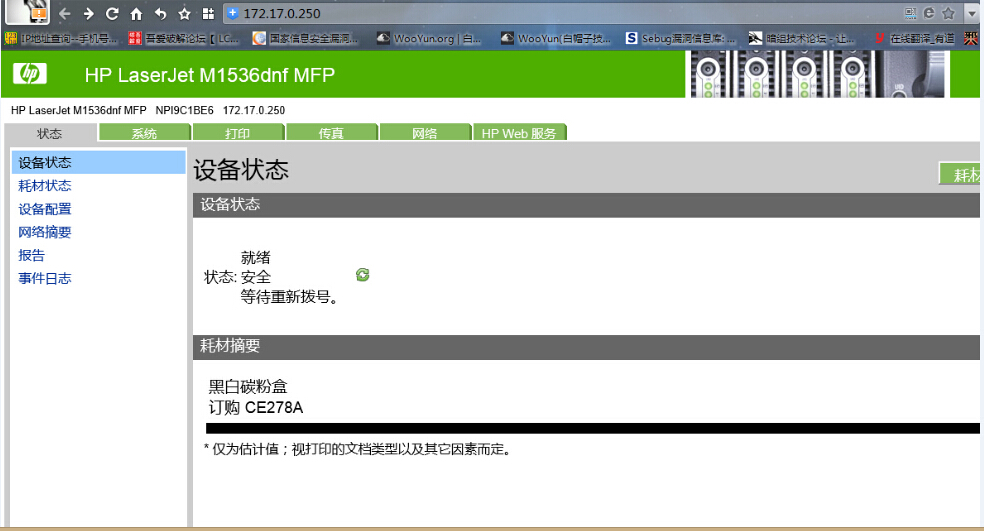

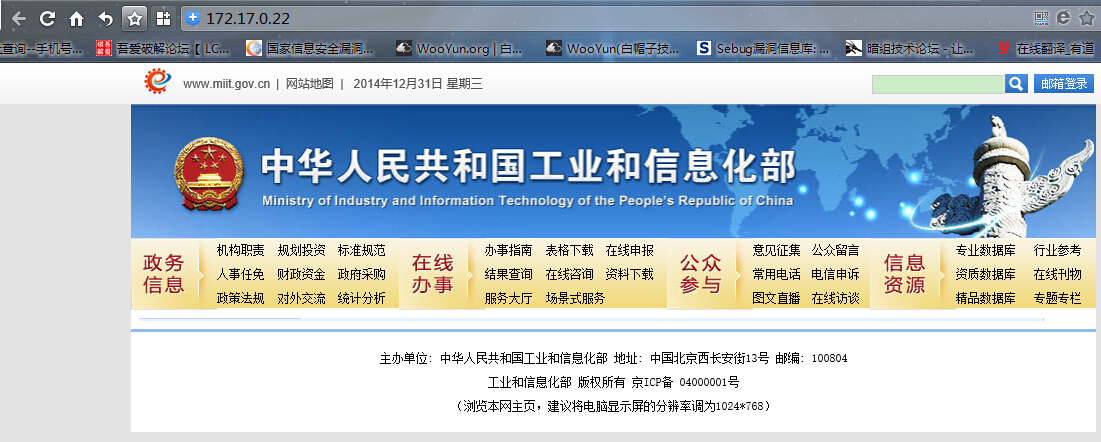

172.17.0.22

直接部署工业部主站的WEB应用。。。控了个人机 正在研究源码getshell

这次图上的简单浅显一点

通达OA的洞也已加验证,只有内网可以正常访问

下一个案例是谁。。。先看看源码吧

漏洞证明:

修复方案:

自检

版权声明:转载请注明来源 淡漠天空@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-01-09 09:31

厂商回复:

CNVD确认所述情况,已经由CNVD通过以往建立的处置渠道向360通报。

最新状态:

暂无