漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0163450

漏洞标题:浙大恩特系统system权限可远程任意命令执行+getshell+ 适当的时候还可以远程登陆

相关厂商:浙大恩特

漏洞作者: 路人甲

提交时间:2015-12-23 14:46

修复时间:2016-02-06 10:45

公开时间:2016-02-06 10:45

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-23: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-02-06: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

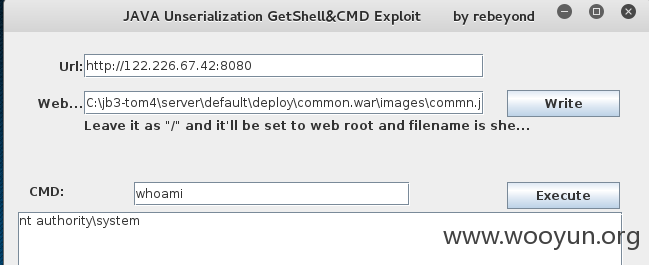

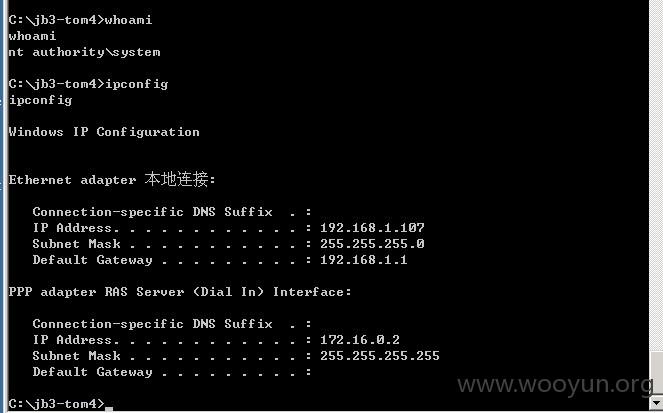

一个java反序列化的问题,由于系统运行的权限较高 ,所以。。

详细说明:

一开始只是想测试一下网站是否有问题,不过后来发现网站的安全工作做得还是很到位的,即使是system权限,但不能执行net命令 ,试了下上传cmd也不可以执行net,

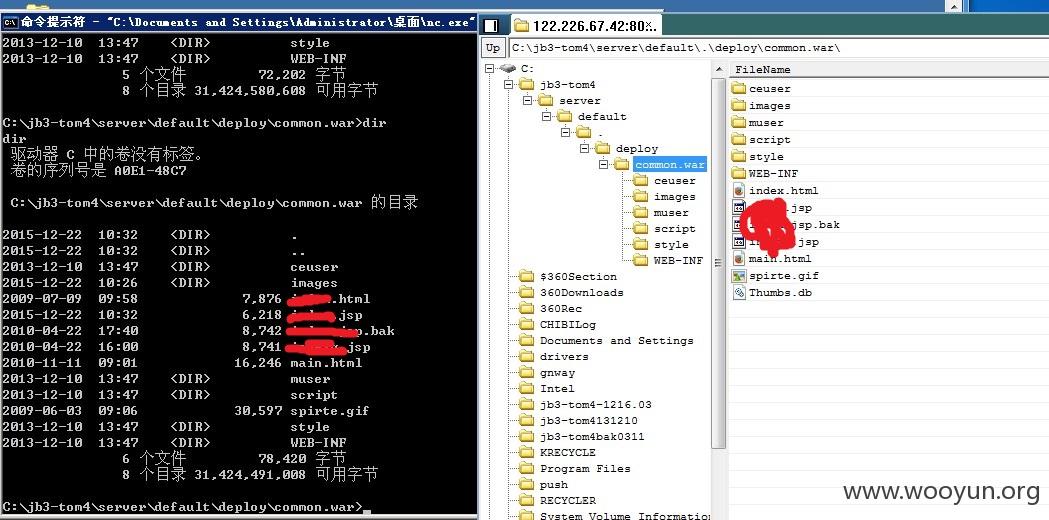

最让我感兴趣的是写webshell ,写上去不能访问,纠结了我一上午,后来突现灵光,脑洞大开,拿到了webshell

http://122.226.67.42:8080/

网站更改了3389连接端口,在找到远程登陆的端口后尝试

抓了下密码 ,没有抓到 ,因为计算机才重新启动运行了3天,不过这很容易给人留下把柄的,怕有人会长时间潜伏在这里,然后扒拉扒拉,,,,,

后来想尝试替换shift,仔细想想这样不好,,,

漏洞证明:

修复方案:

你们懂得

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝