漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0163013

漏洞标题:雷神某处信息泄漏导致全网数据泄露

相关厂商:leishen.cn

漏洞作者: mango

提交时间:2015-12-20 21:44

修复时间:2016-02-01 10:51

公开时间:2016-02-01 10:51

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-20: 细节已通知厂商并且等待厂商处理中

2015-12-21: 厂商已经确认,细节仅向厂商公开

2015-12-31: 细节向核心白帽子及相关领域专家公开

2016-01-10: 细节向普通白帽子公开

2016-01-20: 细节向实习白帽子公开

2016-02-01: 细节向公众公开

简要描述:

今早上~看新闻发现雷神自己做鼠标自己做键盘~还做了电竞椅子~~我靠~~~~去官网一看真爽!!!还真的诶,都挺喜欢的~很好看~~ 晚上回学校下火车就提交漏洞了~~~

详细说明:

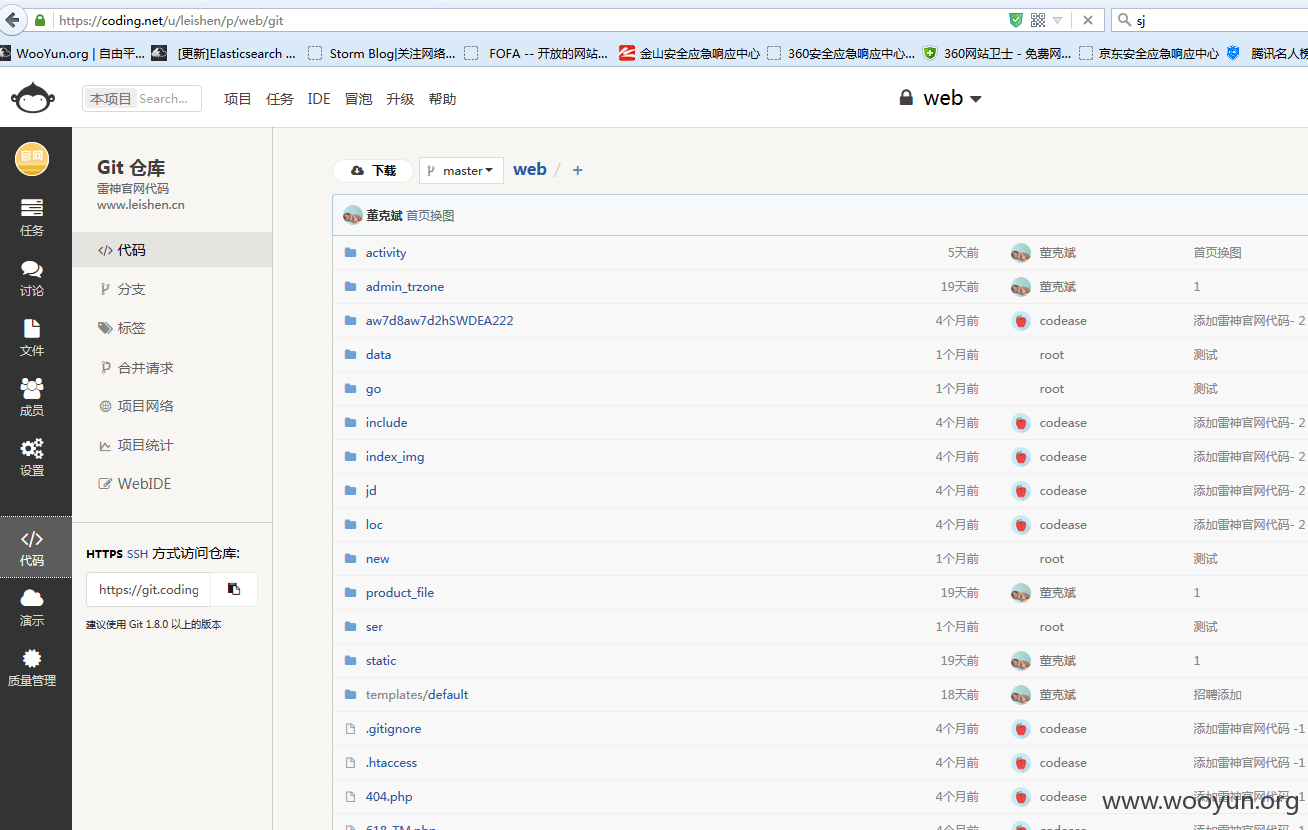

发现主站存在.git 泄漏 并可以下载全站 不过最重要的还是 使用的是

https://leishen:[email protected]/leishen/web.git

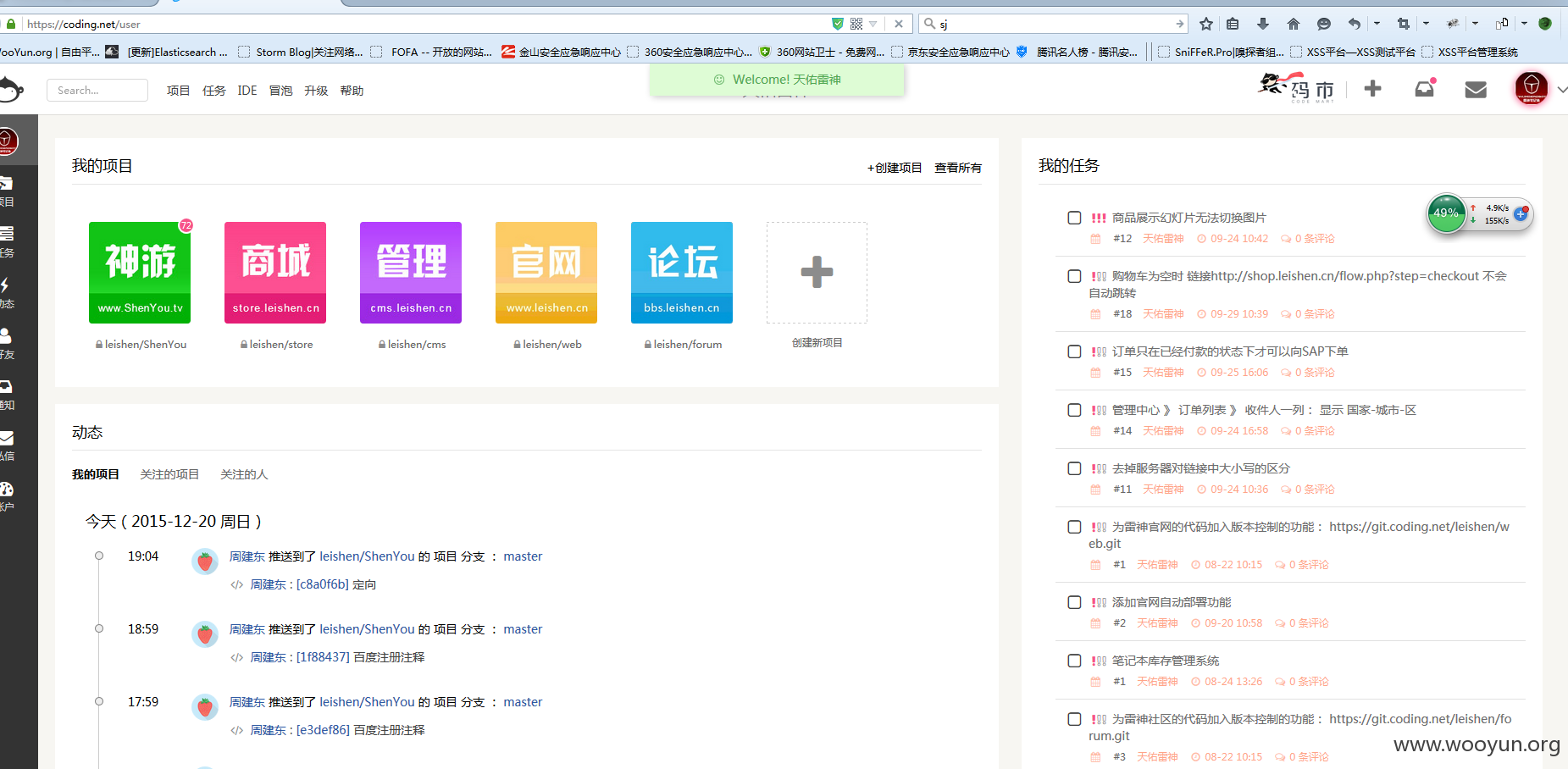

Coding.net

账号密码是 leishen:Haier0806

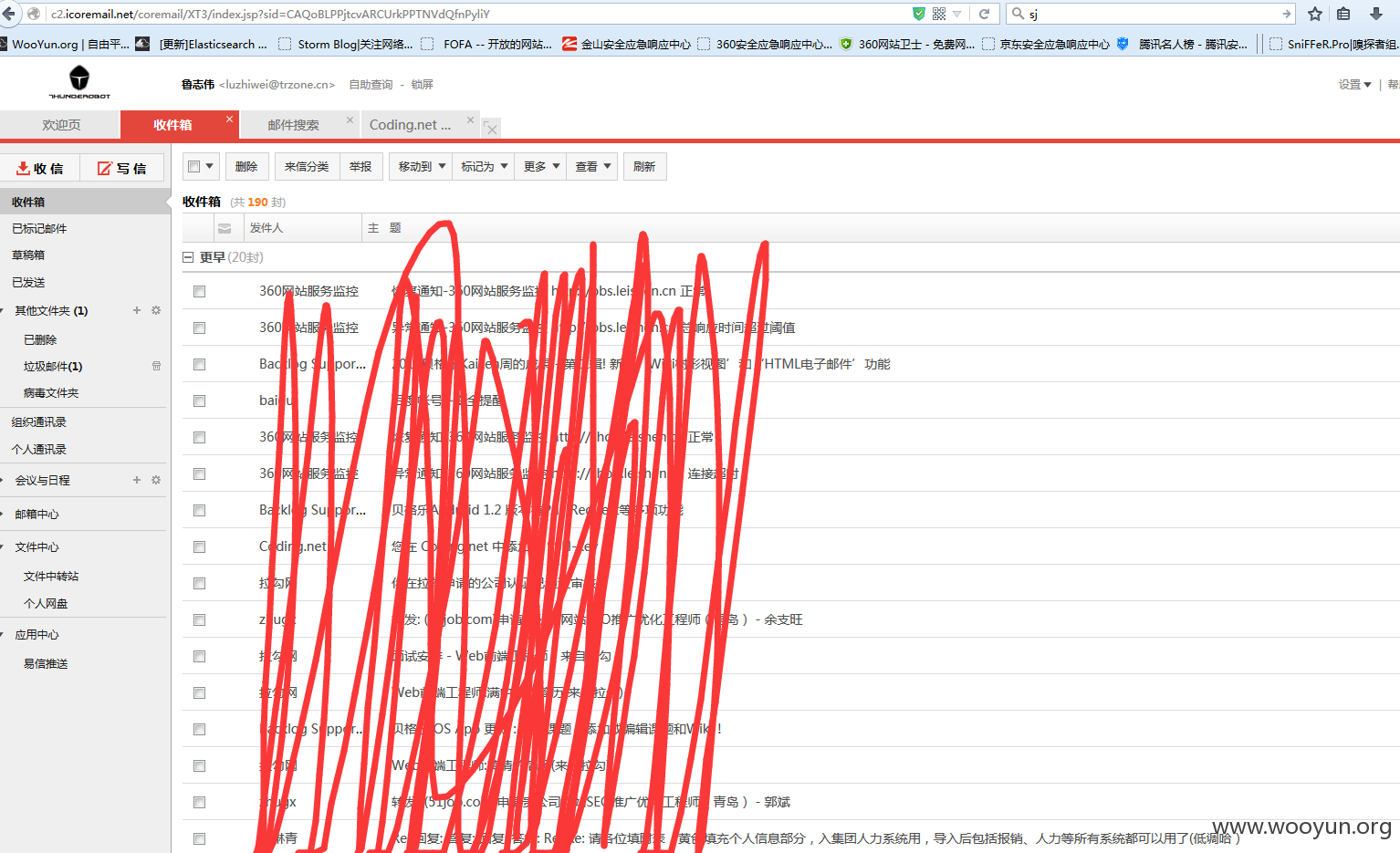

成功登陆coding 所有代码都在这~~~

尝试连接一些mysql

然后慢慢翻 翻到

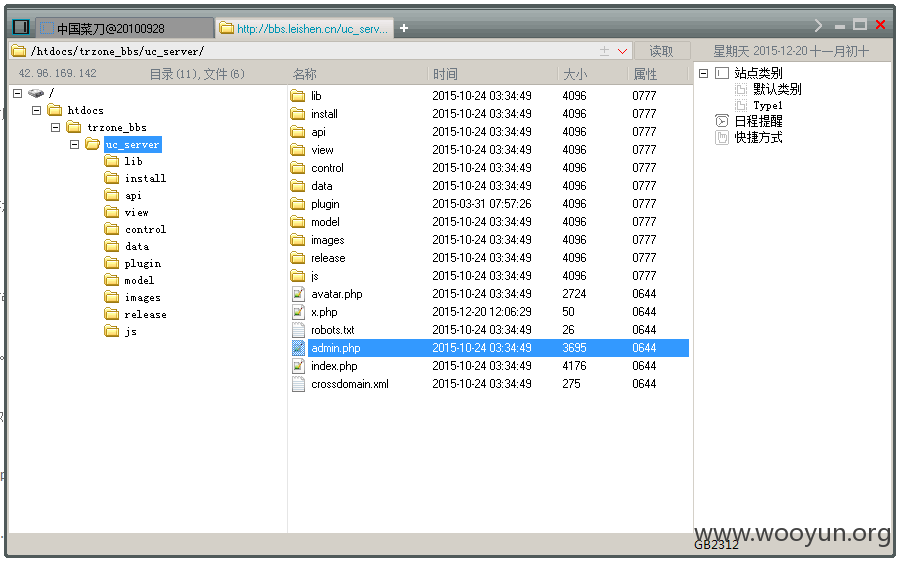

http://store.leishen.cn/ 下面有个/uc_server/应该是和bbs论坛通用的

然后从项目库找到了创始人密码 密码是 123654

但是bbs论坛下的创始人密码却解不开~ 不过没关系反正都是一样用户数据库 我重置一下bbs那边的管理员密码就行 就在我放弃的时候 我习惯性的刷新了一下 bbs的/uc_server的后台 竟然直接进去了!!!(可能因为使用同一个用户数据库导致sid也通用,然后bbs社区认为我就是管理员)

使用

成功shell了BBS站点

然后连接一下数据库(不支持外联的)

以上就是所有数据了~~

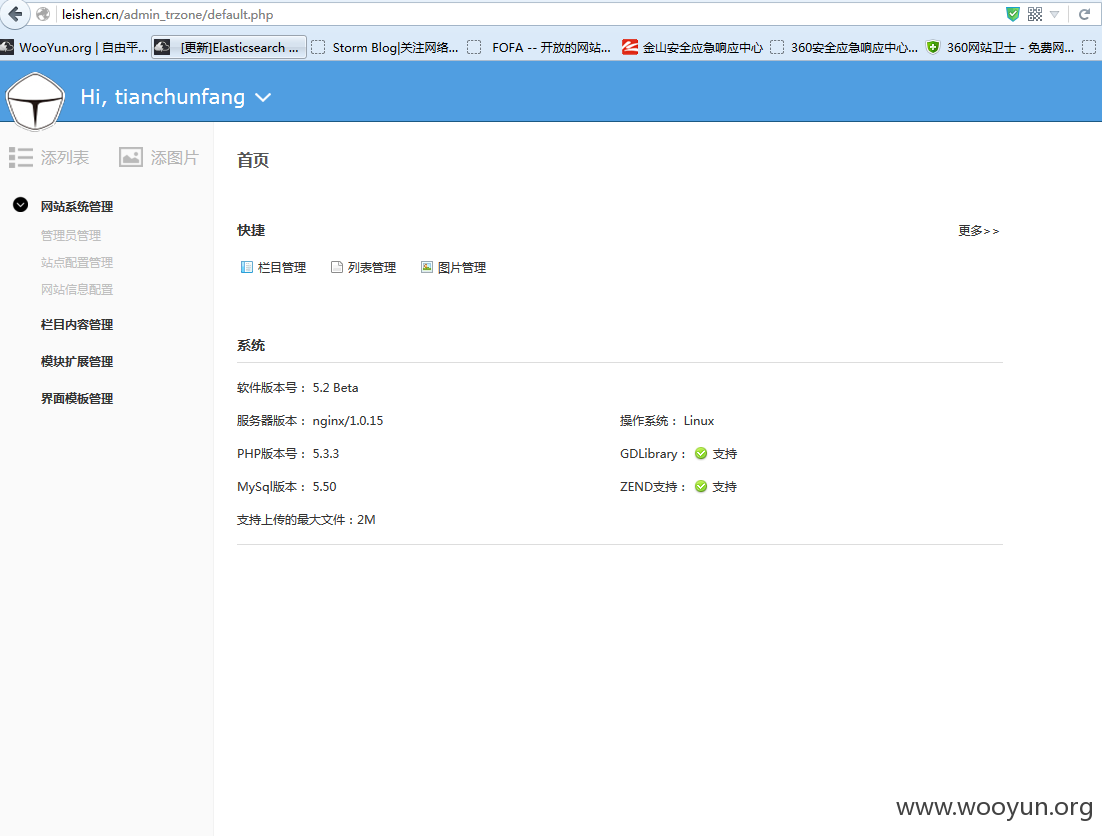

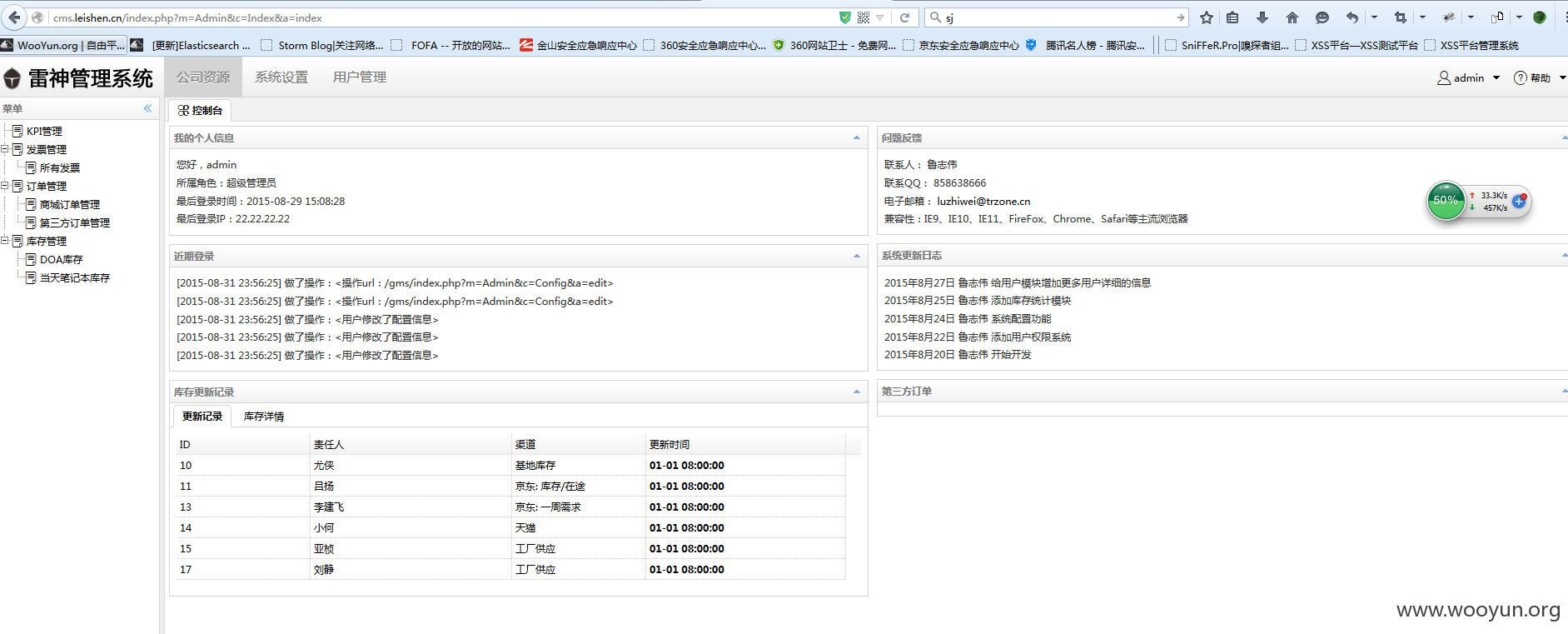

然后登陆了官网的后台

漏洞证明:

修复方案:

将所有站点目录下的.git清除掉~~~包括cms、www、store、bbs等

最后无耻的求送礼物~~码字不易

版权声明:转载请注明来源 mango@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-12-21 11:34

厂商回复:

感谢及时mango及时通知雷神科技

最新状态:

暂无

![((BX5B1KNBMVE]FZMGV_PAP.png](http://wimg.zone.ci/upload/201512/202000501eac655d7202cda98fc42e08cc987ec0.png)

![1%K(GAAQVI[]CPZ%SGEA48W.png](http://wimg.zone.ci/upload/201512/202100516d1f4ccce1078fdd42fa932616f7a6d2.png)

![[KPVKPIRD9J{X]@_RAETP`Q.png](http://wimg.zone.ci/upload/201512/202101465acefc892306adff50ccdb989677cbd1.png)

![PM@9[3VUU67)VN~XR]OLKPQ.png](http://wimg.zone.ci/upload/201512/202059552ae8d59fa1df15ffb7a102b6da240dae.png)