漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0163011

漏洞标题:小爱爱分站目录泄漏,可直接连接数据库,并管理网站

相关厂商:aifuns.com

漏洞作者: 路人甲

提交时间:2015-12-20 22:16

修复时间:2015-12-25 22:18

公开时间:2015-12-25 22:18

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-20: 细节已通知厂商并且等待厂商处理中

2015-12-25: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

详细说明:

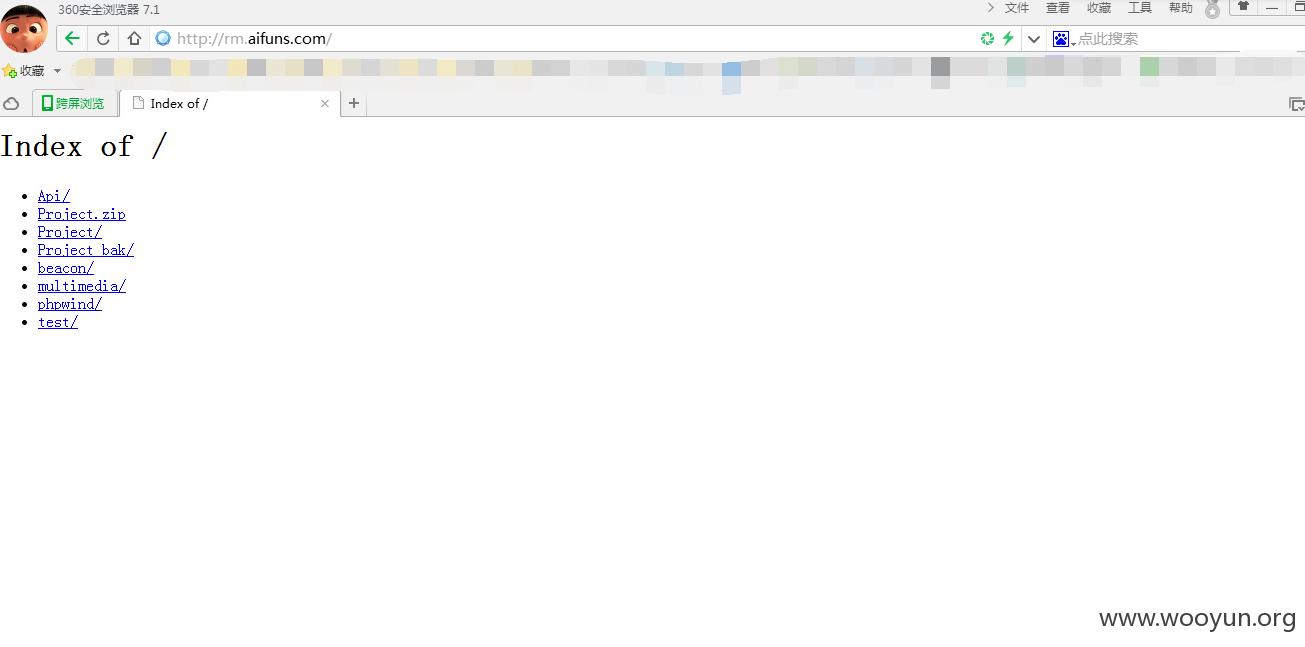

小爱爱,号称全球首款智能跳蛋的情趣玩具,你懂的。分站存在目录泄露,并可以直接管理数据库,并且管理网站,造成源码泄露。

漏洞证明:

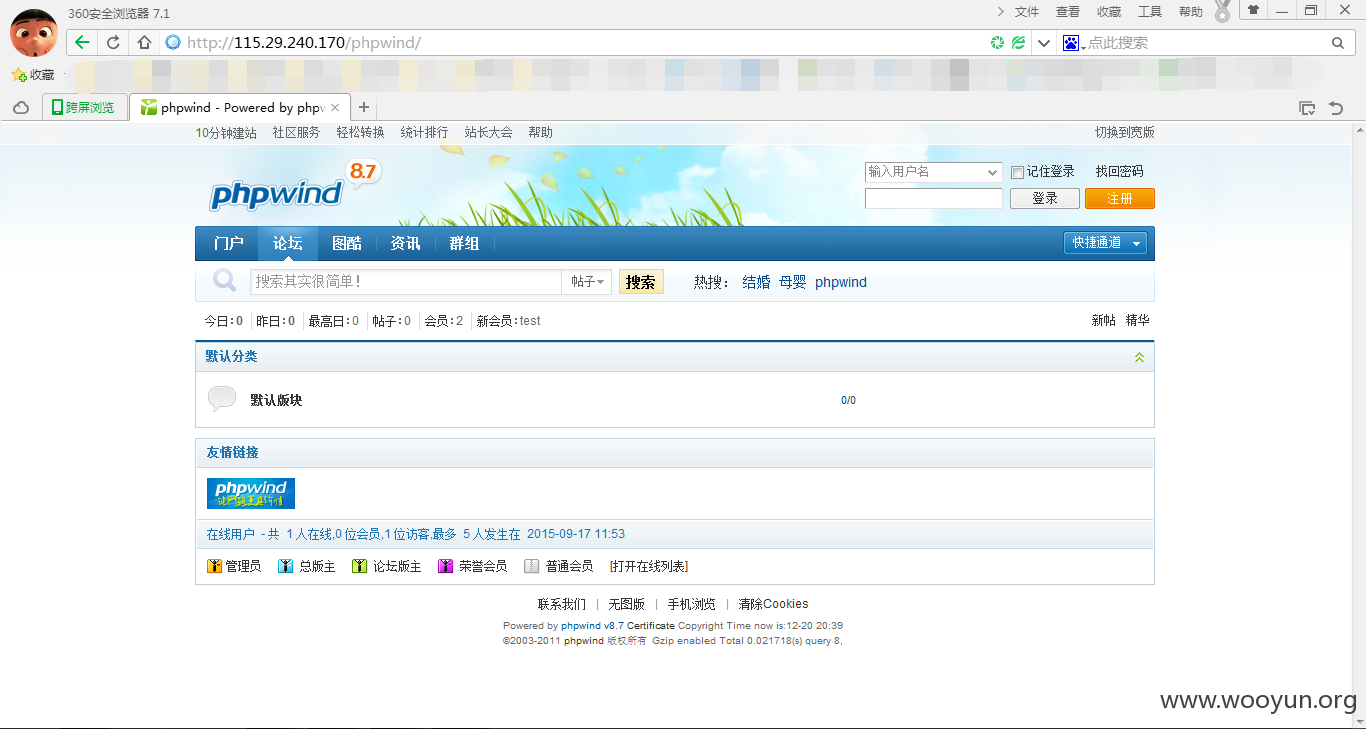

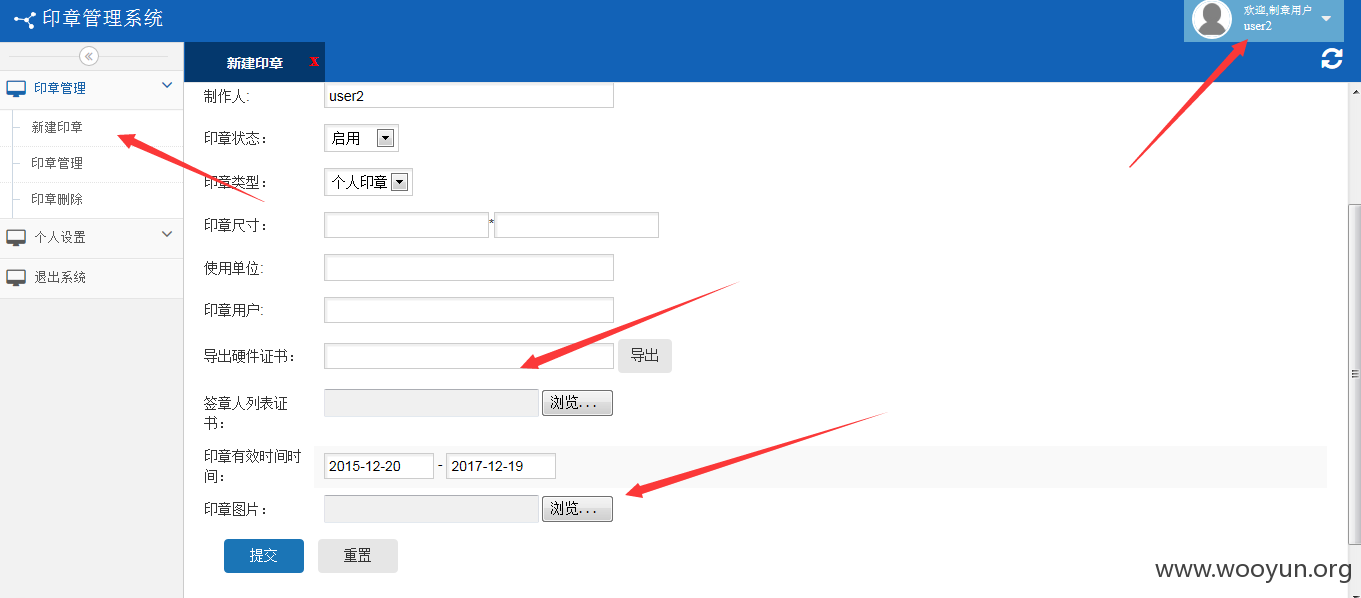

这里面包括了一个电子印章管理系统和一个phpwind的网站目测是准备上线的新网站

并且可以下载源码:Project.zip

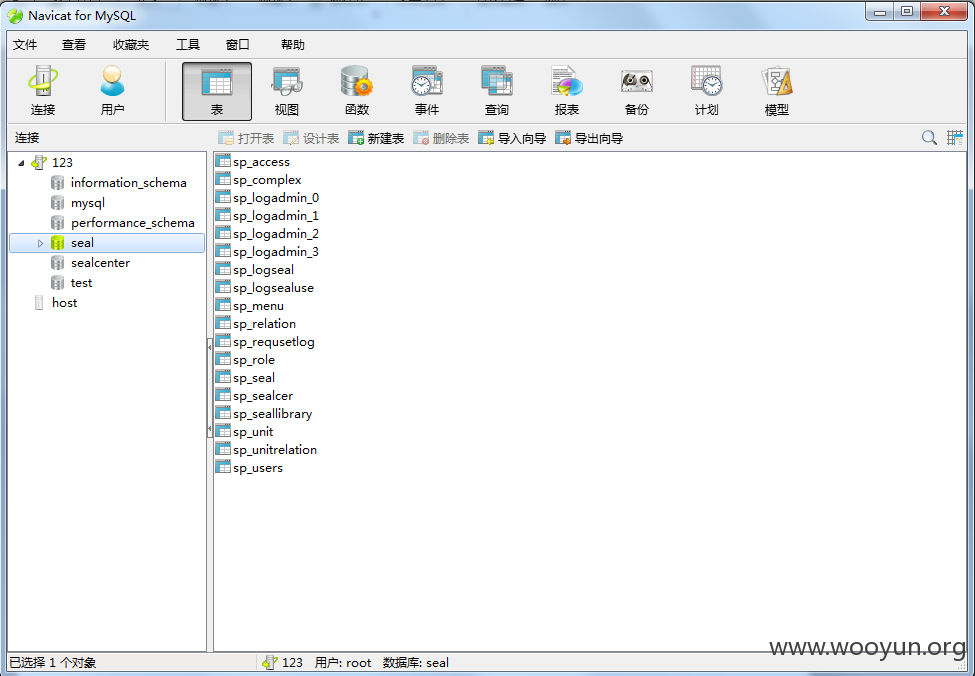

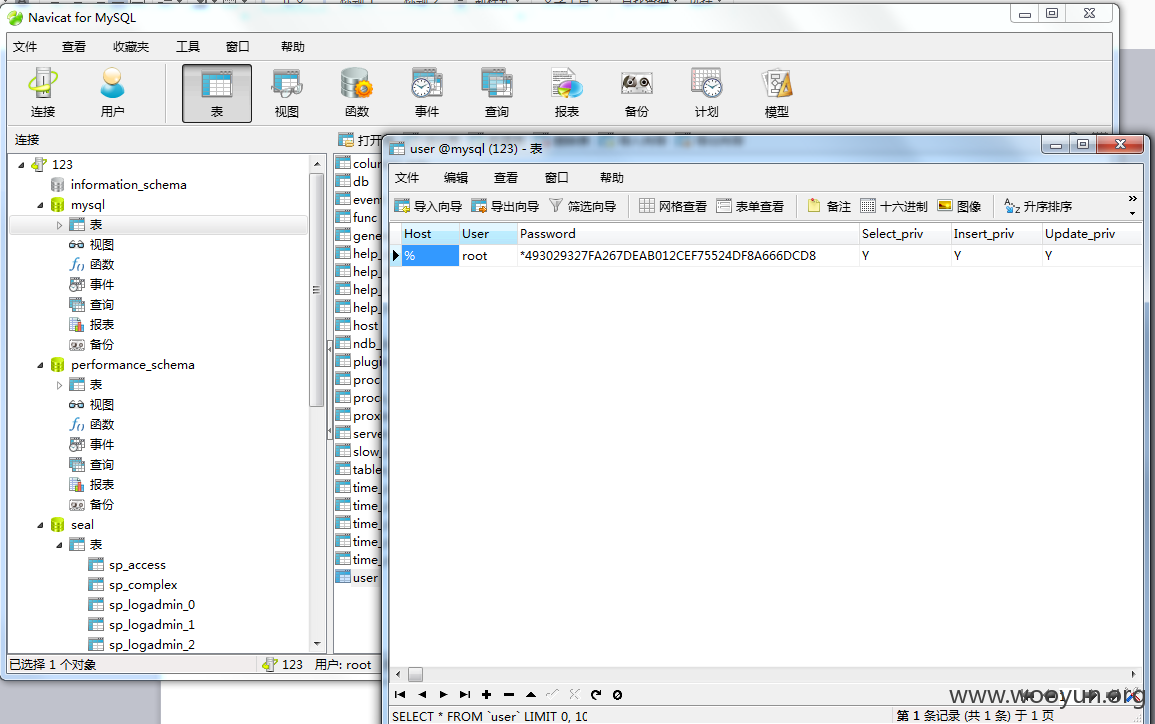

在里面可以看到数据库外联的密码和账号,证明如下:

在config.php下

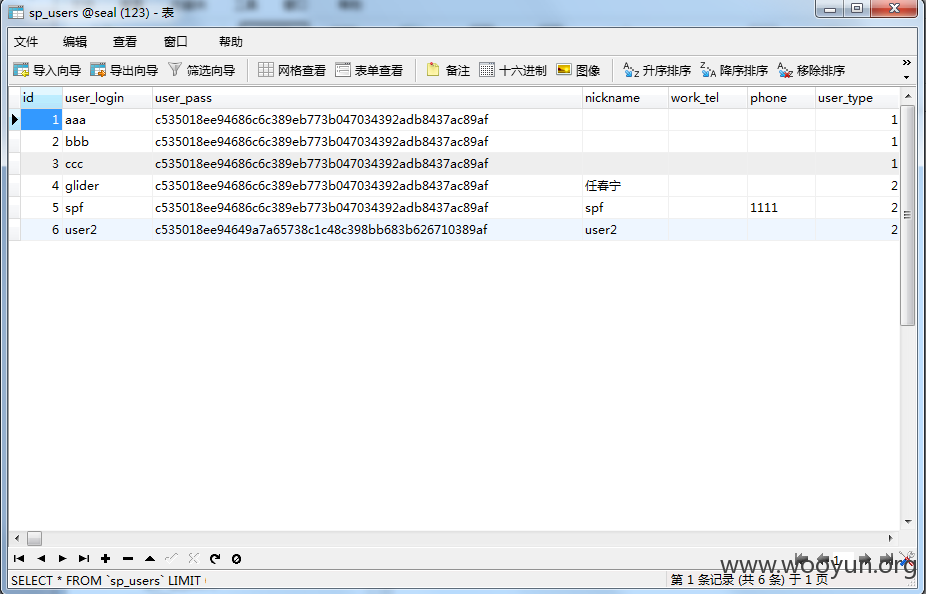

并解密:可知账号及密码

并以user2做登陆验证:

可以gaeshell 就不深入了

修复方案:

目测应该是准备上线的新网站,并且还有一些内网信息以及链接app的接口的数据,

例如

多点rank吧 0.0

过滤吧

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-12-25 22:18

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无