漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0161632

漏洞标题:dzzoffice的一份渗透报告

相关厂商:dzzoffice

漏洞作者: 八云紫

提交时间:2015-12-18 16:41

修复时间:2016-01-28 17:10

公开时间:2016-01-28 17:10

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-18: 细节已通知厂商并且等待厂商处理中

2015-12-18: 厂商已经确认,细节仅向厂商公开

2015-12-28: 细节向核心白帽子及相关领域专家公开

2016-01-07: 细节向普通白帽子公开

2016-01-17: 细节向实习白帽子公开

2016-01-28: 细节向公众公开

简要描述:

null

详细说明:

二级域名扫描可得到oa.dzzoffice.com 默认密码admin admin

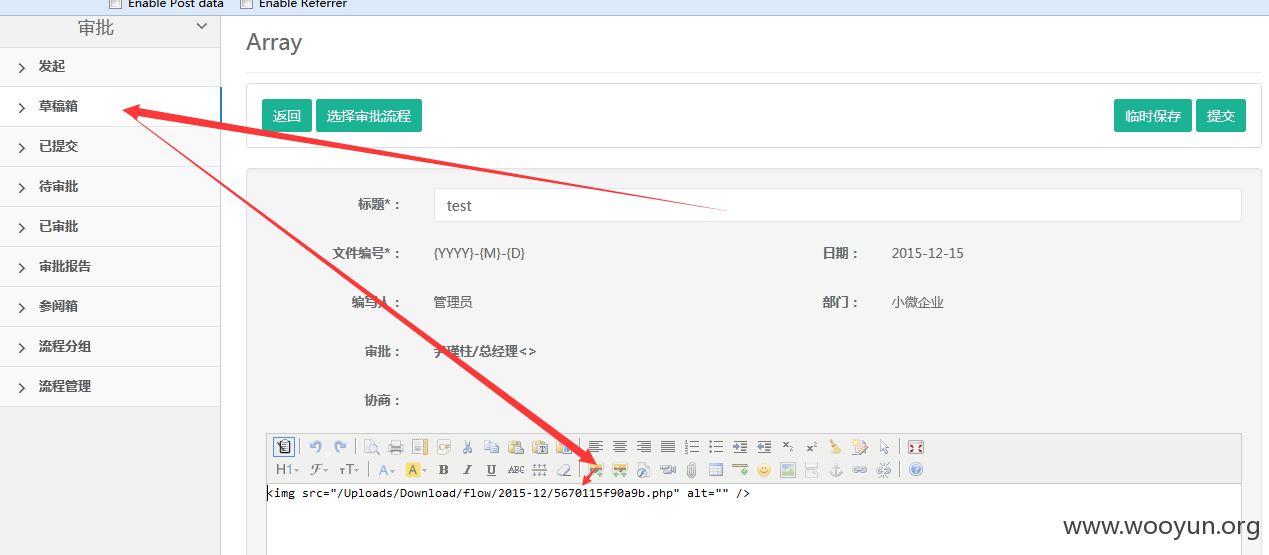

存在任意文件上传

之后通过读取数据库配置得到一个密码:Leyun0001

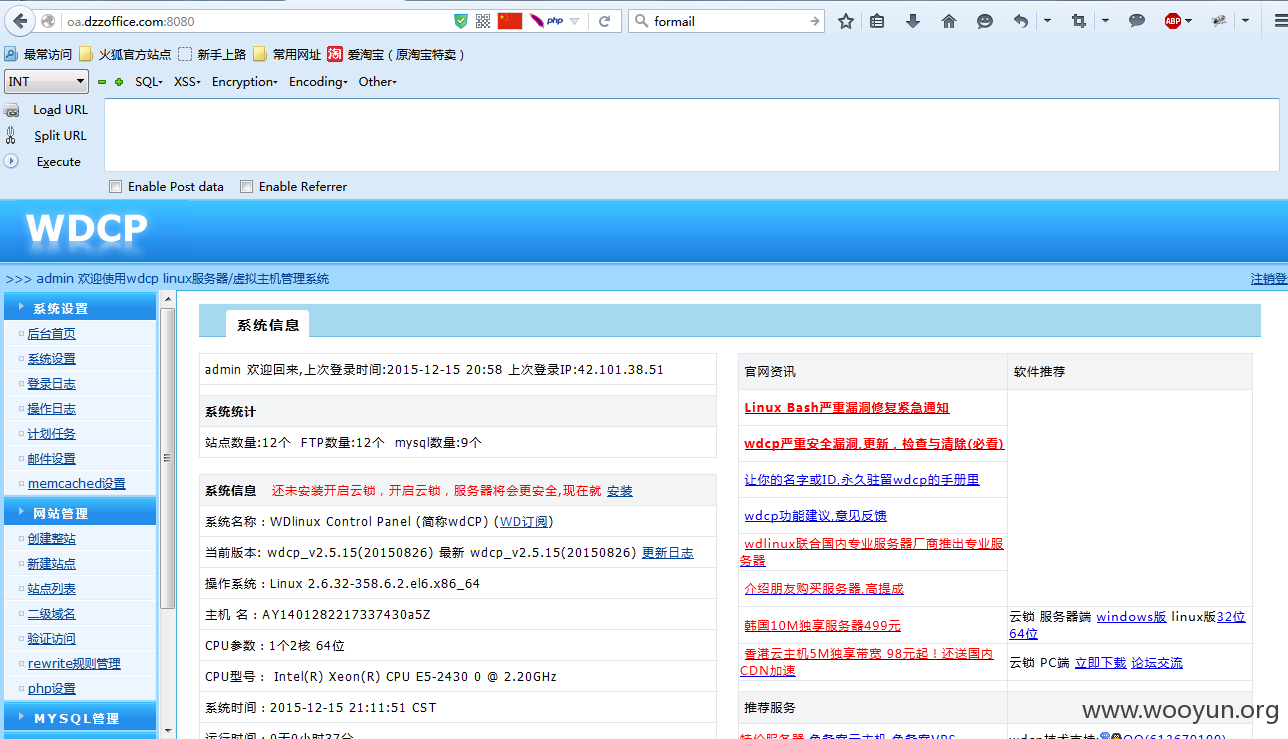

8080端口存在wdcp admin Leyun0001

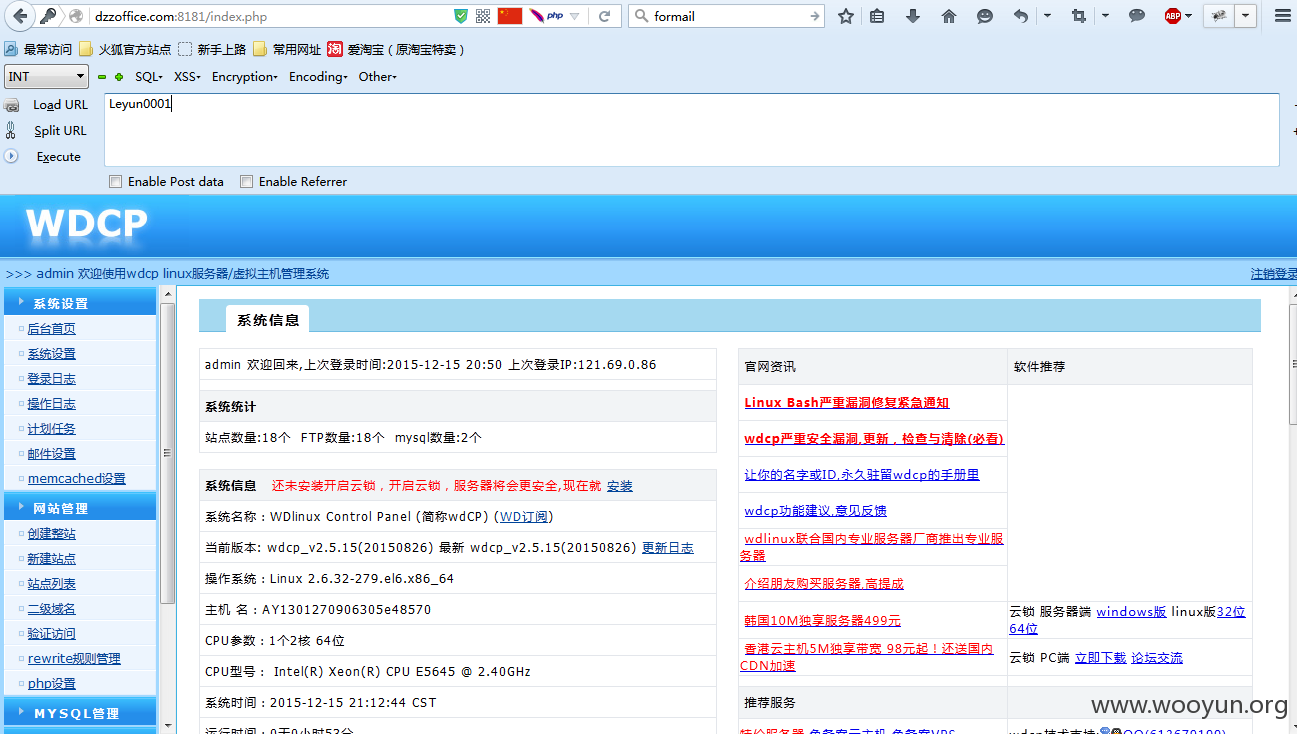

dzzoffice.com的8181端口同样存在此问题

可以通过创建用户来获取权限

在两台服务器中可以翻出如下信息:

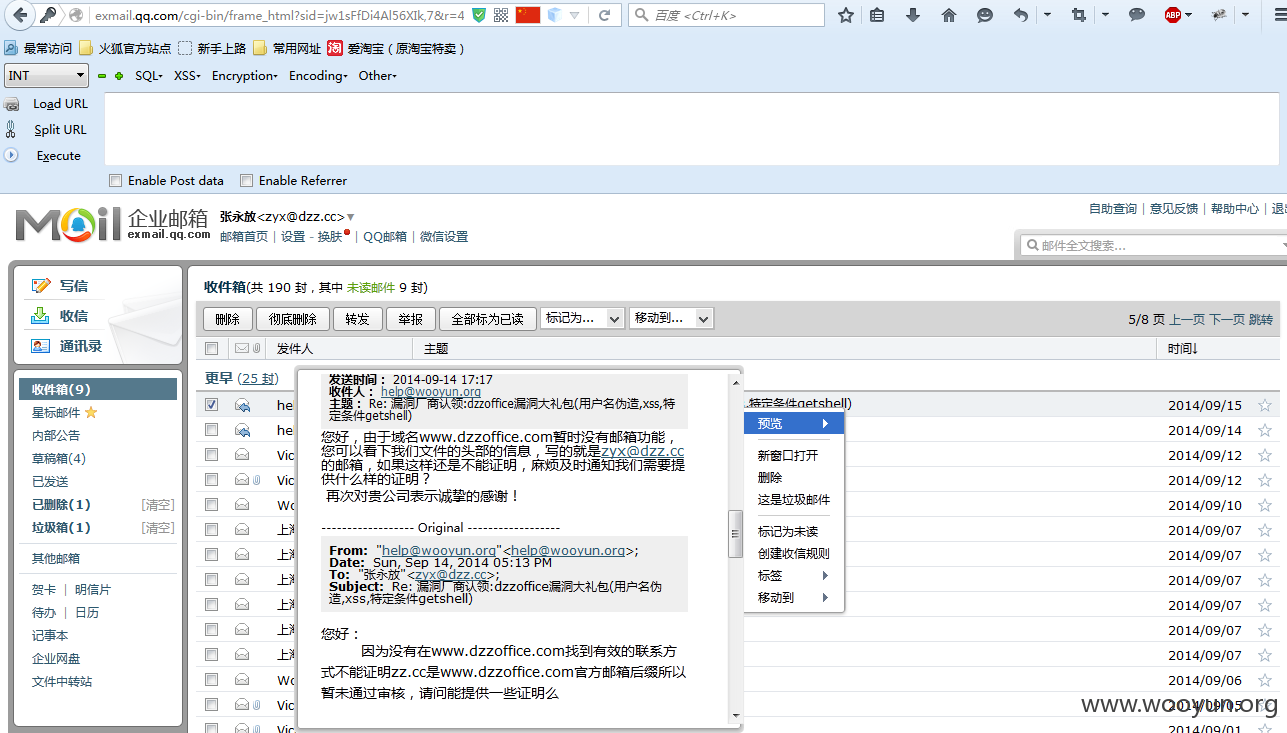

通过对smtp服务器的查看可登陆邮箱

⁄(⁄ ⁄•⁄ω⁄•⁄ ⁄)⁄看到的时候小小的兴奋了一下

从记录上看可以得知邮箱更换为[email protected]

且通过whois可以查看域名注册邮箱为[email protected]

继续翻服务器

在10.109.0.94(dzzgroup.mysql.rds.aliyuncs.com)这台服务器翻到了57389a24ccc951c90b74024a32ac81af

------------------------------

可使用fhxs0001密码登陆[email protected]邮箱(网易企业邮箱)

之后可知管理员之前重置的乌云密码

漏洞证明:

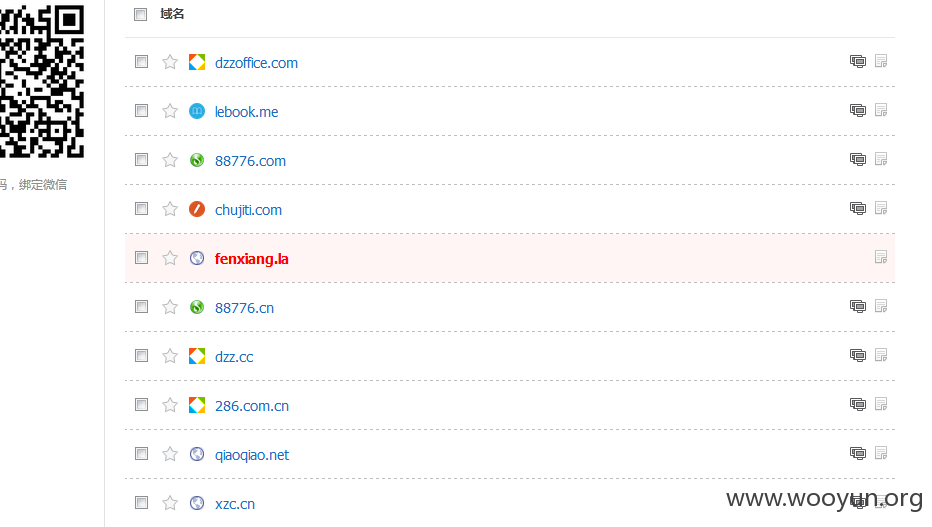

由上面的几个邮箱 并通过whois可知DNS在dnspod上

so.使用57389a24ccc951c90b74024a32ac81af破解后的密文nabifhxs登陆

至此 已经把管理员的菊花爆掉一半

修复方案:

提高安全意识 密码换强一些 仔细检查每个网站的缺陷

版权声明:转载请注明来源 八云紫@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-12-18 18:09

厂商回复:

感谢提醒

最新状态:

暂无